Configuración del escaneo regular de puertos en una red corporativa

Introducción

Configurar un escaneo regular de puertos en una red corporativa es un paso importante para garantizar la seguridad de la información y la protección contra posibles amenazas. Los puertos son puntos de entrada y salida virtuales para datos en la red, que se utilizan para transmitir información entre dispositivos. El escaneo de puertos permite identificar posibles vulnerabilidades, controlar el tráfico de red y detectar conexiones no autorizadas a la red.

Justificación de la actualidad

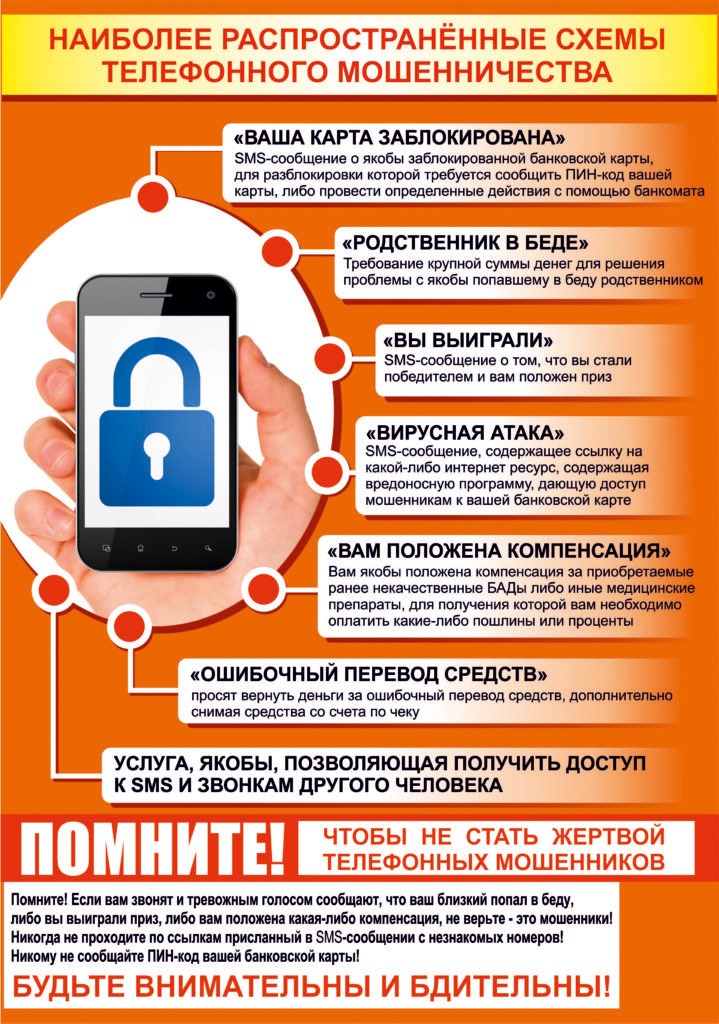

En el mundo moderno de las redes sociales y las tecnologías digitales, las amenazas a la seguridad de las redes aumentan constantemente. Los ataques cibernéticos, los virus, los hackers: todo esto hace necesario actualizar constantemente los métodos de protección de la información. Configurar un escaneo regular de puertos permite identificar posibles vulnerabilidades y responder rápidamente a posibles amenazas.

Establecimiento del objetivo y las tareas del artículo

El objetivo de este artículo es examinar el proceso de configuración del escaneo regular de puertos en una red corporativa, explicar la necesidad de este procedimiento y ofrecer recomendaciones para su implementación.

Conceptos y términos básicos

Puerto: es una dirección numérica que permite que los programas y servicios intercambien datos en la red. Existen 65535 puertos, cada uno de los cuales está diseñado para un tipo específico de actividad de red.

Descripción general del estado actual del problema

En las redes corporativas modernas, cientos y miles de dispositivos están conectados a la red, lo que crea una infraestructura de red compleja. Esto crea riesgos de acceso no autorizado a la red, fuga de información confidencial y otras amenazas a la seguridad de los datos.

Para garantizar la seguridad de la red, es necesario escanear regularmente los puertos de todos los dispositivos para identificar vulnerabilidades, cerrar los puertos no deseados y controlar el tráfico de la red.

Metodología

Para configurar el escaneo regular de puertos en una red corporativa, puede utilizar herramientas de software especializadas, como Nmap, Angry IP Scanner, OpenVAS, etc. Estas herramientas le permiten escanear los puertos de varios dispositivos en la red e identificar posibles vulnerabilidades.

Para un escaneo de puertos eficaz, es necesario definir los objetivos y tareas del procedimiento de escaneo, seleccionar la herramienta adecuada, realizar el escaneo en un momento conveniente para la red y analizar los resultados obtenidos.

Parte principal

El escaneo regular de puertos ayuda a identificar vulnerabilidades en la red, controlar el tráfico de la red, proteger la información del acceso no autorizado y garantizar la seguridad de la red corporativa en su conjunto.

Ejemplos de programas para el escaneo de puertos:

- Nmap: una herramienta popular para escanear puertos y analizar redes;

- Angry IP Scanner: un escáner de puertos simple y conveniente para la detección rápida de dispositivos en la red;

- OpenVAS: un sistema abierto de escaneo de vulnerabilidades que ayuda a identificar problemas de seguridad en la red.

Recomendaciones prácticas

Para configurar eficazmente el escaneo regular de puertos en una red corporativa, se recomienda:

- Definir los objetivos y tareas del escaneo;

- Elegir la herramienta adecuada para el escaneo;

- Realizar el escaneo de puertos con regularidad;

- Analizar los resultados del escaneo y tomar medidas para garantizar la seguridad de la red.

También es necesario controlar las actualizaciones del software y aplicar las recomendaciones para eliminar las vulnerabilidades detectadas.

Ventajas y desventajas

Las ventajas de configurar el escaneo regular de puertos incluyen una mayor seguridad de la red, protección contra amenazas y control del tráfico de la red. Sin embargo, este proceso también requiere tiempo, recursos y un análisis cuidadoso de los resultados del escaneo.

Es importante comprender que el escaneo de puertos no es el único método para proteger la red y requiere un enfoque integral para garantizar la seguridad de la información.

En conclusión, configurar el escaneo regular de puertos es un paso importante para garantizar la seguridad de la red corporativa y proteger la información confidencial de las amenazas.