¿Cómo Configurar Alertas de Nagios en tu Servidor Dedicado: Guía Paso a Paso" class="internal-post-link">Cómo configurar un sistema IDS/IPS?

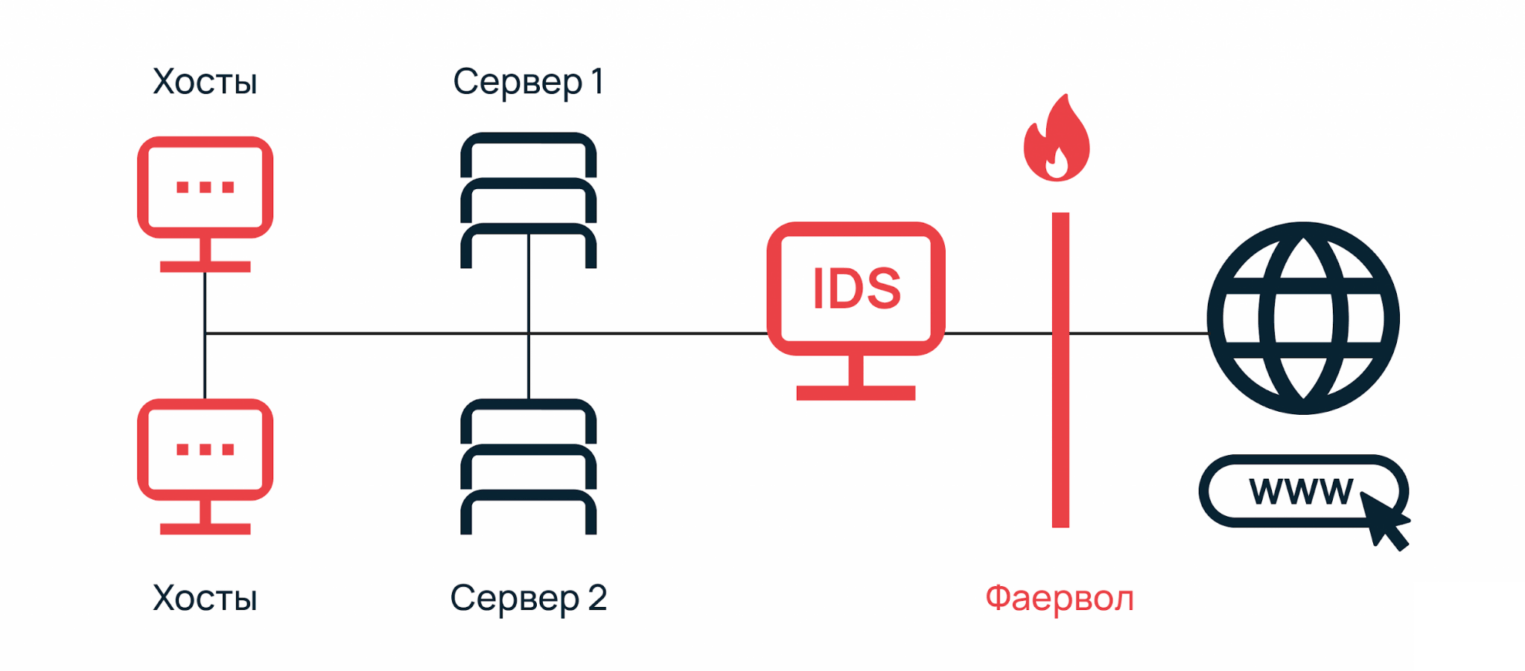

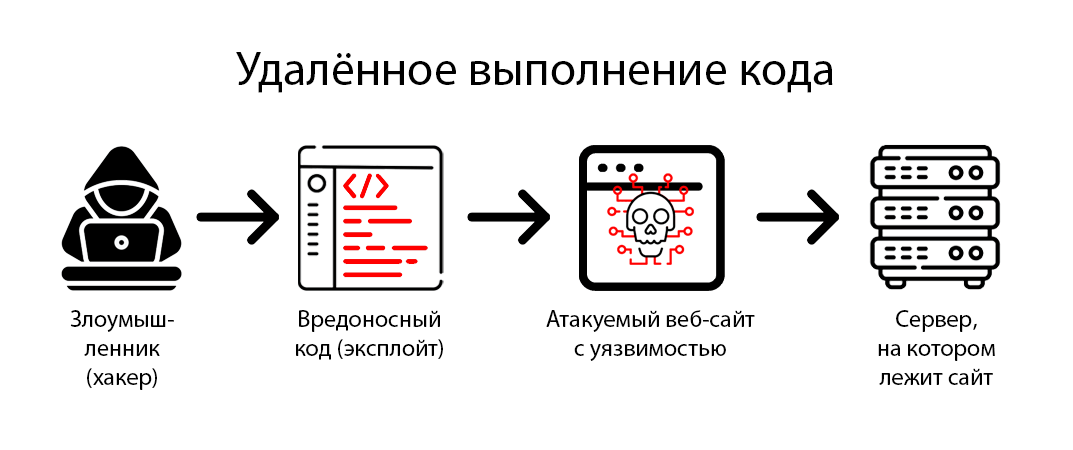

IDS e IPS son herramientas de seguridad que pueden ayudar a proteger su red de ataques maliciosos. IDS (Sistema de Detección de Intrusiones) se utiliza para detectar ataques potenciales, mientras que IPS (Sistema de Prevención de Intrusiones) los bloquea activamente. En este artículo, veremos cómo configurar un sistema IDS/IPS para lograr la máxima eficacia y seguridad de su red.

1. Selección del sistema IDS/IPS adecuado

El primer paso para configurar un sistema IDS/IPS es elegir la solución adecuada. Existen muchos productos diferentes en el mercado, cada uno con sus propias características y capacidades. Antes de elegir un sistema, es necesario definir los requisitos de su red y seleccionar la solución correspondiente.

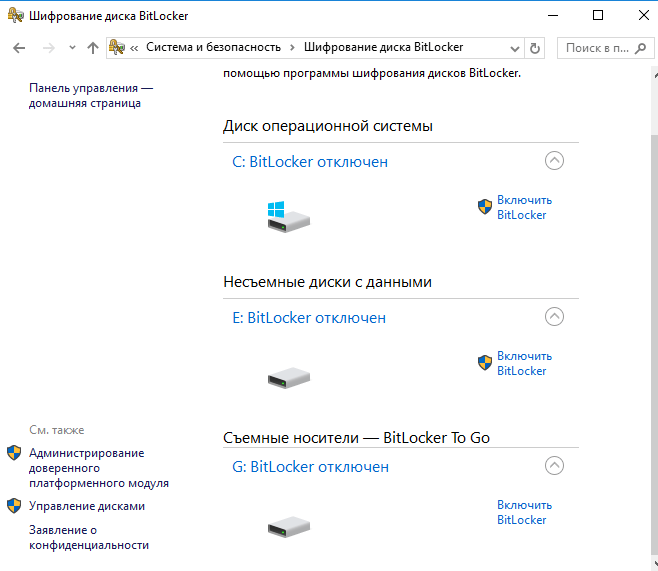

2. Instalación y configuración del sistema

Después de elegir la solución IDS/IPS adecuada, es necesario instalarla y configurarla. Durante la instalación, siga las instrucciones de instalación que se proporcionan con el producto. Después de instalar el sistema, comience a configurar los parámetros de detección y bloqueo de ataques.

3. Actualización y monitorización del sistema

Para garantizar el funcionamiento eficaz del sistema IDS/IPS, es necesario actualizarlo periódicamente. Las actualizaciones contienen nuevas firmas y reglas de detección de ataques, lo que permite al sistema reconocer amenazas cada vez más sofisticadas. También es importante supervisar constantemente el funcionamiento del sistema y realizar un seguimiento de su reacción ante los ataques.

4. Formación del personal

Por último, un paso importante en la configuración de un sistema IDS/IPS es la formación del personal. Trabajar con estos sistemas requiere ciertos conocimientos y habilidades, por lo que es necesario capacitar a sus empleados en el uso del sistema, sus funciones y capacidades.

Para concluir, me gustaría señalar que la configuración de un sistema IDS/IPS es un paso importante para garantizar la seguridad de su red. Siguiendo los pasos indicados anteriormente y teniendo en cuenta las características de su red, podrá crear una protección fiable contra ataques maliciosos.