Внедрение Zero Trust принципов для инфраструктуры на VPS и выделенных серверах: Практическое руководство 2026

TL;DR

- Не доверяйте никому, всегда проверяйте: Откажитесь от периметровой защиты в пользу верификации каждого запроса, пользователя и устройства, независимо от их местоположения.

- Микросегментация — ваш лучший друг: Разделите инфраструктуру на мельчайшие, изолированные домены безопасности, чтобы ограничить горизонтальное перемещение злоумышленника.

- Усиленная аутентификация везде: Внедрите многофакторную аутентификацию (MFA) и пароли без пароля (passwordless) для всех учетных записей, а также непрерывную верификацию идентификации.

- Принцип наименьших привилегий: Предоставляйте доступ только к необходимым ресурсам и только на необходимое время, автоматизируя управление привилегиями.

- Непрерывный мониторинг и автоматизация: Внедрите системы мониторинга поведения, обнаружения аномалий и автоматизированного реагирования на угрозы в реальном времени.

- Предполагайте взлом: Проектируйте системы с учетом того, что рано или поздно произойдет компрометация, и минимизируйте ее последствия.

- 2026 год требует проактивности: С учетом роста ИИ-атак и сложности угроз, Zero Trust — это не опция, а необходимость для выживания бизнеса.

Введение: Почему Zero Trust критичен в 2026 году

В 2026 году ландшафт киберугроз продолжает стремительно эволюционировать, становясь все более сложным и изощренным. Традиционные модели безопасности, основанные на концепции "защищенного периметра", где все внутри сети считается доверенным, оказались несостоятельными перед лицом целевых атак, внутренних угроз и растущей сложности распределенных систем. Отдельные VPS и выделенные серверы, часто воспринимаемые как "островок безопасности" из-за их относительной изоляции, на самом деле подвергаются не меньшим, а иногда и большим рискам, поскольку не имеют встроенных механизмов защиты, присущих крупным облачным провайдерам.

Мы живем в эпоху, когда искусственный интеллект активно используется не только для защиты, но и для автоматизации атак, создания убедительных фишинговых кампаний и ускоренного поиска уязвимостей. Компрометация одной учетной записи или одного сервиса может стать точкой входа для злоумышленника, который затем беспрепятственно перемещается по "доверенной" внутренней сети. Именно здесь на сцену выходит концепция Zero Trust — "нулевого доверия".

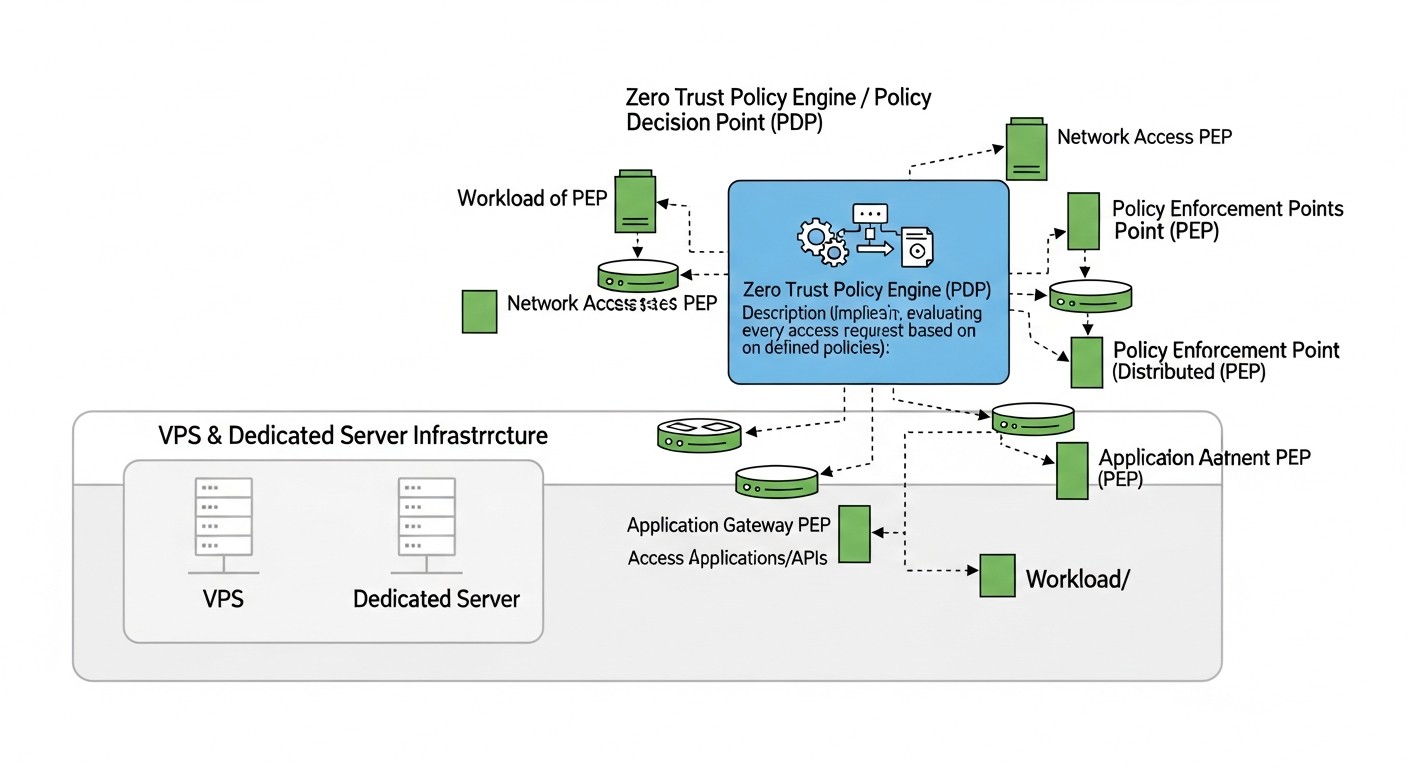

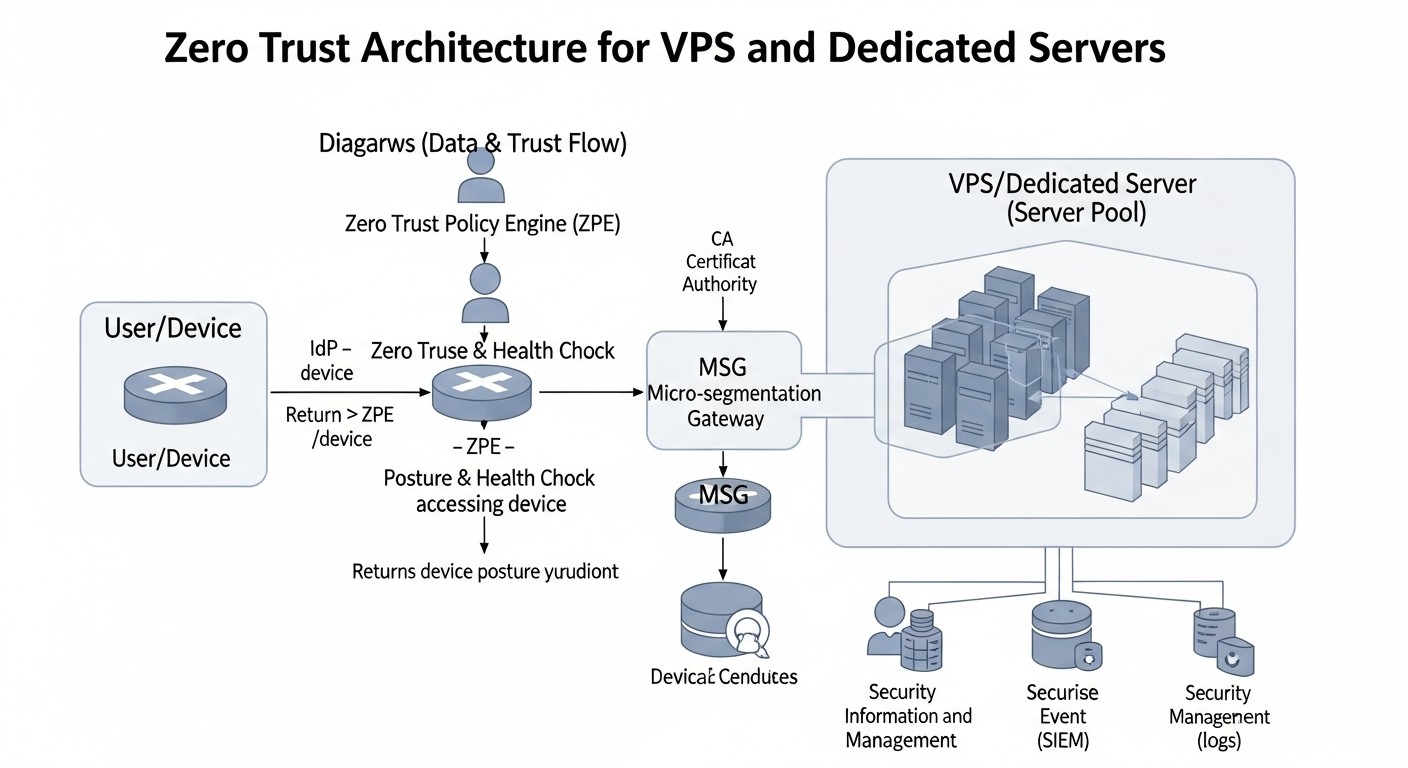

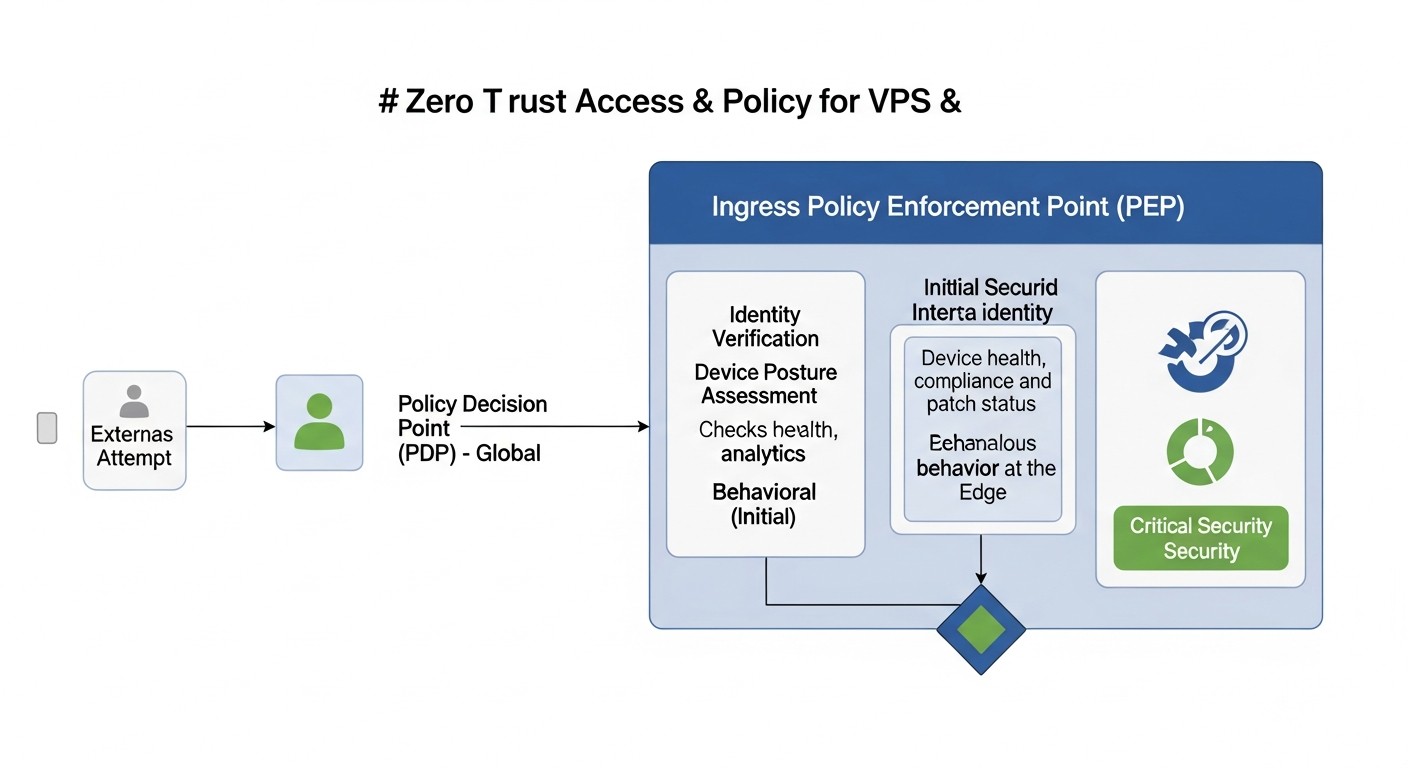

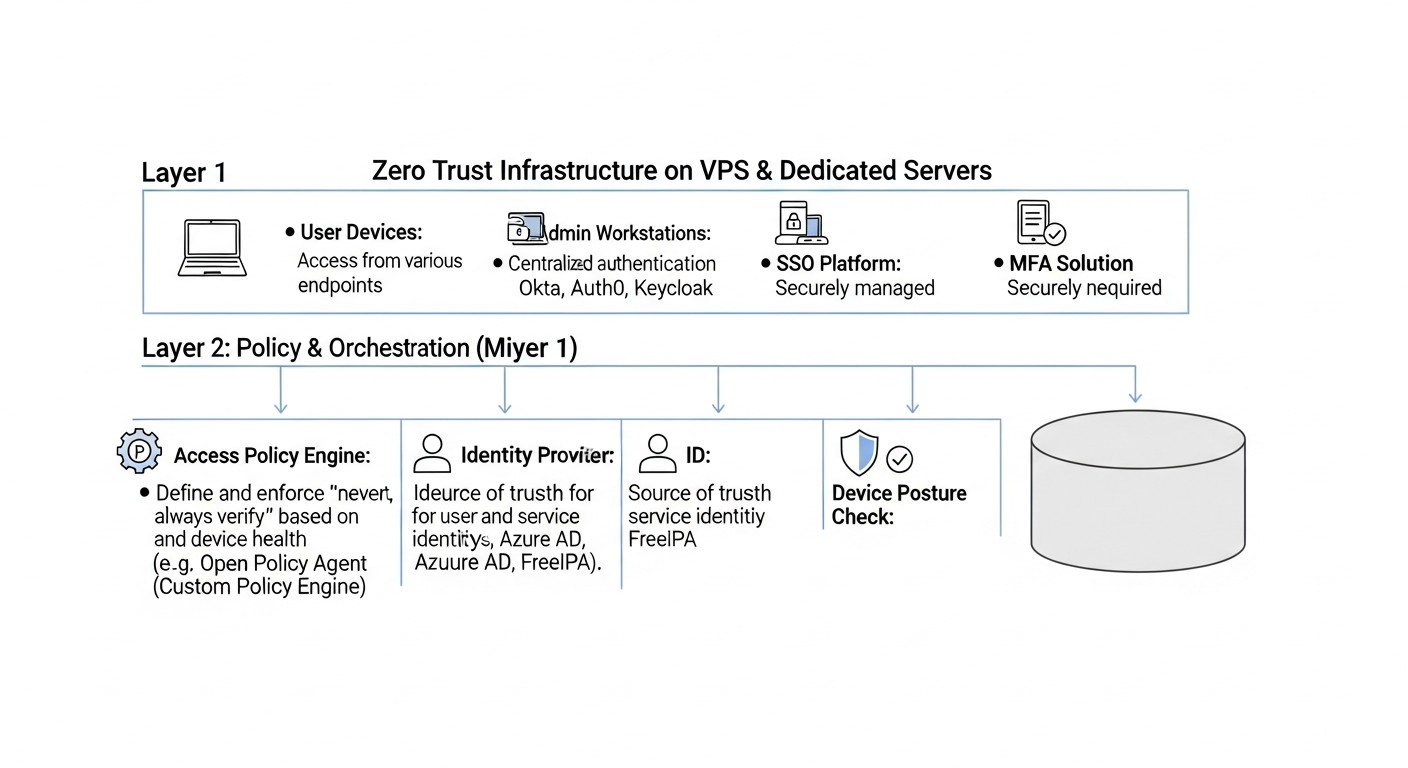

Zero Trust — это не конкретный продукт или технология, а стратегический подход к безопасности, основанный на принципе "никому не доверяй, всегда проверяй". Он требует строгой проверки каждого пользователя, устройства и приложения, пытающегося получить доступ к ресурсам, независимо от того, находятся ли они внутри или вне традиционного сетевого периметра. В контексте VPS и выделенных серверов, где нет такого понятия, как "корпоративная сеть" в традиционном смысле, Zero Trust становится еще более актуальным. Он позволяет создать виртуальный "периметр" вокруг каждого ресурса, каждой службы, каждого пользователя.

Эта статья адресована DevOps-инженерам, backend-разработчикам, фаундерам SaaS-проектов, системным администраторам и техническим директорам стартапов, которые управляют инфраструктурой на VPS или выделенных серверах. Мы рассмотрим, как применить принципы Zero Trust в условиях ограниченных ресурсов и без дорогостоящих корпоративных решений. Наша цель — предоставить практическое руководство, наполненное конкретными примерами, конфигурациями и рекомендациями, которые помогут вам значительно повысить уровень безопасности вашей инфраструктуры в 2026 году и подготовиться к вызовам будущего. Мы погрузимся в детали, покажем, как избежать распространенных ошибок, и дадим четкий план действий для создания по-настоящему защищенной среды.

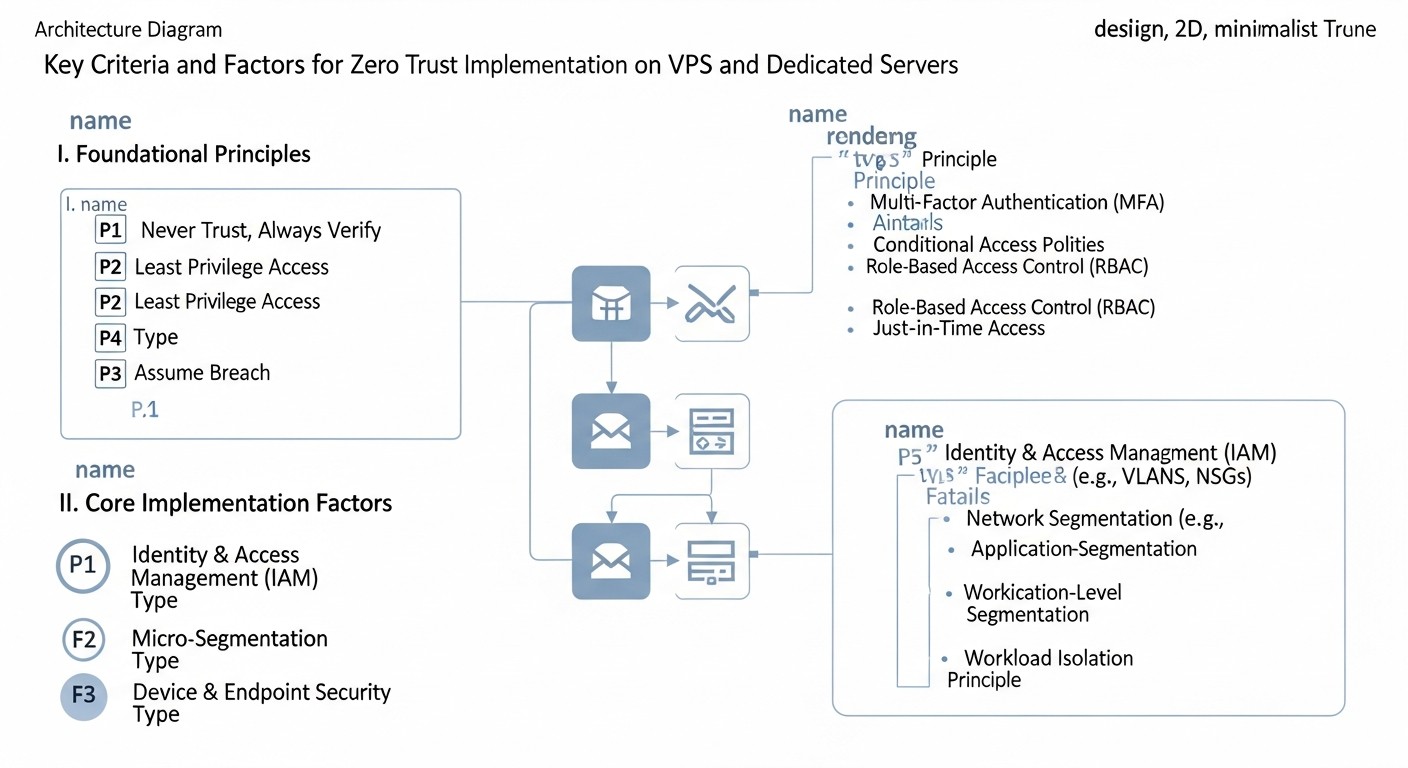

Основные критерии и факторы внедрения Zero Trust

Внедрение Zero Trust на VPS и выделенных серверах требует глубокого понимания ключевых принципов и их адаптации к вашей уникальной инфраструктуре. Эти критерии формируют основу любой стратегии Zero Trust и должны быть тщательно проработаны.

1. Эксплицитная верификация (Verify Explicitly)

Это краеугольный камень Zero Trust. Вместо того чтобы полагаться на неявное доверие, необходимо явно аутентифицировать и авторизовать каждого пользователя, каждое устройство и каждую службу при каждом запросе доступа. В 2026 году это означает не только проверку логина и пароля, но и использование множества контекстных факторов.

- Идентификация пользователя: Не просто логин/пароль, а MFA (многофакторная аутентификация) или даже passwordless-решения (FIDO2-ключи, биометрия). Важна непрерывная аутентификация, когда система периодически перепроверяет идентичность пользователя на протяжении сессии.

- Идентификация устройства: Проверка состояния устройства (установлены ли обновления, активен ли антивирус, соответствует ли конфигурация политикам безопасности). В случае VPS/выделенных серверов, это может быть проверка отпечатков SSH-ключей, сертификатов для VPN-клиентов или даже мониторинг активности агентов безопасности на самом сервере.

- Контекст запроса: Где находится пользователь (геолокация)? Какое время суток? Каково обычное поведение этого пользователя/устройства? Есть ли аномалии в запросе? Например, попытка доступа к критической базе данных из новой страны в 3 часа ночи должна вызвать повышенное внимание.

- Авторизация по принципу наименьших привилегий: После успешной аутентификации, система должна предоставить доступ только к тем ресурсам, которые необходимы для выполнения текущей задачи, и только на ограниченное время.

Почему это важно: Это предотвращает атаки, основанные на компрометации учетных данных или устройств, поскольку даже при получении доступа злоумышленнику придется пройти дополнительные проверки. Это значительно затрудняет горизонтальное перемещение внутри скомпрометированной сети.

Как оценивать: Наличие централизованной системы управления идентификацией и доступом (IAM), повсеместное внедрение MFA, наличие политик условного доступа, способность системы реагировать на изменения контекста в реальном времени.

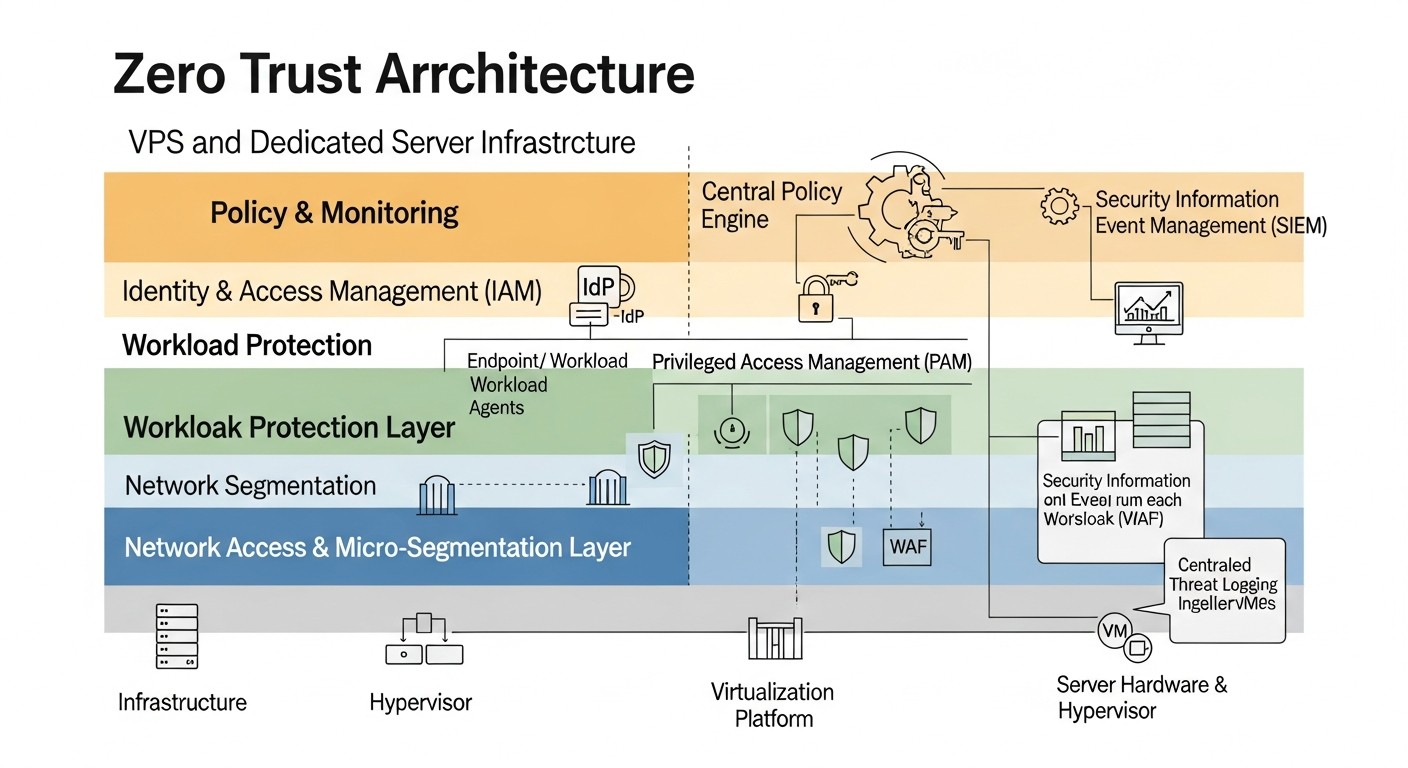

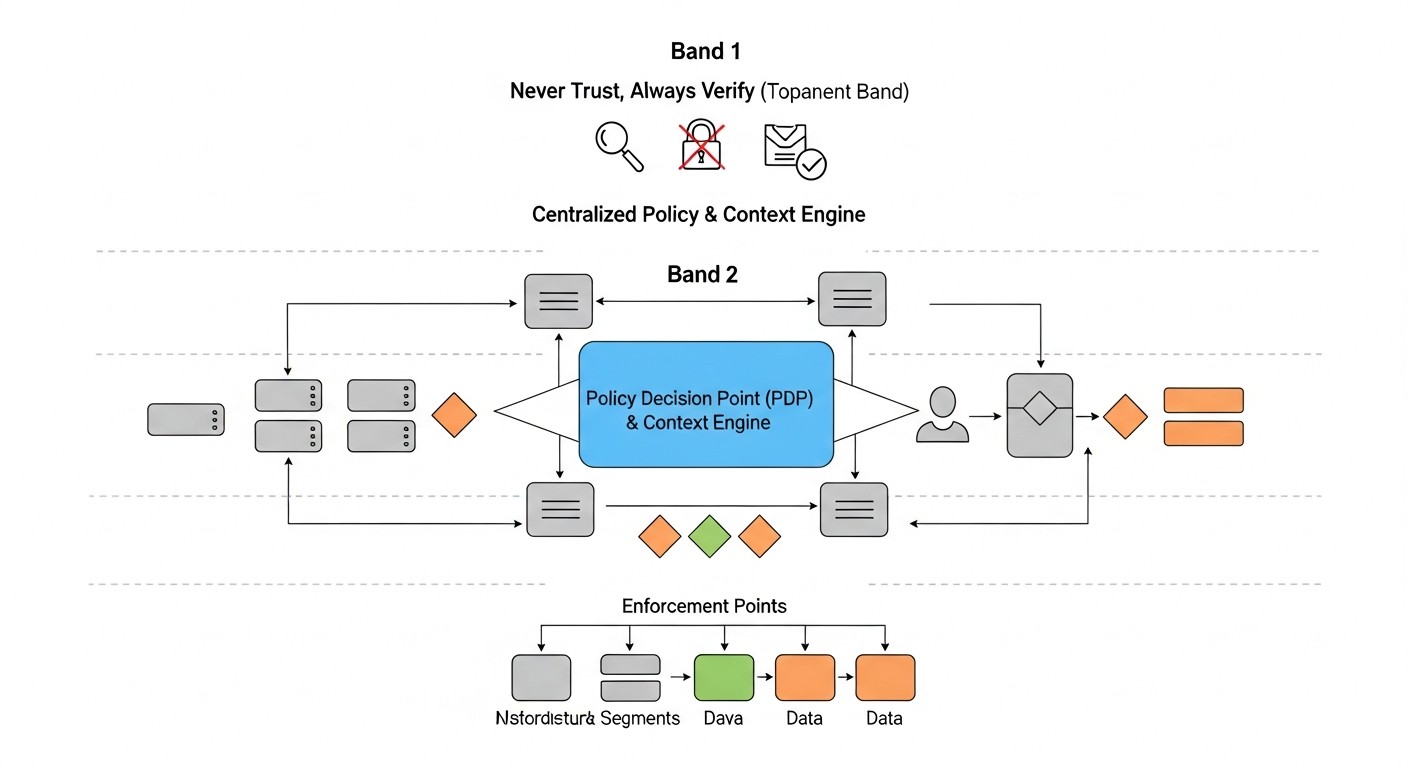

2. Микросегментация сети (Micro-segmentation)

Вместо одной большой "внутренней" сети, где все общаются со всем, микросегментация разделяет вашу инфраструктуру на мелкие, изолированные зоны безопасности. Каждая служба, каждое приложение, каждый сервер получает свой собственный "мини-периметр".

- Изоляция рабочих нагрузок: Разделение фронтенда, бэкенда, базы данных, кэша, очередей сообщений и других компонентов на отдельные логические или физические сегменты.

- Политики "белого списка": Разрешение только явно разрешенного трафика между сегментами. Все остальное блокируется по умолчанию. Например, фронтенд может общаться только с API-сервером, а API-сервер — только с базой данных и кэшем.

- Хостовые фаерволы: Использование

iptables,nftablesилиfirewalldна каждом VPS/выделенном сервере для контроля трафика на уровне хоста. - VLAN/подсети: Использование логического разделения сети на уровне провайдера (если доступно) или с помощью программных решений, таких как VPN-туннели между серверами.

Почему это важно: Если злоумышленник скомпрометирует один сегмент, он не сможет легко переместиться в другие. Это значительно ограничивает область потенциального ущерба и дает больше времени на обнаружение и реагирование.

Как оценивать: Наличие четкой карты сетевых взаимодействий, минимальное количество разрешенных правил фаервола, использование принципа "deny by default", регулярный аудит правил сетевой безопасности.

3. Принцип наименьших привилегий (Least Privilege Access)

Предоставляйте пользователям, процессам и устройствам только тот доступ, который абсолютно необходим для выполнения их текущих задач, и только на тот срок, который требуется. Ни больше, ни на дольше.

- Role-Based Access Control (RBAC): Определение ролей и назначение им минимально необходимых прав доступа. Например, разработчик может иметь доступ к тестовым серверам, но не к продакшену, а администратор базы данных — только к самой БД, но не к файловой системе сервера приложений.

- Just-in-Time (JIT) Access: Предоставление повышенных привилегий только на короткий, строго определенный период времени (например, 30 минут для выполнения срочной задачи), после чего привилегии автоматически отзываются.

- Сегрегация обязанностей: Разделение критически важных задач между несколькими сотрудниками, чтобы ни один человек не имел полного контроля над всей системой.

- Автоматизация управления привилегиями: Использование инструментов для автоматического предоставления и отзыва доступа на основе рабочих процессов.

Почему это важно: Минимизирует потенциальный ущерб в случае компрометации учетной записи или устройства. Если злоумышленник получит доступ к учетной записи с ограниченными привилегиями, он не сможет выполнить критически важные действия или получить доступ к чувствительным данным.

Как оценивать: Наличие централизованной системы управления привилегиями, регулярный аудит прав доступа, отсутствие "постоянных" административных привилегий, автоматизация отзыва прав.

4. Постоянный мониторинг и анализ (Continuous Monitoring & Analytics)

В Zero Trust нет понятия "доверенной" зоны, поэтому вся активность должна непрерывно отслеживаться и анализироваться на предмет аномалий и потенциальных угроз.

- Централизованное логирование: Сбор логов со всех серверов, приложений, фаерволов и систем аутентификации в единую систему (например, ELK Stack, Graylog, Splunk).

- Мониторинг поведения пользователей и сущностей (UEBA): Анализ паттернов доступа и активности для выявления отклонений от нормы. Например, если пользователь обычно входит из Москвы и вдруг пытается войти из Нью-Йорка, это может быть подозрительно.

- Обнаружение вторжений (IDS/IPS): Использование хостовых (HIDS, например, OSSEC, Wazuh) и/или сетевых (NIDS) систем для обнаружения и предотвращения атак.

- Анализ уязвимостей: Регулярное сканирование системы на предмет известных уязвимостей и неправильных конфигураций.

- Метрики производительности и безопасности: Отслеживание показателей, которые могут указывать на компрометацию (например, необычно высокий трафик, повышенная загрузка ЦПУ, ошибки доступа).

Почему это важно: Позволяет быстро обнаружить и отреагировать на инциденты безопасности, даже если злоумышленник смог обойти первоначальные меры защиты. В 2026 году, когда атаки становятся все более скрытными, непрерывный мониторинг является единственным способом оставаться на шаг впереди.

Как оценивать: Наличие работающей SIEM-системы, автоматизированные алерты на аномалии, регулярные отчеты о состоянии безопасности, способность быстро реагировать на инциденты.

5. Автоматизация и оркестрация (Automation & Orchestration)

Внедрение Zero Trust без автоматизации становится непосильной задачей. Автоматизация необходима для масштабирования, поддержания консистентности политик и быстрого реагирования.

- Автоматическое развертывание и управление конфигурациями: Использование Ansible, Puppet, Chef или Terraform для обеспечения единообразия конфигураций безопасности на всех серверах.

- Автоматическое управление доступом: Интеграция IAM-систем с CI/CD-пайплайнами для автоматического предоставления и отзыва доступа.

- Автоматическое реагирование на инциденты (SOAR): Скрипты или системы, которые автоматически блокируют подозрительный трафик, изолируют скомпрометированные узлы или уведомляют администраторов при обнаружении угрозы.

- Автоматическое обновление и патчинг: Системы, которые гарантируют своевременное применение обновлений безопасности ко всем компонентам инфраструктуры.

Почему это важно: Уменьшает вероятность человеческих ошибок, ускоряет развертывание безопасных конфигураций, обеспечивает быстрое и эффективное реагирование на инциденты, что критически важно в условиях быстро меняющихся угроз 2026 года.

Как оценивать: Высокий уровень автоматизации в управлении инфраструктурой, наличие playbook'ов для реагирования на инциденты, минимальное количество ручных операций, связанных с безопасностью.

6. Предположение о взломе (Assume Breach)

Этот принцип означает, что вы всегда должны проектировать и эксплуатировать свою инфраструктуру, исходя из предположения, что рано или поздно произойдет компрометация. Цель — минимизировать последствия этого взлома.

- Изоляция и сегментация: Упомянутая выше микросегментация является ключевым элементом этого принципа.

- Шифрование везде: Шифрование данных в покое (at rest) и при передаче (in transit). Это включает дисковое шифрование, SSL/TLS для всех коммуникаций, шифрование баз данных.

- Регулярное резервное копирование и восстановление: Проверенные и изолированные резервные копии, которые могут быть быстро восстановлены в случае компрометации или вымогательства.

- Планы реагирования на инциденты: Четко определенные процедуры на случай взлома, включая обнаружение, локализацию, устранение и восстановление.

- Тестирование на проникновение (Pentesting) и Red Teaming: Регулярные симуляции атак для выявления слабых мест и проверки эффективности защитных мер.

Почему это важно: Позволяет подготовиться к худшему сценарию и обеспечить устойчивость бизнеса даже после успешной атаки, что становится все более актуальным в 2026 году с ростом числа целенаправленных и разрушительных кибератак.

Как оценивать: Наличие актуальных планов реагирования на инциденты, регулярные учения по восстановлению после катастроф, использование шифрования по умолчанию, проведение регулярных пентестов.

Сравнительная таблица подходов к Zero Trust на VPS/выделенных серверах

Выбор конкретных инструментов и подходов для реализации принципов Zero Trust на VPS и выделенных серверах может быть непростой задачей. В таблице ниже мы сравним несколько распространенных стратегий и технологий, актуальных для 2026 года, с точки зрения их применимости, стоимости и сложности внедрения.

| Критерий | Нативный подход (OS + Open Source) | Сетевое Zero Trust (SDP/ZTNA) | Идентификационное Zero Trust (IAM + PAM) | Контейнерное/Service Mesh Zero Trust | AI-усиленный мониторинг (2026 тренд) |

|---|---|---|---|---|---|

| Ключевые технологии / Инструменты | iptables/nftables, WireGuard/OpenVPN, FreeIPA/OpenLDAP, OSSEC/Wazuh, Vault (HashiCorp), Ansible, ELK Stack. |

Cloudflare Zero Trust, Tailscale, ZeroTier, OpenZiti, Twingate. | Keycloak, FreeIPA, HashiCorp Vault, Apache Syncope, Teleport (Proxy/PAM). | Docker/Podman, Kubernetes (K3s), Istio/Linkerd, Cilium. | Elastic Security (SIEM с ML), Wazuh (AI-модули), CrowdStrike Falcon (EDR), Vectra AI, пользовательские ML-модели на логах. |

| Принцип Zero Trust, который усиливает | Микросегментация, Эксплицитная верификация (базовая), Наименьшие привилегии (базовая), Мониторинг. | Эксплицитная верификация, Наименьшие привилегии, Предположение о взломе (изоляция). | Эксплицитная верификация, Наименьшие привилегии, Автоматизация. | Микросегментация, Эксплицитная верификация (для сервисов), Предположение о взломе. | Непрерывный мониторинг, Автоматизация (реагирование), Эксплицитная верификация (поведенческий анализ). |

| Сложность внедрения (1-5, 5-сложно) | 3 (требует глубоких знаний OS и сети) | 2 (относительно просто для небольших команд, SaaS-решения) | 4 (значительные усилия для интеграции и настройки) | 4-5 (требует освоения контейнеризации и оркестрации) | 3-5 (зависит от глубины интеграции и кастомизации ML) |

| Примерная стоимость (в месяц на 5-10 серверов, 2026) | 0 - 150 USD (зависит от платных расширений/поддержки для Open Source) | 50 - 500 USD (SaaS-подписки, зависит от числа пользователей/трафика) | 0 - 300 USD (Open Source бесплатно, но может потребоваться платная поддержка/коммерческие версии) | 0 - 200 USD (Open Source бесплатно, но расходы на вычислительные ресурсы) | 200 - 1500 USD (SaaS-платформы, лицензии на SIEM с ML, экспертные услуги) |

| Основные преимущества | Полный контроль, гибкость, низкие прямые затраты, независимость от вендора. | Быстрое развертывание, простота управления, скрытие инфраструктуры, эффективный удаленный доступ. | Централизованное управление доступом, сильная аутентификация, JIT-доступ, аудит. | Гранулярная изоляция сервисов, управление трафиком между микросервисами, встроенные политики безопасности. | Раннее обнаружение аномалий, снижение ложных срабатываний, автоматическое выявление сложных угроз. |

| Основные недостатки | Высокий порог входа, требует экспертов, потенциальные ошибки конфигурации, ручное масштабирование. | Зависимость от стороннего провайдера, потенциальная задержка трафика, не всегда полный контроль над сетью. | Сложность первоначальной настройки, необходимость интеграции со всеми приложениями. | Сложность архитектуры, высокий порог входа, дополнительные накладные расходы на ресурсы. | Высокая стоимость, требует больших объемов данных для обучения, может давать ложные срабатывания на начальном этапе. |

| Для кого подходит | Малые и средние команды с сильной технической экспертизой, ограниченным бюджетом. | Команды, нуждающиеся в быстром и безопасном удаленном доступе, скрытии публичных сервисов. | Любые команды, серьезно относящиеся к управлению доступом и идентификацией. | Проекты, использующие микросервисы и контейнеризацию, DevOps-ориентированные команды. | Средние и крупные проекты, готовые инвестировать в продвинутый мониторинг и проактивную защиту. |

Детальный обзор каждого пункта/варианта Zero Trust

Давайте углубимся в каждый из подходов, представленных в сравнительной таблице, чтобы понять их сильные и слабые стороны, а также сценарии применения в 2026 году.

1. Нативный подход (OS + Open Source)

Этот подход предполагает использование встроенных механизмов операционной системы (Linux) и зрелых Open Source решений. Он обеспечивает максимальный контроль и гибкость, но требует глубоких знаний и значительных усилий по настройке и поддержке.

Плюсы: Полная независимость от вендоров и их лицензионной политики. Отсутствие прямых затрат на лицензии. Максимальная кастомизация под специфические требования. Высокая производительность, так как нет лишних абстракций. Глубокое понимание работы системы на низком уровне, что способствует более эффективному устранению неполадок. В 2026 году многие Open Source проекты достигли зрелости и предлагают стабильные, безопасные решения, активно поддерживаемые сообществом. Это позволяет создавать действительно robustные системы безопасности, если у команды есть достаточная экспертиза.

Минусы: Высокий порог входа. Требуется команда с глубокими знаниями Linux, сетевых технологий, криптографии и безопасности. Ручное управление может привести к ошибкам конфигурации, особенно при отсутствии автоматизации. Масштабирование требует серьезных усилий по автоматизации (например, с помощью Ansible). Время на развертывание и настройку значительно выше, чем при использовании SaaS-решений. Поддержка и обновление всех компонентов ложится на плечи команды, что может быть ресурсоемко.

Для кого подходит: Небольшие и средние стартапы с сильной командой DevOps/SysAdmin, которые готовы инвестировать время в изучение и настройку. Проекты с очень чувствительными данными, где требуется полный контроль над каждым аспектом безопасности. Компании, которые хотят избежать зависимости от облачных провайдеров или коммерческих решений. Например, если вы разрабатываете свой собственный SaaS и хотите иметь максимальный контроль над своей инфраструктурой с минимальными операционными расходами на сторонние сервисы, этот подход может быть идеальным.

Примеры использования:

- Использование

nftablesдля микросегментации между сервисами на одном сервере или между несколькими VPS. - Настройка WireGuard VPN для безопасного доступа к внутренней сети серверов.

- Внедрение FreeIPA для централизованного управления пользователями и SSH-ключами.

- Развертывание HashiCorp Vault для управления секретами и динамическими учетными данными.

- Сбор логов с помощью

rsyslogи их агрегация в ELK Stack для мониторинга.

2. Сетевое Zero Trust (SDP/ZTNA)

Software-Defined Perimeter (SDP) или Zero Trust Network Access (ZTNA) — это подход, при котором доступ к ресурсам предоставляется только после строгой аутентификации пользователя и устройства, и только к конкретным приложениям, а не ко всей сети. Инфраструктура становится "невидимой" для неавторизованных пользователей.

Плюсы: Значительно упрощает удаленный доступ и делает его более безопасным, чем традиционные VPN. Скрывает инфраструктуру от публичного интернета, уменьшая поверхность атаки. Быстрое развертывание (особенно у SaaS-провайдеров). Централизованное управление политиками доступа. Поддержка условного доступа (например, доступ только с корпоративных устройств). В 2026 году эти решения стали еще более зрелыми, предлагая глубокую интеграцию с IAM и EDR системами, а также улучшенную производительность.

Минусы: Зависимость от стороннего провайдера (если это SaaS-решение), что может вызвать вопросы о конфиденциальности данных и доступности сервиса. Потенциальные задержки трафика из-за прохождения через прокси-серверы провайдера. Может быть дороже, чем Open Source решения, особенно при большом количестве пользователей или высоком объеме трафика. Не всегда предоставляет полный контроль над сетевым уровнем, что может быть ограничением для очень специфических конфигураций. Некоторые решения могут быть менее гибкими в интеграции с уникальными внутренними системами.

Для кого подходит: Команды с распределенными сотрудниками, которым нужен безопасный доступ к внутренним ресурсам. SaaS-проекты, которые хотят максимально скрыть свою инфраструктуру от публичного интернета и упростить управление доступом. Компании, которые хотят быстро внедрить Zero Trust без глубоких инвестиций в собственную разработку и поддержку. Например, стартап, который активно нанимает удаленных сотрудников по всему миру, может использовать Cloudflare Zero Trust для обеспечения безопасного доступа к своим серверам и внутренним инструментам, не беспокоясь о настройке и поддержке сложной VPN-инфраструктуры.

Примеры использования:

- Использование Cloudflare Zero Trust Tunnel для подключения серверов к Cloudflare сети и предоставления доступа к ним через браузер или SSH после аутентификации.

- Внедрение Tailscale для создания mesh-сети между всеми VPS, разработчиками и даже мобильными устройствами, используя WireGuard.

- Использование Twingate для создания безопасного доступа к внутренним приложениям без необходимости открытия портов в интернет.

3. Идентификационное Zero Trust (IAM + PAM)

Этот подход фокусируется на управлении идентификацией и доступом (IAM) и управлении привилегированным доступом (PAM). Он гарантирует, что только авторизованные пользователи могут получить доступ к критически важным ресурсам, и только с минимально необходимыми привилегиями.

Плюсы: Централизованное управление всеми учетными записями и правами доступа, что значительно упрощает аудит и соблюдение комплаенса. Принудительное применение строгих политик паролей, MFA и JIT-доступа. Уменьшение риска злоупотребления привилегиями. Повышенная безопасность для административных учетных записей. В 2026 году IAM/PAM системы предлагают продвинутые функции, такие как адаптивная аутентификация на основе рисков, интеграция с поведенческой аналитикой и автоматическое управление жизненным циклом учетных записей.

Минусы: Сложность первоначальной настройки и интеграции со всеми существующими приложениями и сервисами. Требует изменения рабочих процессов для использования JIT-доступа и других функций. Может быть дорогостоящим, если использовать коммерческие решения. Поддержание актуальности ролей и привилегий требует постоянных усилий. Если система IAM/PAM скомпрометирована, это может иметь катастрофические последствия, поэтому ее защита должна быть приоритетом.

Для кого подходит: Любые компании, которые серьезно относятся к управлению доступом и хотят минимизировать риски, связанные с привилегированными учетными записями. Особенно актуально для команд с большим количеством сотрудников или подрядчиков, которым требуется доступ к чувствительным системам. Пример: SaaS-компания с несколькими десятками разработчиков и системных администраторов, которым нужен доступ к продакшен-серверам, базам данных и инструментам мониторинга. Внедрение Keycloak для SSO и централизованной аутентификации, а также HashiCorp Vault для управления секретами и динамическими учетными данными, значительно повысит безопасность.

Примеры использования:

- Использование Keycloak в качестве централизованного IdP для всех внутренних и внешних приложений, с поддержкой MFA.

- Внедрение FreeIPA для централизованного управления SSH-ключами, LDAP-аутентификацией для сервисов и Kerberos для межсервисной аутентификации.

- Использование Teleport для обеспечения Just-in-Time доступа к серверам, базам данных и Kubernetes-кластерам с полным аудитом сессий.

- Настройка HashiCorp Vault для выдачи временных SSH-сертификатов и динамических учетных данных для баз данных.

4. Контейнерное/Service Mesh Zero Trust

Этот подход ориентирован на микросервисные архитектуры, развернутые в контейнерах (Docker, Podman) и управляемые оркестраторами (Kubernetes, K3s). Service Mesh (Istio, Linkerd) добавляет уровень управления трафиком и безопасностью между сервисами.

Плюсы: Очень гранулярная микросегментация на уровне отдельных микросервисов. Автоматическое взаимное TLS-шифрование между сервисами (mTLS). Централизованное управление политиками трафика и безопасности. Встроенные возможности для наблюдаемости (метрики, логи, трассировка). Упрощение внедрения политик "белого списка" для межсервисного взаимодействия. В 2026 году контейнеризация и оркестрация стали стандартом, и Service Mesh решения предлагают более зрелые и производительные функции безопасности, включая автоматическое применение Zero Trust политик.

Минусы: Высокая сложность архитектуры и значительный порог входа. Требует освоения Kubernetes и выбранного Service Mesh. Добавляет накладные расходы на ресурсы (память, ЦПУ) из-за прокси-контейнеров (sidecars). Устранение неполадок может быть сложным из-за множества слоев абстракции. Не всегда применим для "монолитных" приложений или простых VPS, где нет необходимости в оркестрации. Для VPS и выделенных серверов это обычно означает развертывание легковесного Kubernetes-кластера, такого как K3s.

Для кого подходит: Команды, разрабатывающие и развертывающие микросервисы. Проекты, которые уже используют контейнеризацию и рассматривают переход на Kubernetes (или уже используют его). Компании, которым нужна очень гранулярная безопасность на уровне отдельных сервисов. Пример: SaaS-проект, который переходит от монолитной архитектуры к микросервисной, развернутой на нескольких VPS с помощью K3s. Внедрение Linkerd позволит обеспечить безопасное mTLS-взаимодействие между всеми микросервисами, гарантируя, что только авторизованные сервисы могут общаться друг с другом.

Примеры использования:

- Развертывание K3s на нескольких VPS для создания легковесного Kubernetes-кластера.

- Внедрение Linkerd для автоматического mTLS между микросервисами и применения политик авторизации.

- Использование Cilium для сетевой политики на уровне CNI, обеспечивая гранулярную микросегментацию на основе идентификаторов сервисов.

- Настройка Docker/Podman с жесткими политиками безопасности (AppArmor/SELinux) для изоляции контейнеров.

5. AI-усиленный мониторинг (2026 тренд)

Этот подход использует возможности искусственного интеллекта и машинного обучения для анализа огромных объемов данных безопасности (логи, метрики, сетевой трафик) с целью выявления аномалий, угроз и подозрительного поведения, которые могут быть незаметны для человека или традиционных правил.

Плюсы: Значительно повышает эффективность обнаружения сложных и "нулевых" атак. Снижает количество ложных срабатываний благодаря обучению на реальных данных. Автоматизирует анализ и корреляцию событий, что сокращает время на обнаружение и реагирование. Позволяет выявлять скрытые паттерны поведения злоумышленников. В 2026 году AI-системы мониторинга стали более доступными и точными, способными анализировать поведенческие аномалии пользователей и систем в реальном времени, предсказывая потенциальные угрозы до их полного развития.

Минусы: Высокая стоимость внедрения и поддержки, особенно для коммерческих решений. Требует больших объемов качественных данных для обучения моделей. Может давать ложные срабатывания на начальных этапах или при изменении нормального поведения системы. Требует экспертов для настройки, калибровки и интерпретации результатов. Сложность интеграции с существующей инфраструктурой. Зависимость от качества входных данных — "мусор на входе, мусор на выходе".

Для кого подходит: Средние и крупные проекты с большим объемом трафика и сложной инфраструктурой, которые готовы инвестировать в передовые средства защиты. Компании, сталкивающиеся с высококвалифицированными и целевыми атаками. Для SaaS-проектов, чья репутация и данные клиентов являются критически важными. Пример: SaaS-платформа, обрабатывающая чувствительные финансовые данные клиентов, использует Elastic Security с модулями машинного обучения для анализа логов и выявления аномалий в поведении пользователей и систем. Это помогает обнаружить инсайдерские угрозы или попытки обхода защиты, которые не были бы замечены стандартными правилами.

Примеры использования:

- Использование Elastic Security (или другой SIEM с ML-модулями) для анализа логов и сетевого трафика на предмет аномалий.

- Интеграция Wazuh HIDS с поведенческим анализом для обнаружения отклонений в активности на хостах.

- Разработка собственных ML-моделей для анализа специфических для приложения логов и выявления аномального поведения API-запросов.

- Применение EDR-решений (Endpoint Detection and Response) с функциями AI, такими как CrowdStrike Falcon, для глубокого мониторинга и реагирования на угрозы на уровне каждого сервера.

Практические советы и рекомендации по внедрению Zero Trust

Внедрение Zero Trust — это не одноразовый проект, а непрерывный процесс. Вот пошаговые инструкции, команды и примеры конфигураций, которые помогут вам начать.

1. Инвентаризация и картирование

Прежде чем что-либо менять, вы должны точно знать, что у вас есть. Шаг 1: Создайте полный список всех серверов, сервисов, приложений, баз данных, учетных записей и их взаимосвязей. Шаг 2: Определите, какие данные хранятся на каждом сервере и какова их чувствительность. Шаг 3: Нарисуйте карту потоков данных и сетевых взаимодействий. Это критически важно для планирования микросегментации.

# Пример команды для инвентаризации открытых портов на Linux

sudo netstat -tulpn | grep LISTEN

# или

sudo ss -tulpn | grep LISTEN

# Пример для просмотра установленных пакетов

dpkg -l # Debian/Ubuntu

rpm -qa # CentOS/RHEL

Практический пример: Используйте инструменты типа nmap для сканирования собственной инфраструктуры извне и изнутри, чтобы понять, какие порты действительно открыты. Задокументируйте каждый сервис, его назначение и кто к нему обращается.

2. Усиление аутентификации и авторизации

Внедрение MFA и строгих политик доступа — первый и самый важный шаг.

Шаг 1: Включите MFA для всех учетных записей, имеющих доступ к серверам (SSH, панель управления VPS, Git-репозитории, CI/CD). Шаг 2: Используйте SSH-ключи вместо паролей для доступа к серверам. Защитите ключи парольной фразой. Шаг 3: Настройте централизованную систему управления идентификацией (IAM) для всех пользователей и сервисов. FreeIPA или Keycloak — отличные Open Source варианты.

# Пример настройки SSH для отключения парольной аутентификации

# Отредактируйте /etc/ssh/sshd_config

PasswordAuthentication no

ChallengeResponseAuthentication no

UsePAM yes # Если вы используете PAM для MFA

AuthenticationMethods publickey,keyboard-interactive # publickey ИЛИ keyboard-interactive (для MFA)

KbdInteractiveAuthentication yes # Для PAM-based MFA

# Перезапустите SSH-сервис

sudo systemctl restart sshd

Практический пример: Интегрируйте Google Authenticator (или FreeOTP) с PAM для SSH-доступа. Установите libpam-google-authenticator и настройте его для каждого пользователя. Это обеспечит двухфакторную аутентификацию при входе по SSH.

3. Микросегментация с помощью фаерволов

Разделите вашу сеть на логические сегменты и применяйте строгие правила фаервола.

Шаг 1: Определите, какие сервисы должны общаться друг с другом.

Шаг 2: Настройте nftables или iptables на каждом сервере, разрешая только необходимый трафик.

# Пример правил nftables для микросегментации

# Предположим, у вас есть веб-сервер (80/443), который общается с базой данных (3306)

# и сервер базы данных, который принимает только от веб-сервера.

# На веб-сервере:

sudo nft add table ip filter

sudo nft add chain ip filter input { type filter hook input priority 0; policy drop; }

sudo nft add chain ip filter output { type filter hook output priority 0; policy accept; } # Открываем исходящий

sudo nft add rule ip filter input ip saddr { 127.0.0.1/8, } accept

sudo nft add rule ip filter input tcp dport { 80, 443 } accept # Разрешаем HTTP/HTTPS извне

sudo nft add rule ip filter input ct state established,related accept # Разрешаем ответы на исходящие

sudo nft add rule ip filter input drop # Все остальное дропаем

# На сервере базы данных (предположим, IP веб-сервера 192.168.1.10):

sudo nft add table ip filter

sudo nft add chain ip filter input { type filter hook input priority 0; policy drop; }

sudo nft add chain ip filter output { type filter hook output priority 0; policy accept; }

sudo nft add rule ip filter input ip saddr { 127.0.0.1/8, } accept

sudo nft add rule ip filter input ip saddr 192.168.1.10 tcp dport 3306 accept # Разрешаем только от веб-сервера

sudo nft add rule ip filter input ct state established,related accept

sudo nft add rule ip filter input drop

Практический пример: Используйте Ansible для автоматического развертывания и управления правилами nftables на всех ваших серверах, обеспечивая консистентность и снижая риск ошибок.

4. Внедрение принципа наименьших привилегий

Никому не давайте больше прав, чем ему нужно.

Шаг 1: Создайте отдельные системные пользователи для каждого приложения/сервиса.

Шаг 2: Используйте sudo с минимально необходимыми правами вместо прямого использования root.

Шаг 3: Настройте JIT-доступ для административных задач, используя, например, Teleport или HashiCorp Vault.

# Пример настройки sudoers для JIT-доступа (часть конфига /etc/sudoers.d/devops)

# Разрешает пользователю 'devops_user' выполнять service restart для nginx без пароля

devops_user ALL=(ALL) NOPASSWD: /usr/sbin/service nginx restart

# Более безопасный подход с использованием Teleport (через proxy)

# Пользователь запрашивает доступ к серверу через Teleport,

# Teleport выдает временный SSH-сертификат с ограниченными правами.

tsh login --proxy=teleport.example.com --auth=github

tsh ssh --request-roles=admin-role web-01.example.com # Запрос роли администратора

Практический пример: Для баз данных создавайте отдельные учетные записи для каждого микросервиса с правами только на те таблицы, с которыми он работает. Например, микросервис "Заказы" имеет доступ только к таблицам orders и order_items, а не ко всей базе данных.

5. Непрерывный мониторинг и логирование

Собирайте, анализируйте и реагируйте на все события безопасности.

Шаг 1: Внедрите централизованную систему логирования (ELK Stack, Graylog). Шаг 2: Используйте HIDS (OSSEC, Wazuh) для мониторинга целостности файлов, системных вызовов и активности пользователей на каждом сервере. Шаг 3: Настройте алерты на критические события (попытки входа с неизвестных IP, изменение критически важных файлов, необычный сетевой трафик).

# Пример настройки rsyslog для отправки логов на центральный сервер

# Отредактируйте /etc/rsyslog.conf на каждом клиенте

. @192.168.1.20:514 # Отправка всех логов на SIEM-сервер 192.168.1.20 по UDP 514

# Пример установки Wazuh Agent

# Скачайте и установите агент согласно документации Wazuh для вашей ОС

# После установки отредактируйте /var/ossec/etc/ossec.conf

192.168.1.20 # IP вашего Wazuh Manager

# Перезапустите Wazuh Agent

sudo systemctl restart wazuh-agent

Практический пример: Настройте Grafana для визуализации метрик безопасности (попытки входа, заблокированные фаерволом пакеты) и интегрируйте ее с Prometheus. Создайте дашборды, которые показывают аномалии в реальном времени.

6. Шифрование данных

Шифруйте все: данные в покое и при передаче.

Шаг 1: Используйте HTTPS (Let's Encrypt) для всех веб-сервисов. Шаг 2: Шифруйте диски на серверах (LUKS). Шаг 3: Используйте mTLS для межсервисного взаимодействия, если это возможно (например, с Service Mesh).

# Пример команды для шифрования раздела диска с LUKS (на этапе установки или с осторожностью на живой системе)

# Это пример, требует понимания работы с дисками

sudo cryptsetup luksFormat /dev/vdb1 # Форматирование раздела

sudo cryptsetup luksOpen /dev/vdb1 my_encrypted_data # Открытие раздела

sudo mkfs.ext4 /dev/mapper/my_encrypted_data # Создание файловой системы

sudo mount /dev/mapper/my_encrypted_data /mnt/data # Монтирование

# Пример получения Let's Encrypt сертификата с certbot

sudo apt install certbot python3-certbot-nginx # Установка для Nginx

sudo certbot --nginx -d yourdomain.com -d www.yourdomain.com # Получение и настройка

Практический пример: При развертывании нового VPS всегда выбирайте опцию шифрования диска, если она доступна. Если нет, рассмотрите возможность использования dm-crypt/LUKS для шифрования данных перед их записью на диск, особенно для критически важных данных и баз данных.

7. Автоматизация и Infrastructure as Code (IaC)

Автоматизируйте все, что можно, чтобы обеспечить консистентность и скорость.

Шаг 1: Используйте Ansible, Terraform или Puppet для управления конфигурациями серверов и развертывания приложений. Шаг 2: Внедрите CI/CD пайплайны для автоматического тестирования и развертывания кода. Шаг 3: Автоматизируйте обновление пакетов и применение патчей безопасности.

# Пример Ansible playbook для настройки фаервола

# file: firewall.yml

- name: Configure nftables for web server

hosts: webservers

become: yes

tasks:

- name: Ensure nftables is installed

ansible.builtin.apt:

name: nftables

state: present

- name: Copy nftables configuration

ansible.builtin.copy:

src: files/nftables.conf

dest: /etc/nftables.conf

mode: '0640'

notify: Restart nftables

- name: Enable and start nftables service

ansible.builtin.service:

name: nftables

state: started

enabled: yes

handlers:

- name: Restart nftables

ansible.builtin.service:

name: nftables

state: restarted

Практический пример: Используйте Terraform для описания вашей инфраструктуры (VPS, сетевые правила у провайдера) и Ansible для конфигурации операционной системы и установки приложений. Это гарантирует, что каждый новый сервер будет развернут с одинаковыми политиками безопасности.

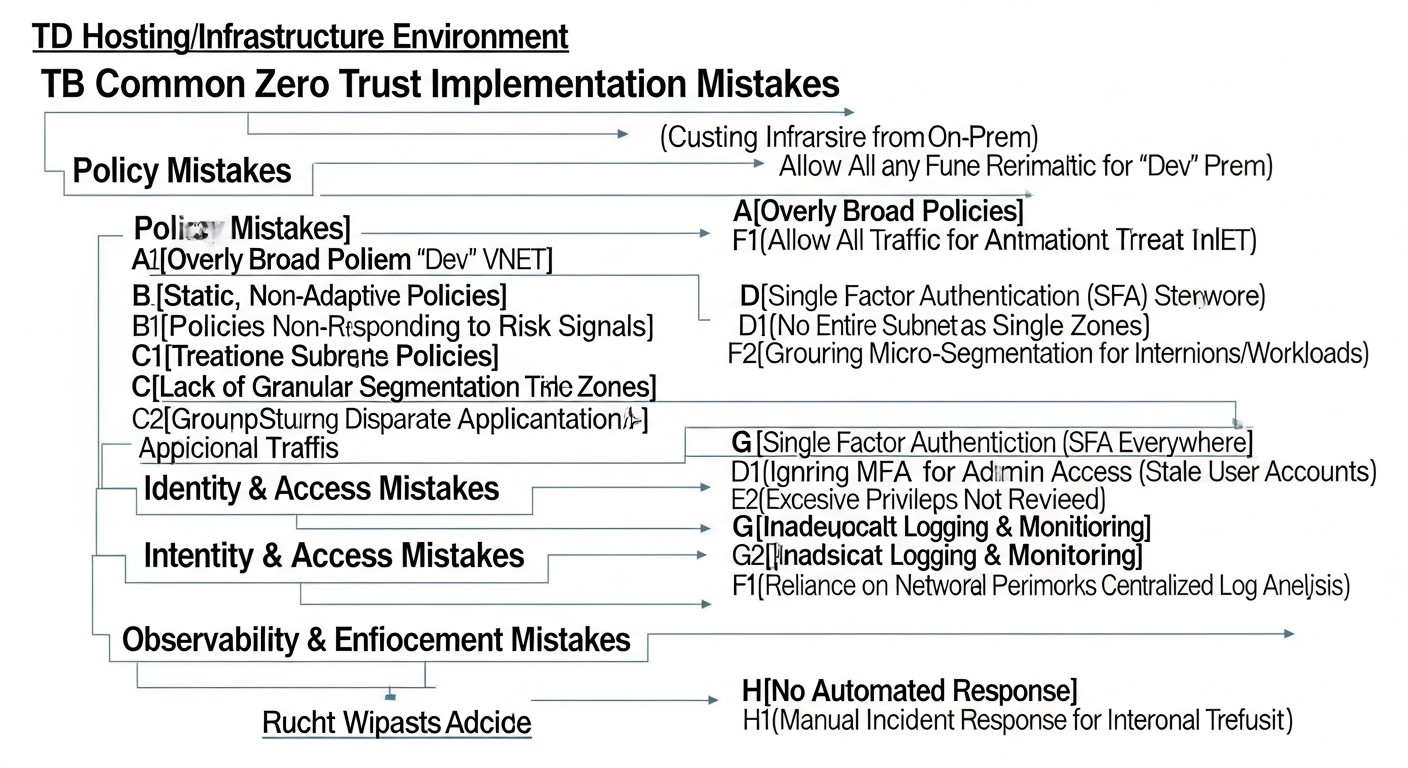

Типичные ошибки при реализации Zero Trust

Внедрение Zero Trust — это сложный процесс, и на этом пути легко совершить ошибки, которые могут подорвать все усилия по повышению безопасности. Вот минимум 5 распространенных ошибок и способы их избежать.

1. Подход "все или ничего"

Ошибка: Попытка внедрить все принципы Zero Trust сразу по всей инфраструктуре. Это приводит к перегрузке команды, длительным простоям, конфликтам и, в конечном итоге, к провалу проекта из-за его сложности.

Как избежать: Применяйте итеративный подход. Начните с самых критически важных активов или с наименее сложных для реализации компонентов. Например, сначала внедрите MFA для административного доступа, затем микросегментацию для одного критического сервиса, затем JIT-доступ. Разбейте проект на маленькие, управляемые этапы. Празднуйте малые победы и постепенно расширяйте область применения. В 2026 году этот подход стал еще более актуален, так как сложность систем растет, и "большой взрыв" внедрений практически всегда обречен на провал.

Реальный пример последствий: Одна SaaS-компания попыталась внедрить полноценный Zero Trust с Service Mesh, новым IAM и полной микросегментацией за 6 месяцев. Проект затянулся на 1,5 года, вызвал выгорание команды, многочисленные сбои в продакшене из-за неправильной конфигурации и в итоге был свернут, так и не достигнув всех целей. В результате, они вернулись к менее амбициозным, но более управляемым этапам.

2. Забыть про инвентаризацию и картирование

Ошибка: Начинать внедрение Zero Trust без полного понимания текущего состояния инфраструктуры, всех активов, их взаимосвязей и потоков данных. Это приводит к созданию "слепых зон", неправильным политикам безопасности и потенциальным прорехам.

Как избежать: Проведите тщательную инвентаризацию всех активов (серверы, приложения, базы данных, API, учетные записи), их ролей, владельцев и чувствительности данных. Создайте подробные карты сетевых взаимодействий и потоков данных. Используйте автоматизированные инструменты для обнаружения активов и зависимостей. Регулярно обновляйте эту документацию. В 2026 году существует множество инструментов для автоматического обнаружения и картирования зависимостей в динамических средах.

Реальный пример последствий: Стартап внедрял микросегментацию, не зная о существовании старого, редко используемого API-сервера, который общался с базой данных по нестандартному порту. Этот сервер остался без защиты, стал точкой входа для злоумышленников и привел к утечке данных, несмотря на все усилия по защите основной инфраструктуры.

3. Игнорирование пользовательского опыта

Ошибка: Внедрение строгих политик безопасности (например, частая переаутентификация, сложные MFA, JIT-доступ) без учета удобства для конечных пользователей (разработчиков, системных администраторов). Это приводит к обходу политик, использованию "теневых" методов доступа и сопротивлению изменениям.

Как избежать: Вовлекайте пользователей в процесс проектирования. Объясняйте им преимущества Zero Trust. Ищите баланс между безопасностью и удобством. Используйте современные, удобные для пользователя MFA-решения (например, FIDO2-ключи, биометрия). Автоматизируйте процессы, чтобы минимизировать ручные действия. В 2026 году решения для беспарольной аутентификации и адаптивного доступа стали гораздо более зрелыми, что позволяет улучшить UX без ущерба для безопасности.

Реальный пример последствий: Команда DevOps внедрила MFA для SSH, которое требовало ввода длинного кода с телефона каждые 15 минут. Разработчики, уставшие от постоянных прерываний, начали обмениваться SSH-ключами или использовать VNC для удаленного доступа, полностью обходя новые политики и создавая еще большие риски безопасности.

4. Недостаточный мониторинг и логирование

Ошибка: Внедрение Zero Trust без адекватных систем мониторинга, агрегации логов и аналитики. Без этого невозможно обнаружить аномалии, оценить эффективность политик или оперативно реагировать на инциденты. Zero Trust — это не только предотвращение, но и быстрое обнаружение.

Как избежать: С самого начала планируйте централизованное логирование со всех источников (фаерволы, системы аутентификации, приложения, OS). Внедрите SIEM-систему (Elastic Security, Graylog, Splunk) и настройте алерты на ключевые события и аномалии. Используйте HIDS/NIDS для дополнительного уровня обнаружения. Регулярно просматривайте логи и отчеты. В 2026 году активно используйте AI/ML для анализа логов, чтобы выявлять скрытые угрозы, которые человеческий глаз или простые правила не заметят.

Реальный пример последствий: Компания внедрила микросегментацию и строгие политики доступа, но не настроила адекватный мониторинг. Когда один из серверов был скомпрометирован через уязвимость в старом ПО, злоумышленник смог долгое время перемещаться по ограниченному сегменту, прежде чем его обнаружили, потому что никто не отслеживал аномальные сетевые соединения изнутри сегмента.

5. Отсутствие автоматизации и устаревшие политики

Ошибка: Ручное управление политиками Zero Trust, конфигурациями фаерволов и привилегиями. В динамичной среде это приводит к быстрому устареванию политик, ошибкам и "дрейфу конфигурации", когда реальное состояние отличается от желаемого.

Как избежать: Внедрите Infrastructure as Code (IaC) с помощью Terraform, Ansible или Puppet для управления всей инфраструктурой и политиками безопасности. Автоматизируйте развертывание, обновление и отзыв привилегий. Интегрируйте политики безопасности в CI/CD пайплайны. Регулярно проводите аудит соответствия конфигураций. Используйте автоматизированные инструменты для проверки актуальности политик. В 2026 году ручное управление инфраструктурой и безопасностью считается антипаттерном.

Реальный пример последствий: В одной из компаний правила фаервола на 50 VPS управлялись вручную. Когда потребовалось открыть новый порт для нового сервиса, администратор забыл закрыть его после тестирования. Позже, когда сервис был развернут на другом порту, старое правило так и не было удалено, оставив открытую уязвимость, которая использовалась для DDoS-атаки.

Чеклист для практического применения Zero Trust

Этот чеклист поможет вам структурировать процесс внедрения Zero Trust принципов на вашей инфраструктуре VPS и выделенных серверах. Проходите по пунктам последовательно, отмечая выполненные задачи.

- Подготовка и планирование:

- [ ] Провести полную инвентаризацию всех активов (серверы, приложения, базы данных, пользователи, API).

- [ ] Составить карту сетевых взаимодействий и потоков данных между всеми компонентами инфраструктуры.

- [ ] Определить критически важные активы и данные, требующие первоочередной защиты.

- [ ] Сформировать команду по внедрению Zero Trust и выделить ответственных.

- [ ] Разработать поэтапный план внедрения, начиная с малых, управляемых шагов.

- Управление идентификацией и доступом (IAM):

- [ ] Внедрить централизованную систему управления идентификацией (например, FreeIPA, Keycloak, LDAP).

- [ ] Обеспечить многофакторную аутентификацию (MFA) для всех административных учетных записей (SSH, панели управления, CI/CD).

- [ ] Настроить MFA для всех пользователей, имеющих доступ к внутренним ресурсам.

- [ ] Отключить парольную аутентификацию для SSH, использовать только SSH-ключи (защищенные парольной фразой).

- [ ] Внедрить принцип наименьших привилегий (RBAC) для всех пользователей и сервисов.

- [ ] Рассмотреть внедрение Just-in-Time (JIT) доступа для привилегированных операций (например, через Teleport).

- [ ] Автоматизировать управление жизненным циклом учетных записей (создание, изменение, удаление).

- Микросегментация сети:

- [ ] Определить логические группы сервисов и их зависимости.

- [ ] Настроить хостовые фаерволы (

nftables/iptables) на всех серверах с политикой "deny by default". - [ ] Разрешить только явно необходимый трафик между сегментами/сервисами.

- [ ] Изолировать критически важные сервисы (базы данных, административные панели) в отдельных сетевых сегментах.

- [ ] Использовать VPN (WireGuard, OpenVPN) или ZTNA-решения (Tailscale, Cloudflare Zero Trust) для безопасного удаленного доступа к внутренней сети.

- [ ] Рассмотреть использование Service Mesh (Istio, Linkerd) для микросегментации на уровне микросервисов, если используется контейнеризация.

- Мониторинг, логирование и реагирование:

- [ ] Внедрить централизованную систему сбора логов (SIEM: ELK Stack, Graylog, Splunk).

- [ ] Настроить сбор логов со всех серверов, приложений, фаерволов и систем аутентификации.

- [ ] Развернуть систему обнаружения вторжений на хосте (HIDS: OSSEC, Wazuh) на всех серверах.

- [ ] Настроить алерты на ключевые события безопасности и аномалии (попытки брутфорса, изменение критических файлов, необычный трафик).

- [ ] Регулярно проводить анализ уязвимостей и сканирование безопасности.

- [ ] Разработать и протестировать план реагирования на инциденты безопасности.

- [ ] Рассмотреть внедрение AI/ML-аналитики для выявления сложных угроз (UEBA).

- Защита данных и шифрование:

- [ ] Обеспечить шифрование всех данных при передаче (TLS/HTTPS для всех веб-сервисов, mTLS для межсервисных коммуникаций).

- [ ] Внедрить шифрование данных в покое (дисковое шифрование LUKS для критических серверов, шифрование баз данных).

- [ ] Использовать HashiCorp Vault или аналоги для безопасного хранения и управления секретами (API-ключи, учетные данные).

- [ ] Регулярно создавать и тестировать резервные копии данных, хранить их изолированно и с шифрованием.

- Автоматизация и Infrastructure as Code (IaC):

- [ ] Использовать инструменты IaC (Terraform, Ansible) для управления всей инфраструктурой и конфигурациями безопасности.

- [ ] Интегрировать политики безопасности в CI/CD пайплайны.

- [ ] Автоматизировать развертывание и настройку фаерволов, агентов мониторинга и IAM-компонентов.

- [ ] Автоматизировать процесс обновления пакетов и применения патчей безопасности.

- [ ] Внедрить регулярный аудит конфигураций для предотвращения "дрейфа".

- Тестирование и аудит:

- [ ] Проводить регулярные внутренние и внешние сканирования уязвимостей.

- [ ] Организовать периодические тесты на проникновение (пентесты) для оценки эффективности защитных мер.

- [ ] Регулярно аудитировать права доступа и политики безопасности.

- [ ] Проводить учения по реагированию на инциденты.

Расчет стоимости / Экономика внедрения Zero Trust

Внедрение Zero Trust, особенно на VPS и выделенных серверах, часто воспринимается как дорогостоящее предприятие. Однако, в 2026 году, стоимость бездействия перед лицом киберугроз значительно превышает инвестиции в безопасность. Важно понимать, что "стоимость" включает не только прямые финансовые затраты, но и время, ресурсы команды и потенциальные скрытые расходы.

Прямые затраты

- Лицензии и подписки:

- SaaS-решения ZTNA/SDP: Cloudflare Zero Trust, Tailscale, Twingate — от 50 до 500 USD/месяц для команды из 10-20 человек и 5-10 серверов. Цены зависят от количества пользователей, трафика и функционала.

- Коммерческие IAM/PAM системы: Если не используются Open Source, то лицензии могут стоить от нескольких сотен до тысяч USD в месяц, в зависимости от масштаба.

- SIEM/EDR с AI/ML: Коммерческие SIEM-решения (Splunk, Elastic Security Enterprise с ML) или EDR-платформы (CrowdStrike, SentinelOne) могут стоить от 200 USD до 1500 USD и выше в месяц, в зависимости от объема данных/количества конечных точек.

- Инфраструктурные затраты:

- Дополнительные VPS/выделенные серверы: Для развертывания Open Source решений (FreeIPA, Keycloak, ELK Stack, Wazuh Manager, Vault) могут потребоваться отдельные серверы. Например, выделенный VPS для SIEM, еще один для IAM. Стоимость одного VPS может варьироваться от 10 до 100 USD/месяц.

- Сетевой трафик: Если используются облачные ZTNA-решения, возможны дополнительные расходы на исходящий трафик.

- Сторонние услуги:

- Консалтинг: Привлечение экспертов по Zero Trust для аудита, проектирования и внедрения. Часовая ставка может составлять от 100 до 300 USD и выше.

- Пентесты и аудит безопасности: От 2000 до 10000 USD и выше за один полноценный тест. Рекомендуется проводить ежегодно.

Скрытые расходы и "цена" команды

- Время команды:

- Обучение: Команде потребуется время на изучение новых концепций, инструментов и технологий. Это может быть эквивалентно нескольким неделям работы инженера.

- Внедрение и настройка: Самый значительный скрытый расход. Разработка политик, написание скриптов автоматизации, интеграция систем, тестирование. Для полноценного внедрения на Open Source это может занять от 3 до 12 месяцев работы 1-2 инженеров.

- Поддержка и обслуживание: Постоянный мониторинг, обновление политик, реагирование на инциденты, обновление ПО. Zero Trust — это непрерывный процесс.

- Снижение производительности:

- Начальный этап: В процессе внедрения возможны временные простои или замедления работы сервисов из-за неправильной конфигурации или новых слоев безопасности.

- Накладные расходы: Некоторые решения (например, Service Mesh) добавляют небольшие накладные расходы на ЦПУ/память, что может потребовать незначительного увеличения ресурсов серверов.

- Риск ошибок:

- Человеческий фактор: Неправильная конфигурация может создать новые уязвимости или вызвать сбои.

- Сложность: Чем сложнее система, тем выше вероятность ошибок.

Как оптимизировать затраты

- Начинайте с Open Source: Многие ключевые компоненты Zero Trust (фаерволы, IAM, HIDS, SIEM) имеют мощные и бесплатные Open Source аналоги. Это позволяет значительно снизить прямые затраты, перенося акцент на инвестиции во время и экспертизу команды.

- Итеративный подход: Не пытайтесь внедрить все сразу. Начните с самых критичных областей и постепенно расширяйте. Это позволяет распределить нагрузку на команду и бюджет.

- Автоматизация с первого дня: Инвестируйте в Infrastructure as Code (IaC) и CI/CD. Это сократит время на развертывание, уменьшит количество ошибок и снизит операционные расходы в долгосрочной перспективе.

- Используйте гибридный подход: Комбинируйте Open Source для базовых компонентов с коммерческими SaaS-решениями для специфических задач (например, ZTNA для удаленного доступа), где это экономически оправдано и упрощает управление.

- Обучайте команду: Инвестируйте в обучение своих инженеров. Высокая квалификация команды позволит эффективно использовать Open Source решения и снизить потребность в дорогостоящем внешнем консалтинге.

- Оценивайте TCO (Total Cost of Ownership): При сравнении решений учитывайте не только прямые лицензионные платежи, но и затраты на внедрение, поддержку, обучение, а также потенциальные риски и ущерб от инцидентов безопасности.

Таблица с примерами расчетов для разных сценариев (на 2026 год, на 5-10 серверов и 10-20 пользователей)

Представленные цифры являются ориентировочными и могут сильно варьироваться в зависимости от конкретных требований, выбранных провайдеров и квалификации команды.

| Категория затрат | Сценарий 1: Минимум затрат (Open Source + время команды) | Сценарий 2: Сбалансированный (Гибридный) | Сценарий 3: Расширенный (Коммерческие + AI/ML) |

|---|---|---|---|

| Лицензии/Подписки ZTNA/SDP | 0 USD (только WireGuard/OpenVPN) | 50-200 USD/мес (Tailscale/Twingate) | 200-500 USD/мес (Cloudflare ZTNA Business) |

| Лицензии/Подписки IAM/PAM | 0 USD (FreeIPA/Keycloak) | 0-100 USD/мес (HashiCorp Vault Open Source с плагинами) | 300-800 USD/мес (Teleport Enterprise / коммерческие PAM) |

| Лицензии/Подписки SIEM/EDR/AI | 0 USD (ELK/Wazuh Open Source) | 100-300 USD/мес (Elastic Security Basic / Wazuh Cloud) | 500-1500 USD/мес (CrowdStrike Falcon / Splunk Cloud) |

| Дополнительные VPS для инфраструктуры безопасности | 20-40 USD/мес (1-2 VPS для FreeIPA/ELK/Wazuh Manager) | 20-40 USD/мес (1-2 VPS, если часть сервисов в SaaS) | 0-20 USD/мес (больше SaaS, меньше своих VPS) |

| Пентесты/Аудит (ежегодно, разделить на 12) | 150-400 USD/мес (2000-5000 USD/год) | 400-800 USD/мес (5000-10000 USD/год) | 800-1200 USD/мес (10000-15000 USD/год) |

| Время команды (в эквиваленте зарплаты инженера) | 2000-4000 USD/мес (высокие трудозатраты на внедрение и поддержку) | 1000-2000 USD/мес (средние трудозатраты) | 500-1000 USD/мес (низкие трудозатраты благодаря SaaS и автоматизации) |

| Итоговая ориентировочная стоимость в месяц | 2170-4440 USD/мес | 1670-3440 USD/мес | 2320-5170 USD/мес |

Как видно из таблицы, прямые затраты на лицензии могут быть низкими в Open Source сценарии, но это компенсируется высокими трудозатратами команды. Коммерческие решения снижают нагрузку на команду, но увеличивают прямые платежи. Оптимальный выбор зависит от размера вашей команды, ее квалификации и бюджета.

Кейсы и примеры внедрения Zero Trust

Рассмотрим несколько реалистичных сценариев, демонстрирующих применение принципов Zero Trust на VPS и выделенных серверах в 2026 году.

Кейс 1: Стартап "Alpha SaaS" — защита внутренней инфраструктуры и удаленного доступа

Проблема: "Alpha SaaS" (15 разработчиков, 5 DevOps-инженеров) разрабатывает критически важную B2B-платформу, развернутую на 10 VPS у различных провайдеров. Ранее использовалась традиционная VPN для доступа к серверам, что создавало "широкий" доступ к внутренней сети. Учетные данные хранились локально, MFA не было повсеместным. Возникла необходимость усилить безопасность, особенно для удаленных сотрудников, и обеспечить соответствие новым регуляторным требованиям 2026 года.

Решение Zero Trust:

- ZTNA для удаленного доступа: Отказались от традиционного VPN в пользу Cloudflare Zero Trust. Все VPS были подключены к Cloudflare Tunnel, что сделало их недоступными из публичного интернета напрямую. Доступ к SSH, Grafana, Jenkins и внутренним API теперь осуществлялся только через Cloudflare Gateway после аутентификации пользователя.

- Централизованное IAM и MFA: Внедрен Keycloak в качестве центрального IdP. Все разработчики и DevOps теперь аутентифицируются через Keycloak с обязательным MFA (FIDO2-ключи). Keycloak интегрирован с Cloudflare Zero Trust для верификации идентичности.

- Принцип наименьших привилегий (PAM): Для доступа к SSH на серверах используется Teleport. Пользователи запрашивают доступ к конкретному серверу на определенное время (JIT Access), Teleport выдает временный SSH-сертификат с минимально необходимыми правами. Все SSH-сессии записываются и аудируются.

- Микросегментация на хостах: На каждом VPS настроены

nftables, разрешающие входящие соединения только от Cloudflare Tunnel и исходящие только к необходимым внешним сервисам (базы данных, API-шлюзы). Межсервисное взаимодействие между VPS строго ограничено по IP и портам, используя политики "белого списка". - Мониторинг: Развернут ELK Stack на отдельном VPS для централизованного сбора логов со всех серверов, фаерволов, Keycloak и Teleport. Настроены алерты на аномальное поведение (например, попытки входа с неизвестных устройств, необычные SSH-команды).

Результаты:

- Значительно снижена поверхность атаки, так как серверы больше не имеют публичных IP.

- Улучшена безопасность удаленного доступа и управления привилегиями.

- Повышена прозрачность и аудируемость всех административных действий.

- Успешно пройдена сертификация по новым стандартам безопасности, требующим принципов Zero Trust.

- Время реагирования на потенциальные инциденты сократилось на 40% благодаря централизованному мониторингу.

Кейс 2: Финтех-компания "SecurePay" — защита чувствительных данных и межсервисного взаимодействия

Проблема: "SecurePay" (30+ инженеров) управляет платежной системой, развернутой на нескольких выделенных серверах. Инфраструктура состоит из микросервисов, работающих в контейнерах. Чувствительные данные клиентов требуют максимально возможной защиты. Существовали риски горизонтального перемещения злоумышленника в случае компрометации одного микросервиса. Требовалось обеспечить mTLS между всеми сервисами и гранулярный контроль доступа к базам данных.

Решение Zero Trust:

- Контейнерная оркестрация и Service Mesh: На выделенных серверах развернут легковесный Kubernetes-кластер (K3s). Внедрен Linkerd в качестве Service Mesh. Это автоматически обеспечило взаимную TLS-аутентификацию (mTLS) и шифрование всего трафика между микросервисами.

- Гранулярные политики авторизации: С помощью Linkerd настроены политики авторизации, которые явно разрешают, например, микросервису "Платежи" обращаться к микросервису "Учетные записи" только по определенному API-пути, и блокируют все остальные взаимодействия.

- Управление секретами и динамическими учетными данными: Развернут HashiCorp Vault. Все чувствительные данные (API-ключи, учетные данные баз данных) хранятся в Vault. Микросервисы получают временные, динамически генерируемые учетные данные для баз данных при каждом запуске, которые автоматически отзываются по истечении срока действия.

- Шифрование данных в покое: Все диски на выделенных серверах зашифрованы с помощью LUKS. Базы данных используют встроенное шифрование для чувствительных полей.

- HIDS и поведенческий анализ: На каждом узле K3s установлен Wazuh Agent, интегрированный с Wazuh Manager, который собирает логи контейнеров и хостов, отслеживает целостность файлов и обнаруживает аномалии в поведении процессов. В Wazuh Manager настроены правила для обнаружения необычных сетевых подключений или модификаций файлов внутри контейнеров.

Результаты:

- Обеспечено полное mTLS-шифрование и строгая авторизация для межсервисного взаимодействия.

- Минимизирован риск утечки учетных данных благодаря динамическому управлению секретами.

- Значительно ограничено горизонтальное перемещение злоумышленника в случае компрометации отдельного микросервиса.

- Увеличена прозрачность и возможность аудита всех операций внутри кластера.

- Система успешно прошла аудит PCI DSS, что было критично для бизнеса.

Инструменты и ресурсы для Zero Trust

В 2026 году существует множество инструментов, как Open Source, так и коммерческих, которые могут помочь вам внедрить принципы Zero Trust. Здесь представлены основные категории и конкретные примеры.

1. Управление идентификацией и доступом (IAM & PAM)

- Keycloak: Мощный Open Source Identity and Access Management (IAM) для современных приложений и сервисов. Поддерживает SSO, MFA, OpenID Connect, OAuth 2.0. Идеален для централизации аутентификации.

- FreeIPA: Комплексное Open Source решение для централизованного управления идентификацией, аутентификацией и авторизацией в Linux-средах. Включает LDAP, Kerberos, DNS, NTP, PKI. Отлично подходит для SSH-доступа и системных пользователей.

- HashiCorp Vault: Инструмент для безопасного хранения, доступа и управления секретами (API-ключи, токены, учетные данные). Поддерживает динамические секреты, JIT-доступ, ротацию ключей. Критически важен для принципа наименьших привилегий.

- Teleport: Коммерческое (с Open Source версией) решение для унифицированного доступа к серверам, Kubernetes-кластерам, базам данных и веб-приложениям. Обеспечивает JIT-доступ, запись сессий, MFA и строгий аудит.

- Okta/Auth0/Google Identity Platform: Коммерческие облачные IdP, которые могут быть интегрированы с вашей инфраструктурой для централизованной аутентификации и авторизации.

2. Сетевая безопасность и микросегментация

- nftables/iptables: Встроенные в Linux фаерволы. Фундаментальные инструменты для микросегментации на уровне хоста. Требуют глубокого понимания, но дают полный контроль.

- WireGuard/OpenVPN: Open Source решения для создания VPN-туннелей. WireGuard отличается простотой и высокой производительностью, идеально подходит для создания безопасных соединений между серверами или для удаленного доступа.

- Cloudflare Zero Trust (ранее Cloudflare for Teams): SaaS-решение, предоставляющее ZTNA, безопасный веб-шлюз и DNS-фильтрацию. Позволяет скрыть инфраструктуру за Cloudflare и предоставлять доступ после строгой аутентификации.

- Tailscale/Twingate/ZeroTier: SaaS-решения, упрощающие создание безопасных mesh-сетей между устройствами и серверами, используя WireGuard или аналогичные технологии. Удобны для распределенных команд.

- Cilium: CNI-плагин для Kubernetes, который обеспечивает сетевую безопасность и наблюдаемость на уровне API. Использует eBPF для гранулярной микросегментации и enforcement'а политик.

3. Мониторинг, логирование и обнаружение угроз (SIEM/HIDS/EDR)

- ELK Stack (Elasticsearch, Logstash, Kibana): Популярный Open Source стек для сбора, хранения, анализа и визуализации логов. Основа для вашей SIEM-системы.

- Graylog: Еще одно мощное Open Source решение для централизованного управления логами, с удобным UI и возможностью настройки алертов.

- Wazuh: Open Source платформа для HIDS (Host Intrusion Detection System), SIEM и соответствия стандартам. Мониторит целостность файлов, системные вызовы, логи, обнаруживает уязвимости и аномалии. В 2026 году активно интегрирует ML-модули.

- OSSEC: Классический Open Source HIDS, фокусирующийся на мониторинге логов, целостности файлов и обнаружении руткитов.

- Prometheus & Grafana: Open Source инструменты для сбора метрик и их визуализации. Могут использоваться для мониторинга производительности и метрик безопасности, дополняя SIEM.

- CrowdStrike Falcon/SentinelOne/Microsoft Defender for Endpoint: Коммерческие EDR (Endpoint Detection and Response) решения, использующие AI/ML для обнаружения продвинутых угроз на конечных точках (серверах).

4. Автоматизация и Infrastructure as Code (IaC)

- Ansible: Простой и мощный Open Source инструмент для автоматизации управления конфигурациями, развертывания приложений и оркестрации. Идеален для управления политиками фаерволов, развертывания агентов HIDS и настройки IAM.

- Terraform: Open Source инструмент для управления инфраструктурой как кодом. Позволяет описывать и развертывать VPS, сетевые правила, хранилища и другие ресурсы у различных провайдеров.

- Puppet/Chef: Более зрелые и комплексные инструменты для управления конфигурациями, подходящие для больших и сложных инфраструктур.

- Git: Система контроля версий. Абсолютно необходима для хранения всех конфигураций IaC, политик безопасности и скриптов.

5. Безопасность контейнеров и Service Mesh

- Docker/Podman: Инструменты для контейнеризации приложений. Основа для микросервисной архитектуры.

- Kubernetes/K3s: Open Source платформы для оркестрации контейнеров. K3s — легковесный дистрибутив Kubernetes, отлично подходящий для VPS и выделенных серверов.

- Istio/Linkerd: Open Source Service Mesh. Обеспечивают mTLS, политики трафика, наблюдаемость и гранулярную авторизацию между микросервисами.

6. Полезные ссылки и документация

- NIST SP 800-207: Zero Trust Architecture – Основополагающий документ по Zero Trust от NIST.

- Cloud Security Alliance Zero Trust Working Group – Актуальные исследования и рекомендации.

- Ansible for Security – Как использовать Ansible для автоматизации задач безопасности.

- WireGuard Quick Start – Официальная документация для быстрой настройки WireGuard.

- Wazuh Documentation – Подробные руководства по установке и настройке Wazuh.

- HashiCorp Vault Documentation – Руководства по управлению секретами.

- Teleport Documentation – Документация по обеспечению безопасного доступа.

Troubleshooting: Решение типичных проблем Zero Trust

Внедрение Zero Trust может быть сопряжено с различными проблемами. Ниже приведены типичные сценарии и подходы к их решению.

1. Проблемы с доступом после настройки фаерволов (микросегментация)

Симптом: Сервисы не могут общаться друг с другом, пользователи не могут подключиться к серверам после настройки nftables/iptables.

Диагностика:

- Проверьте логи фаервола: Убедитесь, что фаервол логирует отброшенные пакеты. Если нет, временно добавьте правила логирования (например,

nft add rule ip filter input drop counter log prefix "NFT_DROP: "). - Проверьте состояние фаервола:

sudo nft list ruleset # Для nftables sudo iptables -nvL # Для iptables - Используйте

tcpdump: Запуститеtcpdumpна обоих узлах (источнике и получателе) для анализа трафика.sudo tcpdump -i any host <IP_другого_сервера> and port <PORT> -vn - Проверьте сетевое подключение: Используйте

ping,telnetилиncдля проверки базового сетевого подключения до применения фаервола или с минимальными правилами.telnet <IP_сервера> <PORT> nc -vz <IP_сервера> <PORT>

Решение:

- Временно ослабьте правила: Для диагностики можно временно разрешить весь трафик между двумя проблемными узлами, чтобы убедиться, что проблема именно в фаерволе. Затем постепенно сужайте правила.

- Проверьте порядок правил: В фаерволах правила обрабатываются последовательно. Убедитесь, что разрешающие правила стоят до блокирующих.

- Учитывайте

RELATED,ESTABLISHED: Не забудьте разрешить входящий трафик для уже установленных соединений (ct state established,related acceptвnftablesили-m state --state RELATED,ESTABLISHED -j ACCEPTвiptables). - Проверьте оба направления: Фаервол работает в обе стороны. Убедитесь, что разрешен как входящий, так и исходящий трафик для необходимых портов.

2. Проблемы с MFA/JIT-доступом (аутентификация)

Симптом: Пользователи не могут пройти аутентификацию с MFA, JIT-доступ не работает или не выдаются временные сертификаты.

Диагностика:

- Проверьте системные логи: Логи

auth.log,syslog, логи PAM (/var/log/auth.logна Debian/Ubuntu,/var/log/secureна CentOS/RHEL) могут содержать сообщения об ошибках аутентификации. - Проверьте логи IAM/PAM системы: Keycloak, FreeIPA, Teleport имеют свои собственные логи, которые могут указать на причину отказа.

- Проверьте синхронизацию времени: MFA-токены на основе времени (TOTP) очень чувствительны к синхронизации времени между клиентом и сервером.

timedatectl # Проверить время на сервере - Проверьте конфигурацию PAM: Убедитесь, что модули PAM настроены правильно (например,

/etc/pam.d/sshdдля SSH).

Решение:

- Синхронизируйте время: Настройте NTP-синхронизацию на всех серверах.

- Проверьте секреты MFA: Убедитесь, что секрет MFA правильно введен на клиенте (например, в Google Authenticator) и соответствует тому, что на сервере.

- Пересмотрите политики: Если JIT-доступ не выдается, убедитесь, что политики авторизации в Teleport или Vault правильно настроены и пользователь имеет право запрашивать данную роль/сертификат.

- Тестируйте с минимальными настройками: Временно отключите один из факторов MFA, чтобы изолировать проблему.

3. Проблемы с производительностью после внедрения Zero Trust

Симптом: Заметное снижение производительности приложений, высокая загрузка ЦПУ/памяти на серверах после внедрения новых компонентов Zero Trust (например, Service Mesh, SIEM-агенты).

Диагностика:

- Мониторинг ресурсов: Используйте

top,htop, Prometheus/Grafana для выявления процессов, потребляющих больше всего ресурсов. - Проверьте логи: Высокая активность логирования может нагружать диск и ЦПУ.

- Тестирование с отключением компонентов: Попробуйте временно отключить один из новых компонентов Zero Trust (например, агент HIDS, sidecar Service Mesh), чтобы определить источник проблемы.

- Проанализируйте сетевые задержки: Используйте

mtrилиtracerouteдля выявления узких мест в сети, особенно если используется ZTNA-решение.

Решение:

- Оптимизируйте конфигурацию: Для HIDS-агентов уменьшите частоту сканирования или исключите некритичные пути. Для Service Mesh проверьте конфигурацию прокси-серверов.

- Увеличьте ресурсы: Если один из компонентов (например, Elasticsearch в ELK Stack) постоянно потребляет много ресурсов, возможно, ему требуется больше ЦПУ, памяти или более быстрый диск.

- Оптимизируйте логирование: Отфильтруйте менее важные логи, агрегируйте их, используйте более эффективные транспортные протоколы (например, UDP для syslog, если потери не критичны).

- Выбор более легковесных альтернатив: Если коммерческое решение слишком ресурсоемкое, рассмотрите Open Source аналоги.

4. "Дрейф конфигурации" и неактуальные политики

Симптом: Конфигурации серверов или правила безопасности отличаются от ожидаемых, политики устаревают, появляются незадокументированные изменения.

Диагностика:

- Аудит конфигураций: Используйте Ansible (режим

--check) или другие IaC-инструменты для регулярной проверки соответствия фактического состояния желаемому. - Мониторинг изменений файлов: HIDS-системы (Wazuh, OSSEC) могут отслеживать изменения критически важных конфигурационных файлов.

- Регулярные сканирования: Сканеры уязвимостей и конфигураций могут выявить отклонения от базовых линий безопасности.

Решение:

- Внедрите IaC: Используйте Terraform/Ansible для управления всеми аспектами инфраструктуры.

- Автоматизируйте применение политик: Настройте CI/CD для автоматического применения изменений конфигурации.

- Регулярный аудит: Запланируйте автоматические или ручные аудиты соответствия, как минимум ежеквартально.

- Обучайте команду: Убедитесь, что все инженеры следуют принципам IaC и не вносят изменения вручную без фиксации в системе контроля версий.

Когда обращаться в поддержку или к экспертам:

- Если после всех диагностических шагов вы не можете определить причину проблемы.

- Если проблема касается критически важной системы и вызывает длительный простой.

- Если вы подозреваете активную атаку или компрометацию, и ваша команда не имеет достаточного опыта в реагировании на инциденты.

- При внедрении сложных компонентов (например, настройка Service Mesh, кастомных политик IAM) без достаточной внутренней экспертизы.

- Для проведения независимого аудита безопасности или пентеста, чтобы получить взгляд со стороны.

FAQ: Часто задаваемые вопросы о Zero Trust

Что такое Zero Trust и чем он отличается от традиционной безопасности?

Zero Trust — это стратегический подход к безопасности, основанный на принципе "никому не доверяй, всегда проверяй". В отличие от традиционной модели, которая доверяет всему внутри периметра сети, Zero Trust явно проверяет каждого пользователя, устройство и запрос доступа, независимо от их местоположения. Это означает, что даже если пользователь находится "внутри" вашей сети, его доступ будет строго контролироваться и верифицироваться.

Можно ли внедрить Zero Trust на одном VPS или это только для больших компаний?

Да, абсолютно. Zero Trust — это принципы, которые применимы к любой инфраструктуре. Даже на одном VPS можно внедрить микросегментацию с помощью nftables, усилить аутентификацию SSH с MFA, использовать HashiCorp Vault для секретов и настроить централизованное логирование. Масштаб реализации будет меньше, но принципы остаются теми же, и их внедрение значительно повысит безопасность.

Какие первые шаги следует предпринять для внедрения Zero Trust?

Начните с инвентаризации всех ваших активов и их взаимосвязей. Затем сосредоточьтесь на усилении аутентификации: внедрите MFA для всех административных учетных записей и используйте SSH-ключи. Параллельно начните с микросегментации самых критичных сервисов, применяя политики "deny by default" на уровне хостовых фаерволов.

Нужно ли полностью отказываться от VPN при переходе на Zero Trust?

Не обязательно. Традиционные VPN, предоставляющие широкий доступ к сети, могут быть заменены на ZTNA-решения, которые предоставляют доступ только к конкретным приложениям. Однако, WireGuard или OpenVPN могут быть использованы для создания безопасных туннелей между серверами или для создания базовой сети, поверх которой уже будут строиться Zero Trust политики доступа к приложениям.

Как Zero Trust помогает в борьбе с внутренними угрозами?

Zero Trust эффективно борется с внутренними угрозами, поскольку он не доверяет "внутренним" пользователям или системам по умолчанию. Принцип наименьших привилегий, JIT-доступ, микросегментация и непрерывный мониторинг гарантируют, что даже скомпрометированный внутренний аккаунт или злонамеренный инсайдер будет иметь ограниченный доступ и его действия будут быстро обнаружены.

Какие инструменты Open Source наиболее полезны для Zero Trust?

Для IAM: Keycloak, FreeIPA. Для управления секретами: HashiCorp Vault. Для сетевой безопасности: nftables/iptables, WireGuard. Для мониторинга: ELK Stack, Graylog, Wazuh, Prometheus/Grafana. Для автоматизации: Ansible, Terraform. Эти инструменты позволяют построить мощную Zero Trust инфраструктуру с минимальными прямыми затратами.

Сколько времени занимает внедрение Zero Trust?

Внедрение Zero Trust — это непрерывный процесс, а не одноразовый проект. Первые значимые результаты (например, MFA для SSH и базовая микросегментация) могут быть достигнуты за 3-6 месяцев. Полное преобразование инфраструктуры может занять от 1 до 3 лет, в зависимости от размера и сложности вашей системы, а также от ресурсов команды.

Нужно ли переписывать все приложения для Zero Trust?

Нет, не обязательно. Многие принципы Zero Trust (MFA, фаерволы, мониторинг) могут быть применены на уровне инфраструктуры без изменения кода приложений. Однако, для достижения максимального эффекта (например, для гранулярной авторизации на уровне API или mTLS для микросервисов), может потребоваться некоторая адаптация или использование Service Mesh, что может потребовать изменений в развертывании приложений.

Как измерить эффективность внедрения Zero Trust?

Эффективность можно измерить по нескольким показателям: снижение количества инцидентов безопасности, сокращение времени обнаружения и реагирования на угрозы (MTTD/MTTR), уменьшение поверхности атаки, успешное прохождение аудитов и пентестов, а также улучшение соответствия регуляторным требованиям. Важно отслеживать метрики, такие как количество заблокированных фаерволом атак, количество попыток несанкционированного доступа и активность HIDS.

Какова роль AI и ML в Zero Trust в 2026 году?

В 2026 году AI и ML играют критически важную роль в Zero Trust, особенно в области непрерывного мониторинга и обнаружения угроз. Они используются для анализа огромных объемов логов и сетевого трафика, выявления аномалий в поведении пользователей и систем, прогнозирования угроз и автоматизации реагирования. AI помогает находить скрытые атаки, которые не могут быть обнаружены традиционными сигнатурными методами, делая защиту более проактивной и адаптивной.

Заключение: Следующие шаги к безопасному будущему

В 2026 году концепция Zero Trust перестала быть просто модным термином и стала абсолютной необходимостью для любой инфраструктуры, особенно для тех, кто управляет VPS и выделенными серверами. Учитывая экспоненциальный рост сложности киберугроз, усиленный возможностями искусственного интеллекта, традиционные подходы к безопасности уже не способны обеспечить адекватную защиту. Принципы "никому не доверяй, всегда проверяй", микросегментация, принцип наименьших привилегий, непрерывный мониторинг и автоматизация — это не просто лучшие практики, это фундамент для построения устойчивой и безопасной цифровой среды.