Построение универсального CI/CD конвейера для гибридных сред: от VPS до Kubernetes

TL;DR

- **Гибридные среды — новая реальность:** В 2026 году большинство инфраструктур сочетают традиционные VPS с контейнеризированными платформами (Kubernetes, Docker Swarm), требуя гибкого CI/CD.

- **Абстракция и автоматизация:** Ключ к успеху — создание слоев абстракции, позволяющих CI/CD работать независимо от целевой платформы развертывания, используя контейнеризацию и IaC.

- **Выбор инструментов определяет всё:** GitLab CI, GitHub Actions и Jenkins остаются лидерами, но их конфигурация должна учитывать специфику гибридности, от SSH-деплоя до Helm-чартов.

- **Безопасность и наблюдаемость — не опции:** Встроенные сканеры безопасности, централизованный логинг и мониторинг критически важны для поддержания стабильности и защиты конвейера.

- **Стоимость и масштабируемость:** Баланс между self-hosted решениями (Jenkins на VPS) и управляемыми облачными сервисами (GitHub Actions, GitLab SaaS) должен быть просчитан с учетом роста проекта.

- **GitOps — золотой стандарт:** Принятие GitOps-подхода с инструментами вроде ArgoCD или Flux упрощает управление конфигурациями и повышает прозрачность развертываний в Kubernetes.

- **Непрерывное развитие:** CI/CD конвейер — это живой организм. Он требует регулярного аудита, оптимизации и адаптации к новым технологиям и потребностям бизнеса.

Введение

В 2026 году мир разработки программного обеспечения продолжает стремительно эволюционировать, и концепция "гибридной среды" стала не просто модным термином, а повсеместной реальностью. Компании, от стартапов до корпораций, редко используют одну-единственную платформу для своих приложений. Чаще всего мы видим сложный ландшафт, где критически важные, унаследованные сервисы могут работать на старых добрых Virtual Private Servers (VPS) или выделенных серверах, в то время как новые микросервисы и масштабируемые компоненты разворачиваются в контейнерных оркестраторах, таких как Kubernetes или Docker Swarm, а часть функционала и вовсе мигрирует на бессерверные функции (Serverless). Такое разнообразие инфраструктуры ставит перед командами DevOps и разработчиками уникальные вызовы, особенно в контексте Continuous Integration/Continuous Delivery (CI/CD).

Почему эта тема так важна именно сейчас? Во-первых, экономическая эффективность. Перенос всех приложений на Kubernetes зачастую является непомерно дорогим и трудоемким процессом, особенно для проектов с ограниченными бюджетами или устоявшейся кодовой базой. VPS остаются привлекательным решением для многих бэкенд-сервисов, баз данных или даже небольших SaaS-проектов, где простота и предсказуемость побеждают максимальную масштабируемость. Во-вторых, гибкость и устойчивость. Гибридные среды позволяют распределять риски, использовать преимущества каждой платформы и постепенно модернизировать инфраструктуру без "большого взрыва". В-третьих, ускорение разработки. Чем быстрее и надежнее мы можем доставлять изменения в любую из наших сред, тем быстрее мы реагируем на рыночные изменения и потребности пользователей.

Эта статья призвана стать исчерпывающим руководством по построению универсального CI/CD конвейера, способного эффективно управлять развертываниями в столь разнородных средах. Мы рассмотрим, как абстрагировать логику развертывания, какие инструменты лучше всего подходят для этой задачи, как обеспечить безопасность и наблюдаемость, а также как избежать распространенных ошибок. Для кого это написано? Для DevOps-инженеров, которые ежедневно борются с разнородностью инфраструктуры; для Backend-разработчиков, желающих понимать, как их код попадает в продакшн; для фаундеров SaaS-проектов, стремящихся оптимизировать расходы и ускорить Time-to-Market; для системных администраторов, ищущих способы автоматизации; и, конечно, для технических директоров стартапов, принимающих стратегические решения об инфраструктуре.

Наша цель — предоставить не просто теоретические рассуждения, а конкретные, применимые на практике рекомендации, подкрепленные примерами из реального мира и актуальными данными на 2026 год. Мы погрузимся в детали, покажем команды, конфигурации и поможем вам создать надежный и эффективный CI/CD, который будет служить мостом между вашими VPS и Kubernetes-кластерами, обеспечивая бесшовную доставку ценности вашим пользователям.

Основные критерии и факторы выбора CI/CD для гибридных сред

Выбор и проектирование CI/CD конвейера для гибридных сред — это не просто выбор конкретного инструмента. Это стратегическое решение, которое повлияет на скорость разработки, надежность, безопасность и, конечно, стоимость владения. В 2026 году, когда инфраструктура становится всё более комплексной, особенно важно тщательно взвесить следующие критерии:

1. Гибкость и адаптивность к различным целевым средам

Это, пожалуй, самый важный критерий для гибридных сред. Конвейер должен уметь развертывать приложения как на классических VPS (через SSH, Ansible, Docker Compose), так и в Kubernetes-кластерах (через Helm, Kustomize, ArgoCD), а также, возможно, в бессерверных функциях или на PaaS-платформах. Это означает, что CI/CD система должна поддерживать разнообразные плагины, интеграции и методы аутентификации. Важна возможность создания модульных шагов, которые можно переиспользовать для разных типов развертываний, абстрагируя специфику каждой платформы. Например, один и тот же артефакт (Docker-образ) должен быть готов к деплою как с помощью `docker run` на VPS, так и через Kubernetes Deployment.

2. Масштабируемость и производительность

По мере роста проекта и увеличения количества разработчиков, микросервисов и частоты коммитов, CI/CD система должна без проблем масштабироваться. Это включает в себя возможность запуска множества параллельных сборок, динамическое выделение агентов (runners) и эффективное использование ресурсов. Для гибридных сред это особенно актуально, так как агенты могут быть распределены: часть на VPS для локальных сборок, часть в Kubernetes для более тяжелых задач, а часть — в облаке. Производительность напрямую влияет на Time-to-Market и удовлетворенность разработчиков. Важно оценить, как система справляется с пиковыми нагрузками и насколько быстро стартуют новые сборки.

3. Безопасность и соответствие

В 2026 году кибербезопасность — это не просто функция, а фундамент. CI/CD конвейер является потенциальной точкой входа для атак, поэтому он должен быть максимально защищен. Это включает в себя:

- **Управление секретами:** Надежное хранение и доступ к API-ключам, паролям, токенам (например, через HashiCorp Vault, Kubernetes Secrets, или встроенные хранилища CI/CD).

- **Изоляция сборок:** Запуск каждого задания в изолированной среде (контейнеры, временные ВМ).

- **Сканирование уязвимостей:** Интеграция статических (SAST) и динамических (DAST) анализаторов кода, сканеров образов контейнеров (Trivy, Snyk), а также проверка зависимостей.

- **Аудит и логирование:** Полное логирование всех действий в конвейере для целей аудита и ретроспективы.

- **Контроль доступа (RBAC):** Детальное управление правами пользователей и команд на доступ к конвейерам и их конфигурации.

4. Наблюдаемость и мониторинг

"Что нельзя измерить, тем нельзя управлять." Эффективный CI/CD конвейер должен предоставлять полную картину происходящего:

- **Статус сборок:** Понятный интерфейс для отслеживания текущих и завершенных заданий.

- **Метрики:** Время выполнения этапов, частота успешных/неуспешных сборок, использование ресурсов.

- **Логирование:** Централизованный доступ к логам всех этапов конвейера.

- **Оповещения:** Уведомления о сбоях, медленных сборках или критических событиях.

5. Стоимость владения (TCO)

Это не только прямые затраты на лицензии или облачные сервисы, но и скрытые расходы:

- **Время инженеров:** Настройка, поддержка, отладка, обучение. Сложная система требует больше времени.

- **Инфраструктура:** Стоимость серверов, ВМ, сетевых ресурсов для self-hosted решений.

- **Энергопотребление:** Актуально для больших self-hosted кластеров.

- **Потери от простоя:** Неэффективный CI/CD замедляет разработку, что приводит к упущенной выгоде.

6. Удобство для разработчиков и простота использования

CI/CD должен быть инструментом, который облегчает жизнь разработчикам, а не усложняет ее. Простой и интуитивно понятный синтаксис конфигурации, быстрая обратная связь, возможность запуска локальных тестов CI/CD, хорошая документация и активное сообщество — все это способствует принятию и эффективному использованию системы. Чем меньше времени разработчики тратят на отладку CI/CD, тем больше они фокусируются на коде продукта.

7. Интеграции и экосистема

Современный CI/CD не существует в вакууме. Он должен легко интегрироваться с:

- **Системами контроля версий:** Git (GitHub, GitLab, Bitbucket).

- **Системами управления проектами:** Jira, Asana.

- **Реестрами артефактов:** Docker Hub, GitLab Registry, Nexus, Artifactory.

- **Облачными провайдерами:** AWS, GCP, Azure.

- **Инструментами Infrastructure as Code (IaC):** Terraform, Ansible, Pulumi.

- **Инструментами тестирования:** JUnit, Selenium, Cypress.

- **Системами оповещений:** Slack, Telegram, PagerDuty.

Сравнительная таблица популярных CI/CD решений для гибридных сред (2026)

В этой таблице представлены ключевые характеристики и ориентировочные данные для 2026 года по основным CI/CD платформам, используемым в гибридных средах. Данные по ценам являются приблизительными и могут сильно варьироваться в зависимости от объема использования и тарифного плана.

| Критерий | GitLab CI/CD | GitHub Actions | Jenkins | CircleCI | ArgoCD (GitOps) | Tekton (Kubernetes-native) |

|---|---|---|---|---|---|---|

| **Тип решения** | Встроенный (GitLab) | Встроенный (GitHub) | Self-hosted / SaaS | SaaS | Kubernetes-native | Kubernetes-native |

| **Ориентация на гибридность** | Высокая. Гибкие раннеры (shared/self-hosted/Kubernetes). | Высокая. Гибкие раннеры (GitHub-hosted/self-hosted). | Максимальная. Полный контроль над агентами. | Средняя. Self-hosted раннеры доступны, но основной фокус SaaS. | Высокая. Идеален для K8s, но может доставлять на VPS через GitOps-контроллер. | Высокая. Идеален для K8s, но может выполнять SSH-команды. |

| **Управление секретами** | Встроенное (Variables), HashiCorp Vault, K8s Secrets. | Встроенное (Secrets), HashiCorp Vault, OIDC-интеграция. | Встроенное (Credentials), HashiCorp Vault. | Встроенное (Contexts), HashiCorp Vault. | Kubernetes Secrets, External Secrets Operator. | Kubernetes Secrets, Tekton Secrets. |

| **Масштабируемость раннеров** | Автомасштабирование Kubernetes-раннеров, Docker Machine. | Автомасштабирование self-hosted раннеров, Scale Sets. | Динамическое выделение агентов (EC2, K8s, Swarm). | Автомасштабирование облачных ресурсов. | Масштабируется с K8s-кластером. | Масштабируется с K8s-кластером. |

| **Поддержка IaC (Terraform, Ansible)** | Отличная, встроенные шаблоны. | Отличная, множество Actions. | Отличная, через плагины. | Хорошая, через орбиты. | IaC-конфигурации в Git (GitOps). | IaC-конфигурации как Tasks/Pipelines. |

| **Мониторинг/Наблюдаемость** | Встроенные дашборды, Prometheus, Grafana. | Встроенные логи, OpenTelemetry. | Плагины (Prometheus, Grafana, ELK). | Встроенные дашборды, API. | Встроенные дашборды, Prometheus. | OpenTelemetry, K8s-мониторинг. |

| **Примерная стоимость (2026)** | Free/Premium от $19/мес/пользователь. Self-hosted: только инфраструктура. | Free/Pay-as-you-go (от $0.008/мин Linux). Self-hosted: только инфраструктура. | Free (Open Source). Инфраструктура + администрирование. | Free/от $15/мес (до 1000 сборок). | Free (Open Source). Инфраструктура K8s. | Free (Open Source). Инфраструктура K8s. |

| **Кривая обучения** | Средняя. YAML-синтаксис. | Низкая-средняя. YAML-синтаксис, готовые Actions. | Средняя-высокая. Groovy, UI, плагины. | Низкая-средняя. YAML-синтаксис. | Средняя. Kubernetes-специфичные концепции. | Средняя-высокая. Kubernetes-специфичные концепции, CRD. |

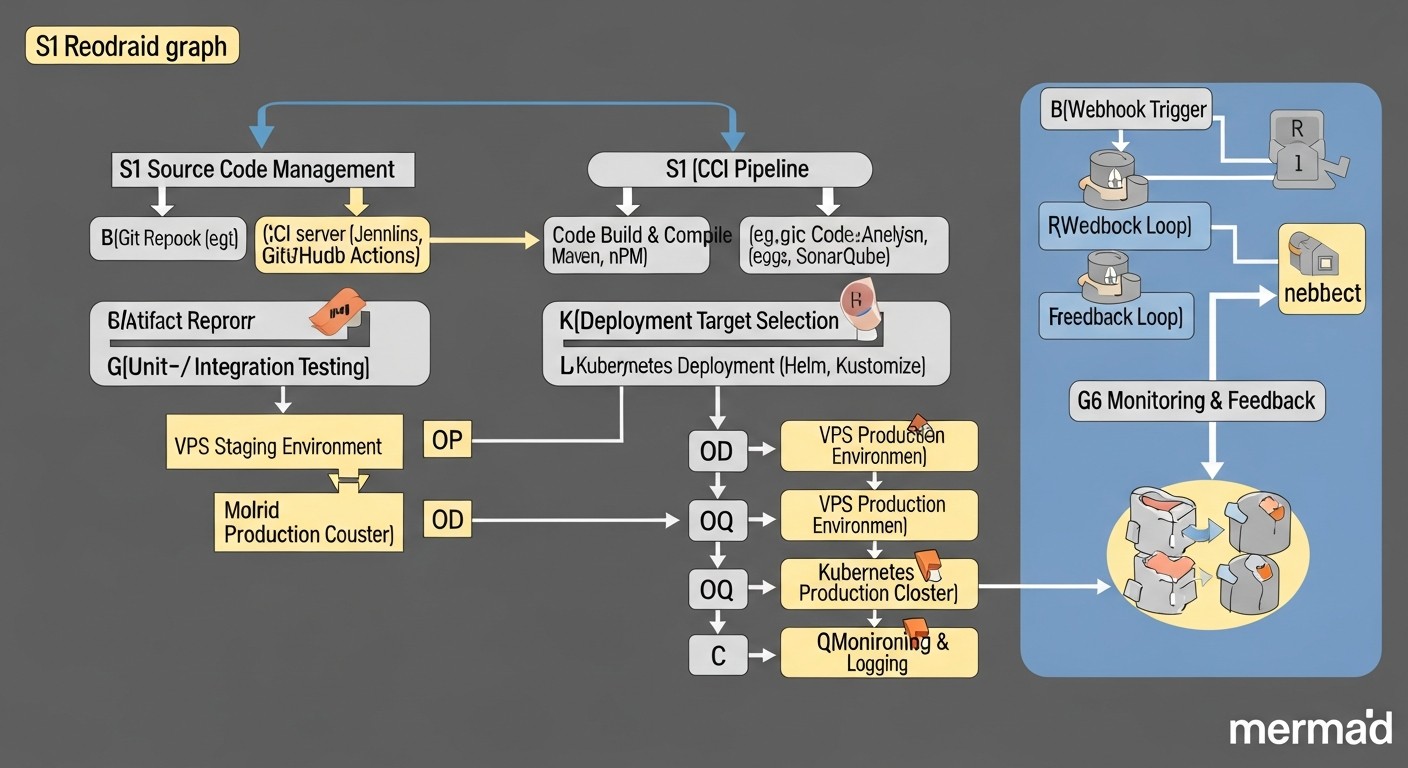

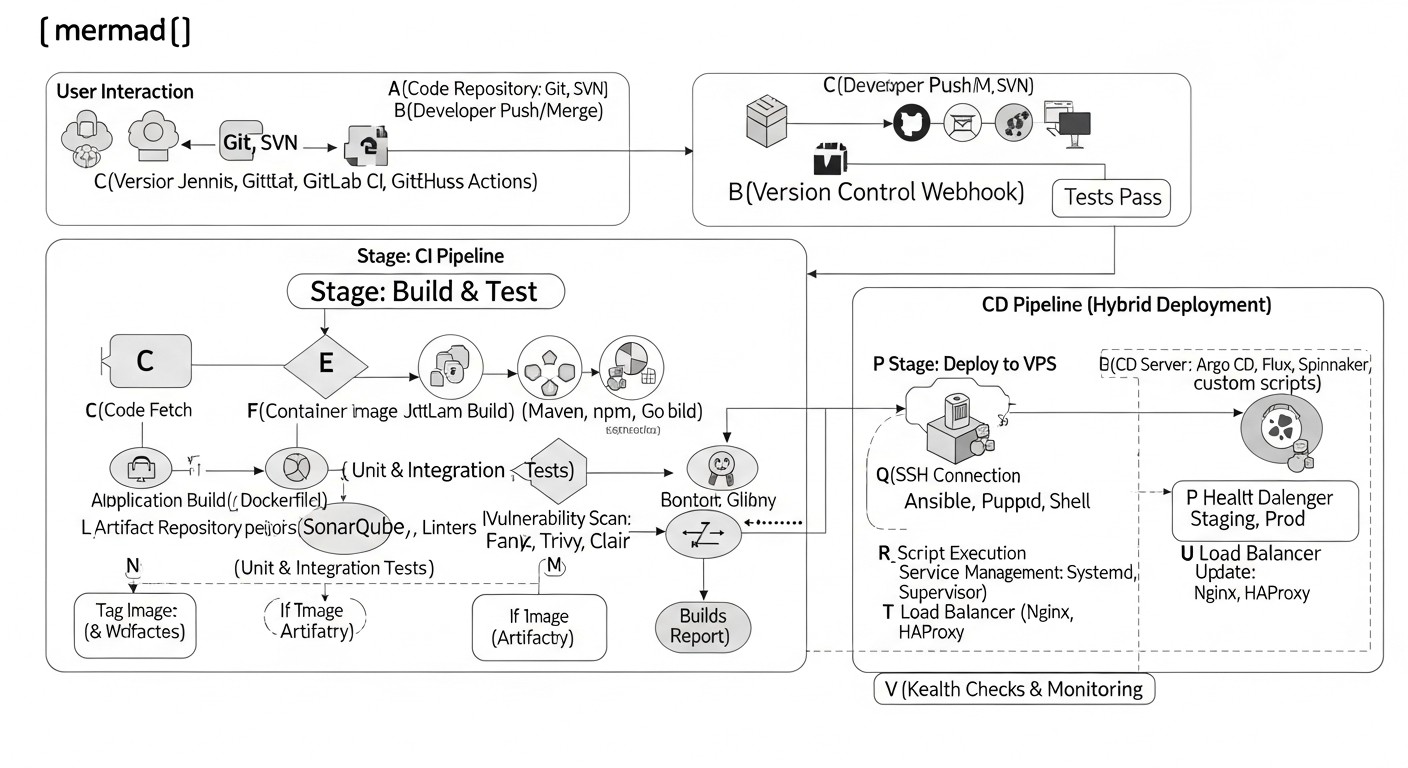

Детальный обзор ключевых подходов и вариантов CI/CD

Для создания универсального CI/CD конвейера в гибридных средах необходимо понимать сильные и слабые стороны различных подходов и инструментов. Мы сфокусируемся на трех основных категориях CI/CD решений, которые чаще всего встречаются в таких условиях, а также на GitOps как парадигме.

1. Интегрированные решения на базе Git-хостинга (GitLab CI/CD, GitHub Actions)

Эти платформы стали де-факто стандартом для многих команд благодаря своей глубокой интеграции с репозиториями кода и удобству использования. В 2026 году их функционал значительно расширился, предлагая еще большую гибкость для гибридных сценариев.

GitLab CI/CD

GitLab CI/CD является частью комплексной платформы GitLab, охватывающей весь жизненный цикл разработки. Это его главное преимущество: от управления репозиториями и проектами до CI/CD, безопасности и мониторинга — всё в одном месте. Для гибридных сред GitLab предлагает мощную систему раннеров. Вы можете использовать общие раннеры GitLab (для быстрых стартов и небольших проектов), но для гибридных и высоконагруженных сред незаменимы self-hosted раннеры. Их можно развернуть на обычных VPS (используя Docker-executor), в Docker Swarm или, что особенно эффективно, в Kubernetes-кластере с помощью Kubernetes-executor, который динамически создает поды для каждого задания. Это позволяет выполнять сборки и развертывания максимально близко к целевой инфраструктуре, минимизируя задержки и повышая безопасность. Синтаксис .gitlab-ci.yml интуитивно понятен и позволяет создавать сложные конвейеры с этапами, кэшированием, артефактами и условными запусками. GitLab активно развивает функции безопасности (SAST, DAST, Container Scanning) и предоставляет встроенные реестры Docker-образов и пакетов, что упрощает управление артефактами. Интеграция с HashiCorp Vault и Kubernetes Secrets обеспечивает безопасное управление учетными данными.

- **Плюсы:** Глубокая интеграция с Git, единая платформа, мощные раннеры для любых сред (включая Kubernetes), встроенные средства безопасности и реестры, активное сообщество, отличная документация. Идеально подходит для команд, которые хотят иметь все под одной крышей, особенно если у них уже есть GitLab-инсталляция.

- **Минусы:** Для очень больших инсталляций self-hosted GitLab может быть ресурсоемким. Стоимость SaaS-версии может быть высокой для больших команд.

- **Для кого подходит:** Для команд любого размера, особенно для тех, кто ищет комплексное решение "из коробки" и готов инвестировать в экосистему GitLab. Отлично справляется с гибридными деплоями благодаря гибкости раннеров.

GitHub Actions

GitHub Actions завоевали огромную популярность благодаря своей простоте, обширному маркетплейсу готовых "действий" (Actions) и глубокой интеграции с GitHub. Как и GitLab CI, GitHub Actions поддерживает саморазмещаемые раннеры (self-hosted runners), что критически важно для гибридных сред. Эти раннеры могут быть установлены на любой ВМ, контейнере или в Kubernetes-кластере, позволяя выполнять задачи CI/CD в вашей собственной инфраструктуре, с доступом к внутренним ресурсам. Маркетплейс Actions содержит тысячи готовых модулей для сборки, тестирования, сканирования и развертывания, что значительно ускоряет создание конвейеров. Например, существуют Actions для SSH-деплоя на VPS, для работы с Helm и Kubernetes, для развертывания в облачных провайдерах. GitHub также активно развивает функции безопасности, такие как CodeQL и Dependabot, которые легко интегрируются в Actions. OIDC-интеграция позволяет безопасно получать временные учетные данные для облачных провайдеров, минимизируя необходимость хранения долгосрочных секретов.

- **Плюсы:** Огромный маркетплейс Actions, простота использования, глубокая интеграция с GitHub, отличная документация, self-hosted раннеры для гибридных сценариев, мощные функции безопасности и управления секретами через OIDC.

- **Минусы:** Некоторые продвинутые функции могут требовать дополнительных Actions или написания собственных скриптов. Цены за облачные раннеры могут стать существенными при больших объемах.

- **Для кого подходит:** Для команд, использующих GitHub в качестве основной системы контроля версий. Идеально для проектов, которым нужна быстрая настройка CI/CD с минимальными усилиями и доступ к широкой библиотеке готовых решений.

2. Универсальные Open Source решения (Jenkins)

Jenkins остается ветераном и одним из самых гибких CI/CD серверов. В 2026 году, несмотря на появление более современных облачных решений, Jenkins продолжает быть выбором для компаний, которым нужен полный контроль над своим CI/CD конвейером и максимальная кастомизация. Его архитектура "master-agent" идеально подходит для гибридных сред, так как агенты (runners) могут быть развернуты где угодно: на отдельных VPS, в Docker Swarm, в Kubernetes, на физических серверах, и даже на разных операционных системах. Это позволяет выполнять специфические задачи развертывания прямо на целевой платформе. Jenkins имеет обширную экосистему плагинов (десятки тысяч), которые позволяют интегрироваться практически с любым инструментом, от систем контроля версий до инструментов развертывания и мониторинга. Конвейеры можно описывать как в графическом интерфейсе, так и с помощью Jenkinsfile (Groovy-скриптов), что обеспечивает "Pipeline as Code". Для гибридных сред Jenkins может быть настроен для SSH-деплоя на VPS с помощью плагина SSH Agent, а для Kubernetes — с помощью плагинов Kubernetes, Helm, или даже запускать kubectl команды непосредственно с агента.

- **Плюсы:** Максимальная гибкость и кастомизация, огромная экосистема плагинов, полный контроль над инфраструктурой, возможность развертывания агентов в любой среде, "Pipeline as Code" через Jenkinsfile.

- **Минусы:** Требует больше усилий на настройку и поддержку, потенциальная сложность в управлении плагинами (dependency hell), интерфейс может быть менее современным по сравнению с облачными аналогами. Требует выделенных ресурсов для Master-сервера.

- **Для кого подходит:** Для крупных организаций с уникальными требованиями к CI/CD, для команд, которым нужен полный контроль и возможность глубокой кастомизации, а также для тех, кто готов инвестировать в администрирование и поддержку. Отлично подходит для комплексных гибридных сред, где требуется специфическое взаимодействие с инфраструктурой.

3. GitOps-решения (ArgoCD, FluxCD) для Kubernetes

GitOps — это операционная парадигма, которая использует Git как единственный источник истины для декларативного описания желаемого состояния инфраструктуры и приложений. В 2026 году GitOps стал золотым стандартом для управления развертываниями в Kubernetes. ArgoCD и FluxCD являются лидирующими инструментами в этой области. Они работают по принципу "pull-based": вместо того чтобы CI/CD конвейер "пушил" изменения в кластер, GitOps-оператор, работающий внутри Kubernetes, постоянно "вытягивает" (pull) конфигурации из Git-репозитория и приводит кластер в соответствие с этим состоянием. Это значительно повышает стабильность, безопасность и прозрачность развертываний.

Хотя ArgoCD и FluxCD в первую очередь ориентированы на Kubernetes, их можно использовать и в гибридных сценариях. Например, CI-часть конвейера (сборка, тестирование, создание Docker-образа) может выполняться в GitLab CI или GitHub Actions, а затем эти инструменты обновляют манифесты Kubernetes в Git-репозитории. ArgoCD/FluxCD подхватывают эти изменения и разворачивают их в кластере. Для развертывания на VPS можно использовать специализированный контроллер GitOps, который будет мониторить Git-репозиторий и, при обнаружении изменений, запускать Ansible-плейбуки или SSH-команды на целевых VPS. Таким образом, Git становится единой точкой управления для всей гибридной инфраструктуры.

- **Плюсы:** Повышенная стабильность и надежность развертываний, прозрачность (Git-история всех изменений), упрощенный откат, улучшенная безопасность (нет необходимости давать CI/CD системе прямые права на кластер), декларативность.

- **Минусы:** Основной фокус на Kubernetes, для VPS требуется дополнительная логика или контроллеры. Может быть более сложным для освоения на начальном этапе.

- **Для кого подходит:** Для команд, активно использующих Kubernetes, стремящихся к максимальной автоматизации и стабильности развертываний. Идеально для управления сложными микросервисными архитектурами в K8s.

Практические советы и рекомендации по построению конвейера

Построение универсального CI/CD конвейера для гибридных сред требует не только выбора правильных инструментов, но и стратегического подхода к проектированию. Ниже представлены конкретные рекомендации и примеры, которые помогут вам в этом процессе.

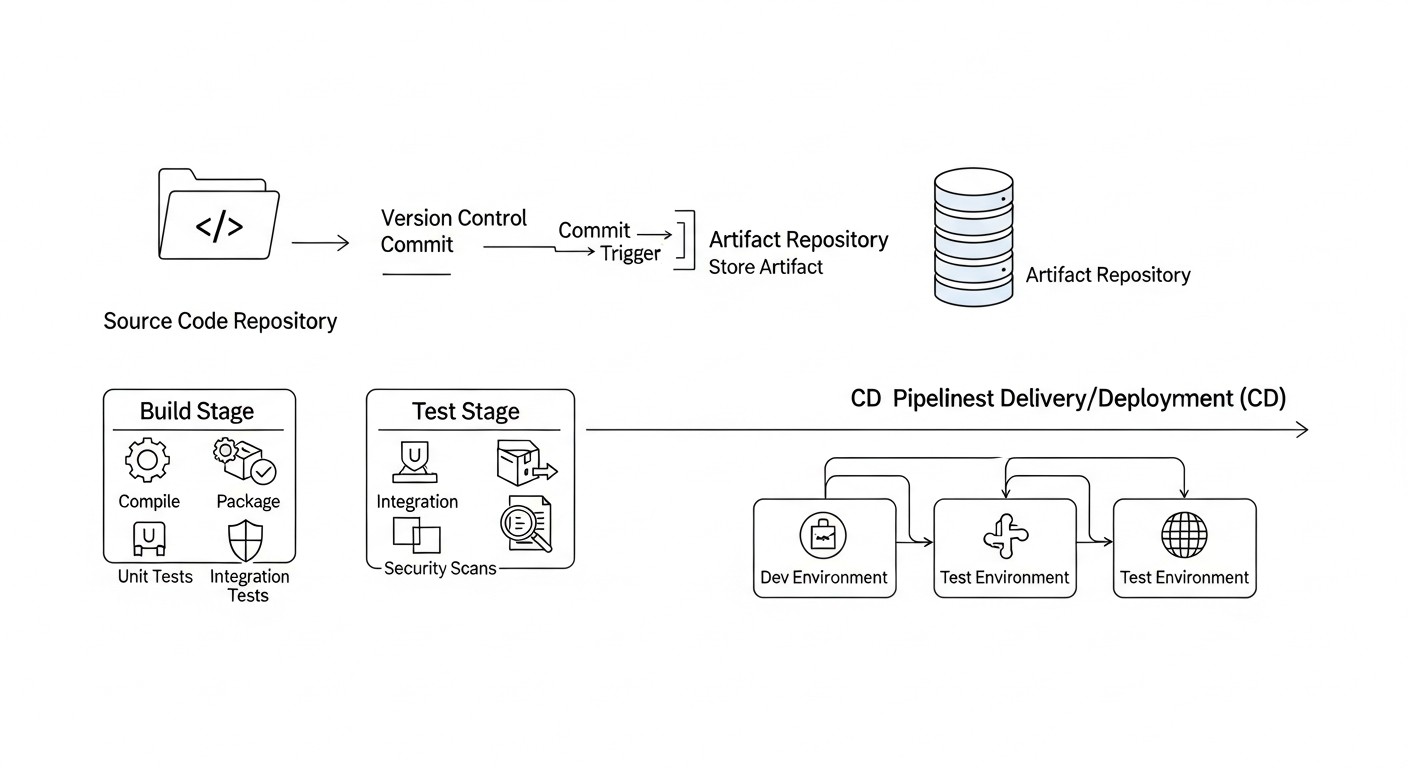

1. Абстрагирование логики развертывания с помощью контейнеров

Максимально используйте Docker и другие контейнерные технологии. Это позволяет создавать артефакты (Docker-образы), которые могут быть развернуты практически в любой среде — на VPS, в Docker Swarm или в Kubernetes. Конвейер CI должен отвечать за сборку кода, его тестирование и сборку Docker-образа, который затем публикуется в реестре (Docker Hub, GitLab Registry, Artifactory).

Пример GitLab CI для сборки Docker-образа:

stages:

- build

- test

- publish

variables:

DOCKER_IMAGE_NAME: $CI_REGISTRY_IMAGE/$CI_COMMIT_REF_SLUG

DOCKER_TAG: $CI_COMMIT_SHORT_SHA

build_and_test_app:

stage: build

image: node:20-alpine # Или любое другое для сборки

script:

- npm install

- npm test

- npm run build

artifacts:

paths:

- build/ # Сохраняем артефакты сборки

publish_docker_image:

stage: publish

image: docker:24.0.5-dind # Docker-in-Docker для сборки образа

services:

- docker:24.0.5-dind

script:

- docker login -u $CI_REGISTRY_USER -p $CI_REGISTRY_PASSWORD $CI_REGISTRY

- docker build -t $DOCKER_IMAGE_NAME:$DOCKER_TAG -t $DOCKER_IMAGE_NAME:latest .

- docker push $DOCKER_IMAGE_NAME:$DOCKER_TAG

- docker push $DOCKER_IMAGE_NAME:latest

only:

- main # Публиковать только для основной ветки

2. Унифицированный подход к управлению конфигурациями (Infrastructure as Code)

Используйте IaC-инструменты, такие как Terraform, Ansible, Pulumi, для управления как инфраструктурой, так и конфигурациями приложений. Это позволяет декларативно описывать желаемое состояние среды, будь то VPS или Kubernetes-кластер.

- **Для VPS:** Используйте Ansible для установки зависимостей, развертывания Docker Compose файлов и управления сервисами.

- **Для Kubernetes:** Используйте Helm для упаковки приложений и их зависимостей, Kustomize для кастомизации манифестов.

Пример Ansible Playbook для деплоя Docker Compose на VPS:

- name: Deploy Docker Compose application

hosts: web_servers

become: yes

vars:

app_dir: /opt/my-app

docker_image: "my-registry/my-app:{{ lookup('env', 'CI_COMMIT_SHORT_SHA') }}" # Из переменной CI/CD

tasks:

- name: Ensure app directory exists

ansible.builtin.file:

path: "{{ app_dir }}"

state: directory

mode: '0755'

- name: Copy docker-compose.yml

ansible.builtin.template:

src: templates/docker-compose.yml.j2

dest: "{{ app_dir }}/docker-compose.yml"

mode: '0644'

- name: Pull latest Docker images

community.docker.docker_compose:

project_src: "{{ app_dir }}"

pull: yes

state: present

- name: Start/restart Docker Compose services

community.docker.docker_compose:

project_src: "{{ app_dir }}"

state: started

restarted: yes

В templates/docker-compose.yml.j2 вы можете использовать переменную {{ docker_image }}.

3. Использование секретов

Никогда не храните секреты в коде или репозитории Git. Используйте встроенные механизмы CI/CD (например, GitLab CI/CD Variables, GitHub Actions Secrets) или внешние хранилища (HashiCorp Vault, Kubernetes Secrets, AWS Secrets Manager, GCP Secret Manager). Для доступа к облачным ресурсам используйте временные учетные данные через OIDC, если это возможно.

Пример использования секретов в GitHub Actions:

name: Deploy to VPS

on:

push:

branches:

- main

jobs:

deploy:

runs-on: self-hosted # Используем self-hosted runner на VPS

steps:

- uses: actions/checkout@v4

- name: Deploy with SSH

uses: appleboy/ssh-action@master

with:

host: ${{ secrets.VPS_HOST }}

username: ${{ secrets.VPS_USER }}

key: ${{ secrets.VPS_SSH_KEY }}

script: |

cd /opt/my-app

docker login -u ${{ secrets.DOCKER_USERNAME }} -p ${{ secrets.DOCKER_PASSWORD }}

docker-compose pull

docker-compose up -d --remove-orphans

docker system prune -f

4. Поэтапное развертывание (Progressive Delivery)

Для минимизации рисков используйте стратегии поэтапного развертывания:

- **Канареечные развертывания (Canary deployments):** Развертывайте новую версию для небольшой части пользователей, а затем постепенно увеличивайте трафик.

- **Сине-зеленые развертывания (Blue/Green deployments):** Развертывайте новую версию рядом со старой, а затем переключайте трафик.

5. Обратная связь и мониторинг

Интегрируйте CI/CD с системами мониторинга и оповещения. После каждого развертывания проверяйте работоспособность приложения, метрики производительности и логи. Если что-то идет не так, конвейер должен иметь возможность автоматически откатиться или отправить оповещение.

Пример POST-деплоймент проверки в GitLab CI:

post_deploy_check:

stage: deploy_validation

image: curlimages/curl:latest

script:

- curl -f -s http://my-app.example.com/health || (echo "Health check failed!" && exit 1)

- echo "Application is healthy after deployment."

dependencies:

- deploy_to_kubernetes # Или deploy_to_vps

allow_failure: false # Не позволяем конвейеру завершиться успешно, если проверка не прошла

6. Автоматизация тестирования

Включите все виды тестирования в конвейер:

- **Unit-тесты:** Быстрые тесты для отдельных компонентов.

- **Integration-тесты:** Проверка взаимодействия между компонентами.

- **End-to-End (E2E) тесты:** Имитация поведения пользователя (Selenium, Cypress).

- **Нагрузочное тестирование:** Проверка производительности под нагрузкой (JMeter, k6).

- **Тесты безопасности:** SAST, DAST, сканирование зависимостей и контейнеров.

7. Использование GitOps для Kubernetes

Для Kubernetes-частей вашей гибридной среды настоятельно рекомендуется использовать GitOps-инструменты, такие как ArgoCD или FluxCD. Они значительно упрощают управление конфигурациями, обеспечивают согласованность и позволяют легко откатываться к предыдущим состояниям.

Пример рабочего процесса с GitOps:

- Разработчик пушит код в

feature-branch. - CI (GitLab CI/GitHub Actions) запускает сборку, тесты, создает Docker-образ.

- При успешном прохождении тестов, CI обновляет тег Docker-образа в Kubernetes-манифестах (или Helm values) в отдельном

gitops-repo. - ArgoCD/FluxCD, наблюдая за

gitops-repo, автоматически обнаруживает изменение и применяет его к кластеру Kubernetes. - При необходимости ручной апрув может быть добавлен в GitOps-инструменте или через Pull Request в

gitops-repo.

Типичные ошибки при внедрении гибридного CI/CD и как их избежать

Внедрение CI/CD в гибридных средах сопряжено с уникальными сложностями, и многие команды совершают одни и те же ошибки. Знание этих ловушек поможет вам построить более надежный и эффективный конвейер.

1. Отсутствие единой стратегии управления секретами

Ошибка: Хранение секретов (паролей, токенов, ключей SSH) в файлах конфигурации прямо в репозитории Git, передача их через переменные окружения, которые логируются, или использование разных механизмов для VPS и Kubernetes без централизованного подхода. Это приводит к утечкам, сложностям с ротацией и аудитом.

Как избежать: Внедрите централизованную систему управления секретами. Для CI/CD это могут быть встроенные хранилища (GitLab CI/CD Variables, GitHub Actions Secrets) с строгим контролем доступа. Для развертывания используйте HashiCorp Vault, облачные сервисы (AWS Secrets Manager, GCP Secret Manager) или Kubernetes Secrets (с шифрованием etcd и, возможно, External Secrets Operator для синхронизации с внешними хранилищами). Всегда используйте OIDC для получения временных учетных данных, если облачный провайдер поддерживает это.

2. Слишком сильная привязка к конкретной платформе развертывания

Ошибка: Жесткое кодирование логики развертывания, специфичной для VPS (например, прямые SSH-команды, написанные "на коленке") или Kubernetes (например, очень специфичные Helm-чарты, которые не могут быть адаптированы). Это делает конвейер негибким и затрудняет миграцию или изменение инфраструктуры.

Как избежать: Создавайте слои абстракции. Ваша CI-часть должна производить универсальный артефакт (например, Docker-образ). CD-часть должна использовать IaC-инструменты (Ansible для VPS, Helm/Kustomize для Kubernetes), которые могут быть параметризованы. Разделяйте логику сборки и логику развертывания. Стремитесь к тому, чтобы один и тот же артефакт мог быть развернут на разных платформах с минимальными изменениями в CD-скриптах.

3. Игнорирование наблюдаемости и мониторинга конвейера

Ошибка: Отсутствие мониторинга метрик CI/CD (время сборки, успешность, использование ресурсов), отсутствие централизованного логирования для всех этапов и оповещений о сбоях. В результате команды узнают о проблемах только тогда, когда приложение не развернулось или пользователи сообщают об ошибках.

Как избежать: Внедрите мониторинг CI/CD как часть вашего конвейера. Используйте Prometheus и Grafana для сбора и визуализации метрик (например, с помощью экспортеров для Jenkins, GitLab). Централизуйте логи сборок в ELK Stack, Loki или Splunk. Настройте оповещения (через Slack, PagerDuty, Telegram) о любых сбоях, аномалиях во времени сборки или проблемах с развертыванием. Это позволит оперативно реагировать и выявлять узкие места.

4. Недостаточное тестирование в CI/CD

Ошибка: Ограничение тестирования только Unit-тестами или полное его отсутствие. Развертывание непроверенного кода в гибридных средах, где инфраструктура может быть сложной, увеличивает риск критических ошибок в продакшене.

Как избежать: Включите полный спектр автоматизированных тестов: Unit, Integration, E2E, нагрузочные и тесты безопасности (SAST, DAST, сканирование контейнеров). Запускайте их на соответствующих этапах конвейера. Используйте тестовые среды, максимально приближенные к продакшену. Рассмотрите внедрение контрактного тестирования для микросервисов, чтобы обеспечить совместимость между компонентами, развернутыми на разных платформах.

5. Ручные операции в конвейере

Ошибка: Введение ручных шагов в процесс развертывания, таких как ручное копирование файлов, выполнение команд SSH, ручная настройка параметров после деплоя. Это замедляет процесс, увеличивает вероятность человеческих ошибок и делает конвейер невоспроизводимым.

Как избежать: Автоматизируйте абсолютно все шаги. Используйте IaC для управления инфраструктурой и конфигурацией. Для развертывания на VPS используйте Ansible или Fabric. Для Kubernetes — Helm, Kustomize, ArgoCD. Если требуется подтверждение, внедрите его как явный шаг в CI/CD (например, ручной запуск этапа в GitLab/GitHub Actions) или через процесс Pull Request в GitOps-репозитории. Цель — сделать развертывание полностью детерминированным и повторяемым.

6. Отсутствие стратегии отката (Rollback)

Ошибка: Отсутствие четкого и автоматизированного механизма отката к предыдущей стабильной версии в случае проблем после развертывания. Это может привести к длительным простоям и панике в критических ситуациях.

Как избежать: Проектируйте конвейер с учетом возможности отката. Для Docker Compose на VPS это может быть откат к предыдущему Docker-образу и перезапуск сервиса. Для Kubernetes это встроенная функция (kubectl rollout undo, или откат Helm-релиза, или откат коммита в GitOps-репозитории). Автоматизируйте откат на основе метрик мониторинга или результатов post-deployment тестов. Убедитесь, что ваш CI/CD может быстро и надежно развернуть предыдущую версию приложения.

Чеклист для практического применения гибридного CI/CD

Этот чеклист поможет вам систематизировать процесс построения и оптимизации CI/CD конвейера для гибридных сред, гарантируя, что вы не упустите важные аспекты.

Фаза планирования и проектирования

- **Определите целевые платформы:** Четко зафиксируйте, какие среды будут использоваться (VPS, Docker Swarm, Kubernetes, Serverless, PaaS) и для каких типов приложений. Это поможет выбрать правильные инструменты.

- **Разработайте стратегию управления артефактами:** Выберите единый реестр Docker-образов (например, GitLab Registry, Docker Hub, Artifactory) и стратегию именования/тегирования образов.

- **Выберите основной CI/CD инструмент:** Определитесь с GitLab CI, GitHub Actions, Jenkins или другим решением, исходя из требований, бюджета и компетенций команды.

- **Спроектируйте архитектуру раннеров/агентов:** Решите, где будут запускаться сборки и развертывания – облачные раннеры, self-hosted на VPS, или динамические раннеры в Kubernetes-кластере.

- **Определите стратегию управления секретами:** Выберите централизованное хранилище секретов и механизм доступа к ним для всех сред (CI/CD, VPS, Kubernetes).

- **Запланируйте интеграцию с IaC:** Решите, какие инструменты IaC (Terraform, Ansible, Helm, Kustomize) будут использоваться для управления инфраструктурой и конфигурациями.

- **Определите стратегии развертывания:** Выберите подходящие стратегии (Rolling Update, Blue/Green, Canary) для каждой целевой среды.

- **Заложите основы наблюдаемости:** Запланируйте, как будут собираться логи и метрики CI/CD и приложений, и как будут настроены оповещения.

- **Разработайте стратегию отката:** Определите, как будет выполняться быстрый откат к предыдущей версии в случае проблем.

- **Проведите оценку TCO:** Рассчитайте примерную стоимость владения выбранным стеком CI/CD, включая инфраструктуру и трудозатраты.

Фаза реализации и настройки

- **Настройте репозитории кода:** Убедитесь, что ваши репозитории структурированы для CI/CD (например, монорепо или полирепо).

- **Напишите Dockerfile:** Создайте оптимизированные Dockerfile для каждого приложения, которые будут использоваться для сборки образов.

- **Настройте CI-конвейер:** Реализуйте этапы сборки, тестирования (Unit, Integration, E2E) и публикации Docker-образов в выбранном реестре.

- **Настройте CD-конвейер для VPS:** Используйте Ansible-плейбуки или SSH-скрипты для получения Docker-образов, обновления Docker Compose файлов и перезапуска сервисов на VPS.

- **Настройте CD-конвейер для Kubernetes:** Используйте Helm-чарты или Kustomize-манифесты для описания развертываний. Интегрируйте с ArgoCD/FluxCD для GitOps-подхода.

- **Внедрите управление секретами:** Загрузите все необходимые секреты в выбранную систему управления секретами и настройте доступ из CI/CD.

- **Интегрируйте инструменты безопасности:** Включите SAST, DAST, сканирование зависимостей и контейнеров в CI-конвейер.

- **Настройте мониторинг:** Интегрируйте CI/CD с Prometheus/Grafana для мониторинга метрик и с централизованной системой логирования.

- **Настройте оповещения:** Создайте правила оповещения для критических событий в CI/CD и развернутых приложениях.

- **Документируйте конвейер:** Создайте подробную документацию по работе конвейера, его структуре, используемым инструментам и процессу отладки.

Фаза оптимизации и поддержки

- **Оптимизируйте время сборок:** Ищите узкие места, используйте кэширование, параллельные сборки, более мощные раннеры.

- **Регулярно аудируйте безопасность:** Проводите периодические аудиты безопасности CI/CD системы и используемых секретов.

- **Обновляйте инструменты:** Следите за обновлениями CI/CD платформ, плагинов и инструментов IaC для получения новых функций и исправлений безопасности.

- **Собирайте обратную связь:** Регулярно общайтесь с разработчиками и операторами, чтобы улучшать удобство и эффективность конвейера.

- **Обучайте команду:** Проводите обучение для новых членов команды по использованию CI/CD.

Расчет стоимости и экономика владения гибридным CI/CD

Оценка стоимости владения (Total Cost of Ownership, TCO) CI/CD конвейером в гибридных средах — это комплексная задача, требующая учета как прямых, так и скрытых расходов. В 2026 году, когда облачные сервисы продолжают дорожать, а потребность в гибкости растет, правильный расчет TCO может значительно повлиять на бюджет и эффективность проекта. Мы рассмотрим примеры расчетов для разных сценариев.

Скрытые расходы, о которых часто забывают:

- **Трудозатраты инженеров:** Это самая большая скрытая статья расходов. Включает время на проектирование, настройку, отладку, обновление, поддержку и обучение. Сложная или плохо спроектированная система может съедать сотни часов в месяц.

- **Простой и задержки:** Медленный или нестабильный CI/CD замедляет разработку, увеличивает Time-to-Market, что приводит к упущенной выгоде.

- **Ресурсы для хранения артефактов:** Стоимость хранения Docker-образов, логов, отчетов о тестах в реестрах и системах хранения.

- **Трафик:** Исходящий трафик из облачных CI/CD или между вашими дата-центрами/VPS и облачными сервисами.

- **Лицензии и подписки:** Помимо основных платформ, могут потребоваться лицензии на сторонние инструменты безопасности, мониторинга или проприетарные плагины.

- **Обучение и сертификация:** Инвестиции в повышение квалификации команды.

- **Безопасность:** Внедрение и поддержка инструментов безопасности, аудит, реагирование на инциденты.

Примеры расчетов для разных сценариев (ориентировочные цены 2026 года)

Сценарий 1: Небольшой SaaS-проект (5 разработчиков) на VPS и Docker Compose

- **Целевая среда:** 3-5 VPS, Docker Compose.

- **CI/CD решение:** GitLab CI (Self-hosted на одном VPS) или GitHub Actions (с self-hosted раннером на другом VPS).

- **CI/CD задачи:** Сборка Docker-образов, Unit/Integration тесты, деплой на VPS через SSH/Ansible.

Расчет TCO в месяц:

| Статья расходов | GitLab CI (Self-hosted) | GitHub Actions (Self-hosted runner) |

|---|---|---|

| VPS для GitLab Master/GitHub Runner (4 vCPU, 8GB RAM) | $35 (DigitalOcean/Hetzner) | $35 (DigitalOcean/Hetzner) |

| VPS для приложений (x3) | $75 ($25x3) | $75 ($25x3) |

| Реестр Docker-образов (встроенный GitLab/Docker Hub Pro) | $0 (встроенный) | $10 (Docker Hub Pro) |

| Облачные минуты CI/CD (для GitHub Actions, если нет self-hosted) | N/A | $15 (если ~2000 минут/мес) |

| Трудозатраты инженера (настройка/поддержка ~10 часов/мес @$80/час) | $800 | $800 |

| Мониторинг/логирование (Prometheus, Grafana, Loki на отдельном VPS) | $25 | $25 |

| **ИТОГО (месяц)** | **~ $935** | **~ $960** |

Вывод: Для небольших проектов self-hosted решения могут быть экономически выгодны, но требуют значительных трудозатрат на поддержку. Облачные сервисы (GitHub Actions) могут быть дороже за счет минут, но упрощают администрирование.

Сценарий 2: Средний проект (20 разработчиков) с микросервисами на Kubernetes и VPS для БД/кэша

- **Целевая среда:** Managed Kubernetes (EKS/GKE/AKS), 2-3 VPS для баз данных/кэша.

- **CI/CD решение:** GitLab SaaS (Premium) или GitHub Actions + ArgoCD.

- **CI/CD задачи:** Сборка Docker-образов, комплексное тестирование, развертывание в K8s через Helm/GitOps, Ansible для VPS.

Расчет TCO в месяц:

| Статья расходов | GitLab SaaS (Premium) | GitHub Actions + ArgoCD |

|---|---|---|

| GitLab SaaS Premium (20 пользователей @$19/мес) | $380 | N/A |

| GitHub Actions (облачные раннеры, ~15000 минут/мес) | N/A | $120 (Linux) + $60 (Windows/macOS) |

| Managed Kubernetes (3 узла, 8 vCPU, 32GB RAM) | $450 (GKE/EKS) | $450 (GKE/EKS) |

| VPS для БД/кэша (x3) | $120 | $120 |

| Реестр Docker-образов (встроенный GitLab/GCR/ECR) | $0 (встроенный) | $30 (GCR/ECR) |

| ArgoCD (инфраструктура в K8s) | N/A | $20 (часть K8s ресурсов) |

| Трудозатраты инженера (настройка/поддержка ~40 часов/мес @$100/час) | $4000 | $4000 |

| Мониторинг/логирование (Managed Prometheus/Grafana, ELK) | $150 | $150 |

| **ИТОГО (месяц)** | **~ $5100** | **~ $4950** |

Вывод: Для средних проектов с Kubernetes облачные CI/CD решения становятся более привлекательными, так как сокращают накладные расходы на администрирование самого CI/CD. Стоимость Kubernetes-инфраструктуры и трудозатраты инженеров остаются основными драйверами TCO.

Сценарий 3: Крупная корпорация (100+ разработчиков) со сложной гибридной инфраструктурой

- **Целевая среда:** On-prem Kubernetes, несколько облачных K8s-кластеров, десятки VPS, Serverless, PaaS.

- **CI/CD решение:** Jenkins (Enterprise версия или мощная Open Source инсталляция) + ArgoCD + Tekton.

- **CI/CD задачи:** Все виды тестирования, многоэтапные развертывания, сложные интеграции, compliance.

Расчет TCO в месяц:

| Статья расходов | Jenkins (Self-hosted) + ArgoCD/Tekton |

|---|---|

| Серверы для Jenkins Master/Agents (физические/ВМ, ~50 vCPU, 100GB RAM) | $1500 (собственная инфраструктура) |

| Лицензии Jenkins Enterprise / Плагины | $1000 (оценка) |

| Managed/On-prem Kubernetes (множество кластеров) | $5000 (усредненно) |

| VPS/Serverless/PaaS (общая инфраструктура) | $2000 |

| Реестры артефактов (Artifactory/Nexus Enterprise) | $500 |

| ArgoCD/Tekton (инфраструктура в K8s) | $100 |

| Трудозатраты инженеров (команда DevOps ~4 инженера @$120/час) | $76800 (4 * 160 * 120) |

| Мониторинг/логирование (Enterprise ELK/Splunk) | $1000 |

| Инструменты безопасности (SAST/DAST Enterprise) | $800 |

| **ИТОГО (месяц)** | **~ $89300** |

Вывод: Для крупных корпораций TCO в основном определяется трудозатратами высококвалифицированных инженеров и стоимостью сложной инфраструктуры. Выбор Open Source решений может снизить прямые расходы на лицензии, но увеличит расходы на поддержку и кастомизацию. В таких масштабах гибридность становится еще более сложной и дорогостоящей, но необходимой для гибкости и устойчивости.

Как оптимизировать затраты:

- **Используйте self-hosted раннеры:** Для облачных CI/CD (GitHub Actions, CircleCI) запуск раннеров на собственных VPS или в Kubernetes может значительно снизить стоимость минут, особенно для Linux-сборок.

- **Оптимизируйте конвейеры:** Уменьшайте время сборок, используйте кэширование зависимостей, параллелизуйте задачи. Чем быстрее конвейер, тем меньше минут он потребляет.

- **Автоматизируйте администрирование:** Используйте IaC для развертывания и настройки самого CI/CD сервера и его агентов.

- **Эффективно управляйте ресурсами:** Настраивайте автомасштабирование раннеров, чтобы они запускались только тогда, когда это необходимо.

- **Очищайте артефакты:** Регулярно удаляйте старые Docker-образы и артефакты, чтобы сократить расходы на хранение.

- **Используйте Open Source:** Для многих задач существуют высококачественные Open Source альтернативы, которые могут значительно снизить прямые расходы, но требуют больших инвестиций в трудозатраты.

- **Аудит и анализ:** Регулярно анализируйте отчеты о расходах и использовании ресурсов, чтобы выявлять неэффективные места.

В конечном итоге, выбор и экономика CI/CD для гибридных сред — это постоянный баланс между функциональностью, гибкостью, безопасностью и стоимостью, который должен пересматриваться по мере роста и развития проекта.

Кейсы и примеры реализации гибридного CI/CD

Чтобы лучше понять, как теоретические концепции CI/CD для гибридных сред применяются на практике, рассмотрим несколько реалистичных сценариев. Эти кейсы демонстрируют, как различные компании решают задачи развертывания в условиях разнородной инфраструктуры.

Кейс 1: Стартап "SmartLogistics" - Миграция с VPS на Kubernetes с сохранением legacy-компонентов

Проблема:

"SmartLogistics" начинал как монолитное приложение на Python/Django, развернутое на двух VPS с Docker Compose. По мере роста бизнеса и добавления новых сервисов (аналитика маршрутов, API для мобильных водителей) монолит стал узким местом. Команда решила перейти на микросервисную архитектуру с использованием Kubernetes для новых сервисов, но не могла сразу перенести всю существующую функциональность из-за сложности и стоимости.

Решение:

Была выбрана гибридная стратегия с использованием GitLab CI/CD как центрального элемента.

- **CI-часть:** Все сервисы (как старые, так и новые) были контейнеризированы. GitLab CI отвечал за сборку Docker-образов, запуск Unit- и Integration-тестов, а затем пушил образы в GitLab Container Registry.

- **CD для VPS (Legacy-монолит):** Для существующего монолита был разработан Ansible-плейбук. После успешной сборки образа, GitLab CI запускал этот плейбук, который по SSH подключался к VPS, обновлял

docker-compose.ymlс новым тегом образа и перезапускал сервисы. Секреты хранились в GitLab CI/CD Variables. - **CD для Kubernetes (Новые микросервисы):** Для новых микросервисов использовался GitOps-подход с ArgoCD. GitLab CI после сборки образа обновлял Helm-чарты (значения

image.tag) в отдельном Git-репозитории (GitOps-репо). ArgoCD, установленный в Managed Kubernetes-кластере (GKE), автоматически синхронизировал эти изменения и разворачивал новые версии микросервисов. - **Общая инфраструктура:** Terraform использовался для управления базовой инфраструктурой (VPS, GKE-кластер, сетевые настройки).

- **Мониторинг:** Prometheus и Grafana собирали метрики как с VPS (через Node Exporter), так и с Kubernetes-кластера. Логи централизовались в Loki.

Результаты:

- Значительно ускорена разработка новых микросервисов (деплой за 5-7 минут).

- Стабильность legacy-монолита сохранена, минимизированы риски при постепенной миграции.

- Единая точка входа для CI/CD (GitLab) упростила управление для DevOps-команды.

- GitOps для Kubernetes обеспечил прозрачность и надежность развертываний.

- Общие затраты на инфраструктуру были оптимизированы за счет использования VPS для стабильных, но ресурсоемких частей и Kubernetes для масштабируемых сервисов.

Кейс 2: Enterprise-компания "FinTech Solutions" - Развертывание в On-Prem и Cloud K8s с усиленной безопасностью

Проблема:

"FinTech Solutions" разрабатывает критически важные финансовые приложения. У них есть унаследованная инфраструктура на базе On-Premise Kubernetes для чувствительных данных и новый, масштабируемый сервис для публичного API, развернутый в облачном Kubernetes (Azure AKS). Требования к безопасности, аудиту и compliance были чрезвычайно высоки. Существовал риск утечки данных и несоответствия регуляторным нормам.

Решение:

Была построена сложная гибридная CI/CD система на базе Jenkins с использованием Tekton и усиленными мерами безопасности.

- **CI-часть (Jenkins + Tekton):** Jenkins Master управлял всей оркестрацией. Для сборки и тестирования использовались динамические агенты Jenkins, развернутые как поды Tekton в On-Prem Kubernetes-кластере (для чувствительных сборок) и в Azure AKS (для публичных сервисов). Это обеспечивало изоляцию и выполнение сборок максимально близко к целевой среде. Конвейеры Jenkinsfile включали:

- SAST (SonarQube) и DAST (OWASP ZAP) сканирование.

- Сканирование зависимостей (Snyk) и Docker-образов (Trivy).

- Подпись Docker-образов с помощью Notary.

- **Управление секретами:** HashiCorp Vault был интегрирован с Jenkins и Kubernetes-кластерами. Jenkins получал временные токены для доступа к Vault, а поды Tekton использовали Injector для получения секретов в рантайме. Azure AKS использовал Azure Key Vault с OIDC-интеграцией для доступа к облачным ресурсам.

- **CD-часть (GitOps с FluxCD):** Для обоих Kubernetes-кластеров (On-Prem и AKS) использовался FluxCD. После успешной сборки и подписания образа, Jenkins обновлял Helm-чарты в GitOps-репозитории. FluxCD, запущенный в каждом кластере, автоматически синхронизировал изменения. Это обеспечивало полную прозрачность и возможность аудита всех развертываний через Git.

- **Автоматизированный откат:** В случае обнаружения проблем мониторингом или failed health check, FluxCD был настроен на автоматический откат к предыдущей версии, описанной в Git.

- **Мониторинг и аудит:** Splunk собирал логи со всех частей конвейера и обоих кластеров. Prometheus и Grafana использовались для мониторинга производительности и доступности. Все действия в Jenkins и GitOps-репозитории логировались для compliance-аудитов.

Результаты:

- Достигнут высокий уровень безопасности и соответствия регуляторным требованиям благодаря комплексным проверкам и строгому управлению секретами.

- Управление развертываниями в двух разнородных Kubernetes-кластерах стало унифицированным и прозрачным благодаря GitOps.

- Масштабируемость CI/CD обеспечена за счет динамических агентов Tekton.

- Снижены риски человеческих ошибок и ускорена доставка изменений в продакшн, несмотря на сложность инфраструктуры.

Эти кейсы показывают, что универсальный CI/CD для гибридных сред — это не утопия, а вполне реализуемая задача, требующая продуманного подхода, правильного выбора инструментов и постоянного внимания к деталям безопасности и наблюдаемости.

Инструменты и ресурсы для гибридного CI/CD

Эффективное построение и поддержка гибридного CI/CD конвейера невозможно без использования разнообразных инструментов и постоянного обучения. В 2026 году экосистема DevOps продолжает расширяться, предлагая новые решения и улучшая существующие. Ниже представлен список ключевых категорий инструментов и полезных ресурсов.

1. CI/CD платформы

- **GitLab CI/CD:** Комплексная платформа "все в одном". Отличный выбор для команд, ищущих интегрированное решение. Документация

- **GitHub Actions:** Идеально для проектов на GitHub, с огромным маркетплейсом готовых действий. Документация

- **Jenkins:** Высоконастраиваемое Open Source решение для максимального контроля и гибкости. Требует больше усилий на поддержку. Документация

- **CircleCI:** Облачный CI/CD с хорошей поддержкой контейнеров. Документация

- **Tekton:** Kubernetes-native CI/CD фреймворк, позволяющий строить конвейеры внутри кластера. Документация

2. Инструменты Infrastructure as Code (IaC)

- **Terraform:** Для декларативного управления облачной и on-prem инфраструктурой (VPS, Kubernetes-кластеры, сети). Документация

- **Ansible:** Для автоматизации конфигурации серверов (VPS), развертывания приложений и оркестрации. Документация

- **Pulumi:** Используйте привычные языки программирования (Python, Go, TypeScript) для описания инфраструктуры. Документация

- **Helm:** Стандарт де-факто для управления приложениями в Kubernetes. Документация

- **Kustomize:** Для декларативной кастомизации Kubernetes-манифестов без шаблонизации. Встроен в

kubectl. Документация

3. GitOps-инструменты для Kubernetes

- **ArgoCD:** Популярный GitOps-контроллер для Kubernetes с отличным UI и богатым функционалом. Документация

- **FluxCD:** Другой мощный GitOps-инструмент, сфокусированный на простоте и расширяемости. Документация

4. Управление секретами

- **HashiCorp Vault:** Централизованное хранилище секретов с динамическим выделением учетных данных. Документация

- **Kubernetes Secrets:** Встроенный механизм для хранения конфиденциальных данных в K8s. Рекомендуется использовать с шифрованием etcd. Документация

- **External Secrets Operator:** Интегрирует Kubernetes Secrets с внешними хранилищами (Vault, AWS Secrets Manager, Azure Key Vault). Документация

- **Cloud Providers Secrets Managers:** AWS Secrets Manager, Azure Key Vault, Google Secret Manager.

5. Мониторинг и логирование

- **Prometheus:** Система мониторинга с мощным языком запросов PromQL. Документация

- **Grafana:** Инструмент для визуализации метрик из Prometheus и других источников. Документация

- **Loki:** Система агрегации логов, похожая на Prometheus, но для логов. Документация

- **ELK Stack (Elasticsearch, Logstash, Kibana):** Мощный стек для централизованного сбора, анализа и визуализации логов. Документация

- **OpenTelemetry:** Единый стандарт для сбора телеметрии (метрики, логи, трассировки). Документация

6. Инструменты безопасности

- **Trivy:** Сканер уязвимостей для образов контейнеров, файловых систем, Git-репозиториев и конфигураций. Документация

- **Snyk:** Платформа для сканирования уязвимостей в коде, зависимостях, контейнерах и облачных конфигурациях. Документация

- **SonarQube:** Инструмент для статического анализа кода (SAST), поиска багов и уязвимостей. Документация

- **OWASP ZAP:** Инструмент для динамического анализа безопасности приложений (DAST). Документация

- **Open Policy Agent (OPA):** Универсальный движок политик для enforcement (применения) политик в CI/CD, Kubernetes и других системах. Документация

7. Дополнительные утилиты

- **Docker Compose:** Для локальной разработки и развертывания многоконтейнерных приложений на VPS. Документация

- **kubectl:** Командная строка для управления Kubernetes-кластерами. Документация

- **SSH:** Базовый инструмент для удаленного доступа и выполнения команд на VPS.

- **cURL/Wget:** Для HTTP-запросов и проверок после развертывания.

8. Полезные ресурсы и документация

- **CNCF Landscape:** Интерактивная карта проектов Cloud Native Computing Foundation, охватывающая множество инструментов для контейнеров и Kubernetes. Ссылка

- **Awesome CI/CD:** Курируемый список ресурсов, инструментов и статей по CI/CD. Ссылка

- **DevOps Roadmap:** Визуальная дорожная карта для изучения DevOps-инструментов и концепций. Ссылка

- **Блоги и сообщества:** Регулярно читайте блоги таких компаний как GitLab, GitHub, HashiCorp, а также участвуйте в сообществах DevOps в Slack, Telegram, Reddit.

Помните, что инструменты — это лишь средства. Главное — это понимание принципов и применение их с учетом специфики вашего проекта и команды. Не бойтесь экспериментировать, но всегда начинайте с малого и постепенно расширяйте функционал своего CI/CD конвейера.

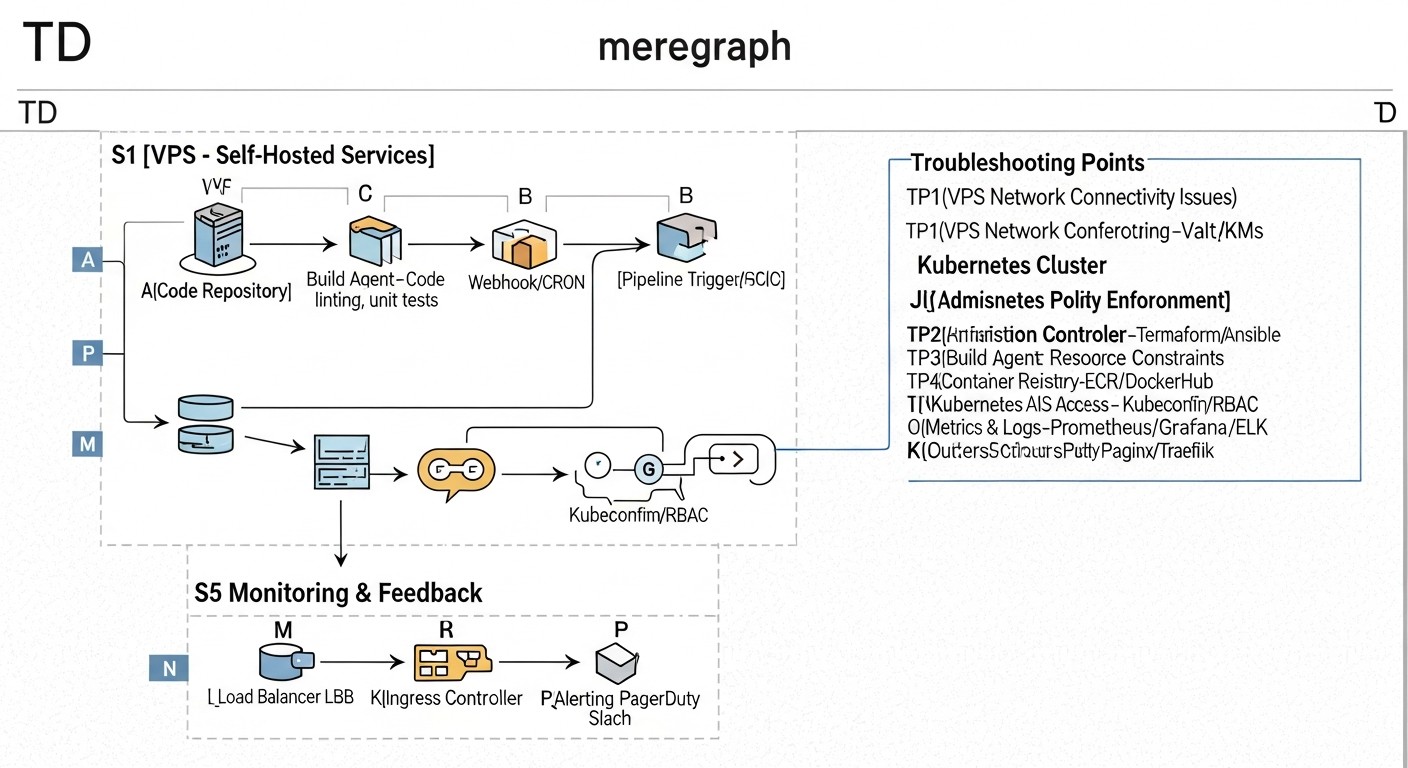

Troubleshooting: Решение проблем в гибридных CI/CD конвейерах

Даже самый тщательно спроектированный CI/CD конвейер рано или поздно столкнется с проблемами. В гибридных средах диагностика может быть особенно сложной из-за разнообразия платформ и инструментов. Эффективный troubleshooting требует системного подхода и знания типичных сценариев.

Типичные проблемы и их решения:

1. Сборка Docker-образа падает или занимает слишком много времени

- **Проблема:** Ошибки при сборке (отсутствие зависимостей, синтаксические ошибки в Dockerfile), медленная сборка.

- **Диагностика:**

- Проверьте логи сборки в CI/CD системе.

- Локально запустите

docker build .в корне проекта, чтобы воспроизвести ошибку. - Используйте

docker history <image>для анализа слоев образа.

- **Решение:**

- Оптимизируйте Dockerfile: используйте многостадийные сборки, кэширование слоев, минимальные базовые образы (например, Alpine).

- Убедитесь, что все зависимости доступны и правильно указаны.

- Увеличьте ресурсы для раннера CI/CD, если проблема в производительности.

- Используйте кэширование зависимостей (например,

npm cache,pip cache) в CI/CD.

2. Развертывание на VPS через SSH/Ansible завершается ошибкой

- **Проблема:** Отказ в доступе по SSH, ошибки выполнения команд, неверные пути, проблемы с правами доступа.

- **Диагностика:**

- Проверьте логи CI/CD, ищите конкретные сообщения об ошибках SSH или Ansible.

- Попробуйте вручную подключиться к VPS с машины, где запускается CI/CD раннер, используя те же учетные данные (SSH-ключ).

- Проверьте пути к файлам и переменные окружения на целевом VPS.

- Запустите Ansible с флагом

-vvvдля подробного вывода.

- **Решение:**

- Убедитесь, что SSH-ключ имеет правильные права доступа (

chmod 400) и добавлен в CI/CD как секрет. - Проверьте, что пользователь SSH имеет необходимые права (например, sudo без пароля для Ansible).

- Убедитесь, что Docker Compose файл и другие конфигурации корректно скопированы и находятся в нужных директориях.

- Проверьте сетевую доступность между раннером и VPS.

- Убедитесь, что SSH-ключ имеет правильные права доступа (

3. Приложение не запускается или работает некорректно после развертывания в Kubernetes

- **Проблема:** Pod'ы в состоянии Pending/CrashLoopBackOff, Service не доставляет трафик, приложение возвращает ошибки.

- **Диагностика:**

kubectl get pods -n <namespace>: Проверьте статус подов.kubectl describe pod <pod-name> -n <namespace>: Посмотрите события пода, ошибки запуска.kubectl logs <pod-name> -n <namespace>: Проверьте логи приложения.kubectl get events -n <namespace>: Общие события кластера.- Проверьте конфигурацию Service, Ingress, Deployment/StatefulSet.

- **Решение:**

- Убедитесь, что Docker-образ доступен из кластера и указан правильно в манифестах.

- Проверьте

imagePullSecrets, если используется приватный реестр. - Проверьте

resource requests/limits: возможно, поду не хватает ресурсов. - Убедитесь, что

livenessProbeиreadinessProbeнастроены корректно. - Проверьте, что переменные окружения и секреты правильно монтируются в под.

- Проверьте сетевые политики (Network Policies), если они используются.

- Если используется Helm:

helm status <release-name>,helm get manifest <release-name>. - Если используется ArgoCD/FluxCD: проверьте статус синхронизации в UI/CLI, посмотрите логи контроллера.

4. Проблемы с управлением секретами

- **Проблема:** Приложение не может получить доступ к базе данных, API-ключу, или CI/CD раннер не авторизуется.

- **Диагностика:**

- Проверьте, что секрет существует в хранилище (GitLab/GitHub Secrets, Vault, K8s Secrets).

- Проверьте права доступа: имеет ли CI/CD раннер/под необходимые разрешения для чтения секрета.

- Убедитесь, что секрет правильно монтируется (для K8s) или передается как переменная окружения.

- Проверьте логи приложения на ошибки авторизации.

- **Решение:**

- Пересоздайте секрет, если есть подозрения на повреждение.

- Проверьте политику доступа (IAM, RBAC) для CI/CD раннера или сервисного аккаунта в Kubernetes.

- Убедитесь, что имена переменных окружения или ключей в файлах конфигурации совпадают.

- Используйте временные токены и OIDC, чтобы минимизировать риски.

5. Медленная работа CI/CD конвейера

- **Проблема:** Сборки и развертывания занимают слишком много времени, замедляя разработку.

- **Диагностика:**

- Используйте встроенные дашборды CI/CD (GitLab, Jenkins) для анализа времени выполнения каждого этапа.

- Проверьте загрузку CPU/RAM на CI/CD раннерах.

- Используйте

timeдля измерения выполнения отдельных команд в скриптах.

- **Решение:**

- Оптимизируйте Dockerfile и скрипты сборки (см. п.1).

- Используйте кэширование зависимостей и артефактов между сборками.

- Параллелизуйте этапы конвейера, которые не имеют зависимостей.

- Увеличьте ресурсы раннеров или используйте более мощные инстансы.

- Оптимизируйте сетевое взаимодействие (например, размещайте раннеры ближе к реестрам артефактов).

Когда обращаться в поддержку:

- **Проблемы с платформой CI/CD SaaS:** Если вы используете GitHub Actions, GitLab SaaS или CircleCI, и проблема явно связана с их инфраструктурой (например, недоступность сервиса, ошибки в их раннерах), обращайтесь в их техническую поддержку.

- **Проблемы с управляемым Kubernetes:** Если вы используете GKE, EKS, AKS и сталкиваетесь с проблемами на уровне кластера (например, недоступность API-сервера, проблемы с Control Plane), свяжитесь с поддержкой облачного провайдера.

- **Критические уязвимости:** Если вы обнаружили критическую уязвимость в используемом Open Source инструменте, сначала проверьте, есть ли уже патч или известное решение в сообществе. Если нет, сообщите об этом разработчикам проекта.

- **Невоспроизводимые ошибки:** Если вы не можете воспроизвести проблему локально и логи не дают четкой картины, возможно, это связано с особенностями среды CI/CD или целевой платформы, и сторонний эксперт или поддержка может помочь.

Помните, что хорошая документация вашего CI/CD конвейера и инфраструктуры значительно упрощает troubleshooting. Ведите журнал изменений, чтобы всегда можно было понять, что и когда было изменено.

FAQ: Часто задаваемые вопросы о гибридном CI/CD

Что такое гибридная среда в контексте CI/CD?

Гибридная среда — это инфраструктура, которая сочетает в себе различные платформы развертывания. Например, часть приложений может работать на традиционных Virtual Private Servers (VPS) или выделенных серверах, а другая часть — в контейнерных оркестраторах, таких как Kubernetes или Docker Swarm, возможно, с элементами бессерверных вычислений. CI/CD для такой среды должен уметь эффективно развертывать приложения на каждой из этих платформ.

Почему нельзя просто перенести все приложения на Kubernetes?

Перенос всех приложений на Kubernetes зачастую является сложным, дорогостоящим и трудоемким процессом. Для унаследованных монолитных приложений это может потребовать значительной переработки. Кроме того, для небольших, стабильных сервисов или баз данных, VPS часто предлагают лучшую предсказуемость, простоту управления и более низкую стоимость по сравнению с накладными расходами Kubernetes.

Какой CI/CD инструмент лучше всего подходит для гибридных сред?

Нет однозначного "лучшего" инструмента, выбор зависит от размера команды, бюджета и специфических требований. GitLab CI/CD и GitHub Actions предлагают отличную интеграцию с Git и гибкие раннеры (self-hosted), что делает их хорошим выбором. Jenkins предоставляет максимальную гибкость и контроль, но требует больших усилий на поддержку. Комбинация этих инструментов (например, GitLab CI для сборки и ArgoCD для Kubernetes-деплоя) также является популярным решением.

Как обеспечить безопасность CI/CD в гибридной среде?

Безопасность достигается несколькими слоями: централизованное управление секретами (Vault, Secrets Managers), запуск каждой сборки в изолированной среде (контейнеры), интеграция сканеров уязвимостей (SAST, DAST, Trivy) в конвейер, строгий контроль доступа (RBAC) к CI/CD системе и целевым средам, а также регулярный аудит логов.

Нужен ли GitOps, если у меня есть VPS?

GitOps в первую очередь ориентирован на Kubernetes, где он обеспечивает декларативное управление состоянием кластера. Однако принципы GitOps (Git как единственный источник истины, декларативность, pull-based развертывание) могут быть применены и к VPS. Для этого можно использовать специализированные GitOps-контроллеры или CI/CD, которые будут мониторить Git-репозиторий и запускать Ansible-плейбуки для развертывания на VPS при обнаружении изменений.

Как управлять конфигурациями для разных сред (dev, stage, prod) в гибридном CI/CD?

Используйте Infrastructure as Code (IaC) и параметризацию. Для Kubernetes это могут быть Helm-чарты с разными файлами values.yaml для каждой среды или Kustomize с оверлеями. Для VPS — Ansible-плейбуки с переменными, специфичными для каждой среды. Все конфигурации должны храниться в Git и версионироваться.

Как обеспечить быстрый откат в гибридной среде?

Автоматизированный откат критически важен. Для Docker Compose на VPS это может быть откат к предыдущему Docker-образу и перезапуск сервиса. В Kubernetes это встроенная функция (kubectl rollout undo), или откат Helm-релиза, или откат коммита в GitOps-репозитории. Убедитесь, что ваш CI/CD может быстро и надежно развернуть предыдущую стабильную версию.

Какие метрики CI/CD важны для мониторинга?

Ключевые метрики включают: время выполнения каждого этапа конвейера, общая продолжительность сборки/развертывания, частота успешных/неуспешных сборок, использование ресурсов раннерами (CPU, RAM), количество ожидающих задач в очереди. Эти данные помогут выявить узкие места и оптимизировать производительность.

Как тестировать приложения, развернутые в гибридных средах?

Включите в CI/CD все виды тестирования: Unit, Integration, E2E (End-to-End), нагрузочное и тесты безопасности. Для гибридных сред особенно важно контрактное тестирование, чтобы убедиться, что сервисы, развернутые на разных платформах, корректно взаимодействуют. E2E тесты должны проверять функциональность через все компоненты, независимо от их размещения.

Как бороться с "vendor lock-in" при выборе CI/CD для гибридных сред?

Избегайте жесткой привязки к проприетарным функциям. Используйте стандартизированные технологии (Docker, Kubernetes, Git, YAML, Bash). Разделяйте логику сборки от логики развертывания. Если возможно, используйте Open Source инструменты. Это позволит вам относительно легко мигрировать на другую платформу CI/CD в будущем, если потребности изменятся.

Заключение

Построение универсального CI/CD конвейера для гибридных сред — это не просто техническая задача, а стратегический императив для большинства современных компаний в 2026 году. Мир, где VPS соседствует с Kubernetes, а традиционные монолиты взаимодействуют с микросервисами, требует гибкости, надежности и высокой степени автоматизации. Мы убедились, что такой конвейер не только возможен, но и необходим для поддержания конкурентоспособности, ускорения доставки ценности и оптимизации операционных расходов.

Ключ к успеху лежит в нескольких фундаментальных принципах: максимальная абстракция логики развертывания с помощью контейнеров и Infrastructure as Code, выбор инструментов, способных работать с разнородными целевыми платформами, а также неукоснительное следование практикам безопасности и наблюдаемости. Независимо от того, выбираете ли вы интегрированные решения вроде GitLab CI или GitHub Actions, или предпочитаете полный контроль с помощью Jenkins в сочетании с GitOps-инструментами вроде ArgoCD, важно помнить о модульности, переиспользуемости и автоматизации каждого шага.

Итоговые рекомендации:

- **Начните с малого:** Не пытайтесь автоматизировать всё сразу. Идентифицируйте наиболее критичные и часто изменяемые части вашего приложения и начните с их автоматизации.

- **Инвестируйте в IaC:** Используйте Terraform, Ansible, Helm для декларативного описания всей вашей инфраструктуры и конфигураций. Это окупится многократно.

- **Контейнеризируйте всё:** Docker-образы — это универсальный формат артефактов, который значительно упрощает развертывание в любой среде.

- **Примите GitOps для Kubernetes:** Если вы используете Kubernetes, GitOps-подход с ArgoCD или FluxCD станет вашим лучшим другом для надежных и прозрачных развертываний.

- **Приоритизируйте безопасность и наблюдаемость:** Встройте сканирование уязвимостей, централизованное логирование и мониторинг в каждый этап вашего конвейера.

- **Обучайте и развивайте команду:** CI/CD — это не только инструменты, но и культура. Инвестируйте в обучение вашей команды, чтобы они могли эффективно использовать и развивать конвейер.

- **Непрерывно оптимизируйте:** Ваш CI/CD конвейер — это живой организм. Регулярно анализируйте его производительность, ищите узкие места и адаптируйтесь к новым технологиям и потребностям бизнеса.

Следующие шаги для читателя:

Теперь, когда вы вооружены знаниями и рекомендациями, пришло время действовать. Начните с аудита вашей текущей инфраструктуры и процессов. Определите самые болезненные точки и выберите один небольшой проект для пилотного внедрения гибридного CI/CD. Экспериментируйте с инструментами, используйте предоставленные примеры, и не бойтесь ошибаться — каждая ошибка это ценный урок. В конечном итоге, хорошо построенный универсальный CI/CD конвейер станет краеугольным камнем вашей инженерной культуры, обеспечивая стабильность, скорость и конкурентное преимущество в постоянно меняющемся мире разработки программного обеспечения.