Автоматизация безопасного управления секретами с HashiCorp Vault для DevOps-команд на VPS и в облаке

TL;DR

- **HashiCorp Vault — это золотой стандарт** для централизованного управления секретами, удостоверениями и шифрованием в распределенных системах, критически важный для безопасности DevOps-пайплайнов в 2026 году.

- **Решает проблемы "Secret Sprawl"**: Устраняет хранение секретов в коде, конфигурационных файлах, переменных окружения и других небезопасных местах, снижая риски утечек и несанкционированного доступа.

- **Гибкие методы аутентификации и авторизации**: Поддерживает AppRole, Kubernetes, AWS IAM, Azure AD, GCP IAM, LDAP/AD и другие, обеспечивая принцип минимальных привилегий (Least Privilege).

- **Динамические секреты для повышения безопасности**: Vault может генерировать секреты "на лету" с ограниченным сроком действия для баз данных, облачных провайдеров, SSH, Kafka, что радикально уменьшает поверхность атаки.

- **Варианты развертывания от VPS до Enterprise-класса**: Эффективно работает как на одном VPS для стартапа, так и в высокодоступных кластерах в любом облаке, включая Kubernetes, с учетом требований к масштабированию и отказоустойчивости.

- **Снижение операционных расходов и рисков**: Автоматизация управления жизненным циклом секретов, ротация, аудит и отзыв упрощают compliance и уменьшают ручной труд, предотвращая человеческие ошибки.

- **Ключевой элемент стратегии Zero Trust**: Vault является фундаментом для реализации модели "нулевого доверия", гарантируя, что каждый запрос на доступ к секрету тщательно проверяется и авторизуется.

Введение

В условиях стремительной цифровизации и повсеместного перехода к микросервисной архитектуре, контейнеризации и облачным платформам, управление секретами стало одной из наиболее критичных и одновременно сложных задач для любой технической команды. Пароли к базам данных, API-ключи, токены доступа, сертификаты, ключи шифрования – все эти "секреты" являются кровью современных информационных систем. Их утечка или несанкционированный доступ могут привести к катастрофическим последствиям: от финансовых потерь и нарушений конфиденциальности данных до полного подрыва доверия клиентов и регуляторных штрафов.

К 2026 году угрозы безопасности эволюционировали, и традиционные подходы, такие как хранение секретов в файлах конфигурации, переменных окружения или, что еще хуже, непосредственно в коде, являются не просто устаревшими, а преступно опасными. Эти методы не обеспечивают необходимого уровня защиты, аудита, ротации и контроля доступа, что делает системы уязвимыми перед инсайдерскими угрозами, кибератаками и случайными утечками. Именно здесь на сцену выходит HashiCorp Vault – мощное, гибкое и масштабируемое решение для централизованного управления секретами.

Эта статья посвящена автоматизации безопасного управления секретами с помощью HashiCorp Vault, охватывая сценарии развертывания как на виртуальных частных серверах (VPS), так и в крупномасштабных облачных инфраструктурах. Мы разберем, почему Vault является де-факто стандартом в индустрии, как он помогает DevOps-командам строить более безопасные и автоматизированные пайплайны, и какие преимущества он приносит фаундерам SaaS-проектов и техническим директорам стартапов, стремящимся к соблюдению комплаенса и минимизации рисков.

Цель этого руководства — предоставить исчерпывающую информацию, практические советы и реальные кейсы использования Vault для нашей целевой аудитории: DevOps-инженеров, Backend-разработчиков (Python, Node.js, Go, PHP), фаундеров SaaS-проектов, системных администраторов и технических директоров стартапов. Мы покажем, как Vault может стать краеугольным камнем вашей стратегии безопасности, обеспечивая не только защиту секретов, но и значительно упрощая их жизненный цикл, делая вашу инфраструктуру более resilient и compliant.

К концу чтения вы получите глубокое понимание архитектуры Vault, научитесь его развертывать, настраивать и интегрировать в существующие рабочие процессы, а также сможете применять передовые практики для обеспечения максимальной безопасности ваших секретов. Мы избежим маркетингового буллшита, фокусируясь исключительно на технических деталях, конкретных примерах и проверенных временем решениях, актуальных для 2026 года.

Основные критерии и факторы выбора решения для управления секретами

Выбор подходящего решения для управления секретами — это стратегическое решение, которое напрямую влияет на безопасность, операционную эффективность и соответствие регуляторным требованиям вашей организации. К 2026 году критерии оценки стали еще более строгими, учитывая усложнение архитектур и усиление киберугроз. Ниже представлены ключевые факторы, которые следует учитывать при выборе и внедрении системы управления секретами, а также почему каждый из них критически важен.

1. Безопасность и модель доверия (Security & Trust Model)

Этот критерий является краеугольным камнем. Решение должно обеспечивать хранение секретов в зашифрованном виде (at rest) и передачу по защищенным каналам (in transit). Ключевые аспекты включают использование сильных алгоритмов шифрования, защиту от атак грубой силы, защиту памяти от дампа, а также механизм "Seal/Unseal" для защиты от несанкционированного доступа к данным на диске. Модель доверия должна быть минимальной: чем меньше компонентов или людей доверяют друг другу, тем лучше. Vault с его подходом к "незапечатыванию" с помощью Shamir's Secret Sharing или Auto Unseal демонстрирует высокий уровень безопасности, требуя нескольких ключей для доступа к мастер-ключу шифрования или автоматизируя этот процесс через доверенный KMS.

2. Гранулярный контроль доступа (Granular Access Control)

Система должна позволять определять политики доступа с высокой степенью детализации: кто, к каким секретам, с какими правами (чтение, запись, обновление, удаление) и при каких условиях (например, только из определенного IP-диапазона или только в определенное время) может обращаться. Поддержка принципа минимальных привилегий (Least Privilege) является обязательной. Vault использует ACL-подобные политики, которые позволяют очень тонко настраивать доступ к путям секретов, а также к функциям самого Vault, что критически важно для соблюдения безопасности в сложных многокомандных средах.

3. Аудит и логирование (Audit & Logging)

Возможность отслеживать все операции с секретами — кто, когда и к какому секрету обращался — является обязательным требованием для соблюдения комплаенса (HIPAA, PCI DSS, GDPR) и для расследования инцидентов безопасности. Логи должны быть неизменяемыми, надежно храниться и быть легкодоступными для анализа. Vault предоставляет подробные аудиторские логи, которые записывают все запросы и ответы, позволяя командам безопасности точно видеть, что происходит с секретами в их инфраструктуре, и оперативно реагировать на подозрительную активность.

4. Динамические секреты и ротация (Dynamic Secrets & Rotation)

Это одна из самых мощных функций современных систем управления секретами. Вместо статических, долгоживущих секретов, система должна уметь генерировать секреты "на лету" с ограниченным сроком действия (TTL) для баз данных, облачных провайдеров, SSH-ключей и т.д. По истечении срока действия эти секреты автоматически отзываются или ротируются. Это значительно уменьшает поверхность атаки и последствия в случае компрометации. Vault является лидером в этой области, предлагая широкий спектр движков динамических секретов, которые автоматически управляют учетными данными, избавляя разработчиков от необходимости ручной ротации.

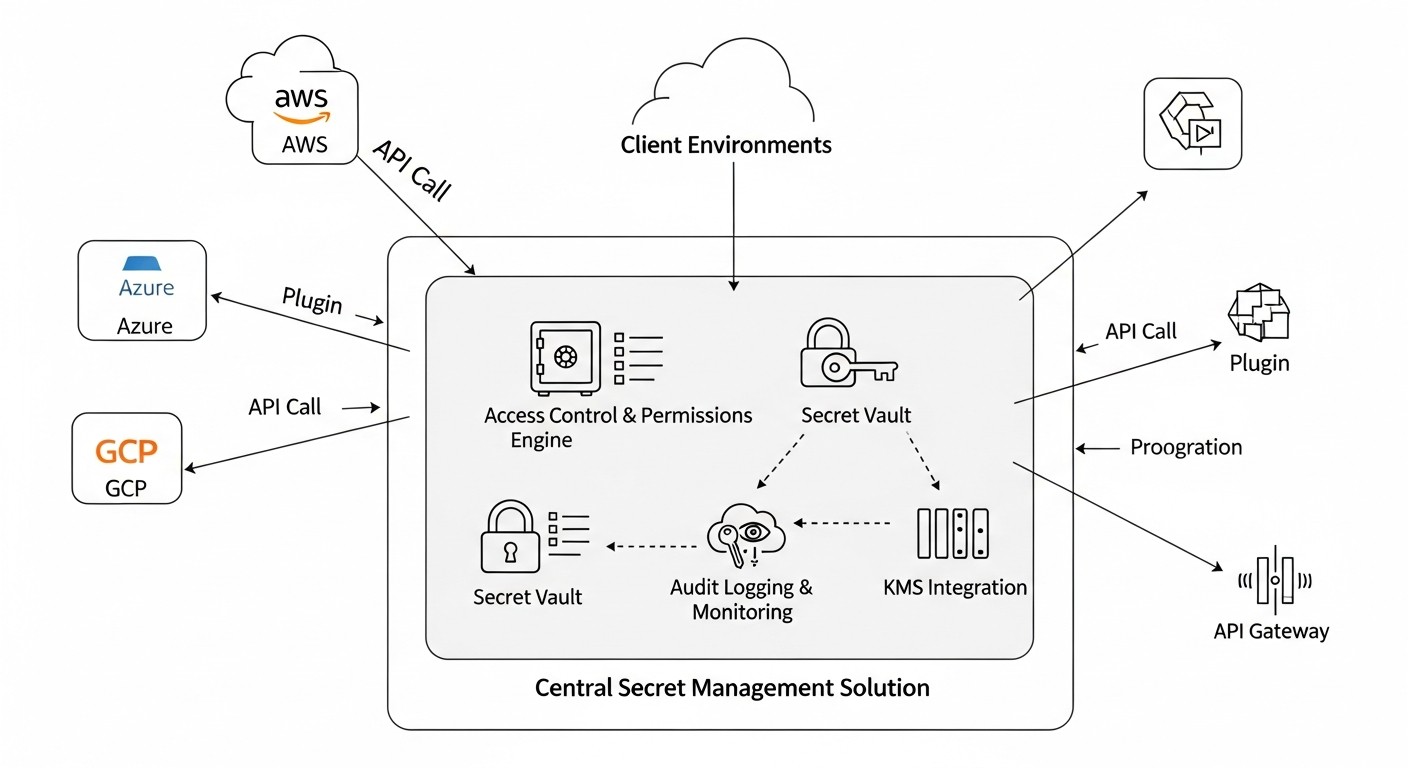

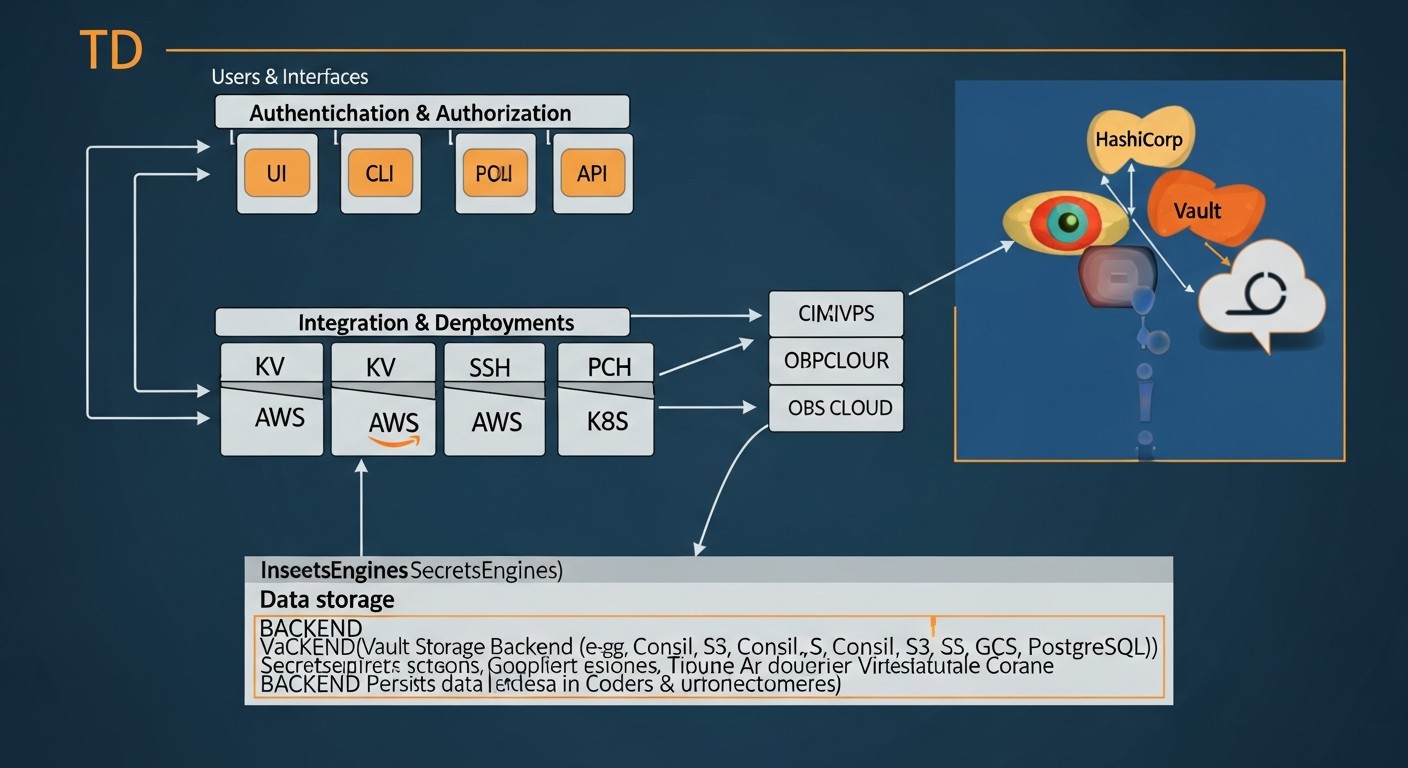

5. Интеграция и расширяемость (Integration & Extensibility)

Решение должно легко интегрироваться с существующими системами аутентификации (LDAP, Active Directory, OAuth/OIDC, облачные IAM), инструментами CI/CD, оркестраторами контейнеров (Kubernetes, Nomad), системами мониторинга и другими сервисами. Открытый API и наличие SDK для различных языков программирования являются важными признаками хорошей интеграции. Vault обладает обширной экосистемой плагинов и API, что делает его чрезвычайно гибким и позволяет легко встраивать его в практически любую инфраструктуру, будь то традиционные VPS или современные облачные платформы.

6. Отказоустойчивость и масштабируемость (High Availability & Scalability)

Для критически важных систем управление секретами не должно быть единой точкой отказа. Решение должно поддерживать кластерные конфигурации, автоматическое переключение при сбое (failover) и горизонтальное масштабирование для обработки растущей нагрузки. Vault поддерживает различные бэкенды хранения (Integrated Storage, Consul, S3, Azure Blob Storage, Google Cloud Storage) и может быть развернут в высокодоступном режиме с автоматическим переключением лидера, что обеспечивает непрерывность работы даже при выходе из строя отдельных узлов.

7. Удобство использования и автоматизация (Usability & Automation)

Система должна быть интуитивно понятной для разработчиков и операторов, предлагая как CLI, так и API для автоматизации всех операций. Поддержка Infrastructure as Code (IaC) через такие инструменты, как Terraform, Ansible, Pulumi, является большим плюсом. Vault поставляется с мощным CLI, хорошо документированным HTTP API и официальными Terraform-провайдерами, что позволяет полностью автоматизировать его конфигурацию и управление секретами, сокращая ручной труд и вероятность ошибок.

8. Совместимость с облачными и локальными средами (Cloud & On-Premises Compatibility)

Способность работать как в публичных облаках (AWS, Azure, GCP), так и в частных дата-центрах или на VPS, является критически важной для гибридных и мультиоблачных стратегий. Решение должно быть "облачно-агностическим" или предлагать нативные интеграции с облачными сервисами. Vault разработан с учетом этих требований, предоставляя механизмы аутентификации и бэкенды хранения, специфичные для каждого облака, а также возможность развертывания на любом Linux-совместимом VPS.

9. Стоимость и экономика владения (Cost & TCO)

Помимо прямой стоимости лицензий (если применимо), необходимо учитывать операционные расходы: затраты на инфраструктуру, поддержку, обучение персонала, а также скрытые расходы, связанные с простоями или инцидентами безопасности. Хотя Vault имеет открытый исходный код, его Enterprise-версия предлагает расширенные функции. Важно оценить общую стоимость владения (TCO), включая затраты на инфраструктуру для HA-развертывания, которые могут быть существенными в облаке.

Принятие решения на основе этих критериев позволит вашей команде выбрать и внедрить систему управления секретами, которая не только удовлетворит текущие потребности, но и будет масштабироваться вместе с вашей инфраструктурой и требованиями безопасности в долгосрочной перспективе.

Сравнительная таблица решений для управления секретами

Выбор оптимального решения для управления секретами в 2026 году предполагает анализ доступных опций с учетом их возможностей, стоимости, сложности развертывания и актуальности для современных DevOps-практик. Ниже представлена сравнительная таблица, включающая HashiCorp Vault и несколько других популярных или облачных решений, с акцентом на данные и характеристики, актуальные на 2026 год.

Обратите внимание, что цены и специфические функции могут варьироваться в зависимости от поставщика, региона и уровня поддержки. Данные о ценах являются оценочными и приводятся для общего понимания порядка затрат.

| Критерий | HashiCorp Vault (OSS/Enterprise) | AWS Secrets Manager | Azure Key Vault | Google Secret Manager | CyberArk Conjur/PAM | GitLab/GitHub Secret Scanning/Variables |

|---|---|---|---|---|---|---|

| **Тип решения** | Универсальная платформа для управления секретами, идентификацией и шифрованием. | Облачный сервис AWS. | Облачный сервис Azure. | Облачный сервис GCP. | Комплексное решение для PAM/Secret Management. | Встроенные функции CI/CD для хранения env-переменных и сканирования секретов. |

| **Развертывание** | Self-hosted (VPS, On-prem, K8s), Cloud-hosted (HCP Vault). | Полностью управляемый сервис в AWS. | Полностью управляемый сервис в Azure. | Полностью управляемый сервис в GCP. | Self-hosted (On-prem, K8s), Cloud-hosted. | SaaS, интегрировано с GitLab/GitHub. |

| **Динамические секреты** | **Да** (DB, AWS, Azure, GCP, K8s, SSH, Kafka и др.). Широчайшая поддержка. | Да (DB, Redshift, DocumentDB, RDS). Ограничено сервисами AWS. | Ограничено (например, SQL Database). Требует кастомной логики для большинства. | Ограничено (например, SQL Database). Требует кастомной логики для большинства. | Да (DB, SSH, Windows, Mainframe). Глубокая интеграция с корпоративными системами. | Нет. Только статические переменные. |

| **Аутентификация** | AppRole, K8s, AWS IAM, Azure AD, GCP IAM, LDAP/AD, Okta, JWT/OIDC, GitHub. | AWS IAM. | Azure AD. | GCP IAM. | AD/LDAP, SAML, OIDC, K8s, Host-based. | Пользователи GitLab/GitHub. |

| **Контроль доступа** | **Гранулярные политики (ACL)** по путям, методам, параметрам. | IAM-политики AWS. | RBAC Azure. | IAM-политики GCP. | Ролевая модель, политики AAM. | Роли в проектах/группах GitLab/GitHub. |

| **Аудит и логирование** | **Полный аудит** всех операций, настраиваемые аудиторские бэкенды. | CloudTrail, CloudWatch Logs. | Azure Monitor, Log Analytics. | Cloud Audit Logs. | Детальные логи активности. | Логи действий в CI/CD. |

| **Автоматическая ротация** | **Да** (для динамических секретов). Автоматическая ротация статических секретов через движок KV v2. | Да (для поддерживаемых сервисов AWS). | Ограничено, требует функций Azure. | Ограничено, требует функций GCP. | Да, комплексная ротация. | Нет. |

| **Отказоустойчивость (HA)** | **Да** (с Consul, Integrated Storage, облачными хранилищами). Active/Standby. | Встроено в сервис. | Встроено в сервис. | Встроено в сервис. | Да. | Встроено в SaaS. |

| **Масштабируемость** | **Высокая**, кластерная архитектура. | Высокая, управляемый сервис. | Высокая, управляемый сервис. | Высокая, управляемый сервис. | Высокая. | Высокая. |

| **Цена (оценочно 2026)** | OSS: $0 (инфраструктура + поддержка). Enterprise: от $2000/мес (зависит от объема). HCP Vault: от $0.05/час. | ~ $0.40/секрет/мес + $0.05/10k вызовов API. | ~ $0.03/10k транзакций. Сертификаты и ключи дороже. | ~ $0.06/10k вызовов API. | Высокая (Enterprise-класс, от $5000/мес). | Включено в тарифы GitLab/GitHub (от Free до Enterprise). |

| **Сложность развертывания** | Средняя (OSS) до Низкой (HCP Vault). Требует экспертизы для HA. | Очень низкая. | Очень низкая. | Очень низкая. | Высокая. | Очень низкая. |

| **Совместимость с Multi-Cloud/Hybrid** | **Отличная**, разработан для этого. | Только AWS. | Только Azure. | Только GCP. | Хорошая. | N/A. |

| **Управление сертификатами** | **Да** (PKI Secret Engine, ACME). | Да (через ACM, интеграция). | Да. | Нет (через CA Service, интеграция). | Да. | Нет. |

Детальный обзор HashiCorp Vault: ключевые компоненты и сценарии

HashiCorp Vault — это не просто хранилище паролей; это комплексная платформа для управления секретами, удостоверениями и шифрованием. Его модульная архитектура позволяет гибко адаптироваться к разнообразным требованиям безопасности и инфраструктурным сценариям. Чтобы по-настоящему понять мощь Vault, необходимо рассмотреть его ключевые компоненты и способы их использования.

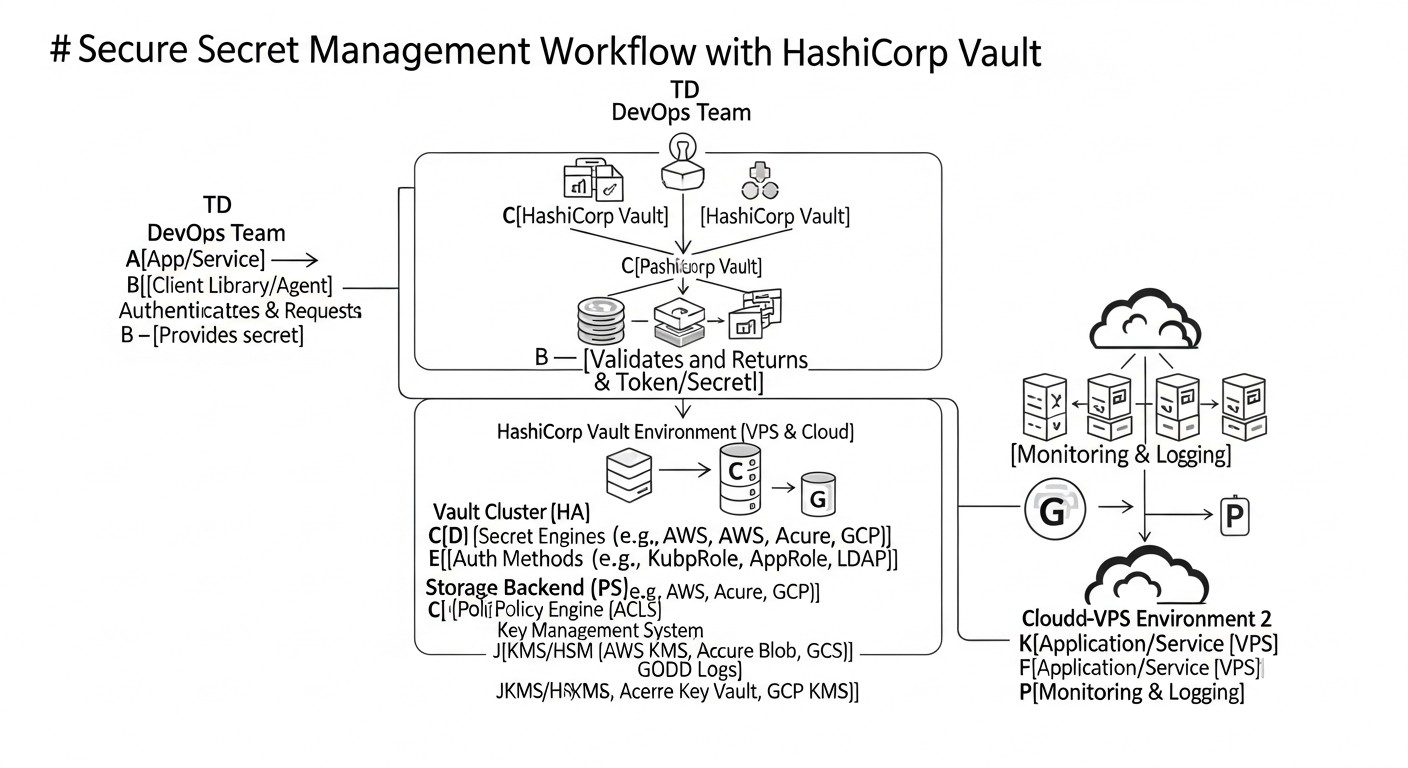

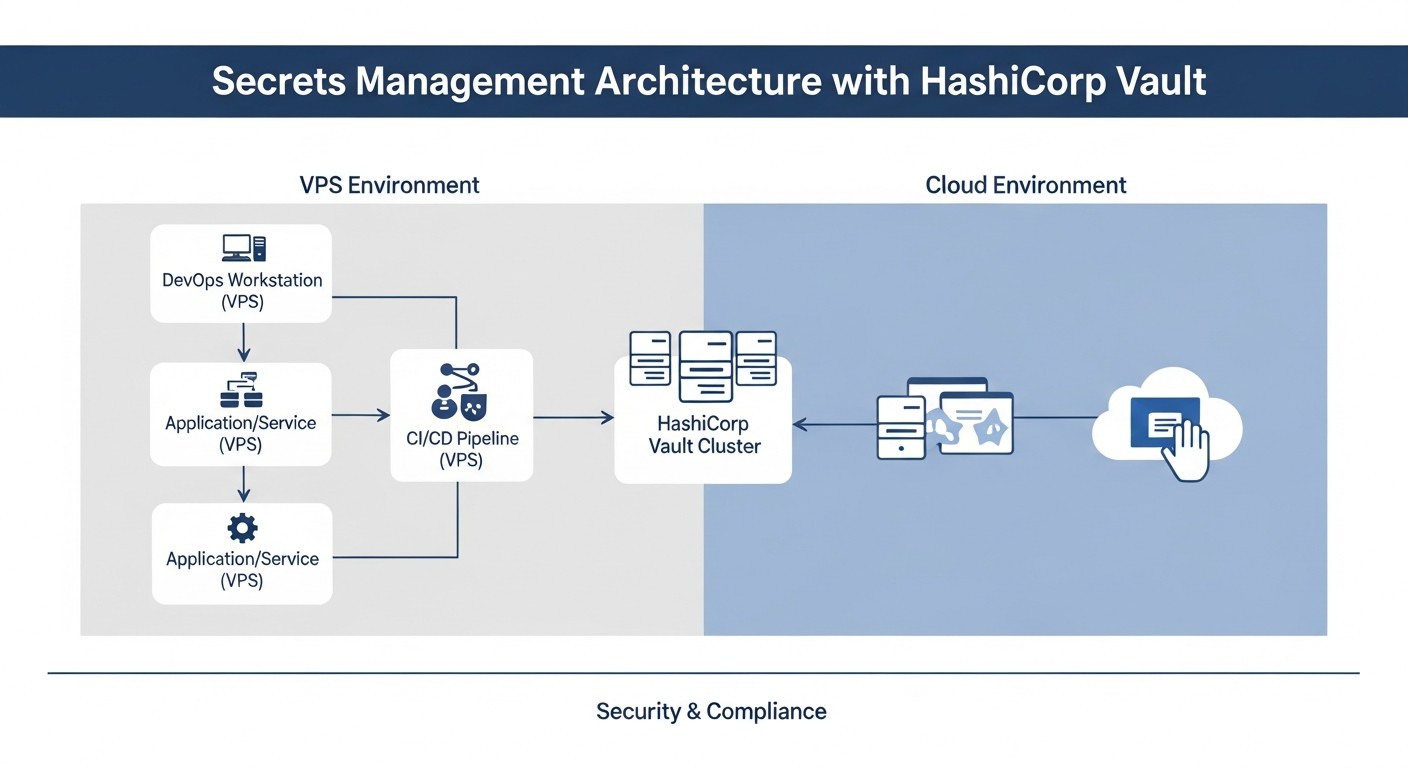

1. Архитектура и развертывание HashiCorp Vault

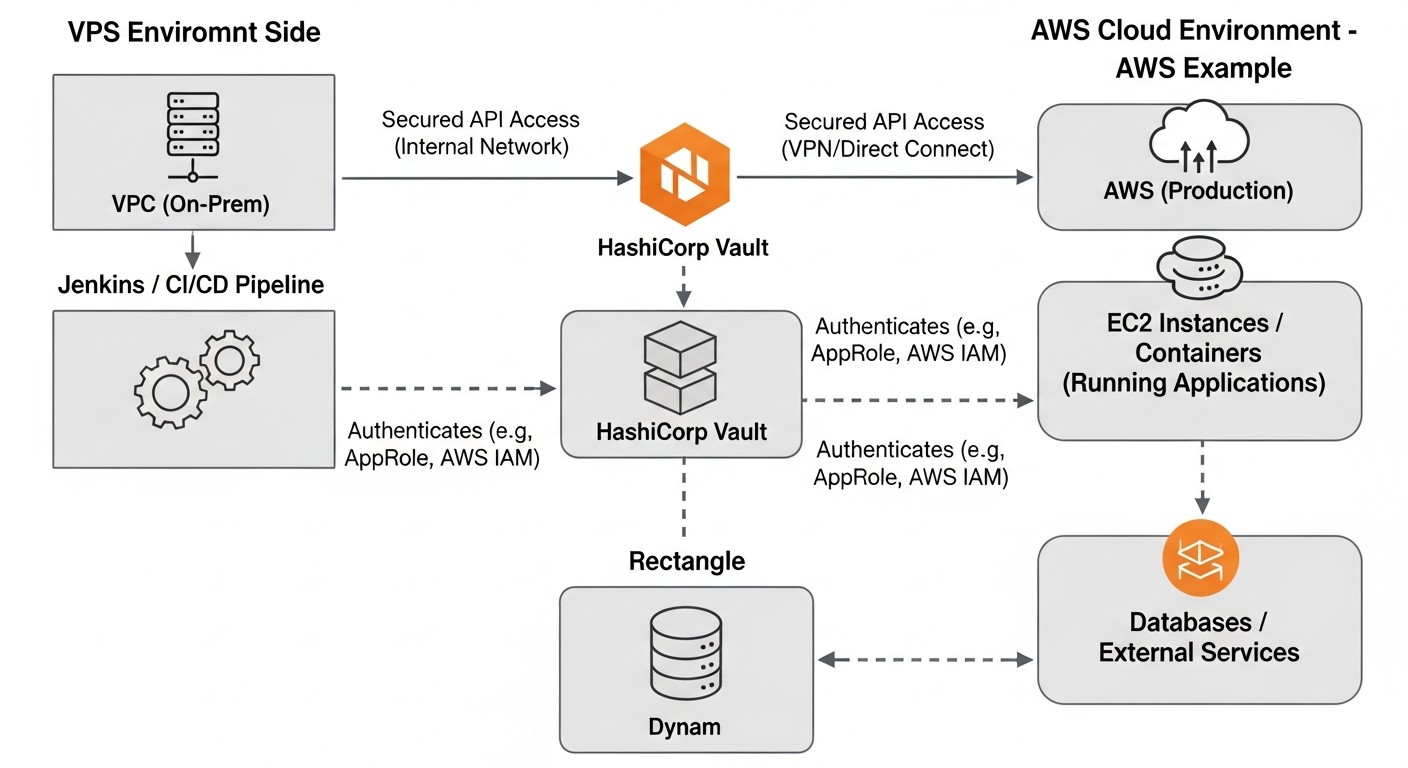

Vault разработан как централизованный сервис, который может быть развернут в различных конфигурациях, от автономного экземпляра на VPS до высокодоступного кластера в облаке или Kubernetes. Core-компонент Vault — это сервер, который обрабатывает запросы, применяет политики и управляет секретами. Для своей работы сервер Vault требует бэкенда хранения (Storage Backend) и механизма защиты мастер-ключа (Seal/Unseal). Варианты развертывания:

-

Автономный режим на VPS (Standalone VPS Deployment)

Для небольших команд или стартапов с ограниченным бюджетом Vault можно развернуть на одном VPS. В этом случае часто используется встроенный бэкенд хранения (Integrated Storage) или файловый бэкенд. Это самый простой способ начать работу с Vault, но он не обеспечивает высокой доступности. При падении VPS Vault будет недоступен до его восстановления. Тем не менее, для разработки, тестирования или для критически важных, но не высоконагруженных сервисов, это может быть приемлемым компромиссом. Важно настроить автоматическое резервное копирование данных Vault, чтобы избежать потери секретов. К 2026 году даже на VPS рекомендуется использовать Auto Unseal с облачным KMS (например, AWS KMS, Azure Key Vault, GCP KMS) для повышения безопасности мастер-ключа.

Плюсы: Низкая стоимость инфраструктуры, простота установки. Минусы: Единая точка отказа, ручное "незапечатывание" при перезапуске (без Auto Unseal), ограниченная масштабируемость. Подходит для: Небольших проектов, стартапов на начальных этапах, тестовых сред, разработчиков-одиночек.

-

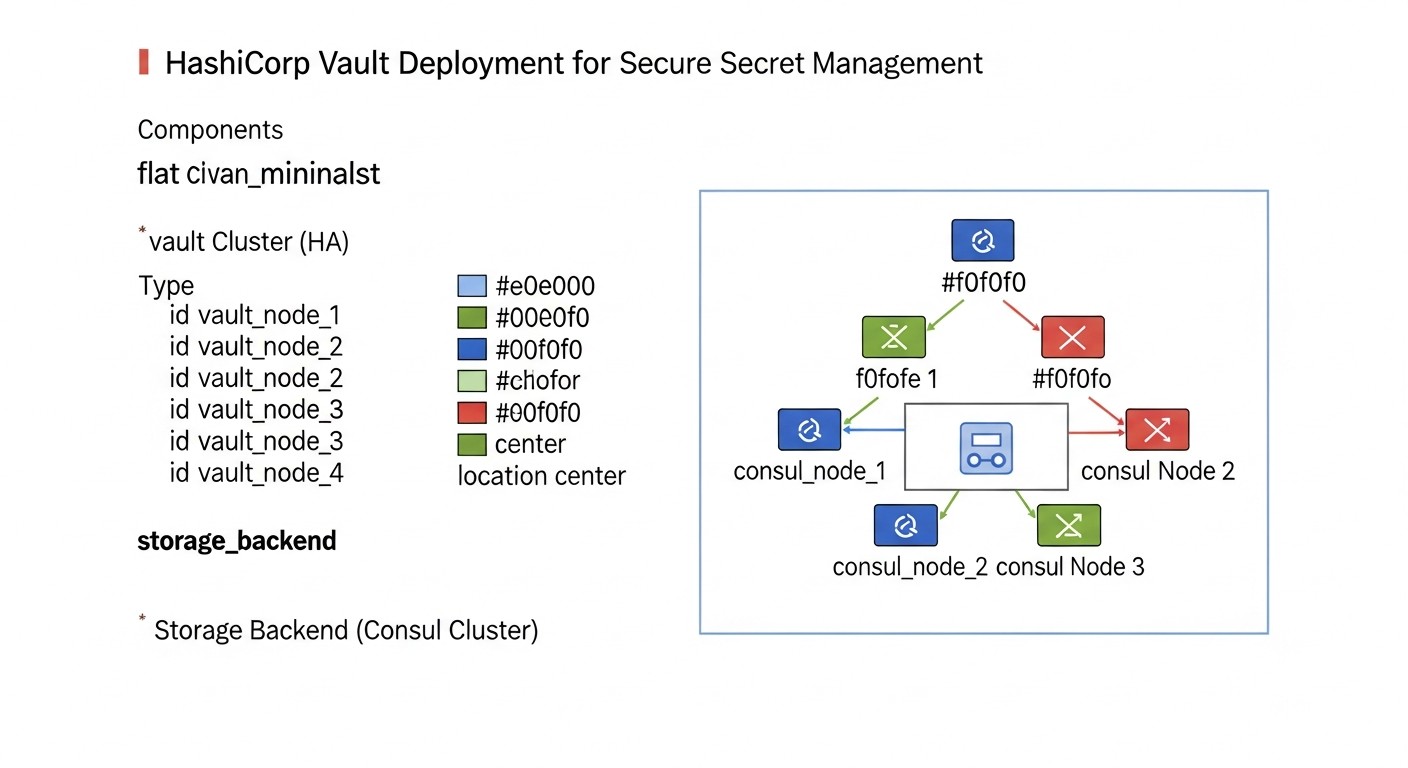

Высокодоступный кластер (High Availability Cluster)

Для production-сред и критически важных приложений Vault развертывается в кластерной конфигурации. Это подразумевает несколько экземпляров Vault, работающих в режиме Active/Standby. Один экземпляр является лидером (Active), обрабатывая все запросы, а остальные (Standby) синхронизируют данные и готовы взять на себя роль лидера в случае сбоя. Для HA требуется общий бэкенд хранения, такой как Consul (традиционный выбор), или встроенный бэкенд Integrated Storage (рекомендуемый для новых развертываний с Vault 1.4+), а также облачные хранилища (S3, Azure Blob Storage, GCS). Integrated Storage упрощает развертывание, так как не требует внешнего Consul-кластера, но все равно требует 3 или 5 узлов Vault для кворума.

Плюсы: Высокая доступность, отказоустойчивость, автоматический failover, горизонтальное масштабирование. Минусы: Более сложная настройка и управление, повышенные требования к инфраструктуре. Подходит для: Production-сред, крупных SaaS-проектов, компаний с высокими требованиями к uptime и безопасности.

-

Развертывание в Kubernetes (Vault on Kubernetes)

Vault прекрасно интегрируется с Kubernetes. Его можно развернуть как набор подов внутри кластера Kubernetes, используя StatefulSets для HA и Persistent Volumes для хранения данных (или облачные бэкенды). HashiCorp также предоставляет Helm-чарты для упрощения развертывания. В Kubernetes Vault часто использует Kubernetes Auth Method для аутентификации подов и Integrated Storage или Consul для хранения. Это позволяет использовать Vault как нативную часть облачной инфраструктуры, обеспечивая бесшовное управление секретами для микросервисов.

Плюсы: Интеграция с экосистемой Kubernetes, автоматизация развертывания и управления, высокая доступность. Минусы: Требует понимания Kubernetes, потенциально более высокие накладные расходы на инфраструктуру. Подходит для: Команд, активно использующих Kubernetes, облачных нативных приложений.

-

HashiCorp Cloud Platform (HCP) Vault

К 2026 году HCP Vault становится все более популярным выбором. Это полностью управляемый сервис Vault от HashiCorp, доступный в AWS, Azure и GCP. HCP Vault берет на себя все операционные заботы по развертыванию, масштабированию, обновлению и обеспечению высокой доступности Vault, позволяя командам сосредоточиться на использовании, а не на управлении. Это идеальное решение для команд, которые хотят получить все преимущества Vault без операционной нагрузки.

Плюсы: Полностью управляемый, низкая операционная нагрузка, высокая доступность из коробки, интеграция с облачными KMS для Auto Unseal. Минусы: Стоимость выше, чем у self-hosted OSS, меньше контроля над низкоуровневой инфраструктурой. Подходит для: SaaS-проектов, стартапов, крупных компаний, предпочитающих управляемые сервисы, где операционная простота важнее абсолютного контроля.

2. Движки секретов (Secret Engines)

Движки секретов — это модули в Vault, которые отвечают за хранение, генерацию и управление различными типами секретов. Они являются основой гибкости Vault.

-

KV Secret Engine (Key-Value)

Самый простой и часто используемый движок. Позволяет хранить произвольные пары ключ-значение. Существуют две версии: KV v1 (без версионирования) и KV v2 (с версионированием, возможностью отката, мягким удалением). KV v2 является рекомендуемым для большинства случаев использования, так как предоставляет историю изменений и возможность восстановления удаленных секретов. Он идеально подходит для хранения статических секретов, таких как API-ключи сторонних сервисов, конфигурационные параметры, токены. Для обеспечения безопасности, даже статические секреты в KV v2 могут быть ротированы вручную или с помощью внешних скриптов.

Пример использования: Хранение ключа API для платежной системы, который обновляется раз в квартал. Разработчики получают его из Vault, а не из .env файла.

-

Database Secret Engine

Один из самых мощных движков, позволяющий генерировать динамические учетные данные для баз данных (MySQL, PostgreSQL, MongoDB, MSSQL, Oracle и др.) с ограниченным сроком действия. Vault создает временного пользователя с заданными привилегиями, выдает его приложению, а по истечении TTL автоматически отзывает или удаляет этого пользователя. Это значительно снижает риск утечки постоянных учетных данных и упрощает ротацию.

Пример использования: Микросервис запрашивает у Vault временные учетные данные для доступа к PostgreSQL. Эти учетные данные действительны 5 минут, после чего автоматически удаляются из БД.

-

AWS Secret Engine

Позволяет генерировать динамические IAM-пользователей и роли с ограниченными привилегиями и сроком действия. Приложения могут запрашивать у Vault временные AWS-креды (Access Key ID и Secret Access Key), которые автоматически отзываются по истечении TTL. Это предотвращает жесткое кодирование долгоживущих AWS-ключей в приложениях или CI/CD пайплайнах.

Пример использования: CI/CD пайплайн для деплоя в AWS запрашивает у Vault временные IAM-креды с политикой, разрешающей только деплой в S3-бакет определенного префикса.

-

Kubernetes Secret Engine

Интеграция с Kubernetes позволяет подам получать секреты, используя свои Service Account токены для аутентификации в Vault. Vault может генерировать динамические секреты или предоставлять доступ к статическим секретам на основе ролей Kubernetes. Это обеспечивает "подовую" идентичность и позволяет каждому микросервису получать только те секреты, к которым он имеет право доступа.

Пример использования: Микросервис в Kubernetes аутентифицируется в Vault с помощью своего Service Account и получает ключ для доступа к внешнему хранилищу, который действителен на время жизни пода.

-

SSH Secret Engine

Управляет SSH-ключами и доступом. Vault может действовать как центр сертификации SSH, выдавая временные сертификаты для доступа к серверам, или как шлюз (Bastion), проксируя SSH-сессии. Это позволяет исключить распространение постоянных SSH-ключей и централизованно управлять доступом к инфраструктуре.

Пример использования: Инженер запрашивает у Vault временный SSH-сертификат для доступа к production-серверу на 1 час. Доступ логируется и автоматически отзывается.

-

PKI Secret Engine

Позволяет Vault выступать в роли центра сертификации (CA) для выдачи и управления TLS-сертификатами. Приложения могут запрашивать у Vault временные сертификаты для взаимной TLS-аутентификации (mTLS), что критически важно для реализации Zero Trust архитектур. Vault может генерировать как корневые, так и промежуточные CA, а также конечные сертификаты.

Пример использования: Микросервис запрашивает у Vault TLS-сертификат для своего HTTPS-интерфейса, который автоматически обновляется Vault'ом по мере приближения к истечению срока действия.

3. Методы аутентификации (Auth Methods)

Методы аутентификации позволяют пользователям и приложениям безопасно доказывать свою личность Vault'у. Vault поддерживает широкий спектр методов:

-

AppRole Auth Method

AppRole — это один из наиболее универсальных и безопасных методов аутентификации для приложений. Он основан на двух компонентах: RoleID (идентификатор роли) и SecretID (секретный идентификатор). RoleID может быть получен приложением из конфигурации или переменной окружения, а SecretID должен быть получен более безопасным способом (например, из другого секрета, который уже хранится в Vault, или передан через доверенный канал). Это обеспечивает "двухфакторную" аутентификацию для приложений, где утечка одного компонента не приводит к компрометации. AppRole идеально подходит для CI/CD систем, VM и контейнеров, где требуется автоматическая аутентификация.

Пример использования: CI/CD агент получает RoleID из своего конфигурационного файла и SecretID из облачного KMS (например, AWS KMS) при старте. Эти два компонента используются для аутентификации в Vault и получения временного токена.

-

Kubernetes Auth Method

Позволяет подам в Kubernetes аутентифицироваться в Vault, используя свои Service Account токены. Vault проверяет валидность токена через Kubernetes API и, если токен действителен и соответствует настроенной роли, выдает токен Vault. Это обеспечивает нативную интеграцию с Kubernetes и позволяет каждому поду иметь уникальную, краткосрочную идентичность для доступа к секретам.

Пример использования: Микросервис, запущенный в поде Kubernetes, читает свой Service Account токен из файла, отправляет его в Vault через API, получает токен Vault и использует его для запроса секретов.

-

AWS IAM Auth Method

Позволяет сущностям AWS (IAM-пользователям, ролям, EC2-инстансам) аутентифицироваться в Vault, используя свои AWS-креды или метаданные. Vault проверяет подлинность запроса через AWS STS (Security Token Service) или EC2 Instance Metadata Service. Это идеальный метод для приложений, работающих на EC2, ECS, EKS, так как он использует уже существующую идентичность AWS.

Пример использования: Приложение, запущенное на EC2-инстансе с определенной IAM-ролью, отправляет запрос на аутентификацию в Vault. Vault проверяет, что запрос пришел от доверенной IAM-роли и выдает токен Vault.

-

LDAP/Active Directory Auth Method

Позволяет пользователям аутентифицироваться в Vault, используя свои корпоративные учетные данные из LDAP или Active Directory. Это упрощает управление доступом для людей, так как не требуется создавать отдельные учетные записи в Vault. Vault может маппировать группы LDAP/AD на политики Vault.

Пример использования: DevOps-инженер входит в Vault CLI, используя свой корпоративный логин и пароль. Vault проверяет их через Active Directory и выдает токен с соответствующими политиками.

-

JWT/OIDC Auth Method

Позволяет Vault интегрироваться с провайдерами OpenID Connect (OIDC) или JSON Web Token (JWT), такими как Okta, Auth0, Keycloak или даже GitHub Actions (с их OIDC-провайдером). Это обеспечивает унифицированную аутентификацию для пользователей и систем, использующих современные стандарты идентификации.

Пример использования: Разработчик входит в Vault UI через Okta, используя свой SSO. Okta выдает JWT-токен, который Vault валидирует и выдает токен Vault.

Понимание этих ключевых компонентов — архитектуры, движков секретов и методов аутентификации — является фундаментальным для эффективного использования HashiCorp Vault. Правильный выбор и настройка этих элементов позволяют строить надежные, безопасные и автоматизированные системы управления секретами, соответствующие самым высоким стандартам безопасности 2026 года.

Практические советы и рекомендации по внедрению Vault

Внедрение HashiCorp Vault требует тщательного планирования и поэтапного подхода. Эти практические советы помогут DevOps-командам и разработчикам избежать распространенных ловушек и максимально эффективно использовать возможности Vault.

1. Выбор стратегии развертывания и бэкенда хранения

Перед началом установки определитесь с вашей стратегией развертывания. Для production-сред всегда выбирайте высокодоступный кластер. Рекомендуется использовать Integrated Storage (начиная с Vault 1.4+), так как он упрощает архитектуру, не требуя отдельного Consul-кластера. Если вы работаете в облаке, рассмотрите HCP Vault для минимизации операционной нагрузки.

# Пример конфигурации Vault для Integrated Storage (server.hcl)

storage "raft" {

path = "/vault/data"

node_id = "vault-server-1" # Уникальный ID для каждого узла

}

listener "tcp" {

address = "0.0.0.0:8200"

tls_disable = "true" # В production используйте TLS

}

api_addr = "http://127.0.0.1:8200" # Замените на публичный адрес/DNS

cluster_addr = "http://127.0.0.1:8201" # Для коммуникации кластера

# Для Auto Unseal (пример с AWS KMS)

seal "awskms" {

region = "us-east-1"

kms_key_id = "arn:aws:kms:us-east-1:123456789012:key/your-kms-key-id"

}

Совет: Всегда используйте TLS для коммуникации с Vault в production. Генерируйте сертификаты с помощью PKI Secret Engine самого Vault или используйте Let's Encrypt.

2. Автоматизация "незапечатывания" (Auto Unseal)

Ручное "незапечатывание" Vault с помощью Shamir's Secret Sharing — это безопасный, но трудоемкий процесс. В production обязательно используйте Auto Unseal с облачным KMS (AWS KMS, Azure Key Vault, GCP KMS) или HSM. Это не только упрощает операционную деятельность, но и повышает безопасность, так как мастер-ключ шифрования Vault никогда не хранится в явном виде.

# Пример команды для инициализации Vault с указанием Auto Unseal

vault operator init -key-shares=1 -key-threshold=1 -recovery-shares=1 -recovery-threshold=1 -format=json > vault_init_keys.json

# В production не указывайте -key-shares=1, используйте более высокие значения и сохраняйте ключи безопасно.

# При использовании Auto Unseal, ключи Unseal не генерируются.

# Вместо этого генерируются Recovery Keys для восстановления.

Совет: Ключи восстановления (Recovery Keys) должны храниться в строгой изоляции, желательно у разных, доверенных лиц, и использоваться только в экстренных случаях.

3. Использование метода аутентификации AppRole для приложений

AppRole — это золотой стандарт для аутентификации приложений в Vault. Он гибок и безопасен. Создайте роли для каждого приложения или микросервиса.

# Включить AppRole

vault auth enable approle

# Создать AppRole для приложения 'backend-api'

vault write auth/approle/role/backend-api \

token_ttl=1h \

token_max_ttl=24h \

bind_secret_id=true \

secret_id_num_uses=1 \

secret_id_ttl=5m \

policies="backend-api-policy"

# Прочитать RoleID

vault read auth/approle/role/backend-api/role-id

# Сгенерировать SecretID (для CI/CD или безопасной доставки)

vault write -f auth/approle/role/backend-api/secret-id

Совет: Никогда не храните SecretID рядом с RoleID. Используйте безопасные механизмы доставки SecretID (например, через одноразовые токены, облачные KMS, или через Vault Agent Auto-Auth).

4. Внедрение динамических секретов

Максимально используйте динамические секреты для баз данных, облачных провайдеров и SSH. Это радикально повышает безопасность, так как секреты имеют короткий срок жизни и автоматически отзываются.

# Включить движок секретов PostgreSQL

vault secrets enable database

# Настроить подключение к PostgreSQL

vault write database/config/postgresql \

plugin_name="postgresql-database-plugin" \

connection_url="postgresql://{{username}}:{{password}}@localhost:5432/mydb?sslmode=disable" \

allowed_roles="my-app-role" \

username="vault_admin" \

password="super_secret_password" # Это временные админские креды для Vault

# Создать роль для приложения, которая будет генерировать учетные данные

vault write database/roles/my-app-role \

db_name="postgresql" \

creation_statements="CREATE ROLE \"{{name}}\" WITH LOGIN PASSWORD '{{password}}' VALID UNTIL '{{expiration}}'; \

GRANT SELECT ON ALL TABLES IN SCHEMA public TO \"{{name}}\";" \

default_ttl="1h" \

max_ttl="24h"

# Приложение запрашивает учетные данные

# vault read database/creds/my-app-role

Совет: Начинайте с Database Secret Engine. Он дает наибольший выигрыш в безопасности и операционной простоте.

5. Разработка строгих политик доступа (ACL Policies)

Применяйте принцип наименьших привилегий. Каждая политика должна давать доступ только к необходимым секретам и операциям. Используйте paths для организации секретов по проектам, средам, типам.

# policy.hcl для backend-api

path "secret/data/production/backend-api/*" {

capabilities = ["read"]

}

path "database/creds/backend-api-db-role" {

capabilities = ["read"]

}

# Применение политики

vault policy write backend-api-policy policy.hcl

Совет: Регулярно пересматривайте и аудируйте политики, чтобы убедиться, что они остаются актуальными и не предоставляют избыточных прав.

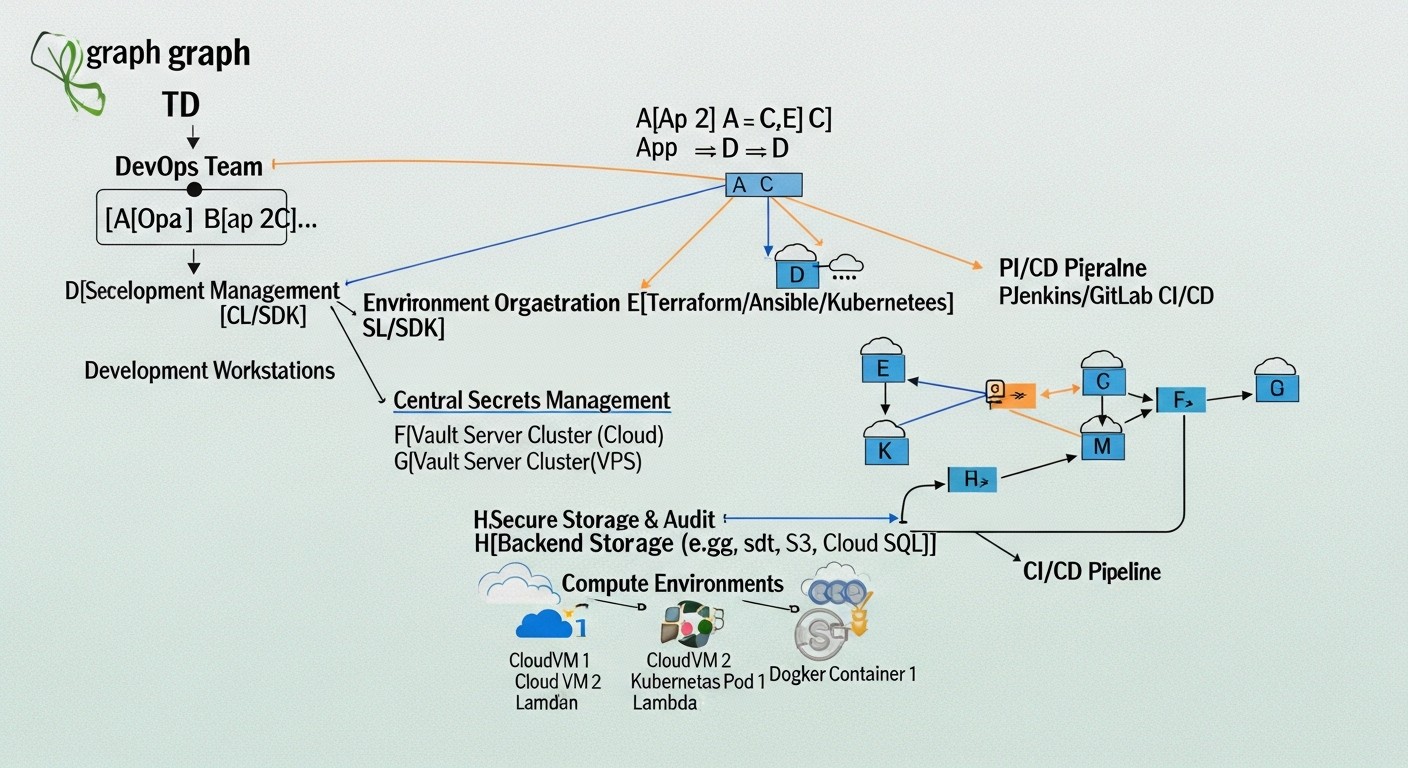

6. Интеграция с CI/CD пайплайнами

Используйте Vault для безопасной доставки секретов в CI/CD. Вместо хранения секретов в GitLab CI/CD переменных или GitHub Actions Secrets, используйте Vault для их динамической генерации или чтения. Интегрируйте Vault с CI/CD через AppRole или Kubernetes Auth (если CI/CD работает в K8s) или JWT/OIDC (для GitHub Actions, GitLab CI).

# Пример шага в GitLab CI/CD для получения секрета из Vault

# Предполагаем, что AppRole RoleID и SecretID безопасно доступны в CI/CD Runner

# (например, SecretID получен через облачный KMS или Vault Agent)

# export VAULT_ADDR="https://vault.yourdomain.com"

# export VAULT_ROLE_ID="your_role_id"

# export VAULT_SECRET_ID="your_secret_id"

# vault login -method=approle role_id=$VAULT_ROLE_ID secret_id=$VAULT_SECRET_ID

# export DB_PASSWORD=$(vault read -field=password database/creds/my-app-role)

# echo "Deploying application with DB_PASSWORD=$DB_PASSWORD"

Совет: Используйте Vault Agent для автоматической аутентификации и рендеринга секретов в файлы или переменные окружения. Это упрощает интеграцию и делает ее более надежной.

7. Мониторинг и аудит

Настройте мониторинг состояния Vault (доступность, производительность, число запросов) с помощью Prometheus и Grafana. Интегрируйте аудиторские логи Vault с вашей централизованной системой логирования (ELK, Splunk, Graylog) для непрерывного анализа и обнаружения аномалий.

# Пример настройки аудиторского бэкенда в Vault (для вывода в файл)

audit "file" {

path = "/var/log/vault_audit.log"

log_requests = true

log_responses = true

}

Совет: Регулярно просматривайте аудиторские логи. Автоматизируйте оповещения о критических событиях, таких как неудачные попытки входа или доступ к чувствительным путям.

8. Резервное копирование и восстановление

Регулярно делайте резервные копии данных Vault. Для Integrated Storage используйте команду vault operator raft snapshot save. Для других бэкендов следуйте их специфическим рекомендациям. Проверяйте процедуры восстановления, чтобы быть уверенным в их работоспособности.

# Создание снапшота Integrated Storage

vault operator raft snapshot save /tmp/vault_snapshot_$(date +%F_%H-%M-%S).snap

# Восстановление из снапшота (на новом/пустом кластере)

# vault operator raft snapshot restore /tmp/vault_snapshot.snap

Совет: Храните снапшоты в безопасном, зашифрованном облачном хранилище, отдельно от самого Vault.

9. Обучение команды

Проведите обучение для вашей команды по использованию Vault, его концепциям безопасности, CLI и API. Убедитесь, что каждый понимает свою роль в обеспечении безопасности секретов.

Следуя этим практическим советам, вы сможете успешно внедрить HashiCorp Vault в свою инфраструктуру, значительно повысив уровень безопасности и автоматизации управления секретами.

Типичные ошибки при работе с HashiCorp Vault и как их избежать

HashiCorp Vault — это мощный инструмент, но его неправильное использование может создать новые уязвимости вместо того, чтобы их устранить. Вот пять типичных ошибок, которые DevOps-команды и разработчики допускают при работе с Vault, и рекомендации по их предотвращению.

1. Неправильное управление ключами Unseal / Recovery Keys

Ошибка: После инициализации Vault, ключи Unseal (или Recovery Keys при использовании Auto Unseal) распечатываются и хранятся в одном месте, передаются по незащищенным каналам или не распределяются между достаточно большим количеством доверенных лиц. Например, один человек записывает все ключи в личный блокнот или хранит их на своем компьютере.

Последствия: Компрометация одного человека или места хранения ключей приводит к полному доступу к Vault и всем его секретам. Если ключи утеряны, Vault становится недоступным, что приводит к простою всех зависимых сервисов и потенциальной потере данных.

Как избежать:

- **Используйте Auto Unseal:** Всегда, когда это возможно, настраивайте Auto Unseal с облачным KMS (AWS KMS, Azure Key Vault, GCP KMS) или HSM. Это устраняет необходимость ручного управления ключами Unseal.

- **При Shamir's Secret Sharing:** Распределяйте ключи Unseal (и Recovery Keys) между как минимум 3-5 доверенными лицами (например, CTO, Lead DevOps, Lead Security Engineer). Каждый человек должен хранить свой ключ в физически безопасном месте (например, в сейфе) и знать, как его использовать.

- **Не передавайте ключи по сети:** Никогда не отправляйте ключи Unseal/Recovery Keys по электронной почте, мессенджерам или в общие файловые хранилища. Используйте защищенные методы передачи (например, лично, с физическим носителем).

- **Регулярно проверяйте процедуру:** Периодически проводите учения по "незапечатыванию" Vault с участием всех держателей ключей, чтобы убедиться, что процедура известна и работает.

2. Недостаточно гранулярные политики доступа (Over-privileged policies)

Ошибка: Создание слишком широких политик доступа, которые предоставляют приложениям или пользователям больше прав, чем им необходимо. Например, политика, дающая доступ к secret/data/* вместо secret/data/production/my-app/*, или позволяющая записывать секреты, когда требуется только чтение.

Последствия: В случае компрометации токена Vault, злоумышленник получает доступ к большому объему секретов, которые не относятся к скомпрометированному приложению. Это значительно увеличивает поверхность атаки и потенциальный ущерб.

Как избежать:

- **Принцип минимальных привилегий (Least Privilege):** Каждая политика должна быть максимально детализированной, предоставляя доступ только к конкретным путям и только к необходимым операциям (

read,list,create,update,delete). - **Сегментация секретов:** Организуйте секреты по логическим группам (проекты, среды, типы приложений) с помощью иерархических путей (например,

secret/data/projectX/envY/serviceZ/). - **Регулярный аудит политик:** Периодически проверяйте все политики и привязки к ним, чтобы убедиться, что они соответствуют текущим требованиям и не содержат избыточных прав. Используйте инструменты вроде Vault Policy Analyzer.

3. Неправильное использование SecretID в AppRole

Ошибка: Хранение RoleID и SecretID для AppRole в одном месте (например, в одном конфигурационном файле, в одной переменной окружения) или передача SecretID в открытом виде по сети.

Последствия: Утечка одного файла или перехват одного сетевого пакета предоставляет злоумышленнику полный доступ к аутентификации в Vault, минуя защиту AppRole.

Как избежать:

- **Разделение RoleID и SecretID:** RoleID может быть относительно "публичным" (например, в конфигурации приложения), но SecretID должен быть защищен и доступен только приложению во время запуска.

- **Одноразовые SecretID:** Используйте

secret_id_num_uses=1иsecret_id_ttlдля SecretID, чтобы они были действительны только для одного использования или короткий промежуток времени. - **Безопасная доставка SecretID:**

- **Vault Agent Auto-Auth:** Рекомендуемый метод. Vault Agent может безопасно получать SecretID и обменивать его на токен Vault без exposing SecretID приложению.

- **Облачные KMS:** Использование облачного KMS для шифрования SecretID, который расшифровывается приложением только при запуске.

- **Ручная/скриптовая доставка через защищенный канал:** В крайнем случае, для CI/CD, SecretID может быть передан через зашифрованный канал или инжектирован напрямую в память процесса.

4. Отсутствие мониторинга и аудита

Ошибка: Включение аудиторских логов Vault, но отсутствие их централизованного сбора, анализа и настройки оповещений. Логи просто записываются в файл и никогда не просматриваются.

Последствия: Инциденты безопасности могут оставаться незамеченными в течение длительного времени. Невозможность расследовать утечки или несанкционированный доступ, что приводит к нарушениям комплаенса и потере доверия.

Как избежать:

- **Централизованный сбор логов:** Интегрируйте аудиторские логи Vault с вашей системой централизованного логирования (ELK Stack, Splunk, Loki/Grafana, Graylog).

- **Настройка оповещений:** Создайте правила оповещения для критических событий: неудачные попытки аутентификации, доступ к высокочувствительным секретам, изменение политик, операции "незапечатывания" и т.д.

- **Регулярный анализ:** Проводите регулярный анализ аудиторских логов для выявления аномалий и подозрительной активности.

- **Иммутабельность логов:** Убедитесь, что аудиторские логи защищены от изменений и их целостность может быть проверена.

5. Игнорирование жизненного цикла секретов и отсутствие ротации

Ошибка: Хранение статических секретов в KV Secret Engine без регулярной ротации или использование долгоживущих динамических секретов с большими TTL.

Последствия: Чем дольше секрет существует без изменений, тем выше вероятность его компрометации. Если секрет утекает, он остается действительным в течение долгого времени, предоставляя злоумышленнику постоянный доступ. Это подрывает принцип "Zero Trust".

Как избежать:

- **Максимально используйте динамические секреты:** Для баз данных, облачных провайдеров, SSH — всегда используйте динамические секреты с минимально возможным TTL.

- **Автоматическая ротация статических секретов:** Если вы вынуждены использовать статические секреты (например, для сторонних API, которые не поддерживают динамическую генерацию), реализуйте механизм их автоматической или полуавтоматической ротации. Vault Enterprise имеет встроенные функции ротации для KV v2. Для OSS можно использовать внешние скрипты или инструменты.

- **Устанавливайте адекватные TTL:** Для токенов Vault и динамических секретов устанавливайте TTL, соответствующий реальным потребностям приложения. Не давайте токены, действительные на неделю, если достаточно часа.

- **Отзыв (Revocation):** В случае компрометации токена или секрета, немедленно отзывайте его с помощью

vault token revokeилиvault lease revoke.

Избегая этих распространенных ошибок, ваша команда сможет построить более надежную и безопасную систему управления секретами с HashiCorp Vault, соответствующую лучшим практикам 2026 года.

Чеклист для практического применения HashiCorp Vault

Этот чеклист поможет вам структурировать процесс внедрения и обеспечения безопасности HashiCorp Vault в вашей DevOps-среде. Следуйте этим шагам, чтобы создать надежную и автоматизированную систему управления секретами.

-

Планирование и проектирование:

- [ ] Определить целевую аудиторию Vault (люди, приложения, сервисы).

- [ ] Выбрать стратегию развертывания (Standalone VPS, HA Cluster, Kubernetes, HCP Vault).

- [ ] Выбрать бэкенд хранения (Integrated Storage, Consul, облачные хранилища).

- [ ] Определить метод Auto Unseal (KMS: AWS, Azure, GCP или HSM).

- [ ] Спроектировать иерархию путей для секретов (например,

secret/data/<project>/<environment>/<service>). - [ ] Определить, какие типы секретов будут храниться/генерироваться (статические, динамические DB, AWS, K8s, PKI и т.д.).

-

Установка и инициализация:

- [ ] Установить Vault на выбранную инфраструктуру (VPS, K8s, облачные инстансы).

- [ ] Настроить конфигурационный файл Vault (

server.hcl) с бэкендом хранения, слушателем, Auto Unseal. - [ ] Инициализировать Vault (

vault operator init), безопасно распределить Recovery Keys (если не Auto Unseal). - [ ] Запечатать (Seal) и незапечатать (Unseal) Vault вручную для проверки (если не Auto Unseal).

- [ ] Настроить Vault Agent для автоматического запуска и Auto Unseal (если используется).

-

Базовая конфигурация безопасности:

- [ ] Включить TLS для всех коммуникаций с Vault (если не HCP Vault).

- [ ] Настроить и включить хотя бы один аудиторский бэкенд (файл, syslog, Splunk, Elastic).

- [ ] Создать корневой токен и немедленно отозвать его после первоначальной настройки, используя вместо него токены с ограниченными правами для администрирования.

- [ ] Настроить фаервол для ограничения доступа к портам Vault (8200, 8201).

-

Настройка методов аутентификации:

- [ ] Включить и настроить AppRole для приложений/CI/CD.

- [ ] Включить и настроить Kubernetes Auth Method для микросервисов в K8s.

- [ ] Включить и настроить AWS IAM Auth Method для приложений в AWS.

- [ ] Включить и настроить LDAP/AD или JWT/OIDC для аутентификации пользователей.

- [ ] Создать роли для каждого метода аутентификации, привязав их к соответствующим политикам.

-

Настройка движков секретов:

- [ ] Включить KV Secret Engine (v2) для статических секретов.

- [ ] Включить и настроить Database Secret Engine для баз данных.

- [ ] Включить и настроить AWS Secret Engine для AWS-кредов.

- [ ] Включить и настроить Kubernetes Secret Engine для K8s-специфичных секретов.

- [ ] Включить и настроить PKI Secret Engine для управления сертификатами.

- [ ] Заполнить KV Secret Engine начальными статическими секретами.

-

Управление политиками доступа (ACL):

- [ ] Разработать детальные политики для каждого приложения, сервиса и группы пользователей.

- [ ] Применить принцип минимальных привилегий.

- [ ] Привязать политики к соответствующим ролям аутентификации.

- [ ] Регулярно пересматривать и обновлять политики.

-

Интеграция с приложениями и CI/CD:

- [ ] Модифицировать приложения для получения секретов из Vault вместо жесткого кодирования.

- [ ] Интегрировать CI/CD пайплайны с Vault для безопасной доставки секретов.

- [ ] Использовать Vault Agent для автоматизации получения секретов и их инъекции в приложения.

- [ ] Установить Vault CLI на рабочие станции DevOps-инженеров и в CI/CD раннеры.

-

Мониторинг, логирование и оповещения:

- [ ] Настроить сбор метрик Vault (Prometheus Exporter) и визуализацию (Grafana).

- [ ] Интегрировать аудиторские логи Vault с централизованной системой логирования.

- [ ] Настроить оповещения для критических событий безопасности и производительности Vault.

- [ ] Регулярно просматривать аудиторские логи на предмет аномалий.

-

Резервное копирование и восстановление:

- [ ] Настроить регулярное автоматическое резервное копирование данных Vault.

- [ ] Хранить резервные копии в безопасном, зашифрованном и географически распределенном хранилище.

- [ ] Протестировать процедуру восстановления из резервной копии.

-

Обучение и документация:

- [ ] Провести обучение для всех команд, использующих Vault.

- [ ] Создать внутреннюю документацию по использованию Vault (как получить секрет, как создать новую роль, как отладить).

- [ ] Установить четкие процедуры для управления жизненным циклом секретов.

-

Регулярный аудит безопасности:

- [ ] Проводить периодический аудит конфигурации Vault и его политик.

- [ ] Выполнять сканирование уязвимостей (Vulnerability Scans) для серверов Vault.

- [ ] Следить за обновлениями безопасности HashiCorp Vault и применять их.

- [ ] Проводить тестирование на проникновение (Penetration Testing) для Vault и его интеграций.

Этот чеклист является живым документом и должен адаптироваться к специфическим требованиям вашей организации. Последовательное выполнение этих пунктов поможет вам построить надежную и безопасную систему управления секретами.

Расчет стоимости и экономика владения HashiCorp Vault

Понимание истинной стоимости владения (Total Cost of Ownership, TCO) HashiCorp Vault выходит за рамки простой стоимости лицензий. Оно включает затраты на инфраструктуру, операционную нагрузку, интеграцию, а также потенциальную экономию от предотвращения инцидентов безопасности. К 2026 году эти факторы стали еще более значимыми.

Компоненты стоимости HashiCorp Vault

-

Лицензирование HashiCorp Vault

-

HashiCorp Vault Open Source (OSS): Бесплатно. Основная функциональность доступна без лицензионных платежей. Идеально для стартапов, небольших команд и тестовых сред.

Затраты: Только инфраструктура и операционные расходы.

-

HashiCorp Vault Enterprise: Платная версия, предлагает расширенные функции для крупных организаций:

Performance Standby Nodes: Увеличение пропускной способности чтения.

Multi-datacenter Replication: Репликация для DR и гео-распределенных сред.

Sentinel Policies: Расширенный контроль доступа на основе политик (Policy as Code).

Automated Secret Rotation: Автоматическая ротация для статических секретов KV v2.

Seal Wrap: Дополнительный уровень защиты секретов.

Namespaces: Мультитенантность для изоляции команд и проектов.

Premium Support: Приоритетная поддержка от HashiCorp.

Затраты: Лицензионные платежи (часто от $2000-$5000 в месяц, в зависимости от объема использования и функций) + инфраструктура + операционные расходы.

-

HashiCorp Cloud Platform (HCP) Vault: Управляемый сервис Vault в облаке.

Затраты: Оплата по модели "pay-as-you-go", зависит от размера кластера, пропускной способности и объема хранимых секретов. Например, стартовый кластер может стоить от $0.05-$0.10 в час (около $35-$70 в месяц), но для production-кластера с HA и высокой нагрузкой может легко достигать $500-$2000 в месяц и выше, плюс трафик.

-

HashiCorp Vault Open Source (OSS): Бесплатно. Основная функциональность доступна без лицензионных платежей. Идеально для стартапов, небольших команд и тестовых сред.

-

Инфраструктурные расходы

Это затраты на виртуальные машины, хранилище, сеть. Они сильно зависят от выбранной стратегии развертывания.

-

VPS / On-Prem:

Standalone Vault: 1-2 VPS (например, AWS EC2 t3.small/medium, DigitalOcean Droplet 2-4GB RAM). Стоимость: $10-$50/мес за инстанс.

HA Cluster (Integrated Storage): Минимум 3 VPS (например, AWS EC2 m6i.large или c6i.large, DigitalOcean Droplet 8-16GB RAM) для Vault + дополнительно 1-2 инстанса для Consul (если используется). Стоимость: $150-$500/мес за кластер.

Storage: SSD-накопители для данных Vault (например, AWS EBS gp3, DigitalOcean Block Storage). $10-$50/мес.

Network: Трафик, балансировщики нагрузки (AWS ELB, Nginx/HAProxy на VPS). $20-$100/мес.

KMS для Auto Unseal: Зависит от облака и количества операций. Несколько долларов в месяц.

-

Kubernetes:

Затраты на поды Vault и Persistent Volumes в вашем Kubernetes-кластере. Это часть общих затрат на K8s.

Дополнительные ресурсы для Consul (если используется как бэкенд). Стоимость: $100-$300/мес за кластер.

-

VPS / On-Prem:

-

Операционные расходы (OpEx)

Это затраты на персонал, который развертывает, поддерживает и управляет Vault.

Время инженеров: Развертывание, настройка, мониторинг, обновление, устранение неполадок. Для OSS это может занимать от 0.2 до 1 FTE (Full-Time Equivalent) в зависимости от сложности и размера инфраструктуры.

Обучение: Обучение команды использованию Vault.

Разработка интеграций: Время разработчиков на интеграцию приложений с Vault API/SDK.

Аудит и безопасность: Время на анализ аудиторских логов, проверку политик.

Примеры расчетов для разных сценариев (оценочно 2026 год)

Сценарий 1: Стартап на VPS (Vault OSS Standalone)

- **Цель:** Централизованное управление секретами для 5-10 микросервисов, CI/CD, 10-20 пользователей.

- **Лицензия:** HashiCorp Vault OSS (бесплатно).

- **Инфраструктура:**

- 1 x VPS (8GB RAM, 4 vCPU, 100GB SSD) ~ $40/мес (DigitalOcean/Vultr/Hetzner).

- AWS KMS для Auto Unseal ~ $5/мес.

- **Операционные расходы:**

- Время инженера: 0.1 FTE (16 часов/мес) на развертывание, базовую настройку, мониторинг. Пусть это будет $100/час * 16 часов = $1600/мес.

- **ИТОГО (месяц):** $40 + $5 + $1600 = **~$1645**

- **Примечание:** Основная часть затрат здесь — это время инженера. Если у вас уже есть выделенный DevOps, это может быть частью его обычной работы.

Сценарий 2: Средний SaaS-проект в облаке (Vault OSS HA Cluster в AWS EKS)

- **Цель:** Высокодоступное управление секретами для 50+ микросервисов, нескольких CI/CD пайплайнов, 50-100 пользователей, соответствие базовым требованиям безопасности.

- **Лицензия:** HashiCorp Vault OSS (бесплатно).

- **Инфраструктура:**

- 3 x AWS EC2 t3.medium (или m6i.large) для Vault в EKS ~ $150/мес.

- 3 x AWS EBS gp3 50GB для Persistent Volumes ~ $30/мес.

- AWS KMS для Auto Unseal ~ $10/мес.

- AWS EKS кластер (часть общих затрат на K8s, допустим, $100/мес дополнительно на Vault).

- AWS ELB для доступа к Vault ~ $20/мес.

- S3 для бэкапов ~ $5/мес.

- **Операционные расходы:**

- Время инженера: 0.3 FTE (48 часов/мес) на развертывание, настройку, мониторинг, обновление, интеграции. $100/час * 48 часов = $4800/мес.

- **ИТОГО (месяц):** $150 + $30 + $10 + $100 + $20 + $5 + $4800 = **~$5115**

Сценарий 3: Крупная Enterprise-компания (HCP Vault Enterprise)

- **Цель:** Управляемое решение для тысяч секретов, мультитенантность, репликация между регионами, SLA, поддержка от вендора.

- **Лицензия:** HCP Vault Enterprise.

- **Инфраструктура:** Включена в стоимость HCP.

- **Стоимость HCP Vault:** Допустим, крупный кластер Enterprise-уровня с высокой пропускной способностью и репликацией ~ $3000-$8000/мес (в зависимости от размера, региона, трафика).

- **Операционные расходы:**

- Время инженера: 0.1 FTE (16 часов/мес) на администрирование политик, мониторинг, интеграции. $100/час * 16 часов = $1600/мес.

- **ИТОГО (месяц):** $3000 (минимум) + $1600 = **~$4600** (может быть значительно выше).

- **Примечание:** Здесь большая часть затрат — это плата за управляемый сервис, но значительно снижаются операционные затраты и риски.

Таблица с примерами расчетов (упрощенно)

| Категория затрат | Стартап (OSS Standalone) | Средний SaaS (OSS HA K8s) | Enterprise (HCP Vault) |

|---|---|---|---|

| **Лицензия Vault** | $0 | $0 | $3000 - $8000+ |

| **Инфраструктура (VM, Storage, LB, KMS)** | $45 - $60 | $300 - $500 | Включено в HCP |

| **Операционные расходы (FTE инженера)** | $1600 - $3200 (0.1-0.2 FTE) | $4800 - $8000 (0.3-0.5 FTE) | $1600 - $3200 (0.1-0.2 FTE) |

| **ИТОГО (месяц, оценочно)** | **$1645 - $3260** | **$5100 - $8500** | **$4600 - $11200+** |

Скрытые расходы и как их оптимизировать

-

**Время простоя (Downtime):** Инциденты безопасности или отказ системы управления секретами могут привести к простоям, что обойдется в тысячи или миллионы долларов.

Оптимизация: Инвестируйте в HA-развертывание, Auto Unseal, регулярное резервное копирование и тестирование восстановления. Это снижает риск простоев и их последствия.

-

**Нарушения комплаенса:** Штрафы за несоблюдение регуляторных требований (GDPR, HIPAA, PCI DSS) могут быть огромными.

Оптимизация: Vault помогает достичь комплаенса за счет аудита, гранулярного контроля доступа и шифрования. Правильно настроенный Vault может окупиться за счет предотвращения штрафов.

-

**Человеческие ошибки:** Ручное управление секретами ведет к ошибкам и утечкам.

Оптимизация: Автоматизация через Vault Agent, динамические секреты и интеграция с CI/CD минимизируют человеческий фактор.

-

**Сложность интеграции:** Нехватка опыта или плохая документация может замедлить внедрение.

Оптимизация: Используйте официальные SDK, Helm-чарты, Terraform-провайдеры. Инвестируйте в обучение команды.

-

**Устаревание инфраструктуры:** Слишком старое оборудование или ОС могут привести к проблемам с производительностью и безопасностью.

Оптимизация: Регулярно обновляйте Vault и его базовую инфраструктуру. Рассмотрите переход на управляемые облачные сервисы, чтобы снять эту нагрузку.

В целом, HashiCorp Vault, даже в своей OSS-версии, предоставляет огромную ценность за счет повышения безопасности и автоматизации. Экономия, достигаемая за счет предотвращения инцидентов безопасности, сокращения ручного труда и соблюдения комплаенса, зачастую значительно перевешивает прямые затраты на его внедрение и поддержку.

Кейсы и примеры использования HashiCorp Vault

Чтобы лучше понять практическую ценность HashiCorp Vault, рассмотрим несколько реалистичных сценариев использования в разных типах организаций и инфраструктурах.

Кейс 1: SaaS-стартап с микросервисами на Kubernetes и VPS

Проблема: "Secret Sprawl" и ручное управление

Небольшой, но быстрорастущий SaaS-стартап (15 разработчиков, 5 DevOps-инженеров) использует микросервисную архитектуру, развернутую в Kubernetes (EKS) для большинства сервисов и несколько "legacy" приложений на отдельных VPS. Команда столкнулась с проблемой "Secret Sprawl": пароли к базам данных, API-ключи сторонних сервисов, токены доступа к облачным ресурсам были разбросаны по файлам конфигурации, переменным окружения в Kubernetes deployments и даже в коде. Ротация секретов была редкой и ручной, что создавало серьезные риски безопасности и затрудняло соблюдение комплаенса (SOC2 Type 2).

Решение: Внедрение HashiCorp Vault OSS с AppRole и Kubernetes Auth

Команда решила внедрить HashiCorp Vault OSS. Для обеспечения высокой доступности и масштабируемости, Vault был развернут в HA-кластере из 3 узлов в отдельном namespace Kubernetes на EKS, используя Integrated Storage и AWS KMS для Auto Unseal. Были настроены следующие движки и методы аутентификации:

- **Kubernetes Auth Method:** Для микросервисов в EKS. Каждый Service Account был привязан к Vault-роли с минимальными привилегиями.

- **AppRole Auth Method:** Для CI/CD пайплайнов (GitLab CI) и "legacy" приложений на VPS. RoleID был частью конфигурации GitLab CI, а SecretID безопасно доставлялся через AWS KMS (шифровался при создании, расшифровывался CI-раннером при старте). Для VPS использовался Vault Agent.

- **Database Secret Engine (PostgreSQL, MongoDB):** Для динамической генерации учетных данных для баз данных. Каждое приложение получало временные учетные данные с TTL 1 час.

- **AWS Secret Engine:** Для генерации временных IAM-кредов для CI/CD и некоторых сервисов, которым требовался прямой доступ к S3 или SQS.

- **KV Secret Engine (v2):** Для хранения статических API-ключей сторонних сервисов (например, Stripe, Twilio), которые ротировались вручную раз в 3 месяца.

Результаты:

- **Улучшение безопасности:** Значительное снижение риска утечки секретов. Устранено хранение секретов в коде и конфигурационных файлах. Все доступы к секретам логируются и аудируются.

- **Автоматизация:** Полностью автоматизированный процесс ротации учетных данных баз данных и AWS-кредов. Упрощен процесс выдачи секретов для новых сервисов.

- **Соблюдение комплаенса:** Упрощена подготовка к аудитам SOC2 благодаря централизованному аудиту и контролю доступа.

- **Сокращение операционных расходов:** Уменьшено время, затрачиваемое на ручную ротацию и управление секретами, позволяя DevOps-инженерам сосредоточиться на более стратегических задачах.

- **Увеличение скорости разработки:** Разработчики больше не беспокоятся о том, где хранить секреты, а просто запрашивают их из Vault.

Кейс 2: Крупная Enterprise-компания с гибридной инфраструктурой

Проблема: Сложность управления секретами в масштабе и мультитенантность

Крупная финансовая организация (тысячи сотрудников, сотни команд) с гибридной инфраструктурой (on-premises дата-центры, AWS, Azure) столкнулась с огромными сложностями в управлении секретами. Разные команды использовали разные подходы (некоторые — локальные Key Vault, другие — зашифрованные файлы), что приводило к отсутствию единой политики безопасности, плохому аудиту и невозможности централизованного контроля. Требовалась мультитенантность и строгий комплаенс (PCI DSS, GDPR, SOX).

Решение: Внедрение HashiCorp Vault Enterprise с Multi-datacenter Replication и Namespaces

Компания выбрала HashiCorp Vault Enterprise из-за его расширенных функций. Были развернуты два HA-кластера Vault Enterprise: один в основном on-premises дата-центре, другой в AWS (с репликацией между ними для Disaster Recovery). Для обеспечения мультитенантности и изоляции были использованы Namespaces, где каждая бизнес-единица или крупный проект получали свой выделенный Namespace в Vault.

- **Аутентификация:** Интеграция с корпоративным Active Directory (LDAP Auth Method) для пользователей и AWS/Azure IAM Auth Methods для облачных приложений.

- **Движки секретов:** Широкое использование Database Secret Engine (Oracle, MSSQL, PostgreSQL), PKI Secret Engine для управления внутренними TLS-сертификатами, SSH Secret Engine для доступа к серверам.

- **Sentinel Policies:** Для обеспечения строгого контроля доступа и соответствия внутренним политикам безопасности (например, запрет на создание секретов без определенного тега, ограничение TTL для некоторых типов секретов).

- **Automated Secret Rotation:** Настроена автоматическая ротация для всех статических секретов, хранящихся в KV v2.

- **Performance Standby Nodes:** Развернуты в каждом регионе для увеличения пропускной способности чтения и снижения задержек.

Результаты:

- **Единая платформа:** Создана единая централизованная платформа для управления всеми типами секретов во всей гибридной инфраструктуре.

- **Строгий комплаенс:** Благодаря аудиту, Sentinel Policies и контролю доступа по принципу минимальных привилегий, компания смогла успешно пройти аудиты PCI DSS и SOX.

- **Мультитенантность и изоляция:** Namespaces позволили каждой команде работать в своем изолированном пространстве, не влияя на другие, при этом сохраняя централизованный контроль.

- **DR и отказоустойчивость:** Multi-datacenter Replication обеспечила непрерывность бизнеса в случае катастрофического сбоя в одном из дата-центров.

- **Снижение рисков:** Автоматизация ротации и динамические секреты значительно снизили риск компрометации долгоживущих учетных данных.

Кейс 3: Небольшой стартап, использующий HCP Vault

Проблема: Отсутствие DevOps-экспертизы и желание быстрого старта

Молодой стартап с командой из 5 разработчиков и одним универсальным инженером, который выполняет роль "DevOps-фаундера". У команды нет глубокой экспертизы в развертывании и обслуживании сложных инфраструктурных решений, но есть острая потребность в безопасном управлении секретами для своего облачного SaaS-приложения (AWS). Главный приоритет — скорость разработки и минимизация операционной нагрузки.

Решение: Использование HashiCorp Cloud Platform (HCP) Vault

Фаундер решил не тратить время на самостоятельное развертывание и обслуживание Vault OSS, а выбрал HCP Vault. Это позволило получить все преимущества Vault как управляемого сервиса.

- **Развертывание:** Запуск кластера HCP Vault занял считанные минуты. Он был автоматически интегрирован с AWS KMS для Auto Unseal.

- **Аутентификация:** Использовался AWS IAM Auth Method для приложений, работающих на EC2 и в ECS. Для разработчиков была настроена аутентификация через GitHub (OIDC Auth Method).

- **Движки секретов:** Активно использовались Database Secret Engine (для AWS RDS PostgreSQL) и AWS Secret Engine для генерации временных IAM-кредов. KV v2 использовался для небольшого количества статических секретов.

- **Интеграция:** Приложения были легко интегрированы с HCP Vault, используя официальные SDK и Vault Agent.

Результаты:

- **Быстрый старт:** Команда получила работающее решение для управления секретами за несколько часов, а не дней или недель.

- **Низкая операционная нагрузка:** HashiCorp взял на себя все заботы по управлению, масштабированию, обновлению и обеспечению HA. Фаундер смог сосредоточиться на развитии продукта, а не на инфраструктуре.

- **Высокая безопасность:** Из коробки получил HA, Auto Unseal, шифрование, аудит, соответствующие лучшим практикам.

- **Экономия времени и ресурсов:** Несмотря на прямые затраты на HCP Vault, общая стоимость владения оказалась ниже, чем при попытке развернуть и поддерживать OSS-версию силами команды с ограниченной экспертизой.

Эти кейсы демонстрируют универсальность HashiCorp Vault и его способность адаптироваться к потребностям самых разных организаций, от небольших стартапов до крупных предприятий, обеспечивая при этом высокий уровень безопасности и автоматизации.

Инструменты и ресурсы для работы с HashiCorp Vault

Эффективная работа с HashiCorp Vault требует не только понимания его концепций, но и умения использовать правильные инструменты и ресурсы. К 2026 году экосистема вокруг Vault значительно расширилась, предлагая множество вспомогательных утилит, библиотек и источников информации.

1. Основные утилиты для работы с Vault

-

Vault CLI (Command Line Interface)

Официальный инструмент командной строки для взаимодействия с Vault. Позволяет выполнять все операции: инициализацию, "незапечатывание", управление секретами, политиками, методами аутентификации. Это основной инструмент для администраторов и DevOps-инженеров.

# Установка на Debian/Ubuntu sudo apt update && sudo apt install -y vault # Авторизация export VAULT_ADDR='https://vault.yourdomain.com' vault login # Чтение секрета vault read secret/data/production/my-app/db -

Vault Agent

Легковесный клиент, который запускается на каждом хосте (VM, контейнер) и помогает приложениям безопасно получать секреты из Vault. Ключевые функции:

- **Auto-Auth:** Автоматически аутентифицируется в Vault, используя настроенные методы (AppRole, Kubernetes, AWS IAM).

- **Caching:** Кэширует токены Vault и секреты для повышения производительности и отказоустойчивости.

- **Template Rendering:** Рендерит секреты в файлы или переменные окружения, используя шаблоны на основе Go-шаблонов. Это позволяет приложениям получать секреты из файлов, не зная о Vault.

# Пример конфигурации Vault Agent (agent-config.hcl) auto_auth { method "approle" { mount_path = "auth/approle" config { role_id_file_path = "/etc/vault-agent-config/role_id" secret_id_file_path = "/etc/vault-agent-config/secret_id" } } sink "file" { config { path = "/etc/vault-agent-config/vault_token" } } } template { source = "/vault/config/db_config.ctmpl" destination = "/etc/db_config.json" command = "systemctl reload my-app" # Перезапуск приложения при обновлении секрета } -

Vault UI (Web Interface)

Графический интерфейс для управления Vault. Удобен для просмотра секретов, политик, статуса Vault, а также для первоначальной настройки и отладки. Доступен по умолчанию при установке Vault.

-

Terraform Provider for Vault

Официальный провайдер Terraform позволяет управлять конфигурацией Vault (методы аутентификации, движки секретов, политики, роли) декларативно, как Infrastructure as Code. Это критически важно для автоматизации развертывания и управления Vault в production.

# Пример Terraform для создания AppRole resource "vault_auth_backend" "approle" { type = "approle" } resource "vault_approle_auth_backend_role" "app_role" { backend = vault_auth_backend.approle.path role_name = "my-application" token_policies = ["my-application-policy"] token_ttl = 3600 token_max_ttl = 86400 } -

Vault Helm Chart

Официальный Helm-чарт для развертывания Vault в Kubernetes. Значительно упрощает установку и настройку HA-кластера Vault в K8s, включая интеграцию с Auto Unseal, Ingress, Persistent Volumes.

helm repo add hashicorp https://helm.releases.hashicorp.com helm install vault hashicorp/vault --values my-vault-values.yaml

2. Инструменты для мониторинга и тестирования

-

Prometheus & Grafana

Vault предоставляет метрики в формате Prometheus. Настроив Prometheus для сбора этих метрик и Grafana для их визуализации, можно получить глубокое представление о производительности, доступности и использовании Vault.

-

Централизованные системы логирования (ELK Stack, Splunk, Loki/Grafana)

Аудиторские логи Vault должны быть интегрированы с централизованной системой логирования для анализа, оповещений и долгосрочного хранения. Это позволяет отслеживать все операции с секретами и выявлять аномалии.

-

Terratest

Go-библиотека для написания автоматизированных тестов Infrastructure as Code. Может использоваться для тестирования развертывания и конфигурации Vault через Terraform.

-

Vault Policy Analyzer

Инструмент с открытым исходным кодом от HashiCorp для анализа и визуализации политик Vault, помогающий выявить избыточные привилегии и потенциальные уязвимости.

3. Полезные ссылки и документация

- Официальная документация HashiCorp Vault: Исчерпывающий источник информации по всем аспектам Vault.

- HashiCorp Learn - Vault: Пошаговые руководства и туториалы для различных сценариев использования.

- Vault API Documentation: Детальная информация по HTTP API для программного взаимодействия с Vault.

- GitHub репозиторий HashiCorp Vault: Исходный код, можно отслеживать изменения и contribute.

- HashiCorp Community Forum: Место для обсуждения проблем, вопросов и обмена опытом с сообществом.

- HashiCorp Vault Blog: Статьи, новости и анонсы о Vault.

- Vault Examples GitHub Repository: Коллекция примеров конфигураций и интеграций.

Использование этих инструментов и ресурсов значительно упростит процесс внедрения, управления и поддержки HashiCorp Vault, позволяя вашей команде сосредоточиться на создании ценности, а не на борьбе с инфраструктурой.

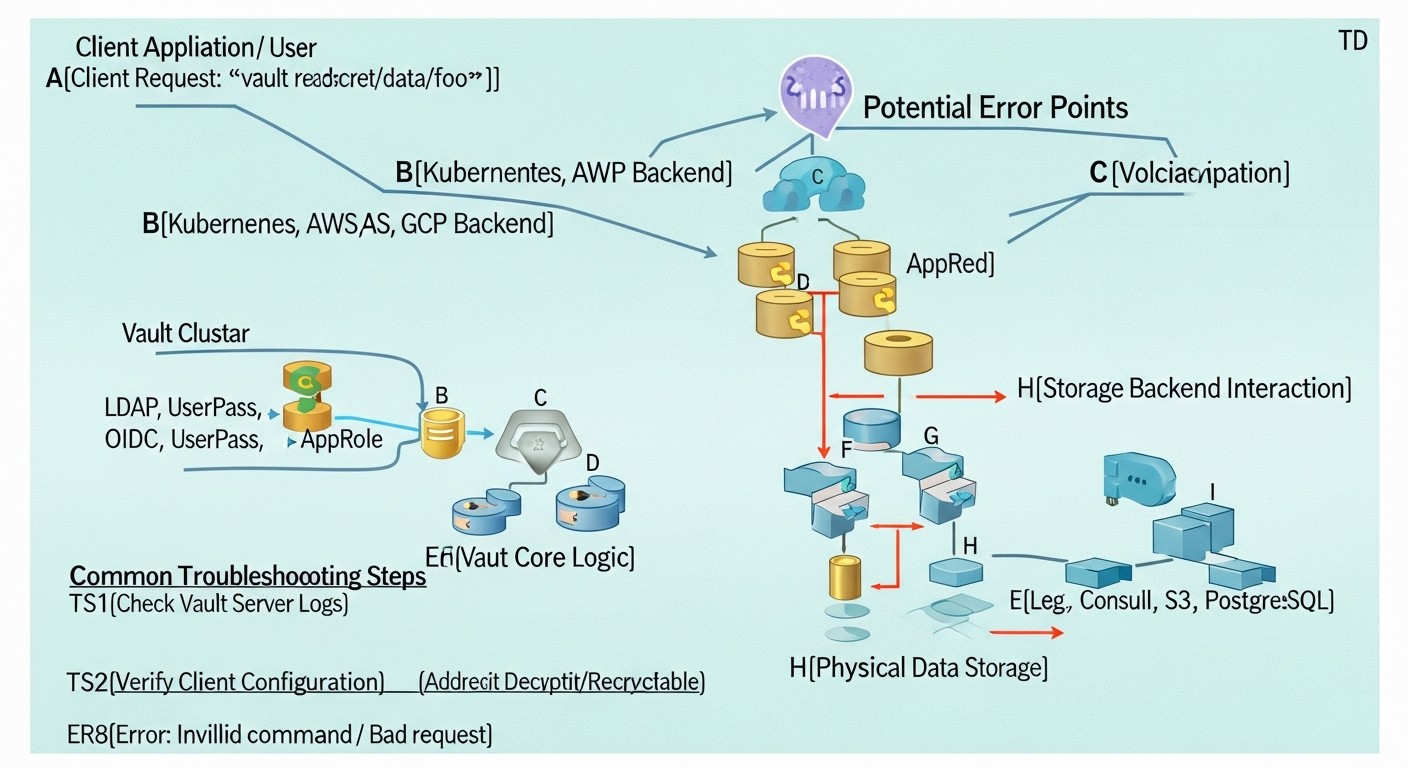

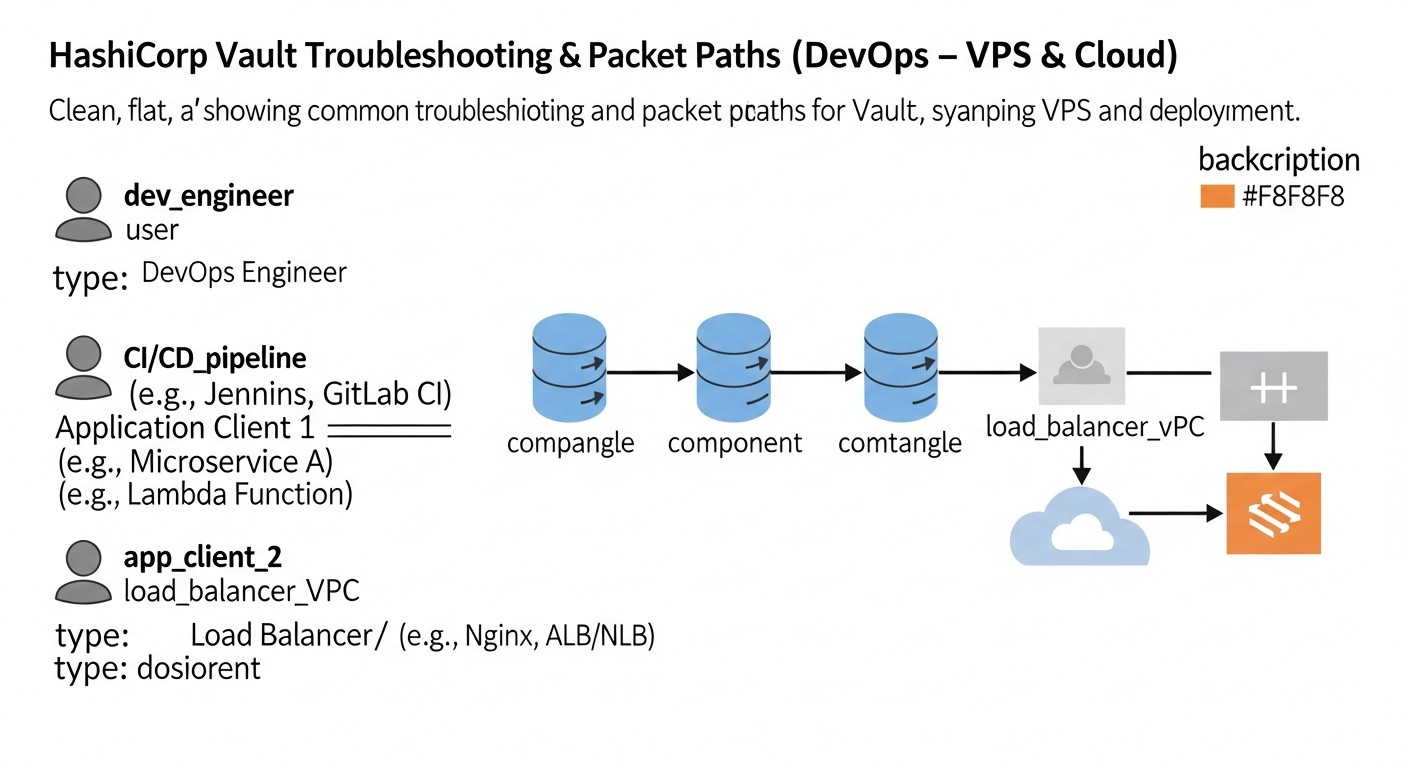

Troubleshooting: решение типичных проблем с HashiCorp Vault

Даже с самым надежным программным обеспечением могут возникать проблемы. HashiCorp Vault не исключение. Знание типичных проблем и методов их диагностики и решения критически важно для DevOps-инженеров. Вот некоторые распространенные сценарии и подходы к их устранению.

1. Vault не запускается или не отвечает

Симптомы: Процесс Vault не стартует, или сервис запускается, но не отвечает на запросы по API/CLI.

Диагностика:

- [ ] **Проверьте логи Vault:** Это первое, что нужно сделать. Логи обычно находятся в

/var/log/vault/vault.logили выводятся вstdout/stderr, если Vault запущен как сервис (journalctl -u vault.service). Ищите ошибки, связанные с конфигурацией, бэкендом хранения или TLS. - [ ] **Проверьте конфигурационный файл:** Ошибки в

server.hclмогут предотвратить запуск. Используйтеvault validate -config=/etc/vault/server.hclдля проверки синтаксиса. - [ ] **Проверьте доступность бэкенда хранения:** Убедитесь, что Vault может подключиться к своему бэкенду хранения (Consul, S3, Integrated Storage). Например, для Consul проверьте, запущен ли он и доступен ли по сети.

- [ ] **Проверьте сетевое подключение:** Убедитесь, что порты 8200 (API) и 8201 (Cluster) не блокируются фаерволом и доступны.

- [ ] **Проверьте разрешения файлов:** Убедитесь, что у пользователя, под которым запускается Vault, есть права на чтение конфигурационного файла и запись в директорию данных (для Integrated Storage).

Решение: Исправьте ошибки, найденные в логах или при диагностике. Перезапустите сервис Vault.

2. Vault находится в состоянии "Sealed" (запечатан)

Симптомы: Vault запущен, но все запросы к нему возвращают ошибку "Vault is sealed". Это нормальное состояние после запуска или перезапуска, если не настроен Auto Unseal.

Диагностика:

- [ ] **Проверьте статус Vault:**

vault status. Он покажетSealed: true. - [ ] **Проверьте настройки Auto Unseal:** Если Auto Unseal настроен, убедитесь, что Vault имеет доступ к KMS (например, IAM-роль для AWS KMS) и что KMS-ключ действителен. Проверьте логи Vault на предмет ошибок при попытке Auto Unseal.

Решение:

- **Ручное "незапечатывание":** Если Auto Unseal не используется, выполните

vault operator unseal, вводя ключи Unseal, пока не будет достигнут порог. - **Исправление Auto Unseal:** Если Auto Unseal настроен, устраните проблему с доступом к KMS или конфигурацией KMS.

3. Проблемы с аутентификацией

Симптомы: Пользователи или приложения не могут получить токен Vault, получают ошибки "permission denied" или "invalid credentials".

Диагностика:

- [ ] **Проверьте метод аутентификации:** Убедитесь, что используемый метод аутентификации (AppRole, Kubernetes, LDAP и т.д.) включен и правильно настроен.

- [ ] **Проверьте логи аудита Vault:** Они покажут, какие запросы на аутентификацию были сделаны и почему они не удались (например, "invalid secret_id", "role not found").

- [ ] **Проверьте учетные данные:** Убедитесь, что RoleID/SecretID (для AppRole), Service Account токен (для Kubernetes), логин/пароль (для LDAP) верны и не истекли.

- [ ] **Проверьте политики:** Убедитесь, что роль аутентификации привязана к правильным политикам Vault.

- [ ] **Проверьте clock skew:** Большая разница во времени между клиентом и сервером Vault может вызывать проблемы с JWT-токенами.

Решение: Исправьте учетные данные, политики или конфигурацию метода аутентификации. Если проблема в AppRole SecretID, сгенерируйте новый SecretID.

4. "Permission denied" при доступе к секретам

Симптомы: Пользователь или приложение успешно аутентифицировалось, но не может прочитать, записать или обновить секрет.

Диагностика:

- [ ] **Проверьте политики Vault:** Это самая частая причина. Используйте

vault token capabilities <token> <path>илиvault policy read <policy-name>, чтобы увидеть, какие права доступа предоставлены к конкретному пути. - [ ] **Проверьте привязку политики:** Убедитесь, что токен или роль аутентификации привязаны к правильной политике.

- [ ] **Проверьте путь к секрету:** Возможно, приложение пытается обратиться к неправильному пути (например,

secret/my-appвместоsecret/data/my-appдля KV v2). - [ ] **Проверьте логи аудита:** Логи покажут, какой путь был запрошен, какой токен использовался и почему доступ был отклонен.

Решение: Отредактируйте политики, чтобы предоставить необходимые разрешения, или убедитесь, что приложение обращается к правильному пути с правильным токеном.

5. Проблемы с производительностью Vault

Симптомы: Медленные ответы от Vault, высокие задержки, ошибки таймаута, высокая загрузка CPU/RAM на серверах Vault.

Диагностика:

- [ ] **Мониторинг метрик:** Используйте Prometheus и Grafana для анализа метрик Vault (

vault_core_in_flight_requests,vault_core_handle_request_duration_seconds,vault_core_seal_status). - [ ] **Ресурсы сервера:** Проверьте загрузку CPU, использование памяти и I/O диска на серверах Vault и бэкенда хранения.

- [ ] **Бэкенд хранения:** Проверьте производительность бэкенда хранения (Consul, Integrated Storage). Медленный бэкенд может быть узким местом.

- [ ] **Сеть:** Проверьте сетевые задержки между клиентами, Vault и бэкендом хранения.

- [ ] **Количество запросов:** Если Vault обрабатывает очень большое количество запросов, возможно, требуется масштабирование.

Решение:

- **Масштабирование:** Добавьте больше узлов в кластер Vault (для HA) или увеличьте ресурсы существующих VM/подов.

- **Performance Standby Nodes (Enterprise):** Если у вас Vault Enterprise, используйте Performance Standby Nodes для разгрузки лидера от запросов на чтение.

- **Оптимизация запросов:** Убедитесь, что приложения не делают избыточных запросов к Vault. Используйте кэширование на стороне клиента или Vault Agent.

- **Оптимизация бэкенда хранения:** Убедитесь, что бэкенд хранения настроен оптимально для производительности.

6. Когда обращаться в поддержку

Обращайтесь в поддержку HashiCorp (если у вас Enterprise-лицензия или HCP Vault) или в сообщество (для OSS), если:

- Вы столкнулись с ошибками, которые не можете интерпретировать или найти информацию о них.

- Vault ведет себя непредсказуемо или демонстрирует потерю данных.

- Вы не можете решить критическую проблему после исчерпывающей диагностики.

- У вас есть вопросы по безопасности, которые требуют экспертной оценки.

При обращении в поддержку всегда предоставляйте максимальное количество информации: версии Vault, операционной системы, полный конфигурационный файл (без секретов!), релевантные логи, шаги для воспроизведения проблемы.

Эффективный troubleshooting с Vault требует системного подхода, начиная с логов и заканчивая сетевой диагностикой. С опытом вы научитесь быстро выявлять и устранять большинство проблем.

FAQ: Часто задаваемые вопросы о HashiCorp Vault

Что такое HashiCorp Vault и зачем он нужен?

HashiCorp Vault — это инструмент для безопасного хранения и управления доступом к секретам, удостоверениям и шифрованию. Он нужен для централизации управления такими чувствительными данными, как пароли, API-ключи, токены и сертификаты, предотвращая их утечки и несанкционированный доступ. Vault позволяет автоматизировать жизненный цикл секретов, обеспечивать их ротацию и аудит, что критически важно для современных DevOps-практик и соответствия требованиям безопасности.

Vault OSS или Vault Enterprise: что выбрать?

Vault OSS (Open Source) бесплатен и предоставляет базовую, но мощную функциональность, достаточную для большинства стартапов и средних проектов. Vault Enterprise — это платная версия с расширенными функциями, такими как Performance Standby Nodes, Multi-datacenter Replication, Sentinel Policies, Namespaces и Automated Secret Rotation. Выбор зависит от размера вашей организации, требований к масштабированию, отказоустойчивости, мультитенантности и комплаенсу. Если вам нужны расширенные возможности для больших, географически распределенных или строго регулируемых сред, выбирайте Enterprise.

Можно ли использовать Vault на одном VPS?

Да, HashiCorp Vault можно развернуть на одном VPS. Это отличный вариант для небольших проектов, разработки или тестирования. Однако, важно помнить, что такое развертывание не обеспечивает высокой доступности и является единой точкой отказа. Для production-среды всегда рекомендуется использовать высокодоступный кластер Vault, даже если он состоит всего из трех узлов на VPS или в облаке.

Что такое "Unseal" и "Auto Unseal"?