Мульти-облачное и гибридное управление ресурсами с Terraform: От VPS до Kubernetes

TL;DR

- Стратегическая необходимость: Мульти-облако и гибридные подходы становятся стандартом к 2026 году для обеспечения отказоустойчивости, оптимизации затрат и снижения рисков вендор-лока.

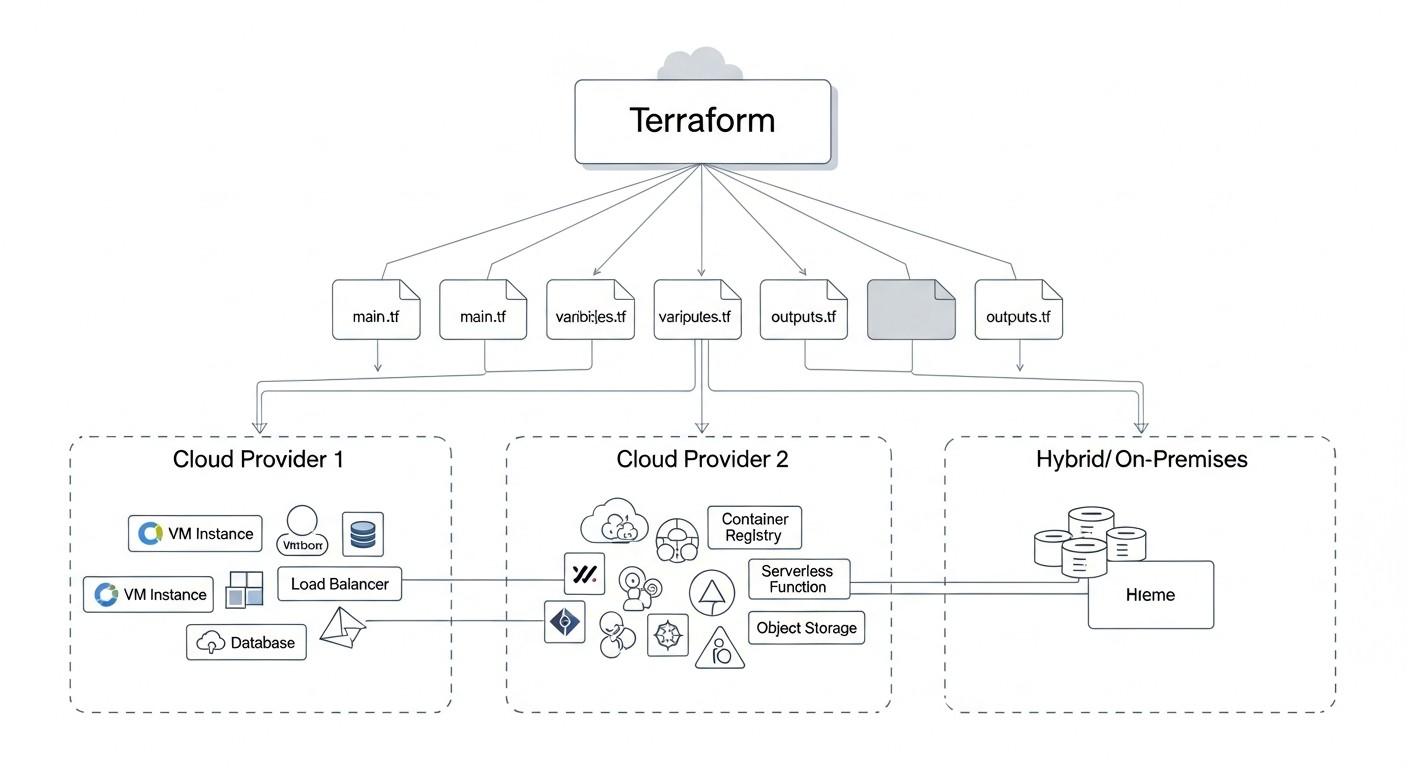

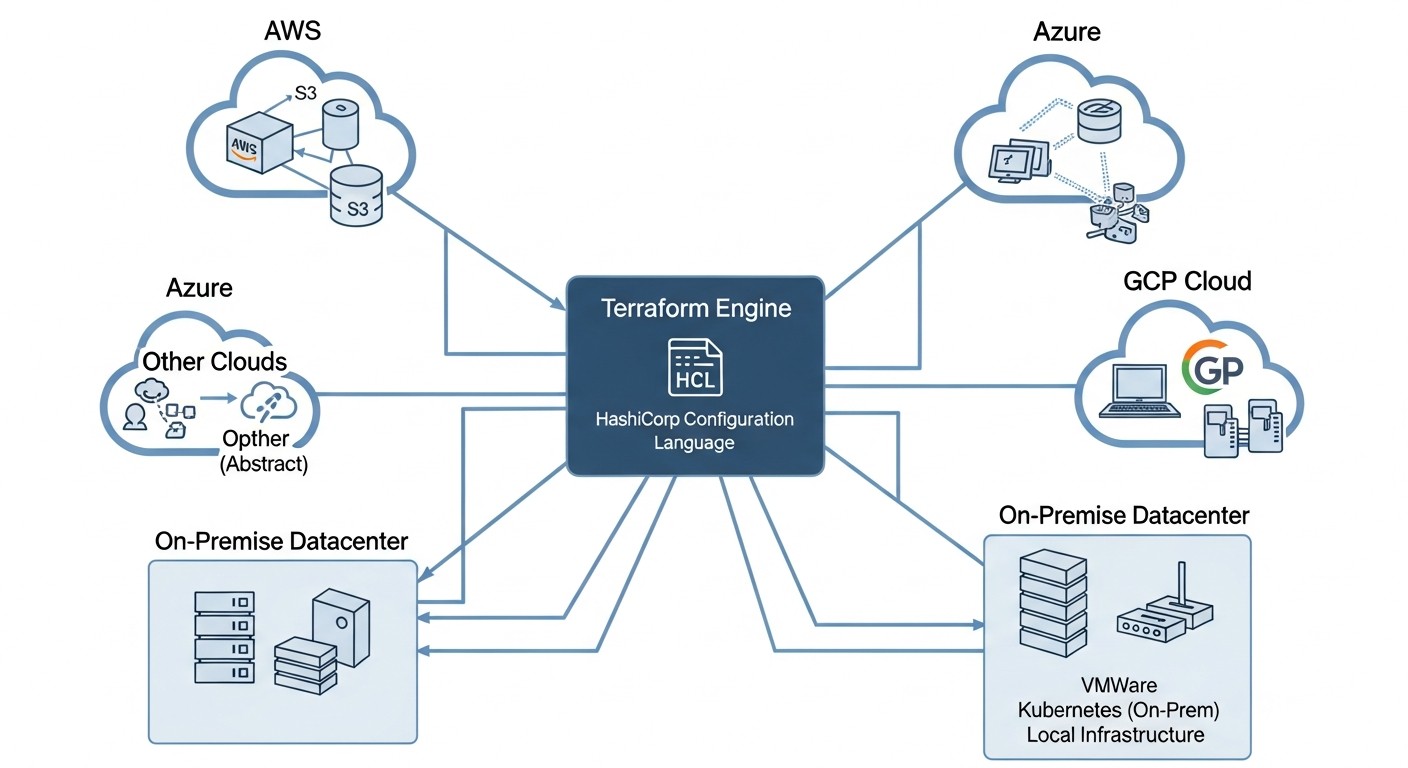

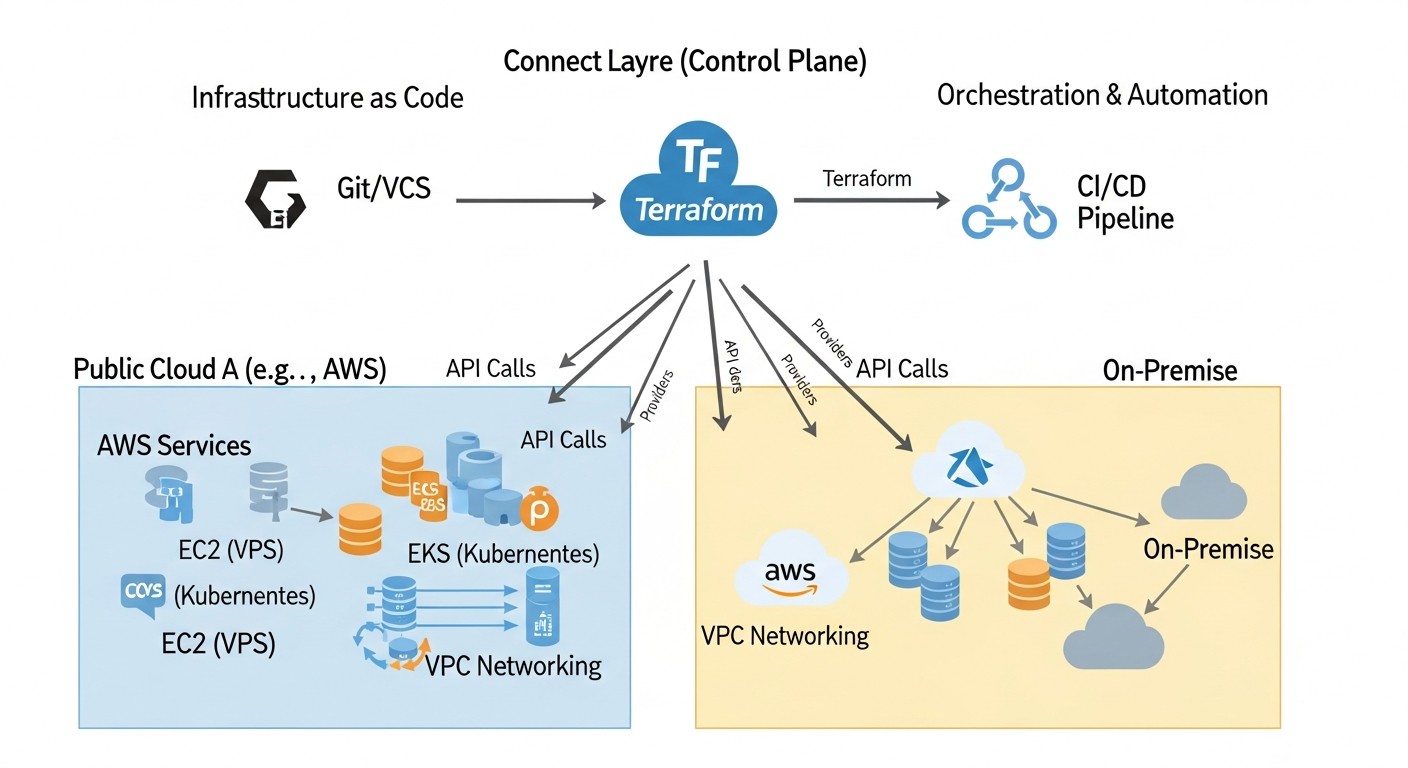

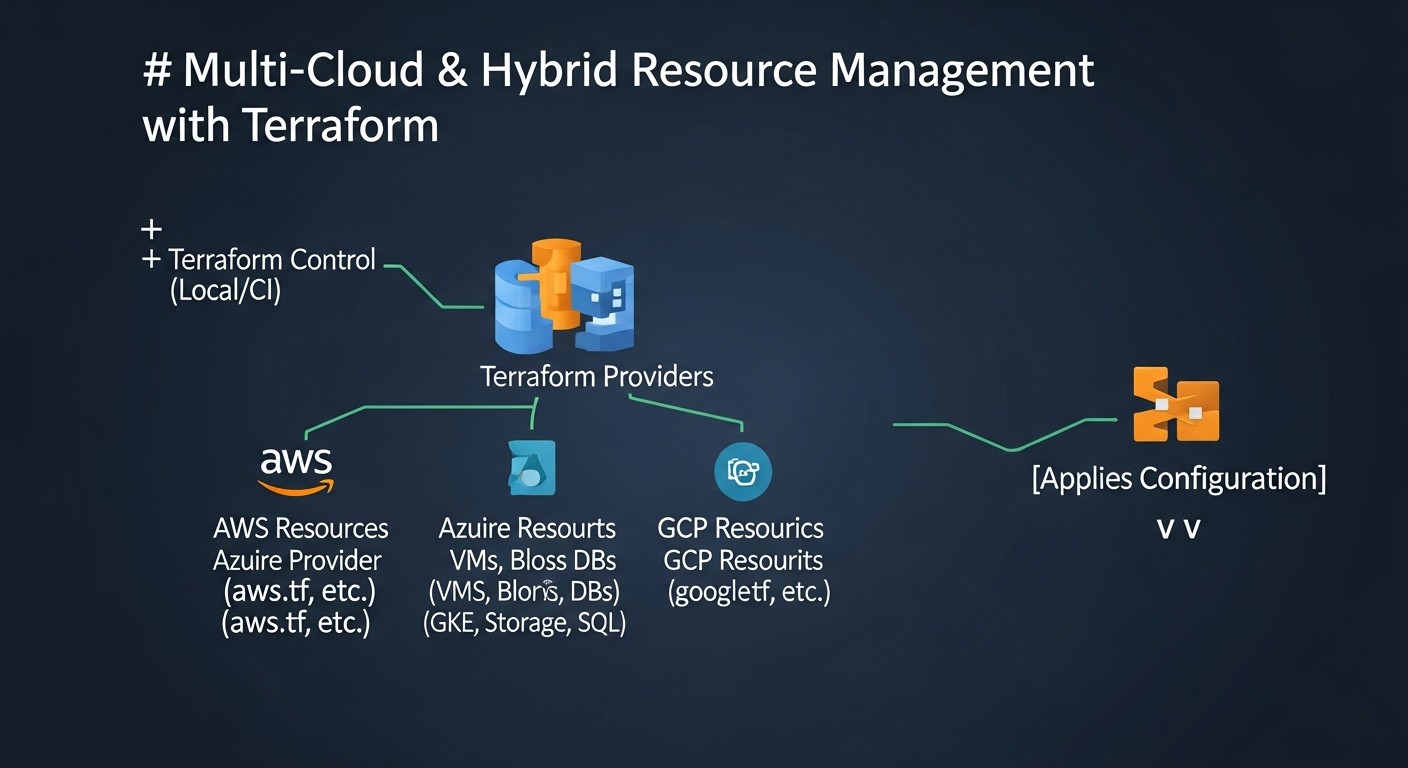

- Terraform как фундамент: Terraform является де-факто стандартом для Infrastructure as Code (IaC), позволяя унифицировать управление ресурсами на любой платформе — от локальных VPS до сложных кластеров Kubernetes в нескольких облаках.

- Ключевые выгоды: Ускоренное развертывание, автоматизация операций, снижение человеческого фактора, консистентность конфигураций и эффективное управление жизненным циклом инфраструктуры.

- Сложности и решения: Управление состоянием, сетевая связность, безопасность и оптимизация затрат требуют продуманной архитектуры, использования модулей, удаленного состояния и инструментов вроде Terragrunt.

- Экономия и эффективность: Грамотное применение Terraform в мульти-облачной среде позволяет не только избежать переплат, но и обеспечить гибкость для быстрого масштабирования и адаптации к меняющимся бизнес-требованиям.

- Будущее уже здесь: Интеграция с GitOps, автоматизированное тестирование и продвинутый мониторинг превращают Terraform в центральный элемент современной DevOps-стратегии.

Введение

К 2026 году ландшафт ИТ-инфраструктуры претерпел значительные изменения. Монолитные приложения, живущие на одном сервере, уступили место распределенным микросервисным архитектурам, развернутым в облаках. Однако простое перемещение в одно облако уже не является панацеей. Бизнес требует максимальной отказоустойчивости, гибкости, оптимизации затрат и независимости от одного поставщика. Именно здесь на сцену выходят концепции мульти-облака и гибридных инфраструктур.

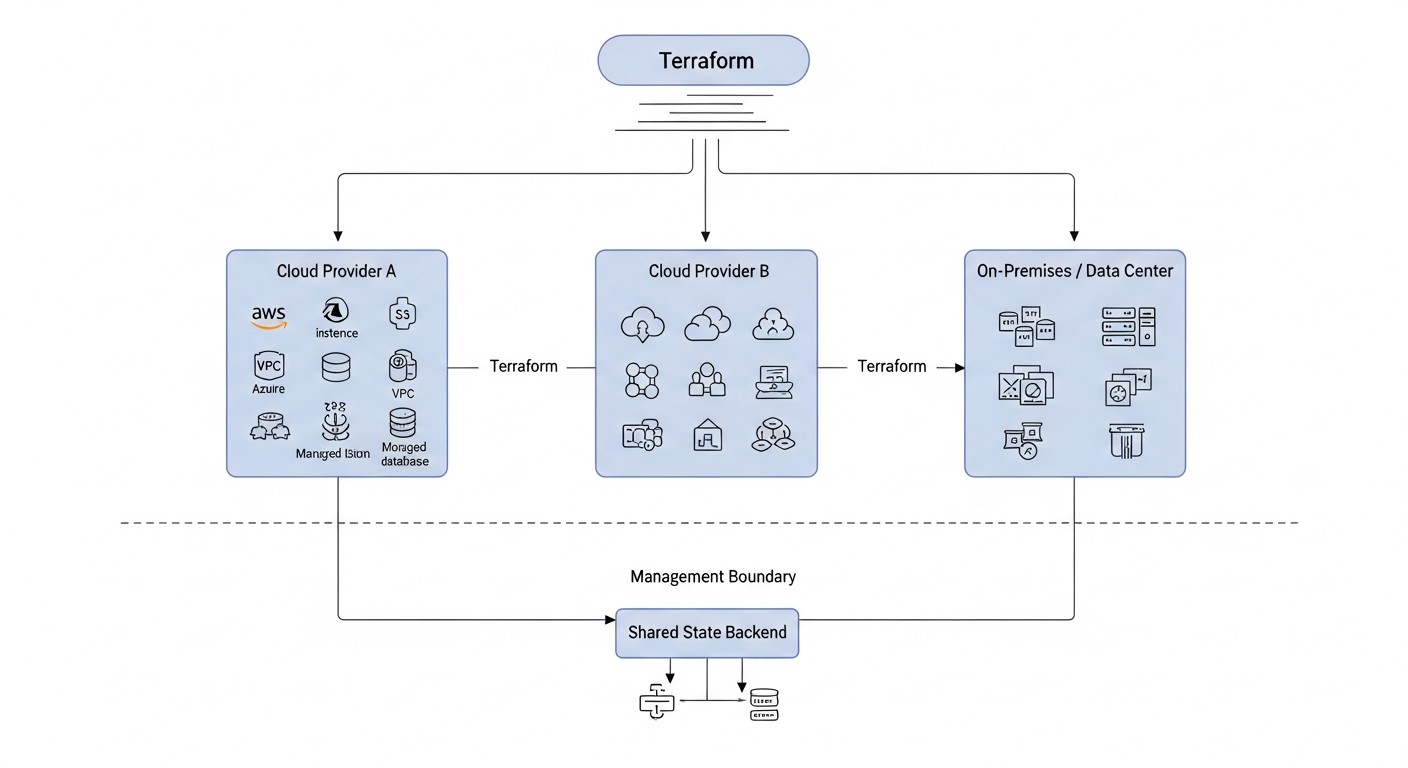

Мульти-облако предполагает использование нескольких публичных облачных провайдеров (например, AWS, Azure, Google Cloud, Yandex.Cloud) для разных частей одной системы или для разных систем, в то время как гибридный подход комбинирует публичные облака с собственной онпремисной инфраструктурой (частным облаком или традиционными серверами). Это позволяет компаниям использовать лучшие черты каждого подхода: масштабируемость и инновации публичных облаков в сочетании с контролем, безопасностью и низкой задержкой собственной инфраструктуры.

Однако управление такой сложной, распределенной инфраструктурой без адекватных инструментов быстро превращается в хаос. Ручные настройки, разнородные API, разрозненные скрипты – все это ведет к ошибкам, задержкам и огромным операционным расходам. Здесь на помощь приходит Infrastructure as Code (IaC), и его флагман – Terraform от HashiCorp.

Эта статья адресована DevOps-инженерам, backend-разработчикам, фаундерам SaaS-проектов, системным администраторам и техническим директорам стартапов, которые стремятся эффективно управлять своей инфраструктурой в 2026 году. Мы рассмотрим, как Terraform позволяет унифицировать развертывание и управление ресурсами на всех уровнях: от простых виртуальных частных серверов (VPS) до высокодоступных кластеров Kubernetes, охватывая как публичные, так и частные облака. Мы погрузимся в практические аспекты, разберем типичные ошибки и предложим конкретные решения, основанные на реальном опыте.

Цель этой статьи — не просто рассказать о возможностях Terraform, а дать исчерпывающее практическое руководство, которое позволит читателю уверенно проектировать, развертывать и поддерживать свою мульти-облачную или гибридную инфраструктуру, минимизируя риски и максимизируя выгоды.

Основные критерии и факторы выбора стратегии мульти-облака и гибридного подхода

Выбор оптимальной стратегии для мульти-облачной или гибридной инфраструктуры — это не просто техническое решение, а стратегическое. Оно должно быть глубоко интегрировано с бизнес-целями, требованиями к производительности, безопасности и бюджетом. Ниже представлены ключевые критерии, которые необходимо учитывать при планировании.

1. Снижение вендор-лока (Vendor Lock-in)

Почему важен: Зависимость от одного облачного провайдера может привести к сложностям при миграции, высоким затратам в долгосрочной перспективе и ограничениям в использовании инновационных сервисов других провайдеров. В 2026 году, когда облачные рынки стали еще более конкурентными, способность легко переключаться между провайдерами или распределять рабочие нагрузки является критически важной.

Как оценивать: Оцените степень абстракции ваших приложений от специфических облачных сервисов. Используете ли вы стандартные API (например, Kubernetes, SQL) или глубоко интегрированы с проприетарными PaaS-решениями? Terraform, используя декларативный подход, позволяет абстрагироваться от низкоуровневых API каждого провайдера, но сам код Terraform все еще привязан к провайдерам. Важно использовать общие абстракции (например, Kubernetes) и избегать глубокой привязки к специфическим managed-сервисам.

2. Отказоустойчивость и аварийное восстановление (Disaster Recovery, DR)

Почему важен: Бизнес-критические приложения должны быть доступны 24/7. Отказ целого региона у одного провайдера, хотя и редкий, может привести к катастрофическим последствиям. Мульти-облачная стратегия DR (например, active-passive или active-active) обеспечивает непрерывность работы.

Как оценивать: Определите целевые показатели RTO (Recovery Time Objective) и RPO (Recovery Point Objective). Какое время простоя допустимо? Сколько данных можно потерять? Для active-passive DR Terraform может развернуть минимальный набор ресурсов в резервном облаке, готовый к активации. Для active-active требуется более сложная синхронизация данных и маршрутизации трафика.

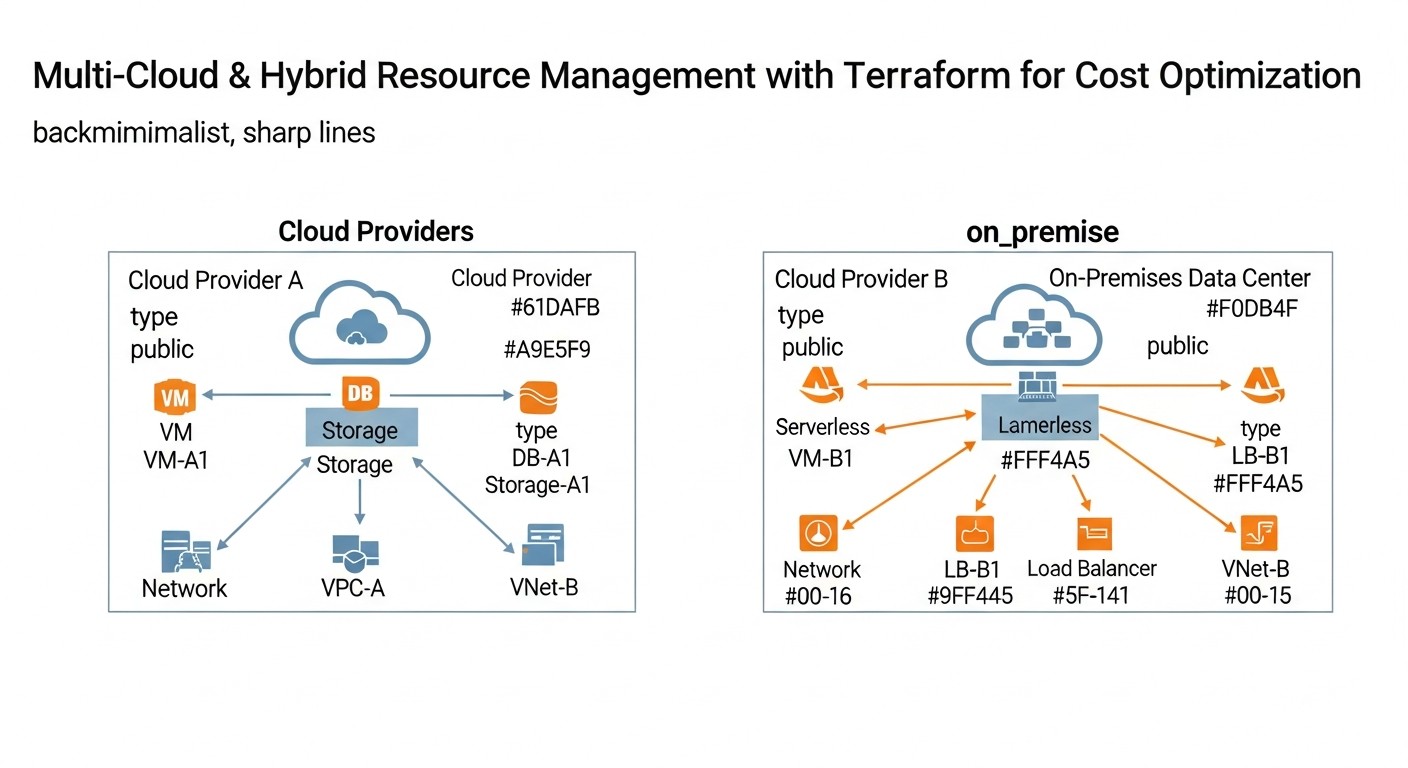

3. Оптимизация затрат

Почему важен: Цены на облачные ресурсы постоянно меняются, и провайдеры предлагают разные скидки и модели ценообразования. Мульти-облако позволяет выбирать наиболее экономически выгодного провайдера для конкретной рабочей нагрузки или даже динамически переключаться между ними. Гибрид может быть выгоден для стабильных, предсказуемых нагрузок на собственном оборудовании.

Как оценивать: Проведите детальный анализ TCO (Total Cost of Ownership) для каждого варианта. Учитывайте не только стоимость вычислительных ресурсов, но и сетевой трафик (особенно исходящий и межоблачный), хранение данных, managed-сервисы, лицензии и операционные расходы. В 2026 году стоимость исходящего трафика по-прежнему остается одним из скрытых "налогов" облака.

4. Производительность и задержка (Latency)

Почему важен: Для приложений, чувствительных к задержкам (например, онлайн-игры, финансовые транзакции, IoT), расположение ресурсов имеет первостепенное значение. Размещение сервисов ближе к конечным пользователям или к источникам данных улучшает пользовательский опыт.

Как оценивать: Измерьте задержки между различными регионами и провайдерами, а также между вашей онпремисной инфраструктурой и облаками. Для гибридных сценариев критична пропускная способность и стабильность VPN/Direct Connect соединений. Terraform может помочь в развертывании CDN или Edge-сервисов для минимизации задержек.

5. Соответствие требованиям и безопасность (Compliance & Security)

Почему важен: Регулирующие органы (GDPR, HIPAA, PCI DSS и др.) часто накладывают строгие требования на хранение и обработку данных, а также на их географическое расположение. Разные провайдеры могут предлагать различные сертификации и уровни безопасности.

Как оценивать: Проанализируйте требования к данным: где они могут храниться, кто имеет к ним доступ. Оцените сертификации каждого провайдера и их возможности по обеспечению соответствия. Terraform позволяет автоматизировать развертывание ресурсов с заданными политиками безопасности (например, IAM, сетевые правила, шифрование данных).

6. Операционная сложность и навыки команды

Почему важен: Управление несколькими облаками или гибридной средой значительно сложнее, чем управление одним облаком. Требуются специализированные знания и инструменты. Недооценка этого фактора может привести к увеличению операционных расходов и выгоранию команды.

Как оценивать: Оцените текущий уровень компетенции вашей команды. Есть ли у них опыт работы с несколькими облаками? Готовы ли они изучать новые API и инструменты? Terraform стандартизирует процесс развертывания, но требует глубокого понимания провайдеров, с которыми он работает. Использование модулей Terraform может значительно снизить сложность.

7. Гравитация данных (Data Gravity)

Почему важен: Большие объемы данных имеют "гравитацию" – их перемещение дорого и медленно. Часто приложения мигрируют к данным, а не наоборот. Это особенно актуально для гибридных сценариев, где массивы данных могут оставаться онпремис.

Как оценивать: Определите, где находятся ваши основные хранилища данных и насколько часто требуется их синхронизация или доступ к ним из разных сред. Если данные критически важны и их объем огромен, возможно, гибридный подход с сохранением данных онпремис или в одном облаке, а вычислительных ресурсов в другом, будет оптимальным.

Тщательный анализ этих критериев позволит вашей команде принять обоснованное решение о выборе стратегии мульти-облака или гибридного подхода, а Terraform станет мощным инструментом для ее реализации.

Сравнительная таблица стратегий мульти-облачного и гибридного управления с Terraform (Актуально для 2026 года)

В этой таблице мы сравним различные стратегии внедрения мульти-облачных и гибридных подходов, оценивая их по ключевым параметрам, актуальным для 2026 года. Предполагается, что во всех сценариях используется Terraform для управления инфраструктурой.

| Критерий | Моно-облако (для сравнения) | Мульти-облако: Активно-пассивное DR | Мульти-облако: Активно-активное | Гибрид: Облако + Онпремис (данные онпремис) | Гибрид: Облако + Онпремис (расширение мощностей) |

|---|---|---|---|---|---|

| Снижение вендор-лока | Низкое (высокая привязка) | Среднее (возможность миграции) | Высокое (распределение нагрузки) | Среднее (зависимость от онпремис) | Среднее (зависимость от онпремис) |

| Отказоустойчивость (DR) | Низкая (уязвимость к отказам региона) | Высокая (переключение на резервное облако) | Очень высокая (мгновенное переключение) | Средняя (зависит от онпремис DR) | Средняя (зависит от онпремис DR) |

| Оптимизация затрат | Средняя (зависит от скидок) | Средняя (резервные ресурсы) | Высокая (выбор лучшего провайдера) | Высокая (стабильные нагрузки онпремис) | Высокая (динамическое масштабирование) |

| Производительность/Задержка | Высокая (в рамках региона) | Высокая (в рамках активного региона) | Очень высокая (ближайший регион к пользователю) | Низкая (межоблачные задержки) | Средняя (межоблачные задержки) |

| Сложность внедрения (Terraform) | Низкая | Средняя (два провайдера, синхронизация) | Высокая (несколько провайдеров, балансировка, данные) | Высокая (интеграция с онпремис, сеть) | Высокая (автомасштабирование, сеть) |

| Операционные расходы (OpEx) | Низкие | Средние | Высокие (мониторинг, балансировка) | Средние (поддержка онпремис) | Средние (поддержка онпремис, облака) |

| Применимость для данных | Локально | Репликация в резерв | Распределенные базы данных/синхронизация | Преимущественно онпремис (Data Gravity) | Расширение хранилищ в облако |

| Типичная стоимость (условные единицы, 2026) | X | 1.3X - 1.8X | 1.5X - 2.5X | 0.8X - 1.5X | 0.9X - 1.7X |

| Рекомендуемые инструменты Terraform | Core, Providers | Core, Providers, Modules, Remote State | Core, Providers, Modules, Terragrunt, Cross-Cloud Networking | Core, Providers (vSphere/OpenStack), VPN/Direct Connect | Core, Providers (vSphere/OpenStack), Kubernetes Provider |

Детальный обзор каждой стратегии

Каждая из рассмотренных стратегий имеет свои уникальные преимущества и недостатки. Выбор зависит от специфических требований бизнеса, технической зрелости команды и бюджета. Terraform является ключевым инструментом для реализации любой из этих стратегий, обеспечивая консистентность и автоматизацию.

1. Моно-облако (для сравнения)

Хотя эта статья посвящена мульти-облаку и гибридным подходам, важно понимать базовую стратегию моно-облака для контраста. В этом сценарии вся инфраструктура развернута у одного облачного провайдера (например, AWS, Azure, Google Cloud). Terraform активно используется для управления всеми ресурсами в рамках этого облака.

- Плюсы:

- Простота: Меньше провайдеров, меньше API, меньше инструментов для изучения. Команда фокусируется на одной экосистеме.

- Интеграция: Глубокая интеграция между сервисами одного провайдера, часто с низкой задержкой и высокой пропускной способностью.

- Стоимость: Потенциально ниже за счет оптовых скидок и унифицированного биллинга, особенно для стабильных нагрузок.

- Минусы:

- Вендор-лок: Высокая привязка к одному провайдеру, что усложняет миграцию и ограничивает возможности выбора.

- Отказоустойчивость: Уязвимость к глобальным сбоям в регионе провайдера. DR возможен только в рамках одного облака.

- Ограничения: Невозможность использовать лучшие сервисы от разных провайдеров.

- Для кого подходит: Стартапы на ранних стадиях, небольшие проекты с ограниченным бюджетом, компании без строгих требований к DR или с готовностью принять риск вендор-лока.

- Пример использования: SaaS-проект, развернутый полностью в AWS, использующий EC2, RDS, S3 и EKS, управляемый через один Terraform-репозиторий.

2. Мульти-облако: Активно-пассивное DR

В этой стратегии основная рабочая нагрузка работает в одном облаке (активное), а в другом облаке (пассивное) поддерживается минимальный набор ресурсов, готовых к активации в случае сбоя основного. Данные реплицируются между облаками.

- Плюсы:

- Высокая отказоустойчивость: Защита от глобального отказа одного облачного провайдера. Быстрое переключение (в зависимости от RTO).

- Снижение вендор-лока: Позволяет при необходимости мигрировать на резервное облако или использовать его для новых проектов.

- Относительно низкие затраты на DR: Пассивное облако содержит только необходимый минимум ресурсов, что снижает OpEx по сравнению с актив-актив.

- Минусы:

- Сложность репликации данных: Обеспечение консистентности данных между облаками может быть сложной задачей, особенно для больших объемов.

- Стоимость: Несмотря на "пассивность", резервное облако все равно требует некоторых ресурсов и затрат на репликацию.

- RTO: Время переключения может быть значительным, в зависимости от автоматизации и объема разворачиваемых ресурсов.

- Для кого подходит: Компании, которым нужна высокая отказоустойчивость, но нет строгих требований к RTO в секундах. Бизнес-критические приложения, где допустимо несколько минут или часов простоя при катастрофе.

- Пример использования: Основной кластер Kubernetes в GKE (Google Cloud), резервный набор ресурсов (VPC, балансировщик, пустой кластер AKS) в Azure, данные реплицируются через S3-compatible хранилища или специализированные инструменты для баз данных. Terraform разворачивает оба набора ресурсов.

3. Мульти-облако: Активно-активное

В этом сценарии рабочая нагрузка активно распределяется между несколькими облаками, каждое из которых обрабатывает часть трафика. Это обеспечивает максимальную отказоустойчивость и производительность, но значительно увеличивает сложность.

- Плюсы:

- Максимальная отказоустойчивость: Отказ одного облака не влияет на доступность сервиса, так как трафик просто перенаправляется на другие активные облака.

- Оптимизация производительности: Размещение ресурсов ближе к пользователям по всему миру, снижение задержек.

- Оптимизация затрат: Возможность динамически распределять нагрузку между провайдерами, выбирая наиболее выгодные цены в данный момент.

- Нулевой вендор-лок: Максимальная независимость, возможность легко переключаться.

- Минусы:

- Высочайшая сложность: Требуется очень сложная архитектура для синхронизации данных, глобальной балансировки нагрузки, распределенного состояния и мониторинга.

- Высокие затраты: Содержание нескольких полностью активных сред, а также затраты на межоблачной трафик и инструменты синхронизации.

- Сложность разработки: Приложения должны быть спроектированы для работы в распределенной среде, с учетом eventual consistency и других паттернов.

- Для кого подходит: Глобальные SaaS-платформы, высоконагруженные сервисы, требующие максимальной доступности и минимальной задержки, финансовые системы, e-commerce с международной аудиторией.

- Пример использования: Глобальная распределенная система, где фронтенд и stateless-микросервисы развернуты в EKS (AWS) и GKE (Google Cloud), а данные синхронизируются через распределенную базу данных (например, CockroachDB или Cassandra). Глобальная балансировка трафика осуществляется через DNS (Route 53, Cloud DNS) или специализированные сервисы. Terraform управляет всеми компонентами в обоих облаках.

4. Гибрид: Облако + Онпремис (данные онпремис)

Эта стратегия предполагает размещение чувствительных данных или унаследованных систем в собственной онпремисной инфраструктуре, в то время как вычислительные ресурсы или менее чувствительные приложения развертываются в публичном облаке. Облако используется как расширение дата-центра.

- Плюсы:

- Соответствие требованиям: Идеально для компаний со строгими регуляторными требованиями к хранению данных (например, государственные учреждения, банки).

- Контроль: Полный контроль над данными и инфраструктурой онпремис.

- Использование унаследованных систем: Позволяет постепенно модернизировать инфраструктуру, не перенося сразу все "монолиты" в облако.

- Снижение затрат: Для стабильных, предсказуемых нагрузок онпремис может быть дешевле облака в долгосрочной перспективе.

- Минусы:

- Сложность интеграции: Обеспечение надежного и безопасного сетевого соединения (VPN, Direct Connect) между облаком и онпремис.

- Задержки: Высокие задержки при доступе облачных приложений к онпремисным данным.

- Управление: Требуется управление двумя разными средами с разными наборами инструментов (хотя Terraform может помочь).

- Для кого подходит: Крупные предприятия, финансовые организации, государственные структуры, компании с большими объемами данных, которые не могут быть легко перемещены в облако.

- Пример использования: Корпоративная ERP-система и базы данных остаются на онпремис-серверах, а новые микросервисы и API развертываются в публичном облаке (например, Yandex.Cloud) и получают доступ к данным через защищенное VPN-соединение. Terraform управляет облачной частью инфраструктуры и конфигурацией VPN-шлюзов.

5. Гибрид: Облако + Онпремис (расширение мощностей)

Этот подход использует публичное облако для "расширения" онпремисной инфраструктуры, когда требуется дополнительная вычислительная мощность для пиковых нагрузок (bursting) или для развертывания новых, некритических сервисов. Облако выступает в роли "внешнего" ЦОДа.

- Плюсы:

- Гибкость масштабирования: Возможность быстро масштабировать вычислительные ресурсы в облаке для обработки пиковых нагрузок, не вкладываясь в избыточное онпремисное оборудование.

- Экономия: Оплата облачных ресурсов только по факту использования, что снижает капитальные затраты.

- Быстрое развертывание: Новые проекты можно быстро запускать в облаке, не дожидаясь закупки оборудования.

- Минусы:

- Сложность управления: Необходимо эффективно управлять распределением нагрузки между онпремис и облаком, а также сетевой связностью.

- Затраты на трафик: Могут быть значительными при частой передаче данных между онпремис и облаком.

- Консистентность: Поддержание единой среды разработки и развертывания между двумя платформами.

- Для кого подходит: Компании с переменной, непредсказуемой нагрузкой, медиа-компании, ритейлеры (для распродаж), разработчики игр.

- Пример использования: Онпремисный кластер Kubernetes используется для базовой нагрузки, а при увеличении трафика автоматически масштабируется в облачный EKS/AKS/GKE с помощью Kubernetes Federation или схожих технологий. Terraform управляет развертыванием кластеров в обоих средах и их интеграцией.

Практические советы и рекомендации по работе с Terraform в мульти-облачных и гибридных средах

Эффективное использование Terraform в сложных архитектурах требует не только знания синтаксиса, но и понимания лучших практик. Ниже представлены конкретные рекомендации, подкрепленные примерами кода, которые помогут вам избежать распространенных ловушек.

1. Используйте модули для абстракции и переиспользования

Модули — это краеугольный камень эффективного Terraform. Они позволяют инкапсулировать конфигурации ресурсов, создавая переиспользуемые блоки. В мульти-облачной среде это критически важно для обеспечения консистентности и снижения дублирования кода.

Совет: Создавайте модули, которые абстрагируют специфику облачного провайдера. Например, модуль network может принимать параметры для создания VPC в AWS или VNet в Azure, а внутри использовать соответствующий провайдер.

# modules/vpc_network/main.tf

variable "cloud_provider" {

description = "Облачный провайдер (aws, azure, gcp)"

type = string

}

variable "region" {

description = "Регион облака"

type = string

}

variable "cidr_block" {

description = "CIDR блок для сети"

type = string

}

variable "name_prefix" {

description = "Префикс для имен ресурсов"

type = string

}

# AWS VPC

resource "aws_vpc" "main" {

count = var.cloud_provider == "aws" ? 1 : 0

cidr_block = var.cidr_block

tags = {

Name = "${var.name_prefix}-vpc-aws"

}

}

# Azure VNet

resource "azurerm_virtual_network" "main" {

count = var.cloud_provider == "azure" ? 1 : 0

name = "${var.name_prefix}-vnet-azure"

address_space = [var.cidr_block]

location = var.region

resource_group_name = "rg-${var.name_prefix}" # Предполагаем, что RG уже создан или будет создан отдельно

}

output "vpc_id" {

value = var.cloud_provider == "aws" ? aws_vpc.main[0].id : (var.cloud_provider == "azure" ? azurerm_virtual_network.main[0].id : null)

}

Затем вы можете вызывать этот модуль для разных облаков:

# main.tf (для AWS)

module "aws_network" {

source = "./modules/vpc_network"

cloud_provider = "aws"

region = "eu-central-1"

cidr_block = "10.0.0.0/16"

name_prefix = "prod"

}

# main.tf (для Azure)

module "azure_network" {

source = "./modules/vpc_network"

cloud_provider = "azure"

region = "West Europe"

cidr_block = "10.1.0.0/16"

name_prefix = "prod"

}

2. Используйте удаленное состояние (Remote State)

Локальное хранение состояния Terraform в мульти-облачной среде — это рецепт катастрофы. Удаленное состояние обеспечивает совместную работу, блокировку состояния и историю изменений.

Совет: Всегда используйте удаленное состояние. S3 для AWS, Azure Blob Storage для Azure, GCS для Google Cloud или Terraform Cloud/Enterprise для централизованного управления. В 2026 году Terraform Cloud/Enterprise предлагают наиболее продвинутые функции для командной работы и управления политиками.

# backend.tf (для S3)

terraform {

backend "s3" {

bucket = "my-tf-state-bucket-prod"

key = "prod/network.tfstate"

region = "eu-central-1"

encrypt = true

dynamodb_table = "my-tf-state-lock" # Для блокировки состояния

}

}

# backend.tf (для Azure Blob Storage)

terraform {

backend "azurerm" {

resource_group_name = "tfstate-rg"

storage_account_name = "tfstatesa2026"

container_name = "tfstate"

key = "prod/network.tfstate"

}

}

3. Организуйте код с помощью Workspaces или Terragrunt

Управление различными средами (dev, staging, prod) и облаками требует четкой структуры. Terraform workspaces могут помочь, но Terragrunt предлагает более мощные возможности для DRY (Don't Repeat Yourself) и иерархической организации.

Совет: Для простых проектов можно использовать Terraform workspaces. Для сложных мульти-облачных/гибридных сценариев с большим количеством сред и модулей, Terragrunt является лучшим выбором.

# Пример использования Terraform Workspaces

terraform workspace new prod

terraform workspace select prod

terraform apply

# Пример структуры с Terragrunt

# live/prod/aws/eu-central-1/network/terragrunt.hcl

# live/prod/azure/west-europe/network/terragrunt.hcl

# live/dev/aws/eu-west-1/network/terragrunt.hcl

# terragrunt.hcl

include {

path = find_in_parent_folders()

}

terraform {

source = "../../modules/vpc_network" # Путь к вашему модулю

}

inputs = {

cloud_provider = "aws" # или "azure"

region = "eu-central-1"

cidr_block = "10.0.0.0/16"

name_prefix = "prod"

}

4. Проектируйте межоблачную и гибридную сетевую связность

Сетевая связность — одна из самых сложных частей мульти-облачной и гибридной архитектуры. Используйте VPN, Direct Connect/ExpressRoute/Cloud Interconnect для обеспечения безопасного и высокопроизводительного соединения.

Совет: Всегда используйте частные IP-адреса для внутренней коммуникации. Избегайте публичного интернета для межоблачного трафика. Terraform позволяет автоматизировать создание VPN-шлюзов и пиринговых соединений.

# Пример создания VPN между AWS и Azure (упрощенно)

resource "aws_vpn_connection" "main" {

customer_gateway_id = aws_customer_gateway.main.id

transit_gateway_id = aws_ec2_transit_gateway.main.id # Если используется TGW

type = "ipsec.1"

static_routes_only = true

tunnel1_inside_cidr = "169.254.10.0/30"

tunnel2_inside_cidr = "169.254.11.0/30"

}

resource "azurerm_vpn_gateway" "main" {

name = "my-vpngw"

location = azurerm_resource_group.main.location

resource_group_name = azurerm_resource_group.main.name

virtual_network_id = azurerm_virtual_network.main.id

sku = "VpnGw1"

}

5. Безопасное управление секретами

Никогда не храните секреты (пароли, API-ключи) в коде Terraform или в файлах состояния. Используйте специализированные инструменты.

Совет: Интегрируйте Terraform с системами управления секретами, такими как HashiCorp Vault, AWS Secrets Manager, Azure Key Vault, Google Secret Manager. Используйте переменные окружения для передачи чувствительных данных во время выполнения Terraform.

# Получение секрета из AWS Secrets Manager

data "aws_secretsmanager_secret" "db_password" {

name = "prod/db/password"

}

resource "aws_db_instance" "main" {

# ...

password = data.aws_secretsmanager_secret.db_password.secret_string

}

6. Управление Kubernetes с Terraform

Terraform может напрямую управлять ресурсами Kubernetes с помощью провайдера Kubernetes. Это особенно полезно для развертывания базовых компонентов кластера (например, Ingress-контроллеров, CRD, namespace'ов) или для обеспечения консистентности развертываний между разными кластерами.

Совет: Используйте провайдер Kubernetes для инфраструктурных компонентов K8s, а Helm/GitOps (FluxCD, ArgoCD) для развертывания приложений. Это разделение ответственности делает систему более управляемой.

# main.tf (внутри модуля для Kubernetes кластера)

resource "kubernetes_namespace" "app_ns" {

metadata {

name = "my-application"

}

}

resource "kubernetes_deployment" "nginx" {

metadata {

name = "nginx-deployment"

namespace = kubernetes_namespace.app_ns.metadata[0].name

}

spec {

replicas = 3

selector {

match_labels = {

app = "nginx"

}

}

template {

metadata {

labels = {

app = "nginx"

}

}

spec {

container {

name = "nginx"

image = "nginx:1.21"

port {

container_port = 80

}

}

}

}

}

}

7. Интеграция с CI/CD

Автоматизируйте выполнение Terraform через CI/CD пайплайны (GitHub Actions, GitLab CI, Jenkins, Azure DevOps). Это обеспечивает согласованность, безопасность и ускоряет развертывание.

Совет: Внедрите terraform plan на этапе Pull Request для проверки изменений. terraform apply должен выполняться только после ревью и одобрения. Используйте специализированные инструменты, такие как Atlantis, для управления Terraform через Pull Requests.

# .github/workflows/terraform.yml

name: 'Terraform CI/CD'

on:

push:

branches:

- main

pull_request:

jobs:

terraform:

name: 'Terraform'

runs-on: ubuntu-latest

steps:

- name: Checkout

uses: actions/checkout@v3

- name: Setup Terraform

uses: hashicorp/setup-terraform@v2

with:

terraform_version: 1.5.7 # Актуальная версия для 2026 года

- name: Terraform Init

run: terraform init

- name: Terraform Format

run: terraform fmt -check

- name: Terraform Plan

if: github.event_name == 'pull_request'

run: terraform plan -no-color

env:

AWS_ACCESS_KEY_ID: ${{ secrets.AWS_ACCESS_KEY_ID }}

AWS_SECRET_ACCESS_KEY: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

- name: Terraform Apply

if: github.ref == 'refs/heads/main' && github.event_name == 'push'

run: terraform apply -auto-approve

env:

AWS_ACCESS_KEY_ID: ${{ secrets.AWS_ACCESS_KEY_ID }}

AWS_SECRET_ACCESS_KEY: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

Эти рекомендации помогут вам построить устойчивую, масштабируемую и управляемую инфраструктуру, используя Terraform в самых сложных мульти-облачных и гибридных сценариях.

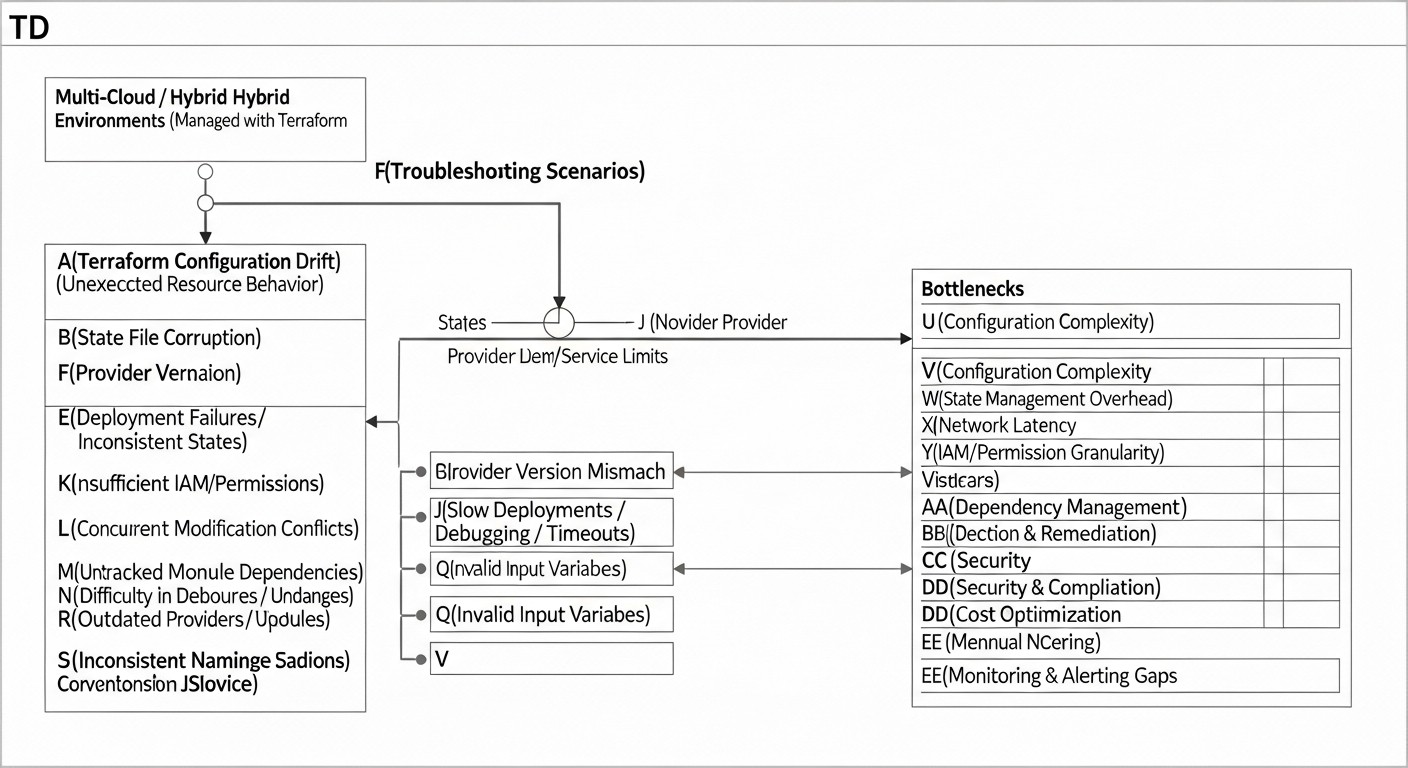

Типичные ошибки при внедрении мульти-облака и гибридных сред с Terraform

Внедрение сложных инфраструктурных решений всегда сопряжено с рисками. Мульти-облачные и гибридные подходы, несмотря на все свои преимущества, могут стать источником головной боли, если не учитывать типичные ошибки. Вот самые распространенные из них, с советами по их предотвращению.

1. Неправильное управление состоянием Terraform

Ошибка: Хранение файла .tfstate локально, отсутствие блокировки состояния, использование одного файла состояния для слишком большой или разнородной инфраструктуры.

Последствия: Конфликты при параллельной работе нескольких инженеров, потеря данных о состоянии, невозможность восстановления инфраструктуры после сбоя, сложности при масштабировании команд.

Как избежать:

- Всегда используйте удаленное хранилище состояния (S3, Azure Blob, GCS, Terraform Cloud).

- Настройте блокировку состояния (DynamoDB для S3, встроенные механизмы для Azure/GCS/Terraform Cloud).

- Разделяйте состояние по логическим границам (например, отдельное состояние для сети, для баз данных, для Kubernetes кластера). Используйте Terragrunt или модули для управления множеством небольших файлов состояния.

- Регулярно делайте бэкапы состояния (большинство удаленных бэкендов это делают автоматически, но проверьте).

2. Игнорирование безопасности и управление секретами

Ошибка: Хардкодинг паролей, API-ключей, токенов в HCL-коде или в переменных Terraform. Отсутствие должного управления доступом к Terraform-состоянию.

Последствия: Утечка конфиденциальных данных, несанкционированный доступ к инфраструктуре, компрометация систем, нарушение требований безопасности и комплаенса.

Как избежать:

- Используйте специализированные системы управления секретами (Vault, AWS Secrets Manager, Azure Key Vault, Google Secret Manager).

- Передавайте секреты в Terraform через переменные окружения или динамически получайте их из систем управления секретами.

- Ограничивайте доступ к файлам состояния Terraform (через IAM-политики для облачных хранилищ, RBAC для Terraform Cloud).

- Внедрите принцип минимальных привилегий для учетных записей, используемых Terraform.

3. Недооценка сложности сетевой интеграции

Ошибка: Неправильное планирование IP-адресов, отсутствие учета межоблачного трафика и задержек, игнорирование проблем маршрутизации между облаками и онпремис.

Последствия: Проблемы с коммуникацией между сервисами, высокие затраты на исходящий трафик, низкая производительность приложений, сложности с устранением неполадок.

Как избежать:

- Тщательно планируйте CIDR-блоки для каждого облака и онпремис, избегайте пересечений.

- Используйте приватные соединения (VPN, Direct Connect/ExpressRoute/Cloud Interconnect) для критически важного межоблачного/гибридного трафика.

- Оптимизируйте маршрутизацию: используйте Transit Gateway, Virtual WAN или аналогичные решения для централизованного управления сетью.

- Регулярно мониторьте сетевой трафик и задержки.

4. Отсутствие или неправильное использование модулей Terraform

Ошибка: Копирование и вставка кода Terraform, создание монолитных конфигураций, отсутствие абстракции для многократно используемых ресурсов.

Последствия: Дублирование кода, сложности с поддержкой и обновлением, высокий риск ошибок, медленное развертывание, непоследовательность инфраструктуры между средами.

Как избежать:

- Создавайте модули для любых повторяющихся блоков инфраструктуры (VPC, кластер Kubernetes, база данных, группа безопасности).

- Делайте модули максимально гибкими через переменные, но с разумными значениями по умолчанию.

- Используйте реестр модулей (публичный или приватный) для централизованного хранения и управления версиями.

- Следуйте принципам DRY.

5. Отсутствие CI/CD для Terraform

Ошибка: Ручное выполнение terraform apply с локальной машины инженера, отсутствие ревью изменений в инфраструктуре.

Последствия: Человеческие ошибки, неконсистентность сред, отсутствие аудита изменений, медленное развертывание, невозможность отката к предыдущей версии.

Как избежать:

- Внедрите CI/CD пайплайн для каждого репозитория Terraform.

- Автоматизируйте

terraform planна этапе Pull Request/Merge Request. - Требуйте одобрения для

terraform apply, особенно для продакшн-сред. - Используйте специальные инструменты для GitOps-подхода к Terraform, такие как Atlantis или интеграция с Terraform Cloud/Enterprise.

- Убедитесь, что CI/CD агенты имеют необходимые права доступа и используют безопасные методы аутентификации.

6. Неучет межоблачных затрат и экономики

Ошибка: Фокусировка только на стоимости вычислительных ресурсов, игнорирование затрат на исходящий трафик, managed-сервисы, лицензии, а также операционных расходов на поддержание сложной среды.

Последствия: Неожиданно высокие счета за облачные услуги, превышение бюджета, снижение рентабельности проекта, сложности с обоснованием инвестиций в мульти-облако.

Как избежать:

- Проводите тщательный TCO-анализ для каждого сценария, включая все компоненты: вычисления, хранение, сеть, managed-сервисы, лицензии, поддержку.

- Особое внимание уделите стоимости исходящего трафика между облаками — это может быть значительной статьей расходов.

- Используйте облачные инструменты для мониторинга затрат и бюджетирования.

- Внедрите политики для автоматического выключения неиспользуемых ресурсов (например, dev-среды в нерабочее время).

- Регулярно пересматривайте и оптимизируйте свои облачные расходы.

Чеклист для практического применения мульти-облака и гибридного управления с Terraform

Этот чеклист поможет вам структурировать процесс внедрения и убедиться, что вы учли все важные аспекты при работе с Terraform в мульти-облачных и гибридных средах.

- Определение стратегии и требований:

- Определили ли вы бизнес-цели для мульти-облака/гибрида (DR, Cost Opt, Compliance, Performance)?

- Проанализировали ли вы требования к RTO/RPO для критически важных приложений?

- Оценили ли вы текущие навыки команды и готовность к обучению?

- Выбрали ли вы конкретные облачные провайдеры и/или онпремисные платформы?

- Проектирование архитектуры:

- Спроектировали ли вы топологию сети (CIDR, VPN/Direct Connect, маршрутизация) для всех сред?

- Определили ли вы, какие приложения/сервисы будут размещены в каждом облаке/онпремис?

- Разработали ли вы стратегию репликации/синхронизации данных между средами?

- Определили ли вы, какие сервисы будут использоваться (Managed K8s, PaaS, IaaS)?

- Подготовка Terraform-репозитория:

- Создали ли вы структуру репозитория (например, по облакам, по средам, по компонентам)?

- Настроили ли вы удаленное хранилище состояния Terraform с блокировкой?

- Внедрили ли вы Terragrunt для DRY и управления множеством файлов состояния?

- Настроили ли вы провайдеры Terraform для всех целевых облаков/платформ?

- Разработка модулей Terraform:

- Разработали ли вы переиспользуемые модули для общих компонентов (VPC, K8s, DB, Security Groups)?

- Абстрагировали ли вы специфику провайдеров внутри модулей, где это возможно?

- Обеспечили ли вы версионирование модулей?

- Документировали ли вы переменные и выводы модулей?

- Управление секретами и безопасностью:

- Интегрировали ли вы Terraform с системой управления секретами (Vault, Secrets Manager, Key Vault)?

- Применяете ли вы принцип минимальных привилегий для учетных записей Terraform?

- Настроили ли вы политики безопасности (IAM, Firewall, Security Groups) через Terraform?

- Включено ли шифрование данных в покое и при передаче?

- Внедрение CI/CD:

- Настроили ли вы CI/CD пайплайны для автоматического выполнения

terraform planиapply? - Включили ли вы проверку формата и линтинг кода Terraform?

- Настроили ли вы ревью и одобрение изменений перед

apply? - Используете ли вы инструменты для GitOps-подхода к IaC (Atlantis, Terraform Cloud)?

- Настроили ли вы CI/CD пайплайны для автоматического выполнения

- Мониторинг и оповещения:

- Настроили ли вы унифицированную систему мониторинга для всех облаков и онпремис?

- Создали ли вы дашборды для отслеживания состояния инфраструктуры и приложений?

- Настроили ли вы оповещения о критических событиях и аномалиях?

- Мониторите ли вы затраты и потребление ресурсов?

- Тестирование и валидация:

- Разработали ли вы стратегию тестирования инфраструктуры (unit, integration, end-to-end)?

- Проводите ли вы регулярные тренировки по аварийному восстановлению (DR drills)?

- Тестируете ли вы производительность и масштабируемость в мульти-облачной/гибридной среде?

- Документация и обучение:

- Создали ли вы подробную документацию по архитектуре и процессам?

- Обучили ли вы команду работе с новыми инструментами и процедурами?

- Включили ли вы Terraform в onboarding новых сотрудников?

- Оптимизация и рефакторинг:

- Планируете ли вы регулярный аудит и оптимизацию затрат?

- Есть ли у вас процесс для рефакторинга Terraform-кода и обновления версий провайдеров/модулей?

- Собираете ли вы обратную связь от команд разработки и операций для улучшения инфраструктуры?

Расчет стоимости / Экономика мульти-облачных и гибридных решений с Terraform

Экономика мульти-облачных и гибридных решений значительно сложнее, чем кажется на первый взгляд. Помимо очевидных затрат на вычислительные ресурсы, существуют скрытые расходы, которые могут существенно повлиять на итоговый бюджет. В 2026 году облачные провайдеры продолжают совершенствовать свои модели ценообразования, но основные принципы остаются неизменными.

Примеры расчетов для разных сценариев (условные цифры 2026 года)

Предположим, у нас есть среднее SaaS-приложение, работающее на 10 инстансах K8s (4 vCPU, 16 GB RAM каждый) и управляемой базе данных (16 vCPU, 64 GB RAM, 1TB SSD). Ежемесячный исходящий трафик — 5TB.

Сценарий 1: Моно-облако (AWS, регион eu-central-1)

- Managed Kubernetes (EKS): 10 инстансов по $180/мес = $1800

- Managed DB (RDS PostgreSQL): $1500/мес

- Исходящий трафик (5TB): $0.08/GB 5000 GB = $400

- Балансировщик, Storage, Monitoring: $300

- Итоговая ежемесячная стоимость: $1800 + $1500 + $400 + $300 = $4000

Сценарий 2: Мульти-облако Активно-пассивное DR (AWS + Azure)

Основная нагрузка в AWS. В Azure развернут "холодный" DR: минимальный кластер K8s (2 инстанса), минимальная DB (без активной репликации, только хранение бэкапов), сетевая инфраструктура. Ежедневная репликация 100GB данных между облаками.

- AWS (основная): $4000 (как в Сценарии 1)

- Azure (резервная):

- Managed Kubernetes (AKS): 2 инстанса по $150/мес = $300

- Managed DB (Azure Database for PostgreSQL): $400/мес (только хранение)

- Сетевая инфраструктура, Load Balancer: $100

- Межоблачный трафик (репликация 100GB 30 дней = 3TB): $0.10/GB 3000 GB = $300

- Итоговая ежемесячная стоимость: $4000 + $300 + $400 + $100 + $300 = $5100 (+27.5% к моно-облаку)

Сценарий 3: Гибрид (Онпремис + Yandex.Cloud)

Базовая нагрузка (5 инстансов K8s, DB) онпремис. Пиковая нагрузка (дополнительные 5 инстансов K8s) в Yandex.Cloud. 2TB исходящего трафика онпремис, 3TB из облака. VPN-соединение.

- Онпремис (базовая):

- Амортизация оборудования, электроэнергия, поддержка (эквивалент 5 инстансов K8s + DB): $2500/мес (долгосрочно может быть ниже)

- Исходящий трафик (2TB): $0

- Yandex.Cloud (пиковая):

- Managed Kubernetes: 5 инстансов по $160/мес = $800

- Managed DB (Yandex Managed Service for PostgreSQL): $700/мес (только реплика)

- Исходящий трафик (3TB): $0.06/GB 3000 GB = $180

- VPN-шлюз и трафик: $100

- Итоговая ежемесячная стоимость: $2500 + $800 + $700 + $180 + $100 = $4280 (+7% к моно-облаку)

Скрытые расходы

- Межоблачный/исходящий трафик: Часто недооценивается. Провайдеры берут плату за исходящий трафик, а также за трафик между регионами. В 2026 году это по-прежнему значительная статья расходов.

- Операционные расходы (OpEx): Управление более сложной средой требует больше времени и квалификации от команды. Инструменты мониторинга, безопасности, CI/CD, а также обучение персонала — все это OpEx.

- Лицензии: Некоторые PaaS-сервисы или специализированное ПО могут иметь дополнительные лицензионные платежи.

- Инструменты: Стоимость Terraform Cloud/Enterprise, Terragrunt, систем управления секретами, продвинутых систем мониторинга.

- Сложность миграции данных: Перемещение больших объемов данных между облаками или онпремис может быть дорогим и времязатратным.

- Утилизация ресурсов: В мульти-облачной среде сложнее отслеживать и оптимизировать неиспользуемые ресурсы.

Как оптимизировать затраты

- Тщательное планирование архитектуры: Минимизируйте межоблачной трафик, размещая связанные сервисы рядом.

- Использование зарезервированных инстансов/экономических планов: Для предсказуемых нагрузок купите зарезервированные инстансы или используйте сберегательные планы (Savings Plans), что может снизить стоимость до 60%.

- Автоматическое масштабирование: Используйте автомасштабирование (HPA, Cluster Autoscaler) для K8s, чтобы платить только за необходимые ресурсы.

- Мониторинг и оптимизация: Регулярно анализируйте потребление ресурсов и затраты. Выключайте неиспользуемые среды (dev/staging) в нерабочее время.

- Использование Spot-инстансов: Для отказоустойчивых, некритических нагрузок можно использовать Spot-инстансы (до 90% дешевле).

- Сжатие данных: Уменьшайте объемы передаваемых данных, используя сжатие.

- CDN: Используйте Content Delivery Networks для кэширования статического контента ближе к пользователям, снижая нагрузку на основные облака и исходящий трафик.

- Terraform для политики: Используйте Sentinel (Terraform Enterprise) или Open Policy Agent для внедрения политик, которые предотвращают развертывание дорогих или неоптимальных ресурсов.

Таблица с примерами расчетов (условные значения)

| Компонент затрат | Моно-облако ($/мес) | Мульти-облако DR ($/мес) | Гибрид ($/мес) | Комментарий |

|---|---|---|---|---|

| Вычисления (K8s/VMs) | 1800 | 1800 (основное) + 300 (резерв) | 800 (облако) + 1500 (онпремис) | Основная статья расходов, зависит от размера и количества инстансов. |

| Базы данных (Managed DB) | 1500 | 1500 (основное) + 400 (резерв) | 700 (облако) + 1000 (онпремис) | Стоимость лицензий, хранения, репликации. |

| Сетевой трафик (Исходящий) | 400 | 400 (основное) + 300 (межоблачный) | 180 (облако) + 0 (онпремис) | Одна из самых коварных статей, особенно межоблачный. |

| Сетевая инфраструктура (LB, VPN) | 100 | 100 (основное) + 100 (резерв) | 100 (облако) + 50 (онпремис) | Балансировщики, шлюзы, пиринги. |

| Хранение данных (S3/Blob) | 50 | 50 (основное) + 20 (резерв) | 20 (облако) + 30 (онпремис) | Бэкапы, статические файлы. |

| Мониторинг/Логирование | 100 | 150 | 120 | Единая система мониторинга для всех сред. |

| CI/CD и IaC инструменты | 50 | 80 | 80 | Terraform Cloud, Atlantis, CI-runner-ы. |

| ИТОГО (месяц) | 4000 | 4300 + 1270 = 5570 | 2000 + 2500 = 4500 |

Примечание: Онпремис затраты на "вычисления" и "базы данных" включают амортизацию оборудования, электроэнергию, обслуживание. Они могут быть значительно ниже облачных для стабильных, долгосрочных нагрузок, но требуют больших CAPEX.

Кейсы и примеры из реальной практики (2026 год)

Рассмотрим несколько гипотетических, но реалистичных сценариев, демонстрирующих применение Terraform в мульти-облачных и гибридных средах, с учетом актуальных трендов 2026 года.

Кейс 1: SaaS-стартап с глобальной аудиторией и требованием к DR

Компания: "GlobalConnect SaaS" – быстрорастущий стартап, предоставляющий платформу для управления распределенными командами. Аудитория по всему миру, критически важна доступность 24/7 и низкая задержка. Изначально все было в AWS.

Проблема: Риск вендор-лока, потенциальные сбои в одном регионе AWS могут остановить весь бизнес. Высокие задержки для пользователей из Европы и Азии, так как основной регион – us-east-1.

Цель: Внедрить мульти-облачную стратегию active-active для повышения отказоустойчивости, снижения задержек и диверсификации рисков, используя AWS и Google Cloud.

Решение с Terraform:

- Инфраструктура как код: Вся инфраструктура (VPC, EKS/GKE кластеры, балансировщики, базы данных) описана в Terraform. Использованы модули для абстракции общих компонентов.

- Два облака, два региона: Развернуты два независимых, но функционально идентичных стека в AWS (us-east-1) и GCP (europe-west1). Для этого использованы отдельные Terraform-репозитории с общими модулями, но разными переменными провайдеров.

- Глобальная балансировка: DNS-записи (AWS Route 53, GCP Cloud DNS) настроены с политиками маршрутизации по геолокации и задержке, направляя пользователей на ближайший активный стек.

- Распределенная база данных: Вместо традиционной реляционной БД, которая сложно синхронизируется между облаками, выбран CockroachDB (SQL-совместимая распределенная БД), развернутая на EKS и GKE с репликацией между кластерами. Terraform управляет развертыванием кластеров CockroachDB.

- Синхронизация данных: Для некритических данных (например, пользовательские аватары) используются S3-совместимые хранилища с кросс-облачной репликацией, управляемой Lambda/Cloud Functions.

- CI/CD: Все изменения в Terraform-коде проходят через GitLab CI с

terraform planна MR и автоматическимterraform applyпосле успешного слияния вmain.

Результат: За 6 месяцев компания перешла на fully active-active мульти-облачную архитектуру. Средняя задержка для пользователей снизилась на 40%, а время восстановления после гипотетического отказа целого облака сократилось до почти нуля (автоматическое перенаправление трафика). Стоимость увеличилась на 20%, но это было оправдано бизнес-критичностью.

Кейс 2: Крупное предприятие с унаследованной системой и требованиями комплаенса

Компания: "SecureBank Inc." – крупный банк с многолетней историей. Основные банковские системы и данные клиентов хранятся в собственном дата-центре (онпремис) на базе VMware vSphere. Новые финтех-сервисы и аналитика данных требуют гибкости и масштабируемости публичного облака.

Проблема: Невозможно перенести все данные клиентов в публичное облако из-за строгих регуляторных требований и политики безопасности. Разработка новых сервисов на онпремис слишком медленная и дорогая.

Цель: Внедрить гибридную стратегию, используя Yandex.Cloud для новых сервисов, сохраняя критические данные онпремис, и обеспечив безопасную интеграцию.

Решение с Terraform:

- Инфраструктура как код (гибрид): Terraform используется для управления ресурсами как в Yandex.Cloud, так и для виртуальных машин и сетей на VMware vSphere.

- Сетевая связность: Установлено высокопроизводительное и безопасное Direct Connect-соединение между онпремис-дата-центром и Yandex.Cloud. Terraform настроил VPN-шлюзы и маршрутизацию в облаке.

- Разделение нагрузки:

- Онпремис: Основные транзакционные системы, базы данных клиентов, системы учета. Управляются Terraform-провайдером для vSphere.

- Yandex.Cloud: Новые микросервисы для мобильного банкинга, рекомендательные системы на базе ML, аналитические платформы. Развернуты на Yandex Managed Kubernetes (Yandex.Cloud) и получают доступ к онпремис-данным через защищенные API.

- Управление доступом: Единая система IAM (Active Directory Federation Services) для обеих сред. Terraform управляет ролями и политиками доступа в Yandex.Cloud, интегрируясь с корпоративным LDAP.

- Секреты: HashiCorp Vault развернут онпремис, но доступен для облачных сервисов через защищенный канал, обеспечивая централизованное управление секретами.

- Мониторинг: Единая платформа мониторинга (Prometheus + Grafana) собирает метрики из обеих сред, обеспечивая полный обзор.

Результат: "SecureBank Inc." значительно ускорил выпуск новых продуктов, сократив время от идеи до продакшна с 6-12 месяцев до 2-3 месяцев. Затраты на разработку новых сервисов снизились на 30% за счет использования облачных PaaS. Комплаенс полностью соблюден, так как чувствительные данные не покидают периметр банка. Terraform обеспечил консистентность и автоматизацию развертывания гибридной инфраструктуры.

Инструменты и ресурсы для мульти-облачного и гибридного управления с Terraform

Построение и управление сложной инфраструктурой требует не только Terraform, но и целого стека вспомогательных инструментов. К 2026 году экосистема вокруг Terraform стала еще более зрелой и предлагает множество решений для повышения эффективности, безопасности и автоматизации.

1. Инструменты Infrastructure as Code (IaC)

- Terraform Core: Основа всего. Позволяет декларативно описывать инфраструктуру.

- Terraform Providers: Расширения для работы с различными облаками (AWS, Azure, GCP, Yandex.Cloud), онпремис-платформами (vSphere, OpenStack), Kubernetes, Helm, а также с SaaS-сервисами (Datadog, Cloudflare).

- Terraform Modules: Готовые, переиспользуемые блоки конфигурации для типичных ресурсов. Используйте Terraform Registry или создавайте собственные приватные реестры.

- Terragrunt: Обертка вокруг Terraform, которая помогает поддерживать DRY-принцип, управлять несколькими модулями, удаленным состоянием и переменными. Незаменим для крупных проектов.

- Packer (HashiCorp): Для создания золотых образов VM (AMI, VHD, VMDK) в различных облаках. Обеспечивает консистентность базовых образов для ваших VPS/VM.

2. Управление состоянием и секретами

- Terraform Cloud / Terraform Enterprise: Централизованная платформа для управления Terraform-рабочими процессами. Предлагает удаленное состояние, блокировку, аудит, интеграцию с VCS, политики (Sentinel) и UI для командной работы.

- HashiCorp Vault: Универсальное решение для безопасного хранения и управления секретами, ключами API, паролями и сертификатами. Глубоко интегрируется с Terraform.

- Облачные сервисы для секретов: AWS Secrets Manager, Azure Key Vault, Google Secret Manager. Могут использоваться как альтернатива или дополнение к Vault.

- Git: Система контроля версий (GitHub, GitLab, Bitbucket, Azure Repos) для хранения Terraform-кода.

3. CI/CD и GitOps

- GitHub Actions / GitLab CI / Azure DevOps / Jenkins: Инструменты для автоматизации выполнения Terraform-операций (

plan,apply) в рамках CI/CD пайплайнов. - Atlantis: GitOps-инструмент для Terraform, который позволяет запускать

terraform planиapplyнепосредственно из Pull Request'ов/Merge Request'ов, обеспечивая ревью и контроль. - FluxCD / ArgoCD: GitOps-инструменты для Kubernetes, которые могут развертывать приложения после того, как Terraform подготовил кластер.

4. Мониторинг и тестирование

- Prometheus / Grafana: Открытые решения для сбора метрик и визуализации состояния инфраструктуры. Могут собирать данные из разных облаков и онпремис.

- Datadog / New Relic / Splunk: Коммерческие APM- и мониторинговые платформы, предлагающие унифицированный взгляд на гибридную и мульти-облачную среду.

- Terraform Validate / TFLint: Встроенные и сторонние инструменты для проверки синтаксиса и стиля кода Terraform.

- Terratest: Библиотека Go для написания автоматизированных тестов для инфраструктуры, развернутой с помощью Terraform. Позволяет проверять работоспособность ресурсов после их развертывания.

- Open Policy Agent (OPA) / Sentinel (Terraform Enterprise): Инструменты для определения и принудительного применения политик безопасности, соответствия и стоимости на этапе

terraform plan.

5. Сетевые инструменты

- AWS Transit Gateway / Azure Virtual WAN / Google Cloud Network Connectivity Center: Облачные сервисы для централизованного управления сетевой связностью между VPC, онпремис и другими облаками.

- OpenVPN / WireGuard: Программные VPN-решения для создания защищенных каналов между онпремис и облаком, если нет возможности использовать Direct Connect.

6. Полезные ссылки и документация

Troubleshooting (решение проблем) в мульти-облачных и гибридных средах с Terraform

Работа со сложными распределенными системами неизбежно приводит к возникновению проблем. Умение быстро диагностировать и устранять их критически важно. Terraform, хотя и упрощает управление, не избавляет от необходимости понимать, что происходит "под капотом".

1. Расхождение состояния (State Drift)

Проблема: Реальное состояние инфраструктуры отличается от того, что записано в файле .tfstate. Это может произойти из-за ручных изменений в консоли облака, ошибок в коде Terraform или использования других инструментов.

Диагностика:

terraform plan

Команда terraform plan покажет все расхождения между текущим состоянием и желаемым, описанным в HCL-коде.

Решение:

- Если изменения были внесены вручную и их нужно сохранить: используйте

terraform importдля добавления неуправляемых ресурсов в состояние или обновите HCL-код, чтобы он соответствовал ручным изменениям. - Если изменения нежелательны: выполните

terraform apply, чтобы Terraform вернул инфраструктуру в желаемое состояние. - Для предотвращения: внедрите строгие политики IAM, запрещающие ручные изменения, и используйте CI/CD для выполнения всех изменений через Terraform.

2. Проблемы с аутентификацией провайдера

Проблема: Terraform не может аутентифицироваться в одном или нескольких облачных провайдерах.

Диагностика: Сообщение об ошибке типа "Access Denied", "Invalid Credentials", "Unauthorized". Проверьте переменные окружения (AWS_ACCESS_KEY_ID, AZURE_CLIENT_ID и т.д.), файлы конфигурации (~/.aws/credentials), роли IAM, которые Terraform пытается использовать.

Решение:

- Убедитесь, что переменные окружения установлены правильно, особенно в CI/CD пайплайнах.

- Проверьте срок действия ключей и токенов.

- Убедитесь, что IAM-роль или пользователь, используемый Terraform, имеет достаточные права для создания, чтения, обновления и удаления всех необходимых ресурсов.

- Для мульти-облака убедитесь, что каждый провайдер настроен правильно и аутентифицируется независимо.

3. Проблемы с межоблачной/гибридной сетевой связностью

Проблема: Сервисы в одном облаке не могут связаться с сервисами в другом облаке или онпремис. Высокая задержка, потеря пакетов.

Диагностика:

- Проверьте таблицы маршрутизации в VPC/VNet каждого облака и на онпремис-маршрутизаторах.

- Проверьте правила Firewall/Security Groups/Network ACL на всех уровнях.

- Используйте

ping,traceroute,tcpdumpс тестовых инстансов в каждой среде. - Проверьте состояние VPN-туннелей или Direct Connect/ExpressRoute-соединений в консолях провайдеров.

- Убедитесь, что CIDR-блоки не пересекаются.

Решение:

- Корректировка правил безопасности для разрешения трафика между нужными IP-диапазонами.

- Исправление маршрутов, добавление отсутствующих записей.

- Перезапуск VPN-шлюзов или обращение в поддержку провайдера, если соединение не поднимается.

- Использование Cloud Watch (AWS), Azure Monitor, Google Cloud Monitoring для анализа сетевых метрик.

4. Ограничения ресурсов (Service Limits)

Проблема: Terraform не может создать ресурс из-за превышения лимитов провайдера (например, количество VPC, инстансов, IP-адресов).

Диагностика: Сообщение об ошибке типа "Service Limit Exceeded", "Quota Exceeded".

Решение:

- Проверьте текущие лимиты в консоли облачного провайдера.

- Отправьте запрос на увеличение лимитов через службу поддержки провайдера.

- Оптимизируйте использование ресурсов, удаляя ненужные.

5. Проблемы при обновлении версий Terraform или провайдеров

Проблема: После обновления Terraform Core или версии провайдера, существующий код начинает выдавать ошибки или ведет себя непредсказуемо.

Диагностика: Внимательно читайте changelog'и и release notes новых версий Terraform и провайдеров. Они часто содержат информацию о breaking changes.

Решение:

- Всегда тестируйте обновления в непроизводственной среде.

- Исправляйте код Terraform в соответствии с изменениями в API провайдера или синтаксисе HCL.

- Используйте

terraform state rmиterraform importдля ручной коррекции состояния, если это необходимо после миграции. - Зафиксируйте версии Terraform и провайдеров в файле

versions.tf, чтобы избежать неожиданных обновлений.

6. Проблемы с интеграцией Terraform и Kubernetes

Проблема: Terraform не может развернуть ресурсы Kubernetes, или Kubernetes-ресурсы, созданные Terraform, не работают должным образом.

Диагностика:

- Убедитесь, что контекст

kubectlнастроен правильно и Terraform имеет доступ к кластеру. - Проверьте логи контроллеров Kubernetes и подов, которые Terraform пытается создать.

- Используйте

kubectl describeдля получения подробной информации о состоянии ресурсов. - Убедитесь, что провайдер Kubernetes в Terraform имеет необходимый доступ к API кластера.

Решение:

- Исправьте ошибки в манифестах Kubernetes, если они были причиной.

- Проверьте сетевую связность между Terraform-раннером и API-сервером Kubernetes.

- Убедитесь, что кластер Kubernetes здоров и его компоненты работают.

- Для мульти-облачных кластеров: убедитесь, что каждый кластер доступен и настроен правильно.

Когда обращаться в поддержку:

- При системных сбоях облачного провайдера, которые не удается устранить самостоятельно.

- При проблемах с Direct Connect/ExpressRoute-соединениями, которые выходят за рамки вашей компетенции.

- При обнаружении ошибок в работе облачных сервисов, которые кажутся багами провайдера.

- Когда вы исчерпали все свои внутренние ресурсы и знания.

В 2026 году службы поддержки облачных провайдеров стали еще более интегрированными и часто предлагают специализированные команды для гибридных и мульти-облачных сценариев. Не стесняйтесь обращаться к ним при серьезных проблемах.

FAQ (Часто задаваемые вопросы)

Q1: Обязательно ли использовать Terraform для мульти-облака/гибрида?

A1: Строго говоря, нет. Можно использовать CloudFormation, ARM Templates, Cloud Deployment Manager или даже ручные скрипты. Однако Terraform является де-факто стандартом для IaC в мульти-облачной среде благодаря своей универсальности и поддержке огромного количества провайдеров. Он обеспечивает единый язык для описания инфраструктуры, что значительно снижает сложность и ускоряет развертывание.

Q2: Насколько сложно мигрировать существующую инфраструктуру в Terraform?

A2: Это может быть довольно трудоемким процессом, особенно для больших и сложных систем. Terraform предоставляет команду terraform import, которая позволяет импортировать существующие ресурсы в состояние Terraform. Однако после импорта вам все равно придется вручную написать HCL-код, соответствующий импортированным ресурсам. Рекомендуется начинать с новых проектов или небольших, изолированных компонентов.

Q3: Как управлять секретами в Terraform без их хардкодинга?

A3: Никогда не хардкодьте секреты. Используйте специализированные системы управления секретами, такие как HashiCorp Vault, AWS Secrets Manager, Azure Key Vault или Google Secret Manager. Terraform может динамически получать секреты из этих систем во время выполнения, или они могут быть переданы через переменные окружения CI/CD пайплайна. Важно, чтобы доступ к этим системам также был строго контролируем.

Q4: Можно ли использовать один файл состояния Terraform для всей мульти-облачной инфраструктуры?

A4: Категорически не рекомендуется. Один файл состояния для всей инфраструктуры приведет к огромным размерам, медленной работе, частым конфликтам при совместной работе и высокому риску ошибок. Лучшая практика — разделять состояние по логическим границам: по облакам, по регионам, по средам (dev/prod), по компонентам (сеть, K8s, БД). Terragrunt очень помогает в этом.

Q5: Как обеспечить консистентность конфигураций между разными облаками?

A5: Основной способ — использование модулей Terraform. Создавайте модули, которые абстрагируют специфику провайдера и позволяют вам определить общую логику (например, "создать VPC", "развернуть кластер K8s"). Эти модули затем могут быть вызваны с разными параметрами для каждого облака. Также помогают инструменты вроде Terragrunt, которые позволяют переиспользовать код модулей с минимальным дублированием.

Q6: Что такое "гравитация данных" и как она влияет на выбор стратегии?

A6: Гравитация данных — это концепция, согласно которой большие объемы данных притягивают к себе приложения и сервисы, потому что перемещение этих данных между различными местоположениями (например, между облаками или онпремис) дорого, медленно и сложно. Если у вас есть массивные базы данных, которые не могут быть легко реплицированы или перемещены, они могут диктовать, где будет размещена ваша основная рабочая нагрузка, что часто приводит к гибридным сценариям.

Q7: Какие риски связаны с использованием мульти-облака?

A7: Основные риски включают: увеличение операционной сложности, потенциально более высокие затраты (особенно на исходящий трафик и инструменты), сложность в обеспечении единой безопасности и комплаенса, а также необходимость в высококвалифицированной команде. Однако эти риски могут быть минимизированы при тщательном планировании и использовании правильных инструментов, таких как Terraform.

Q8: Как Terraform помогает в управлении Kubernetes в мульти-облаке?

A8: Terraform может развертывать сами кластеры Kubernetes (EKS, AKS, GKE) с помощью соответствующих облачных провайдеров. Затем, используя провайдер Kubernetes, Terraform может управлять базовыми ресурсами внутри кластера (namespaces, service accounts, CRD, ingress controllers). Это позволяет унифицировать развертывание кластеров и их основных компонентов, обеспечивая консистентность между различными облаками.

Q9: Что такое "Infrastructure as Code Drift" и как его предотвратить?

A9: IaC Drift (расхождение состояния IaC) — это ситуация, когда фактическое состояние инфраструктуры отличается от того, что описано в вашем коде IaC (Terraform). Это происходит из-за ручных изменений, сделанных вне Terraform. Предотвратить его можно, установив строгие политики (например, через IAM), которые запрещают ручные изменения, и используя CI/CD пайплайны, которые гарантируют, что все изменения проходят через Terraform. Регулярные terraform plan также помогают выявлять дрифт.

Q10: Как управлять версиями Terraform-кода и провайдеров?

A10: Всегда используйте систему контроля версий (Git) для вашего Terraform-кода. В файле versions.tf (или main.tf) явно указывайте требуемые версии Terraform Core и каждого провайдера. Например, required_version = "~> 1.5" и version = "~> 4.0" для провайдера. Это предотвращает неожиданные изменения в поведении при обновлении и обеспечивает воспроизводимость развертываний.

Заключение

В 2026 году мульти-облачные и гибридные стратегии перестали быть экзотикой и стали неотъемлемой частью архитектуры большинства зрелых компаний. Они предлагают беспрецедентный уровень отказоустойчивости, гибкости и оптимизации затрат, но при этом привносят значительную сложность в управление инфраструктурой. Именно здесь Terraform проявляет себя как незаменимый инструмент.

Наше путешествие от VPS до Kubernetes через различные облака и онпремис-среды показало, что Terraform способен унифицировать управление любыми ресурсами. Благодаря декларативному подходу, мощной экосистеме провайдеров, модулям и интеграции с CI/CD, он позволяет командам эффективно развертывать, масштабировать и поддерживать сложную, распределенную инфраструктуру. Мы рассмотрели ключевые критерии выбора, детально разобрали различные стратегии, дали практические советы, указали на типичные ошибки и предложили пути оптимизации стоимости.

Помните, что успех в мульти-облачной и гибридной среде зависит не только от инструментов, но и от культуры вашей команды. Принципы Infrastructure as Code, GitOps, автоматизации и постоянного обучения должны быть глубоко интегрированы в ваши рабочие процессы. Технологии развиваются, и Terraform не стоит на месте, постоянно предлагая новые возможности для управления все более сложными системами.

Следующие шаги для читателя:

- Начните с малого: Не пытайтесь перенести всю инфраструктуру сразу. Выберите небольшой, некритический проект или компонент для пилотного внедрения Terraform в мульти-облачной/гибридной среде.

- Изучите Terraform глубже: Пройдите официальные курсы, изучите документацию и попробуйте различные провайдеры. Экспериментируйте с модулями и Terragrunt.

- Планируйте сетевую связность: Сеть — это основа. Тщательно продумайте IP-схемы, VPN/Direct Connect и правила безопасности.

- Внедрите CI/CD: Автоматизируйте развертывание Terraform с самого начала. Это снизит риски и ускорит процессы.

- Освойте управление секретами: Безопасность должна быть приоритетом. Интегрируйте системы управления секретами.

- Мониторьте и оптимизируйте: Постоянно отслеживайте производительность, доступность и, что немаловажно, стоимость вашей инфраструктуры. Ищите возможности для оптимизации.

Мульти-облачное и гибридное будущее уже здесь. С Terraform в вашем арсенале вы готовы к его вызовам и возможностям.