Automatización de la gestión segura de secretos con HashiCorp Vault para equipos DevOps en VPS y en la nube

TL;DR

- **HashiCorp Vault es el estándar de oro** para la gestión centralizada de secretos, identidades y cifrado en sistemas distribuidos, crítico para la seguridad de los pipelines de DevOps en 2026.

- **Resuelve los problemas de "Secret Sprawl"**: Elimina el almacenamiento de secretos en código, archivos de configuración, variables de entorno y otros lugares inseguros, reduciendo los riesgos de fugas y accesos no autorizados.

- **Métodos flexibles de autenticación y autorización**: Soporta AppRole, Kubernetes, AWS IAM, Azure AD, GCP IAM, LDAP/AD y otros, asegurando el principio de mínimos privilegios (Least Privilege).

- **Secretos dinámicos para mejorar la seguridad**: Vault puede generar secretos "sobre la marcha" con una vida útil limitada para bases de datos, proveedores de la nube, SSH, Kafka, lo que reduce radicalmente la superficie de ataque.

- **Opciones de despliegue desde VPS hasta clase Enterprise**: Funciona eficazmente tanto en un solo VPS para una startup como en clústeres de alta disponibilidad en cualquier nube, incluyendo Kubernetes, teniendo en cuenta los requisitos de escalabilidad y tolerancia a fallos.

- **Reducción de costes operativos y riesgos**: La automatización de la gestión del ciclo de vida de los secretos, la rotación, la auditoría y la revocación simplifican el cumplimiento y reducen el trabajo manual, previniendo errores humanos.

- **Elemento clave de la estrategia Zero Trust**: Vault es la base para implementar el modelo de "confianza cero", garantizando que cada solicitud de acceso a un secreto sea cuidadosamente verificada y autorizada.

Introducción

En el contexto de la rápida digitalización y la transición generalizada a arquitecturas de microservicios, la contenerización y las plataformas en la nube, la gestión de secretos se ha convertido en una de las tareas más críticas y, al mismo tiempo, complejas para cualquier equipo técnico. Contraseñas de bases de datos, claves API, tokens de acceso, certificados, claves de cifrado: todos estos "secretos" son la sangre de los sistemas de información modernos. Su fuga o acceso no autorizado puede llevar a consecuencias catastróficas: desde pérdidas financieras y violaciones de la confidencialidad de los datos hasta la completa erosión de la confianza del cliente y multas regulatorias.

Para 2026, las amenazas de seguridad han evolucionado, y los enfoques tradicionales, como el almacenamiento de secretos en archivos de configuración, variables de entorno o, lo que es peor, directamente en el código, no solo están obsoletos, sino que son peligrosamente negligentes. Estos métodos no proporcionan el nivel necesario de protección, auditoría, rotación y control de acceso, lo que hace que los sistemas sean vulnerables a amenazas internas, ciberataques y fugas accidentales. Es aquí donde entra en escena HashiCorp Vault, una solución potente, flexible y escalable para la gestión centralizada de secretos.

Este artículo se centra en la automatización de la gestión segura de secretos con HashiCorp Vault, cubriendo escenarios de despliegue tanto en servidores privados virtuales (VPS) como en infraestructuras de nube a gran escala. Analizaremos por qué Vault es el estándar de facto en la industria, cómo ayuda a los equipos de DevOps a construir pipelines más seguros y automatizados, y qué ventajas aporta a los fundadores de proyectos SaaS y a los directores técnicos de startups que buscan cumplir con la normativa y minimizar los riesgos.

El objetivo de esta guía es proporcionar información exhaustiva, consejos prácticos y casos de uso reales de Vault para nuestra audiencia objetivo: ingenieros de DevOps, desarrolladores Backend (Python, Node.js, Go, PHP), fundadores de proyectos SaaS, administradores de sistemas y directores técnicos de startups. Mostraremos cómo Vault puede convertirse en la piedra angular de su estrategia de seguridad, garantizando no solo la protección de los secretos, sino también simplificando significativamente su ciclo de vida, haciendo su infraestructura más resiliente y conforme.

Al final de la lectura, obtendrá una comprensión profunda de la arquitectura de Vault, aprenderá a desplegarlo, configurarlo e integrarlo en los flujos de trabajo existentes, y podrá aplicar las mejores prácticas para garantizar la máxima seguridad de sus secretos. Evitaremos el "bullshit" de marketing, centrándonos exclusivamente en los detalles técnicos, ejemplos concretos y soluciones probadas, relevantes para 2026.

Criterios clave y factores para elegir una solución de gestión de secretos

La elección de una solución adecuada para la gestión de secretos es una decisión estratégica que afecta directamente la seguridad, la eficiencia operativa y el cumplimiento normativo de su organización. Para 2026, los criterios de evaluación se han vuelto aún más estrictos, dada la complejidad de las arquitecturas y el aumento de las ciberamenazas. A continuación, se presentan los factores clave a considerar al seleccionar e implementar un sistema de gestión de secretos, y por qué cada uno de ellos es críticamente importante.

1. Seguridad y modelo de confianza (Security & Trust Model)

Este criterio es la piedra angular. La solución debe garantizar el almacenamiento de secretos de forma cifrada (en reposo) y su transmisión a través de canales seguros (en tránsito). Los aspectos clave incluyen el uso de algoritmos de cifrado robustos, protección contra ataques de fuerza bruta, protección de la memoria contra volcados, así como un mecanismo "Seal/Unseal" para proteger contra el acceso no autorizado a los datos en disco. El modelo de confianza debe ser mínimo: cuanto menos componentes o personas confíen entre sí, mejor. Vault, con su enfoque de "desprecintado" mediante Shamir's Secret Sharing o Auto Unseal, demuestra un alto nivel de seguridad, requiriendo varias claves para acceder a la clave maestra de cifrado o automatizando este proceso a través de un KMS de confianza.

2. Control de acceso granular (Granular Access Control)

El sistema debe permitir definir políticas de acceso con un alto grado de detalle: quién, a qué secretos, con qué derechos (lectura, escritura, actualización, eliminación) y bajo qué condiciones (por ejemplo, solo desde un rango IP específico o solo en un momento determinado) puede acceder. El soporte del principio de mínimos privilegios (Least Privilege) es obligatorio. Vault utiliza políticas tipo ACL que permiten una configuración muy precisa del acceso a las rutas de los secretos, así como a las funciones del propio Vault, lo cual es crítico para mantener la seguridad en entornos complejos con múltiples equipos.

3. Auditoría y registro (Audit & Logging)

La capacidad de rastrear todas las operaciones con secretos —quién, cuándo y a qué secreto se accedió— es un requisito obligatorio para el cumplimiento normativo (HIPAA, PCI DSS, GDPR) y para la investigación de incidentes de seguridad. Los registros deben ser inmutables, almacenarse de forma segura y ser fácilmente accesibles para su análisis. Vault proporciona registros de auditoría detallados que registran todas las solicitudes y respuestas, permitiendo a los equipos de seguridad ver exactamente qué sucede con los secretos en su infraestructura y reaccionar rápidamente ante actividades sospechosas.

4. Secretos dinámicos y rotación (Dynamic Secrets & Rotation)

Esta es una de las funciones más potentes de los sistemas modernos de gestión de secretos. En lugar de secretos estáticos y de larga duración, el sistema debe ser capaz de generar secretos "sobre la marcha" con una vida útil limitada (TTL) para bases de datos, proveedores de la nube, claves SSH, etc. Al expirar, estos secretos se revocan o rotan automáticamente. Esto reduce significativamente la superficie de ataque y las consecuencias en caso de compromiso. Vault es líder en esta área, ofreciendo una amplia gama de motores de secretos dinámicos que gestionan automáticamente las credenciales, liberando a los desarrolladores de la necesidad de rotación manual.

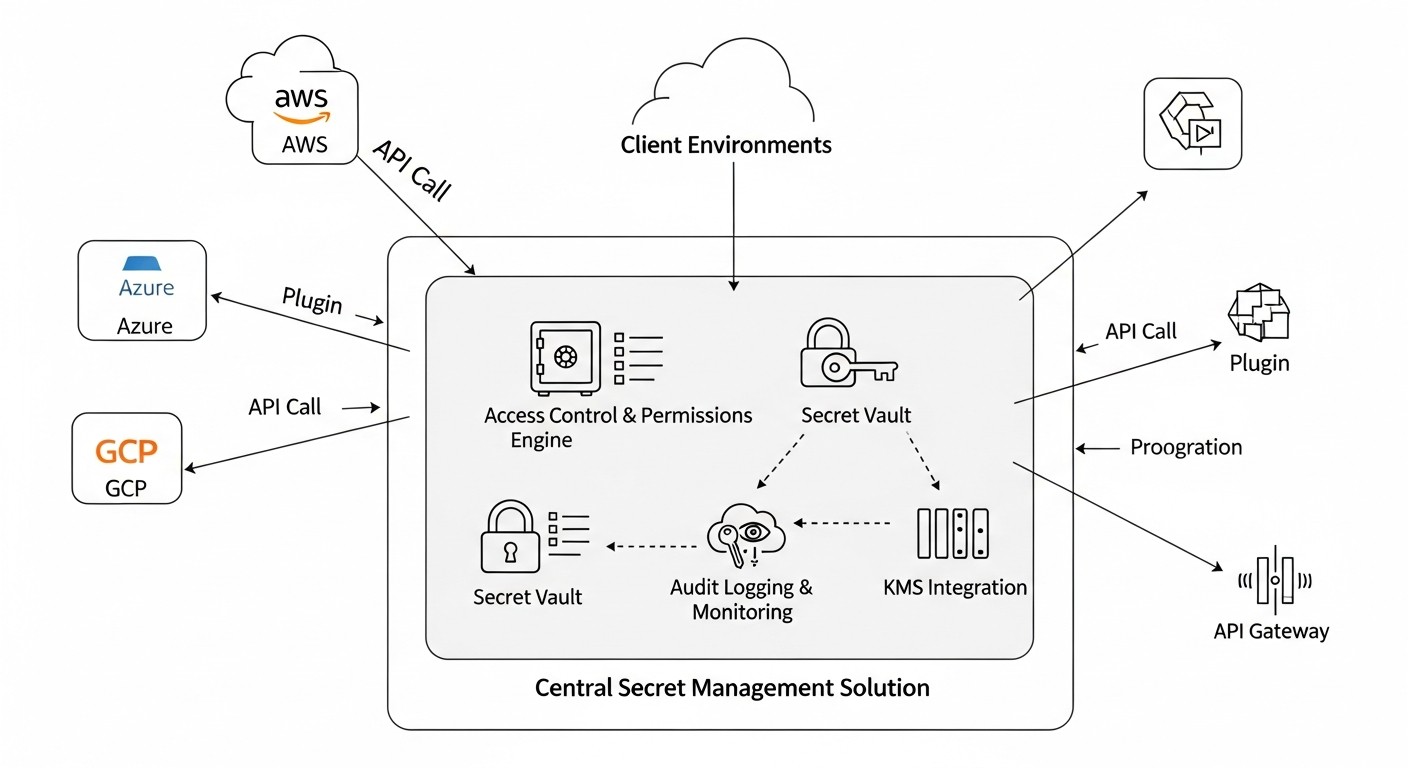

5. Integración y extensibilidad (Integration & Extensibility)

La solución debe integrarse fácilmente con los sistemas de autenticación existentes (LDAP, Active Directory, OAuth/OIDC, IAM de la nube), herramientas de CI/CD, orquestadores de contenedores (Kubernetes, Nomad), sistemas de monitorización y otros servicios. Una API abierta y la disponibilidad de SDK para varios lenguajes de programación son signos importantes de una buena integración. Vault cuenta con un amplio ecosistema de plugins y API, lo que lo hace extremadamente flexible y permite integrarlo fácilmente en prácticamente cualquier infraestructura, ya sean VPS tradicionales o plataformas de nube modernas.

6. Alta disponibilidad y escalabilidad (High Availability & Scalability)

Para sistemas críticos, la gestión de secretos no debe ser un único punto de fallo. La solución debe soportar configuraciones de clúster, conmutación por error automática (failover) y escalado horizontal para manejar cargas crecientes. Vault soporta varios backends de almacenamiento (Integrated Storage, Consul, S3, Azure Blob Storage, Google Cloud Storage) y puede desplegarse en modo de alta disponibilidad con conmutación automática del líder, lo que garantiza la continuidad del servicio incluso si nodos individuales fallan.

7. Facilidad de uso y automatización (Usability & Automation)

El sistema debe ser intuitivo para desarrolladores y operadores, ofreciendo tanto CLI como API para automatizar todas las operaciones. El soporte de Infrastructure as Code (IaC) a través de herramientas como Terraform, Ansible, Pulumi, es una gran ventaja. Vault viene con un potente CLI, una API HTTP bien documentada y proveedores oficiales de Terraform, lo que permite automatizar completamente su configuración y la gestión de secretos, reduciendo el trabajo manual y la probabilidad de errores.

8. Compatibilidad con entornos de nube y locales (Cloud & On-Premises Compatibility)

La capacidad de funcionar tanto en nubes públicas (AWS, Azure, GCP) como en centros de datos privados o en VPS, es crucial para estrategias híbridas y multinube. La solución debe ser "agnóstica de la nube" u ofrecer integraciones nativas con servicios en la nube. Vault está diseñado teniendo en cuenta estos requisitos, proporcionando mecanismos de autenticación y backends de almacenamiento específicos para cada nube, así como la posibilidad de desplegarse en cualquier VPS compatible con Linux.

9. Coste y economía de propiedad (Cost & TCO)

Además del coste directo de las licencias (si aplica), es necesario considerar los gastos operativos: costes de infraestructura, soporte, formación del personal, así como costes ocultos asociados a tiempos de inactividad o incidentes de seguridad. Aunque Vault es de código abierto, su versión Enterprise ofrece funciones ampliadas. Es importante evaluar el coste total de propiedad (TCO), incluidos los costes de infraestructura para el despliegue de HA, que pueden ser significativos en la nube.

Tomar una decisión basada en estos criterios permitirá a su equipo seleccionar e implementar un sistema de gestión de secretos que no solo satisfaga las necesidades actuales, sino que también escale con su infraestructura y requisitos de seguridad a largo plazo.

Tabla comparativa de soluciones de gestión de secretos

La elección de la solución óptima para la gestión de secretos en 2026 implica un análisis de las opciones disponibles, considerando sus capacidades, costes, complejidad de despliegue y relevancia para las prácticas modernas de DevOps. A continuación, se presenta una tabla comparativa que incluye HashiCorp Vault y otras soluciones populares o en la nube, con énfasis en datos y características relevantes para 2026.

Tenga en cuenta que los precios y las funciones específicas pueden variar según el proveedor, la región y el nivel de soporte. Los datos de precios son estimaciones y se proporcionan para una comprensión general del orden de los costes.

| Criterio | HashiCorp Vault (OSS/Enterprise) | AWS Secrets Manager | Azure Key Vault | Google Secret Manager | CyberArk Conjur/PAM | GitLab/GitHub Secret Scanning/Variables |

|---|---|---|---|---|---|---|

| **Tipo de solución** | Plataforma universal para la gestión de secretos, identidad y cifrado. | Servicio en la nube de AWS. | Servicio en la nube de Azure. | Servicio en la nube de GCP. | Solución integral para PAM/Secret Management. | Funciones CI/CD integradas para almacenar variables de entorno y escanear secretos. |

| **Despliegue** | Self-hosted (VPS, On-prem, K8s), Cloud-hosted (HCP Vault). | Servicio totalmente gestionado en AWS. | Servicio totalmente gestionado en Azure. | Servicio totalmente gestionado en GCP. | Self-hosted (On-prem, K8s), Cloud-hosted. | SaaS, integrado con GitLab/GitHub. |

| **Secretos dinámicos** | **Sí** (DB, AWS, Azure, GCP, K8s, SSH, Kafka y otros). Amplísimo soporte. | Sí (DB, Redshift, DocumentDB, RDS). Limitado a servicios de AWS. | Limitado (por ejemplo, SQL Database). Requiere lógica personalizada para la mayoría. | Limitado (por ejemplo, SQL Database). Requiere lógica personalizada para la mayoría. | Sí (DB, SSH, Windows, Mainframe). Profunda integración con sistemas corporativos. | No. Solo variables estáticas. |

| **Autenticación** | AppRole, K8s, AWS IAM, Azure AD, GCP IAM, LDAP/AD, Okta, JWT/OIDC, GitHub. | AWS IAM. | Azure AD. | GCP IAM. | AD/LDAP, SAML, OIDC, K8s, basado en Host. | Usuarios de GitLab/GitHub. |

| **Control de acceso** | **Políticas granulares (ACL)** por rutas, métodos, parámetros. | Políticas IAM de AWS. | RBAC de Azure. | Políticas IAM de GCP. | Modelo basado en roles, políticas AAM. | Roles en proyectos/grupos de GitLab/GitHub. |

| **Auditoría y registro** | **Auditoría completa** de todas las operaciones, backends de auditoría configurables. | CloudTrail, CloudWatch Logs. | Azure Monitor, Log Analytics. | Cloud Audit Logs. | Registros detallados de actividad. | Registros de acciones en CI/CD. |

| **Rotación automática** | **Sí** (para secretos dinámicos). Rotación automática de secretos estáticos a través del motor KV v2. | Sí (para servicios AWS compatibles). | Limitado, requiere funciones de Azure. | Limitado, requiere funciones de GCP. | Sí, rotación integral. | No. |

| **Alta disponibilidad (HA)** | **Sí** (con Consul, Integrated Storage, almacenamientos en la nube). Activo/En espera. | Integrado en el servicio. | Integrado en el servicio. | Integrado en el servicio. | Sí. | Integrado en SaaS. |

| **Escalabilidad** | **Alta**, arquitectura de clúster. | Alta, servicio gestionado. | Alta, servicio gestionado. | Alta, servicio gestionado. | Alta. | Alta. |

| **Precio (estimado 2026)** | OSS: $0 (infraestructura + soporte). Enterprise: desde $2000/mes (depende del volumen). HCP Vault: desde $0.05/hora. | ~ $0.40/secreto/mes + $0.05/10k llamadas API. | ~ $0.03/10k transacciones. Certificados y claves más caros. | ~ $0.06/10k llamadas API. | Alto (clase Enterprise, desde $5000/mes). | Incluido en las tarifas de GitLab/GitHub (desde Free hasta Enterprise). |

| **Complejidad de despliegue** | Media (OSS) a Baja (HCP Vault). Requiere experiencia para HA. | Muy baja. | Muy baja. | Muy baja. | Alta. | Muy baja. |

| **Compatibilidad Multi-Cloud/Híbrida** | **Excelente**, diseñado para ello. | Solo AWS. | Solo Azure. | Solo GCP. | Buena. | N/A. |

| **Gestión de certificados** | **Sí** (PKI Secret Engine, ACME). | Sí (a través de ACM, integración). | Sí. | No (a través de CA Service, integración). | Sí. | No. |

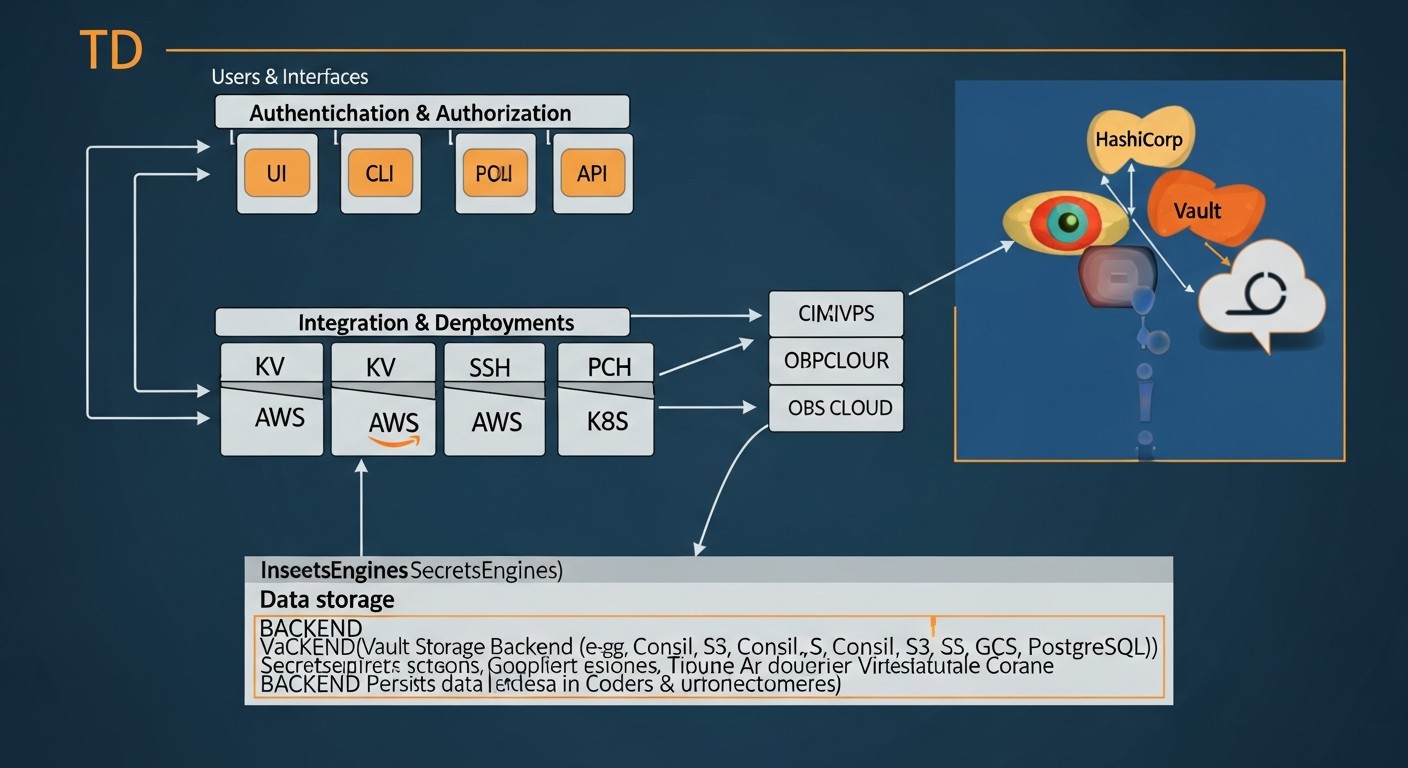

Revisión detallada de HashiCorp Vault: componentes clave y escenarios

HashiCorp Vault no es solo un almacén de contraseñas; es una plataforma integral para la gestión de secretos, identidades y cifrado. Su arquitectura modular permite una adaptación flexible a diversos requisitos de seguridad y escenarios de infraestructura. Para comprender verdaderamente el poder de Vault, es necesario examinar sus componentes clave y cómo se utilizan.

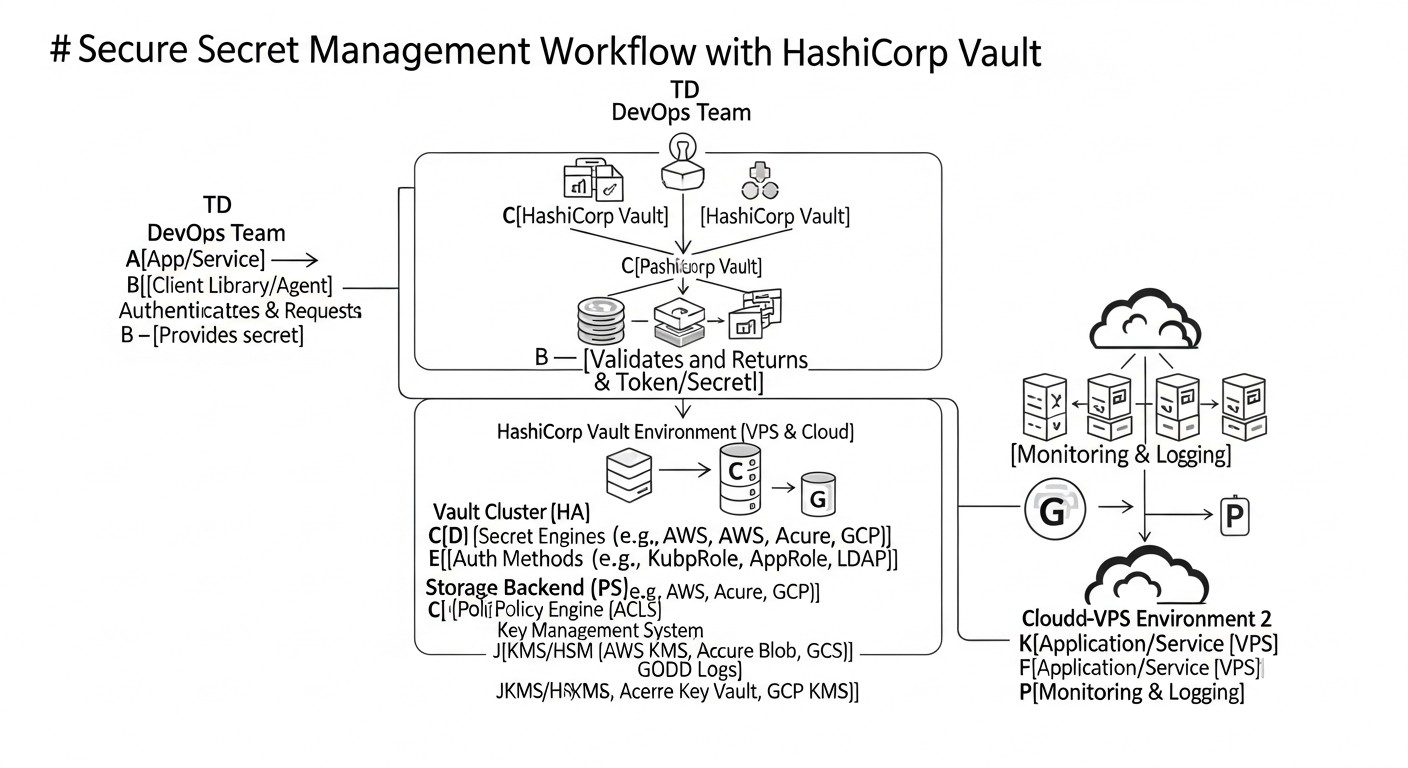

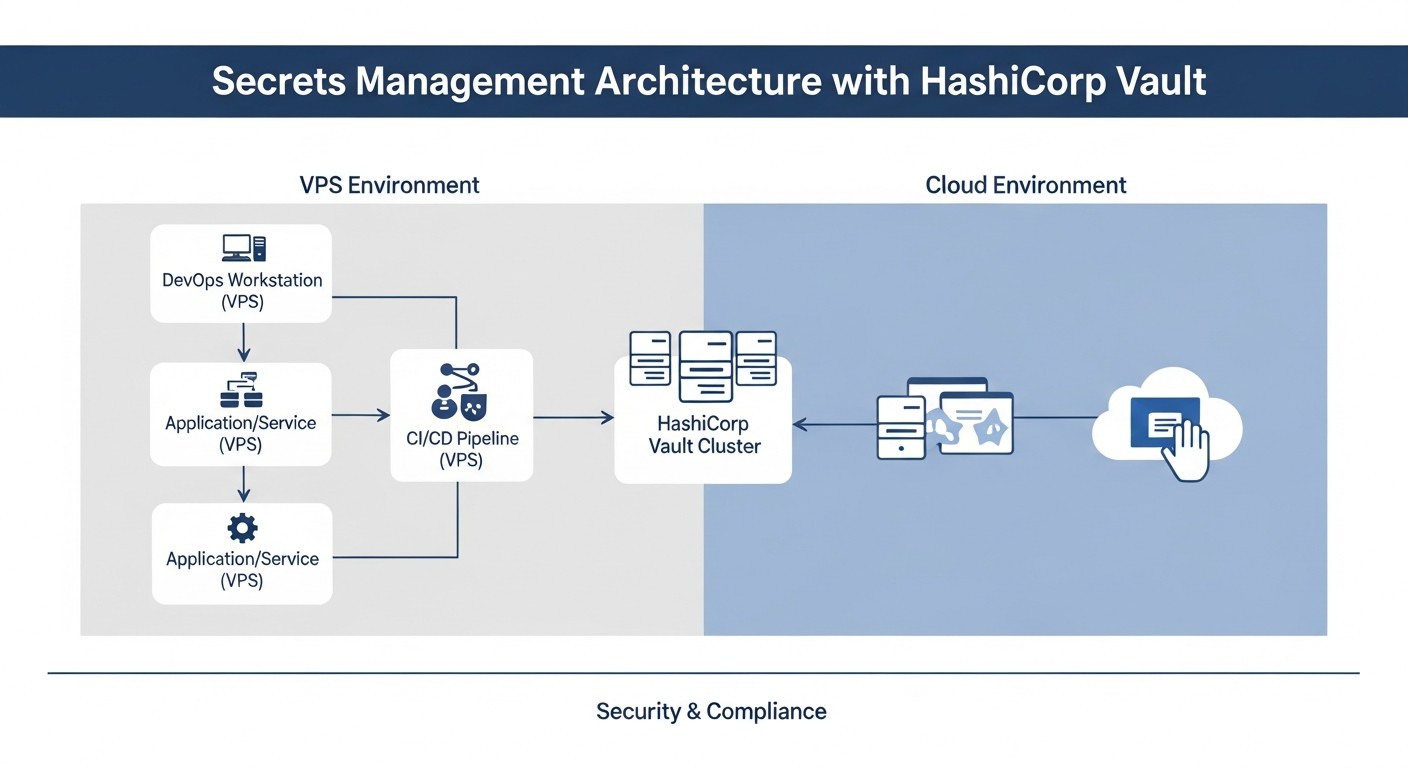

1. Arquitectura y despliegue de HashiCorp Vault

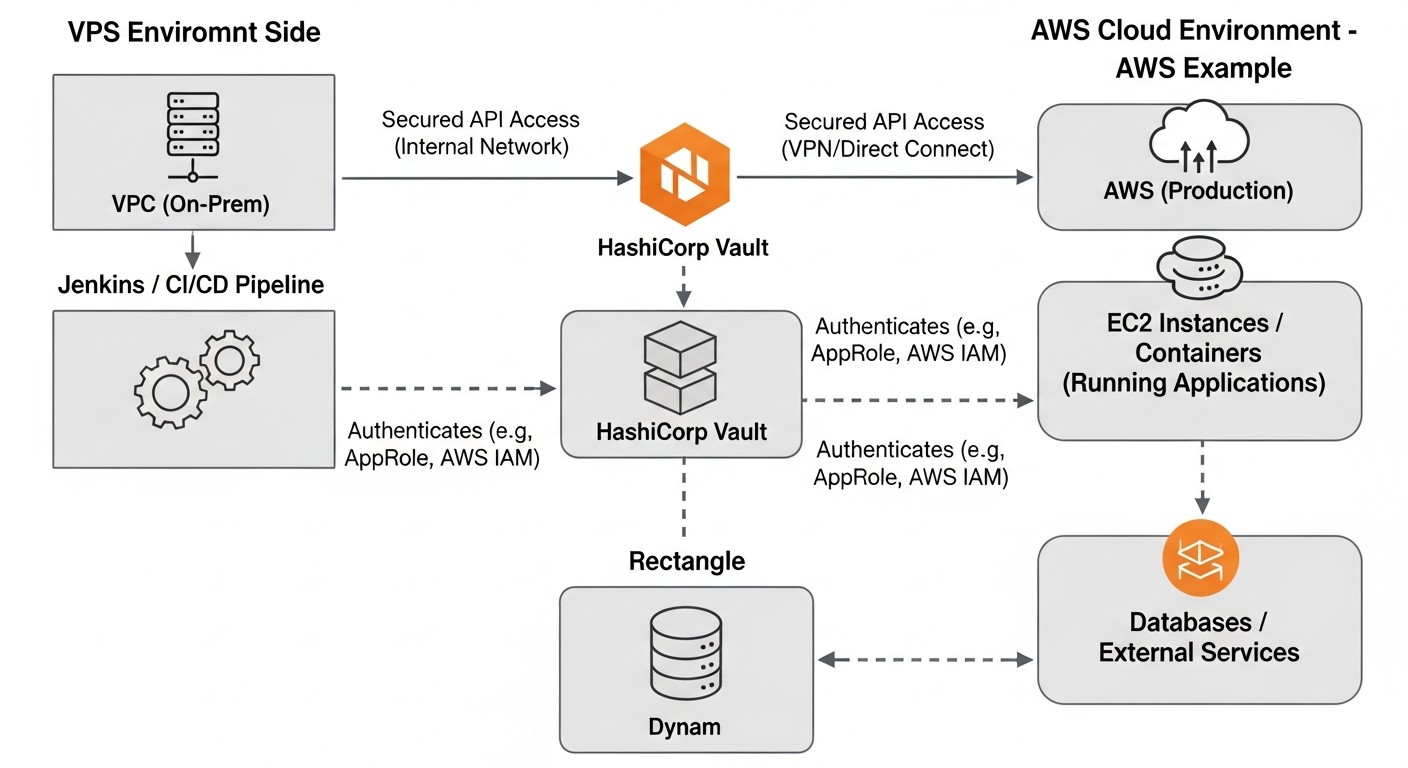

Vault está diseñado como un servicio centralizado que puede desplegarse en varias configuraciones, desde una instancia autónoma en un VPS hasta un clúster de alta disponibilidad en la nube o Kubernetes. El componente central de Vault es el servidor, que procesa las solicitudes, aplica políticas y gestiona los secretos. Para su funcionamiento, el servidor de Vault requiere un backend de almacenamiento (Storage Backend) y un mecanismo de protección de la clave maestra (Seal/Unseal). Opciones de despliegue:

-

Modo autónomo en VPS (Standalone VPS Deployment)

Para equipos pequeños o startups con un presupuesto limitado, Vault puede desplegarse en un solo VPS. En este caso, a menudo se utiliza el backend de almacenamiento integrado (Integrated Storage) o un backend de archivos. Esta es la forma más sencilla de empezar a trabajar con Vault, pero no proporciona alta disponibilidad. Si el VPS falla, Vault no estará disponible hasta su recuperación. Sin embargo, para desarrollo, pruebas o para servicios críticos pero no de alta carga, esto puede ser un compromiso aceptable. Es importante configurar copias de seguridad automáticas de los datos de Vault para evitar la pérdida de secretos. Para 2026, incluso en un VPS, se recomienda usar Auto Unseal con un KMS en la nube (por ejemplo, AWS KMS, Azure Key Vault, GCP KMS) para mejorar la seguridad de la clave maestra.

Pros: Bajo coste de infraestructura, facilidad de instalación. Contras: Punto único de fallo, "desprecintado" manual al reiniciar (sin Auto Unseal), escalabilidad limitada. Adecuado para: Proyectos pequeños, startups en etapas iniciales, entornos de prueba, desarrolladores individuales.

-

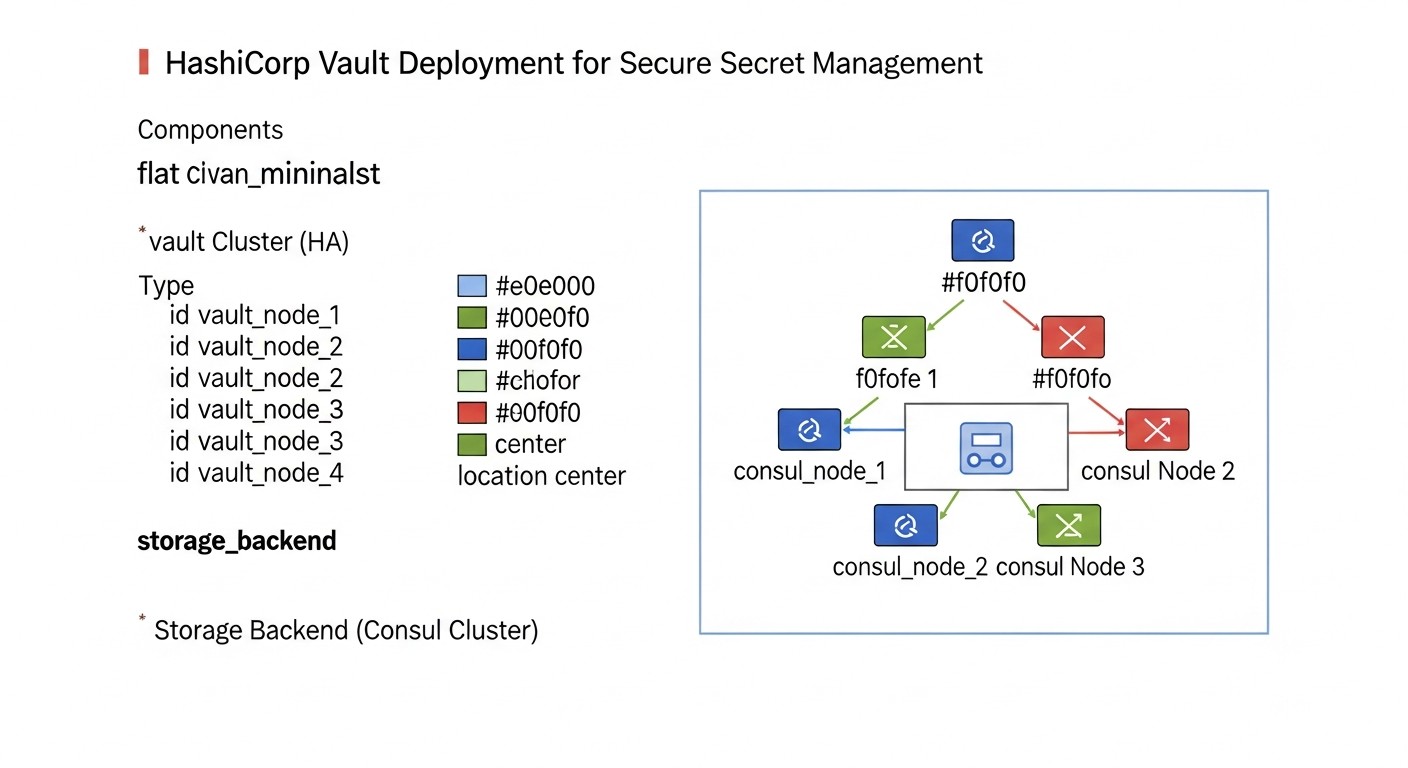

Clúster de alta disponibilidad (High Availability Cluster)

Para entornos de producción y aplicaciones críticas, Vault se despliega en una configuración de clúster. Esto implica varias instancias de Vault, operando en modo Activo/En espera. Una instancia es el líder (Activo), procesando todas las solicitudes, mientras que las demás (En espera) sincronizan los datos y están listas para asumir el rol de líder en caso de fallo. Para HA se requiere un backend de almacenamiento compartido, como Consul (elección tradicional), o el backend integrado Integrated Storage (recomendado para nuevos despliegues con Vault 1.4+), así como almacenamientos en la nube (S3, Azure Blob Storage, GCS). Integrated Storage simplifica el despliegue, ya que no requiere un clúster de Consul externo, pero aún así necesita 3 o 5 nodos de Vault para el quórum.

Pros: Alta disponibilidad, tolerancia a fallos, failover automático, escalado horizontal. Contras: Configuración y gestión más complejas, mayores requisitos de infraestructura. Adecuado para: Entornos de producción, grandes proyectos SaaS, empresas con altos requisitos de tiempo de actividad y seguridad.

-

Despliegue en Kubernetes (Vault on Kubernetes)

Vault se integra perfectamente con Kubernetes. Puede desplegarse como un conjunto de pods dentro de un clúster de Kubernetes, utilizando StatefulSets para HA y Persistent Volumes para el almacenamiento de datos (o backends en la nube). HashiCorp también proporciona Helm-charts para simplificar el despliegue. En Kubernetes, Vault a menudo utiliza el método de autenticación de Kubernetes para la autenticación de pods y Integrated Storage o Consul para el almacenamiento. Esto permite usar Vault como una parte nativa de la infraestructura de la nube, proporcionando una gestión de secretos sin interrupciones para los microservicios.

Pros: Integración con el ecosistema de Kubernetes, automatización del despliegue y la gestión, alta disponibilidad. Contras: Requiere comprensión de Kubernetes, potencialmente mayores gastos generales de infraestructura. Adecuado para: Equipos que utilizan activamente Kubernetes, aplicaciones nativas de la nube.

-

HashiCorp Cloud Platform (HCP) Vault

Para 2026, HCP Vault se está convirtiendo en una opción cada vez más popular. Es un servicio de Vault totalmente gestionado por HashiCorp, disponible en AWS, Azure y GCP. HCP Vault se encarga de todas las tareas operativas de despliegue, escalado, actualización y garantía de alta disponibilidad de Vault, permitiendo a los equipos centrarse en el uso en lugar de la gestión. Es una solución ideal para equipos que desean obtener todos los beneficios de Vault sin la carga operativa.

Pros: Totalmente gestionado, baja carga operativa, alta disponibilidad de serie, integración con KMS en la nube para Auto Unseal. Contras: Coste más alto que el OSS autoalojado, menos control sobre la infraestructura de bajo nivel. Adecuado para: Proyectos SaaS, startups, grandes empresas que prefieren servicios gestionados, donde la simplicidad operativa es más importante que el control absoluto.

2. Motores de secretos (Secret Engines)

Los motores de secretos son módulos en Vault que se encargan de almacenar, generar y gestionar diferentes tipos de secretos. Son la base de la flexibilidad de Vault.

-

KV Secret Engine (Key-Value)

El motor más simple y frecuentemente utilizado. Permite almacenar pares clave-valor arbitrarios. Existen dos versiones: KV v1 (sin versionado) y KV v2 (con versionado, capacidad de reversión, eliminación suave). KV v2 es el recomendado para la mayoría de los casos de uso, ya que proporciona un historial de cambios y la capacidad de recuperar secretos eliminados. Es ideal para almacenar secretos estáticos, como claves API de servicios de terceros, parámetros de configuración, tokens. Para garantizar la seguridad, incluso los secretos estáticos en KV v2 pueden rotarse manualmente o mediante scripts externos.

Ejemplo de uso: Almacenamiento de una clave API para un sistema de pago, que se actualiza trimestralmente. Los desarrolladores la obtienen de Vault, no de un archivo .env.

-

Database Secret Engine

Uno de los motores más potentes, que permite generar credenciales dinámicas para bases de datos (MySQL, PostgreSQL, MongoDB, MSSQL, Oracle y otros) con una vida útil limitada. Vault crea un usuario temporal con los privilegios especificados, lo entrega a la aplicación y, al expirar el TTL, revoca o elimina automáticamente a ese usuario. Esto reduce significativamente el riesgo de fuga de credenciales permanentes y simplifica la rotación.

Ejemplo de uso: Un microservicio solicita a Vault credenciales temporales para acceder a PostgreSQL. Estas credenciales son válidas por 5 minutos, después de lo cual se eliminan automáticamente de la base de datos.

-

AWS Secret Engine

Permite generar usuarios y roles IAM dinámicos con privilegios y vida útil limitados. Las aplicaciones pueden solicitar a Vault credenciales temporales de AWS (Access Key ID y Secret Access Key), que se revocan automáticamente al expirar el TTL. Esto evita la codificación de claves AWS de larga duración en aplicaciones o pipelines de CI/CD.

Ejemplo de uso: Un pipeline de CI/CD para despliegue en AWS solicita a Vault credenciales IAM temporales con una política que permite solo el despliegue en un bucket S3 con un prefijo específico.

-

Kubernetes Secret Engine

La integración con Kubernetes permite a los pods obtener secretos utilizando sus tokens de Service Account para autenticarse en Vault. Vault puede generar secretos dinámicos o proporcionar acceso a secretos estáticos basados en roles de Kubernetes. Esto proporciona una identidad "por pod" y permite que cada microservicio obtenga solo los secretos a los que tiene derecho de acceso.

Ejemplo de uso: Un microservicio en Kubernetes se autentica en Vault utilizando su Service Account y obtiene una clave para acceder a un almacenamiento externo, que es válida durante la vida útil del pod.

-

SSH Secret Engine

Gestiona claves y acceso SSH. Vault puede actuar como una autoridad de certificación SSH, emitiendo certificados temporales para acceder a servidores, o como una puerta de enlace (Bastion), haciendo proxy de sesiones SSH. Esto permite eliminar la distribución de claves SSH permanentes y gestionar centralizadamente el acceso a la infraestructura.

Ejemplo de uso: Un ingeniero solicita a Vault un certificado SSH temporal para acceder a un servidor de producción durante 1 hora. El acceso se registra y se revoca automáticamente.

-

PKI Secret Engine

Permite a Vault actuar como una autoridad de certificación (CA) para la emisión y gestión de certificados TLS. Las aplicaciones pueden solicitar a Vault certificados temporales para la autenticación TLS mutua (mTLS), lo cual es críticamente importante para implementar arquitecturas Zero Trust. Vault puede generar tanto CA raíz como intermedias, así como certificados finales.

Ejemplo de uso: Un microservicio solicita a Vault un certificado TLS para su interfaz HTTPS, que Vault renueva automáticamente a medida que se acerca la fecha de caducidad.

3. Métodos de autenticación (Auth Methods)

Los métodos de autenticación permiten a los usuarios y aplicaciones probar de forma segura su identidad a Vault. Vault soporta una amplia gama de métodos:

-

AppRole Auth Method

AppRole es uno de los métodos de autenticación más universales y seguros para aplicaciones. Se basa en dos componentes: RoleID (identificador de rol) y SecretID (identificador secreto). El RoleID puede ser obtenido por la aplicación de la configuración o una variable de entorno, y el SecretID debe obtenerse de una manera más segura (por ejemplo, de otro secreto que ya esté almacenado en Vault, o transmitido a través de un canal de confianza). Esto proporciona una autenticación "de dos factores" para las aplicaciones, donde la fuga de un componente no conduce a la compromiso. AppRole es ideal para sistemas CI/CD, VM y contenedores, donde se requiere autenticación automática.

Ejemplo de uso: Un agente de CI/CD obtiene el RoleID de su archivo de configuración y el SecretID de un KMS en la nube (por ejemplo, AWS KMS) al iniciar. Estos dos componentes se utilizan para autenticarse en Vault y obtener un token temporal.

-

Kubernetes Auth Method

Permite a los pods en Kubernetes autenticarse en Vault utilizando sus tokens de Service Account. Vault verifica la validez del token a través de la API de Kubernetes y, si el token es válido y coincide con el rol configurado, emite un token de Vault. Esto proporciona una integración nativa con Kubernetes y permite que cada pod tenga una identidad única y de corta duración para acceder a los secretos.

Ejemplo de uso: Un microservicio, ejecutándose en un pod de Kubernetes, lee su token de Service Account de un archivo, lo envía a Vault a través de la API, obtiene un token de Vault y lo usa para solicitar secretos.

-

AWS IAM Auth Method

Permite a las entidades de AWS (usuarios IAM, roles, instancias EC2) autenticarse en Vault utilizando sus credenciales de AWS o metadatos. Vault verifica la autenticidad de la solicitud a través de AWS STS (Security Token Service) o el Servicio de Metadatos de Instancia EC2. Este es un método ideal para aplicaciones que se ejecutan en EC2, ECS, EKS, ya que utiliza una identidad de AWS ya existente.

Ejemplo de uso: Una aplicación, ejecutándose en una instancia EC2 con un rol IAM específico, envía una solicitud de autenticación a Vault. Vault verifica que la solicitud proviene de un rol IAM de confianza y emite un token de Vault.

-

LDAP/Active Directory Auth Method

Permite a los usuarios autenticarse en Vault utilizando sus credenciales corporativas de LDAP o Active Directory. Esto simplifica la gestión de acceso para las personas, ya que no es necesario crear cuentas separadas en Vault. Vault puede mapear grupos de LDAP/AD a políticas de Vault.

Ejemplo de uso: Un ingeniero de DevOps inicia sesión en Vault CLI utilizando su nombre de usuario y contraseña corporativos. Vault los verifica a través de Active Directory y emite un token con las políticas correspondientes.

-

JWT/OIDC Auth Method

Permite a Vault integrarse con proveedores de OpenID Connect (OIDC) o JSON Web Token (JWT), como Okta, Auth0, Keycloak o incluso GitHub Actions (con su proveedor OIDC). Esto proporciona una autenticación unificada para usuarios y sistemas que utilizan estándares de identificación modernos.

Ejemplo de uso: Un desarrollador inicia sesión en la UI de Vault a través de Okta, utilizando su SSO. Okta emite un token JWT, que Vault valida y emite un token de Vault.

La comprensión de estos componentes clave —arquitectura, motores de secretos y métodos de autenticación— es fundamental para el uso eficaz de HashiCorp Vault. La elección y configuración correctas de estos elementos permiten construir sistemas de gestión de secretos fiables, seguros y automatizados, que cumplen con los más altos estándares de seguridad de 2026.

Consejos prácticos y recomendaciones para implementar Vault

La implementación de HashiCorp Vault requiere una planificación cuidadosa y un enfoque por etapas. Estos consejos prácticos ayudarán a los equipos de DevOps y a los desarrolladores a evitar trampas comunes y a utilizar al máximo las capacidades de Vault.

1. Elección de la estrategia de despliegue y el backend de almacenamiento

Antes de comenzar la instalación, decida su estrategia de despliegue. Para entornos de producción, elija siempre un clúster de alta disponibilidad. Se recomienda utilizar Integrated Storage (a partir de Vault 1.4+), ya que simplifica la arquitectura al no requerir un clúster de Consul separado. Si trabaja en la nube, considere HCP Vault para minimizar la carga operativa.

# Ejemplo de configuración de Vault para Integrated Storage (server.hcl)

storage "raft" {

path = "/vault/data"

node_id = "vault-server-1" # ID único para cada nodo

}

listener "tcp" {

address = "0.0.0.0:8200"

tls_disable = "true" # En producción use TLS

}

api_addr = "http://127.0.0.1:8200" # Reemplazar con la dirección pública/DNS

cluster_addr = "http://127.0.0.1:8201" # Para comunicación del clúster

# Para Auto Unseal (ejemplo con AWS KMS)

seal "awskms" {

region = "us-east-1"

kms_key_id = "arn:aws:kms:us-east-1:123456789012:key/your-kms-key-id"

}

Consejo: Siempre use TLS para la comunicación con Vault en producción. Genere certificados usando el PKI Secret Engine del propio Vault o use Let's Encrypt.

2. Automatización del "desprecintado" (Auto Unseal)

El "desprecintado" manual de Vault con Shamir's Secret Sharing es un proceso seguro pero laborioso. En producción, use obligatoriamente Auto Unseal con un KMS en la nube (AWS KMS, Azure Key Vault, GCP KMS) o HSM. Esto no solo simplifica las operaciones, sino que también aumenta la seguridad, ya que la clave maestra de cifrado de Vault nunca se almacena en texto plano.

# Ejemplo de comando para inicializar Vault especificando Auto Unseal

vault operator init -key-shares=1 -key-threshold=1 -recovery-shares=1 -recovery-threshold=1 -format=json > vault_init_keys.json

# En producción no especifique -key-shares=1, use valores más altos y guarde las claves de forma segura.

# Al usar Auto Unseal, las claves de Unseal no se generan.

# En su lugar, se generan Recovery Keys para la recuperación.

Consejo: Las claves de recuperación (Recovery Keys) deben almacenarse en estricto aislamiento, preferiblemente por personas diferentes y de confianza, y usarse solo en casos de emergencia.

3. Uso del método de autenticación AppRole para aplicaciones

AppRole es el estándar de oro para la autenticación de aplicaciones en Vault. Es flexible y seguro. Cree roles para cada aplicación o microservicio.

# Habilitar AppRole

vault auth enable approle

# Crear AppRole para la aplicación 'backend-api'

vault write auth/approle/role/backend-api \

token_ttl=1h \

token_max_ttl=24h \

bind_secret_id=true \

secret_id_num_uses=1 \

secret_id_ttl=5m \

policies="backend-api-policy"

# Leer RoleID

vault read auth/approle/role/backend-api/role-id

# Generar SecretID (para CI/CD o entrega segura)

vault write -f auth/approle/role/backend-api/secret-id

Consejo: Nunca almacene SecretID junto con RoleID. Utilice mecanismos seguros para la entrega de SecretID (por ejemplo, a través de tokens de un solo uso, KMS en la nube, o a través de Vault Agent Auto-Auth).

4. Implementación de secretos dinámicos

Maximice el uso de secretos dinámicos para bases de datos, proveedores de la nube y SSH. Esto aumenta radicalmente la seguridad, ya que los secretos tienen una vida útil corta y se revocan automáticamente.

# Habilitar el motor de secretos de PostgreSQL

vault secrets enable database

# Configurar la conexión a PostgreSQL

vault write database/config/postgresql \

plugin_name="postgresql-database-plugin" \

connection_url="postgresql://{{username}}:{{password}}@localhost:5432/mydb?sslmode=disable" \

allowed_roles="my-app-role" \

username="vault_admin" \

password="super_secret_password" # Estas son credenciales de administrador temporales para Vault

# Crear un rol para la aplicación que generará credenciales

vault write database/roles/my-app-role \

db_name="postgresql" \

creation_statements="CREATE ROLE \"{{name}}\" WITH LOGIN PASSWORD '{{password}}' VALID UNTIL '{{expiration}}'; \

GRANT SELECT ON ALL TABLES IN SCHEMA public TO \"{{name}}\";" \

default_ttl="1h" \

max_ttl="24h"

# La aplicación solicita credenciales

# vault read database/creds/my-app-role

Consejo: Comience con el Database Secret Engine. Ofrece la mayor ganancia en seguridad y simplicidad operativa.

5. Desarrollo de políticas de acceso estrictas (ACL Policies)

Aplique el principio de mínimos privilegios. Cada política debe otorgar acceso solo a los secretos y operaciones necesarios. Utilice rutas para organizar los secretos por proyectos, entornos, tipos.

# policy.hcl para backend-api

path "secret/data/production/backend-api/*" {

capabilities = ["read"]

}

path "database/creds/backend-api-db-role" {

capabilities = ["read"]

}

# Aplicación de la política

vault policy write backend-api-policy policy.hcl

Consejo: Revise y audite regularmente las políticas para asegurarse de que sigan siendo relevantes y no otorguen derechos excesivos.

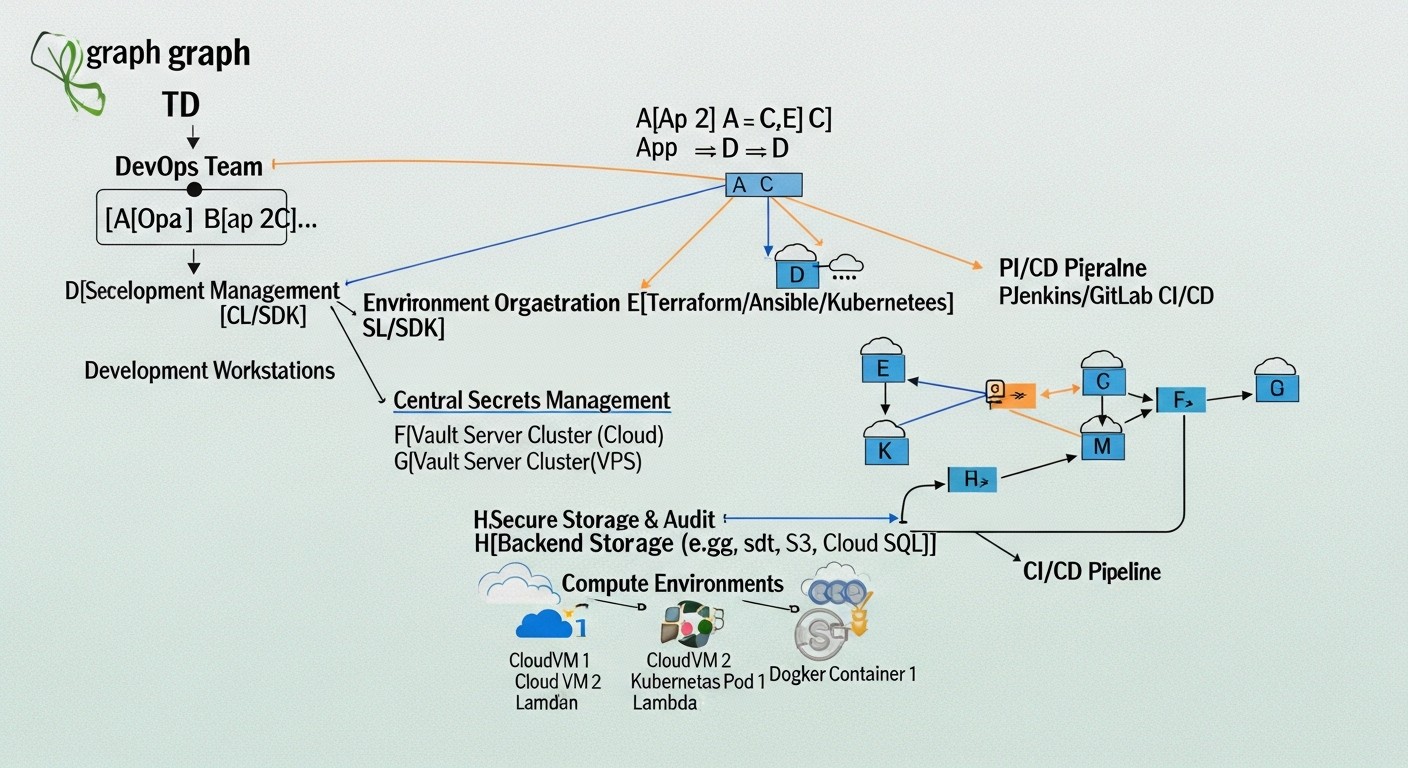

6. Integración con pipelines de CI/CD

Utilice Vault para la entrega segura de secretos en CI/CD. En lugar de almacenar secretos en variables de GitLab CI/CD o GitHub Actions Secrets, utilice Vault para su generación dinámica o lectura. Integre Vault con CI/CD a través de AppRole o Kubernetes Auth (si CI/CD se ejecuta en K8s) o JWT/OIDC (para GitHub Actions, GitLab CI).

# Ejemplo de paso en GitLab CI/CD para obtener un secreto de Vault

# Suponemos que AppRole RoleID y SecretID están disponibles de forma segura en el CI/CD Runner

# (por ejemplo, SecretID obtenido a través de un KMS en la nube o Vault Agent)

# export VAULT_ADDR="https://vault.yourdomain.com"

# export VAULT_ROLE_ID="your_role_id"

# export VAULT_SECRET_ID="your_secret_id"

# vault login -method=approle role_id=$VAULT_ROLE_ID secret_id=$VAULT_SECRET_ID

# export DB_PASSWORD=$(vault read -field=password database/creds/my-app-role)

# echo "Deploying application with DB_PASSWORD=$DB_PASSWORD"

Consejo: Utilice Vault Agent para la autenticación automática y la renderización de secretos en archivos o variables de entorno. Esto simplifica la integración y la hace más fiable.

7. Monitorización y auditoría

Configure la monitorización del estado de Vault (disponibilidad, rendimiento, número de solicitudes) con Prometheus y Grafana. Integre los registros de auditoría de Vault con su sistema de registro centralizado (ELK, Splunk, Graylog) para un análisis continuo y la detección de anomalías.

# Ejemplo de configuración de un backend de auditoría en Vault (para salida a archivo)

audit "file" {

path = "/var/log/vault_audit.log"

log_requests = true

log_responses = true

}

Consejo: Revise regularmente los registros de auditoría. Automatice las alertas para eventos críticos, como intentos de inicio de sesión fallidos o acceso a rutas sensibles.

8. Copias de seguridad y recuperación

Realice copias de seguridad regulares de los datos de Vault. Para Integrated Storage, use el comando vault operator raft snapshot save. Para otros backends, siga sus recomendaciones específicas. Pruebe los procedimientos de recuperación para asegurarse de que funcionan.

# Creación de una instantánea de Integrated Storage

vault operator raft snapshot save /tmp/vault_snapshot_$(date +%F_%H-%M-%S).snap

# Restauración desde una instantánea (en un clúster nuevo/vacío)

# vault operator raft snapshot restore /tmp/vault_snapshot.snap

Consejo: Almacene las instantáneas en un almacenamiento en la nube seguro y cifrado, separado del propio Vault.

9. Formación del equipo

Capacite a su equipo sobre el uso de Vault, sus conceptos de seguridad, CLI y API. Asegúrese de que todos comprendan su papel en la seguridad de los secretos.

Siguiendo estos consejos prácticos, podrá implementar con éxito HashiCorp Vault en su infraestructura, mejorando significativamente el nivel de seguridad y la automatización de la gestión de secretos.

Errores comunes al trabajar con HashiCorp Vault y cómo evitarlos

HashiCorp Vault es una herramienta poderosa, pero su uso incorrecto puede crear nuevas vulnerabilidades en lugar de eliminarlas. Aquí hay cinco errores comunes que los equipos de DevOps y los desarrolladores cometen al trabajar con Vault, y recomendaciones sobre cómo prevenirlos.

1. Gestión incorrecta de las claves Unseal / Recovery Keys

Error: Después de inicializar Vault, las claves Unseal (o Recovery Keys al usar Auto Unseal) se imprimen y se almacenan en un solo lugar, se transmiten a través de canales no seguros o no se distribuyen entre un número suficientemente grande de personas de confianza. Por ejemplo, una persona anota todas las claves en un cuaderno personal o las guarda en su ordenador.

Consecuencias: El compromiso de una persona o un lugar de almacenamiento de claves conduce al acceso completo a Vault y a todos sus secretos. Si las claves se pierden, Vault se vuelve inaccesible, lo que provoca la interrupción de todos los servicios dependientes y la posible pérdida de datos.

Cómo evitarlo:

- **Utilice Auto Unseal:** Siempre que sea posible, configure Auto Unseal con un KMS en la nube (AWS KMS, Azure Key Vault, GCP KMS) o HSM. Esto elimina la necesidad de gestionar manualmente las claves Unseal.

- **Con Shamir's Secret Sharing:** Distribuya las claves Unseal (y Recovery Keys) entre al menos 3-5 personas de confianza (por ejemplo, CTO, Lead DevOps, Lead Security Engineer). Cada persona debe guardar su clave en un lugar físicamente seguro (por ejemplo, en una caja fuerte) y saber cómo usarla.

- **No transmita claves por la red:** Nunca envíe claves Unseal/Recovery Keys por correo electrónico, mensajería o en almacenamientos de archivos compartidos. Utilice métodos de transmisión seguros (por ejemplo, en persona, con un medio físico).

- **Revise el procedimiento regularmente:** Realice periódicamente ejercicios de "desprecintado" de Vault con la participación de todos los custodios de claves para asegurarse de que el procedimiento es conocido y funciona.

2. Políticas de acceso insuficientemente granulares (Over-privileged policies)

Error: Creación de políticas de acceso demasiado amplias que otorgan a las aplicaciones o usuarios más derechos de los que necesitan. Por ejemplo, una política que da acceso a secret/data/* en lugar de secret/data/production/my-app/*, o que permite escribir secretos cuando solo se requiere lectura.

Consecuencias: En caso de compromiso de un token de Vault, un atacante obtiene acceso a un gran volumen de secretos que no pertenecen a la aplicación comprometida. Esto aumenta significativamente la superficie de ataque y el daño potencial.

Cómo evitarlo:

- **Principio de mínimos privilegios (Least Privilege):** Cada política debe ser lo más detallada posible, otorgando acceso solo a rutas específicas y solo a las operaciones necesarias (

read,list,create,update,delete). - **Segmentación de secretos:** Organice los secretos por grupos lógicos (proyectos, entornos, tipos de aplicaciones) utilizando rutas jerárquicas (por ejemplo,

secret/data/projectX/envY/serviceZ/). - **Auditoría regular de políticas:** Revise periódicamente todas las políticas y sus vinculaciones para asegurarse de que cumplen con los requisitos actuales y no contienen derechos excesivos. Utilice herramientas como Vault Policy Analyzer.

3. Uso incorrecto de SecretID en AppRole

Error: Almacenar RoleID y SecretID para AppRole en el mismo lugar (por ejemplo, en un mismo archivo de configuración, en una misma variable de entorno) o transmitir SecretID en texto plano por la red.

Consecuencias: La fuga de un archivo o la interceptación de un paquete de red proporciona al atacante acceso completo a la autenticación en Vault, eludiendo la protección de AppRole.

Cómo evitarlo:

- **Separación de RoleID y SecretID:** El RoleID puede ser relativamente "público" (por ejemplo, en la configuración de la aplicación), pero el SecretID debe estar protegido y ser accesible solo para la aplicación durante el inicio.

- **SecretID de un solo uso:** Utilice

secret_id_num_uses=1ysecret_id_ttlpara SecretID, de modo que sean válidos solo para un uso o un corto período de tiempo. - **Entrega segura de SecretID:**

- **Vault Agent Auto-Auth:** Método recomendado. Vault Agent puede obtener SecretID de forma segura e intercambiarlo por un token de Vault sin exponer SecretID a la aplicación.

- **KMS en la nube:** Uso de un KMS en la nube para cifrar SecretID, que la aplicación descifra solo al iniciar.

- **Entrega manual/por script a través de un canal seguro:** En casos extremos, para CI/CD, SecretID puede transmitirse a través de un canal cifrado o inyectarse directamente en la memoria del proceso.

4. Ausencia de monitorización y auditoría

Error: Habilitar los registros de auditoría de Vault, pero no tener una recopilación centralizada, análisis y configuración de alertas. Los registros simplemente se escriben en un archivo y nunca se revisan.

Consecuencias: Los incidentes de seguridad pueden pasar desapercibidos durante mucho tiempo. Imposibilidad de investigar fugas o accesos no autorizados, lo que lleva a incumplimientos normativos y pérdida de confianza.

Cómo evitarlo:

- **Recopilación centralizada de registros:** Integre los registros de auditoría de Vault con su sistema de registro centralizado (ELK Stack, Splunk, Loki/Grafana, Graylog).

- **Configuración de alertas:** Cree reglas de alerta para eventos críticos: intentos de autenticación fallidos, acceso a secretos altamente sensibles, cambios de políticas, operaciones de "desprecintado", etc.

- **Análisis regular:** Realice análisis regulares de los registros de auditoría para identificar anomalías y actividades sospechosas.

- **Inmutabilidad de los registros:** Asegúrese de que los registros de auditoría estén protegidos contra modificaciones y que su integridad pueda verificarse.

5. Ignorar el ciclo de vida de los secretos y la falta de rotación

Error: Almacenar secretos estáticos en el KV Secret Engine sin rotación regular o usar secretos dinámicos de larga duración con TTLs grandes.

Consecuencias: Cuanto más tiempo existe un secreto sin cambios, mayor es la probabilidad de que se vea comprometido. Si un secreto se filtra, permanece válido durante mucho tiempo, lo que proporciona al atacante acceso persistente. Esto socava el principio de "Zero Trust".

Cómo evitarlo:

- **Maximice el uso de secretos dinámicos:** Para bases de datos, proveedores de la nube, SSH, use siempre secretos dinámicos con el TTL más corto posible.

- **Rotación automática de secretos estáticos:** Si se ve obligado a usar secretos estáticos (por ejemplo, para API de terceros que no admiten la generación dinámica), implemente un mecanismo para su rotación automática o semiautomática. Vault Enterprise tiene funciones de rotación integradas para KV v2. Para OSS, se pueden usar scripts o herramientas externas.

- **Establezca TTLs adecuados:** Para los tokens de Vault y los secretos dinámicos, establezca un TTL que se ajuste a las necesidades reales de la aplicación. No otorgue tokens válidos por una semana si una hora es suficiente.

- **Revocación:** En caso de compromiso de un token o secreto, revóquelo inmediatamente usando

vault token revokeovault lease revoke.

Al evitar estos errores comunes, su equipo podrá construir un sistema de gestión de secretos más robusto y seguro con HashiCorp Vault, que cumpla con las mejores prácticas de 2026.

Lista de verificación para la aplicación práctica de HashiCorp Vault

Esta lista de verificación le ayudará a estructurar el proceso de implementación y aseguramiento de HashiCorp Vault en su entorno DevOps. Siga estos pasos para crear un sistema de gestión de secretos fiable y automatizado.

-

Planificación y diseño:

- [ ] Definir la audiencia objetivo de Vault (personas, aplicaciones, servicios).

- [ ] Elegir la estrategia de despliegue (Standalone VPS, HA Cluster, Kubernetes, HCP Vault).

- [ ] Elegir el backend de almacenamiento (Integrated Storage, Consul, almacenamientos en la nube).

- [ ] Determinar el método de Auto Unseal (KMS: AWS, Azure, GCP o HSM).

- [ ] Diseñar la jerarquía de rutas para los secretos (por ejemplo,

secret/data/<project>/<environment>/<service>). - [ ] Determinar qué tipos de secretos se almacenarán/generarán (estáticos, dinámicos DB, AWS, K8s, PKI, etc.).

-

Instalación e inicialización:

- [ ] Instalar Vault en la infraestructura seleccionada (VPS, K8s, instancias en la nube).

- [ ] Configurar el archivo de configuración de Vault (

server.hcl) con el backend de almacenamiento, el listener, Auto Unseal. - [ ] Inicializar Vault (

vault operator init), distribuir de forma segura las Recovery Keys (si no se usa Auto Unseal). - [ ] Sellar (Seal) y desprecintar (Unseal) Vault manualmente para verificar (si no se usa Auto Unseal).

- [ ] Configurar Vault Agent para el inicio automático y Auto Unseal (si se utiliza).

-

Configuración básica de seguridad:

- [ ] Habilitar TLS para todas las comunicaciones con Vault (si no es HCP Vault).

- [ ] Configurar y habilitar al menos un backend de auditoría (archivo, syslog, Splunk, Elastic).

- [ ] Crear un token raíz y revocarlo inmediatamente después de la configuración inicial, utilizando en su lugar tokens con derechos limitados para la administración.

- [ ] Configurar el firewall para restringir el acceso a los puertos de Vault (8200, 8201).

-

Configuración de métodos de autenticación:

- [ ] Habilitar y configurar AppRole para aplicaciones/CI/CD.

- [ ] Habilitar y configurar Kubernetes Auth Method para microservicios en K8s.

- [ ] Habilitar y configurar AWS IAM Auth Method para aplicaciones en AWS.

- [ ] Habilitar y configurar LDAP/AD o JWT/OIDC para la autenticación de usuarios.

- [ ] Crear roles para cada método de autenticación, vinculándolos a las políticas correspondientes.

-

Configuración de motores de secretos:

- [ ] Habilitar KV Secret Engine (v2) para secretos estáticos.

- [ ] Habilitar y configurar Database Secret Engine para bases de datos.

- [ ] Habilitar y configurar AWS Secret Engine para credenciales de AWS.

- [ ] Habilitar y configurar Kubernetes Secret Engine para secretos específicos de K8s.

- [ ] Habilitar y configurar PKI Secret Engine para la gestión de certificados.

- [ ] Rellenar el KV Secret Engine con secretos estáticos iniciales.

-

Gestión de políticas de acceso (ACL):

- [ ] Desarrollar políticas detalladas para cada aplicación, servicio y grupo de usuarios.

- [ ] Aplicar el principio de mínimos privilegios.

- [ ] Vincular las políticas a los roles de autenticación correspondientes.

- [ ] Revisar y actualizar regularmente las políticas.

-

Integración con aplicaciones y CI/CD:

- [ ] Modificar las aplicaciones para obtener secretos de Vault en lugar de codificarlos.

- [ ] Integrar los pipelines de CI/CD con Vault para la entrega segura de secretos.

- [ ] Utilizar Vault Agent para automatizar la obtención de secretos y su inyección en las aplicaciones.

- [ ] Instalar Vault CLI en las estaciones de trabajo de los ingenieros de DevOps y en los runners de CI/CD.

-

Monitorización, registro y alertas:

- [ ] Configurar la recopilación de métricas de Vault (Prometheus Exporter) y la visualización (Grafana).

- [ ] Integrar los registros de auditoría de Vault con el sistema de registro centralizado.

- [ ] Configurar alertas para eventos críticos de seguridad y rendimiento de Vault.

- [ ] Revisar regularmente los registros de auditoría en busca de anomalías.

-

Copia de seguridad y recuperación:

- [ ] Configurar copias de seguridad automáticas regulares de los datos de Vault.

- [ ] Almacenar las copias de seguridad en un almacenamiento seguro, cifrado y geográficamente distribuido.

- [ ] Probar el procedimiento de recuperación a partir de una copia de seguridad.

-

Formación y documentación:

- [ ] Impartir formación a todos los equipos que utilizan Vault.

- [ ] Crear documentación interna sobre el uso de Vault (cómo obtener un secreto, cómo crear un nuevo rol, cómo depurar).

- [ ] Establecer procedimientos claros para la gestión del ciclo de vida de los secretos.

-

Auditoría de seguridad regular:

- [ ] Realizar auditorías periódicas de la configuración de Vault y sus políticas.

- [ ] Realizar escaneos de vulnerabilidades (Vulnerability Scans) para los servidores de Vault.

- [ ] Estar atento a las actualizaciones de seguridad de HashiCorp Vault y aplicarlas.

- [ ] Realizar pruebas de penetración (Penetration Testing) para Vault y sus integraciones.

Esta lista de verificación es un documento vivo y debe adaptarse a los requisitos específicos de su organización. La ejecución consistente de estos puntos le ayudará a construir un sistema de gestión de secretos robusto y seguro.

Cálculo de costes y economía de propiedad de HashiCorp Vault

Comprender el verdadero coste total de propiedad (Total Cost of Ownership, TCO) de HashiCorp Vault va más allá del simple coste de las licencias. Incluye los costes de infraestructura, la carga operativa, la integración, así como el ahorro potencial por la prevención de incidentes de seguridad. Para 2026, estos factores se han vuelto aún más significativos.

Componentes del coste de HashiCorp Vault

-

Licenciamiento de HashiCorp Vault

-

HashiCorp Vault Open Source (OSS): Gratuito. La funcionalidad principal está disponible sin pagos de licencia. Ideal para startups, equipos pequeños y entornos de prueba.

Costes: Solo infraestructura y gastos operativos.

-

HashiCorp Vault Enterprise: Versión de pago, ofrece funciones ampliadas para grandes organizaciones:

Performance Standby Nodes: Aumento del rendimiento de lectura.

Multi-datacenter Replication: Replicación para DR y entornos geográficamente distribuidos.

Sentinel Policies: Control de acceso avanzado basado en políticas (Policy as Code).

Automated Secret Rotation: Rotación automática para secretos estáticos KV v2.

Seal Wrap: Nivel adicional de protección de secretos.

Namespaces: Multitenencia para el aislamiento de equipos y proyectos.

Premium Support: Soporte prioritario de HashiCorp.

Costes: Pagos de licencia (a menudo desde $2000-$5000 al mes, dependiendo del volumen de uso y las funciones) + infraestructura + gastos operativos.

-

HashiCorp Cloud Platform (HCP) Vault: Servicio gestionado de Vault en la nube.

Costes: Pago por uso ("pay-as-you-go"), depende del tamaño del clúster, el ancho de banda y el volumen de secretos almacenados. Por ejemplo, un clúster inicial puede costar entre $0.05-$0.10 por hora (aproximadamente $35-$70 al mes), pero para un clúster de producción con HA y alta carga puede alcanzar fácilmente los $500-$2000 al mes o más, más el tráfico.

-

HashiCorp Vault Open Source (OSS): Gratuito. La funcionalidad principal está disponible sin pagos de licencia. Ideal para startups, equipos pequeños y entornos de prueba.

-

Gastos de infraestructura

Son los costes de máquinas virtuales, almacenamiento, red. Dependen en gran medida de la estrategia de despliegue elegida.

-

VPS / On-Prem:

Standalone Vault: 1-2 VPS (por ejemplo, AWS EC2 t3.small/medium, DigitalOcean Droplet 2-4GB RAM). Coste: $10-$50/mes por instancia.

HA Cluster (Integrated Storage): Mínimo 3 VPS (por ejemplo, AWS EC2 m6i.large o c6i.large, DigitalOcean Droplet 8-16GB RAM) para Vault + adicionalmente 1-2 instancias para Consul (si se utiliza). Coste: $150-$500/mes por clúster.

Storage: Discos SSD para datos de Vault (por ejemplo, AWS EBS gp3, DigitalOcean Block Storage). $10-$50/mes.

Network: Tráfico, balanceadores de carga (AWS ELB, Nginx/HAProxy en VPS). $20-$100/mes.

KMS para Auto Unseal: Depende de la nube y el número de operaciones. Varios dólares al mes.

-

Kubernetes:

Costes de los pods de Vault y Persistent Volumes en su clúster de Kubernetes. Esto es parte de los costes generales de K8s.

Recursos adicionales para Consul (si se utiliza como backend). Coste: $100-$300/mes por clúster.

-

VPS / On-Prem:

-

Gastos operativos (OpEx)

Son los costes de personal que despliega, mantiene y gestiona Vault.

Tiempo de ingenieros: Despliegue, configuración, monitorización, actualización, resolución de problemas. Para OSS, esto puede ocupar de 0.2 a 1 FTE (Full-Time Equivalent) dependiendo de la complejidad y el tamaño de la infraestructura.

Formación: Formación del equipo en el uso de Vault.

Desarrollo de integraciones: Tiempo de los desarrolladores para integrar aplicaciones con la API/SDK de Vault.

Auditoría y seguridad: Tiempo para analizar los registros de auditoría, verificar políticas.

Ejemplos de cálculos para diferentes escenarios (estimado 2026)

Escenario 1: Startup en VPS (Vault OSS Standalone)

- **Objetivo:** Gestión centralizada de secretos para 5-10 microservicios, CI/CD, 10-20 usuarios.

- **Licencia:** HashiCorp Vault OSS (gratuito).

- **Infraestructura:**

- 1 x VPS (8GB RAM, 4 vCPU, 100GB SSD) ~ $40/mes (DigitalOcean/Vultr/Hetzner).

- AWS KMS para Auto Unseal ~ $5/mes.

- **Gastos operativos:**

- Tiempo de ingeniero: 0.1 FTE (16 horas/mes) para despliegue, configuración básica, monitorización. Supongamos $100/hora * 16 horas = $1600/mes.

- **TOTAL (mes):** $40 + $5 + $1600 = **~$1645**

- **Nota:** La mayor parte de los costes aquí es el tiempo del ingeniero. Si ya tiene un DevOps dedicado, esto puede ser parte de su trabajo habitual.

Escenario 2: Proyecto SaaS mediano en la nube (Vault OSS HA Cluster en AWS EKS)

- **Objetivo:** Gestión de secretos de alta disponibilidad para más de 50 microservicios, varios pipelines de CI/CD, 50-100 usuarios, cumplimiento de requisitos básicos de seguridad.

- **Licencia:** HashiCorp Vault OSS (gratuito).

- **Infraestructura:**

- 3 x AWS EC2 t3.medium (o m6i.large) para Vault en EKS ~ $150/mes.

- 3 x AWS EBS gp3 50GB para Persistent Volumes ~ $30/mes.

- AWS KMS para Auto Unseal ~ $10/mes.

- Clúster AWS EKS (parte de los costes generales de K8s, digamos $100/mes adicional para Vault).

- AWS ELB para acceso a Vault ~ $20/mes.

- S3 para copias de seguridad ~ $5/mes.

- **Gastos operativos:**

- Tiempo de ingeniero: 0.3 FTE (48 horas/mes) para despliegue, configuración, monitorización, actualización, integraciones. $100/hora * 48 horas = $4800/mes.

- **TOTAL (mes):** $150 + $30 + $10 + $100 + $20 + $5 + $4800 = **~$5115**

Escenario 3: Gran empresa (HCP Vault Enterprise)

- **Objetivo:** Solución gestionada para miles de secretos, multitenencia, replicación entre regiones, SLA, soporte del proveedor.

- **Licencia:** HCP Vault Enterprise.

- **Infraestructura:** Incluida en el coste de HCP.

- **Coste de HCP Vault:** Supongamos un clúster grande de nivel Enterprise con alto rendimiento y replicación ~ $3000-$8000/mes (dependiendo del tamaño, región, tráfico).

- **Gastos operativos:**

- Tiempo de ingeniero: 0.1 FTE (16 horas/mes) para administración de políticas, monitorización, integraciones. $100/hora * 16 horas = $1600/mes.

- **TOTAL (mes):** $3000 (mínimo) + $1600 = **~$4600** (puede ser significativamente mayor).

- **Nota:** Aquí la mayor parte de los costes es la tarifa por el servicio gestionado, pero se reducen significativamente los costes operativos y los riesgos.

Tabla con ejemplos de cálculos (simplificado)

| Categoría de costes | Startup (OSS Standalone) | SaaS mediano (OSS HA K8s) | Enterprise (HCP Vault) |

|---|---|---|---|

| **Licencia Vault** | $0 | $0 | $3000 - $8000+ |

| **Infraestructura (VM, Storage, LB, KMS)** | $45 - $60 | $300 - $500 | Incluido en HCP |

| **Gastos operativos (FTE ingeniero)** | $1600 - $3200 (0.1-0.2 FTE) | $4800 - $8000 (0.3-0.5 FTE) | $1600 - $3200 (0.1-0.2 FTE) |

| **TOTAL (mes, estimado)** | **$1645 - $3260** | **$5100 - $8500** | **$4600 - $11200+** |

Costes ocultos y cómo optimizarlos

-

**Tiempo de inactividad (Downtime):** Los incidentes de seguridad o la falla del sistema de gestión de secretos pueden provocar tiempos de inactividad, lo que costará miles o millones de dólares.

Optimización: Invierta en despliegues de HA, Auto Unseal, copias de seguridad regulares y pruebas de recuperación. Esto reduce el riesgo de inactividad y sus consecuencias.

-

**Incumplimientos normativos:** Las multas por no cumplir con los requisitos regulatorios (GDPR, HIPAA, PCI DSS) pueden ser enormes.

Optimización: Vault ayuda a lograr el cumplimiento mediante auditorías, control de acceso granular y cifrado. Un Vault correctamente configurado puede amortizarse al prevenir multas.

-

**Errores humanos:** La gestión manual de secretos conduce a errores y fugas.

Optimización: La automatización a través de Vault Agent, secretos dinámicos e integración con CI/CD minimizan el factor humano.

-

**Complejidad de la integración:** La falta de experiencia o una mala documentación pueden ralentizar la implementación.

Optimización: Utilice SDK oficiales, Helm-charts, proveedores de Terraform. Invierta en la formación del equipo.

-

**Obsolescencia de la infraestructura:** Hardware o sistemas operativos demasiado antiguos pueden provocar problemas de rendimiento y seguridad.

Optimización: Actualice regularmente Vault y su infraestructura subyacente. Considere la transición a servicios en la nube gestionados para aliviar esta carga.

En general, HashiCorp Vault, incluso en su versión OSS, proporciona un enorme valor al mejorar la seguridad y la automatización. El ahorro logrado al prevenir incidentes de seguridad, reducir el trabajo manual y cumplir con la normativa, a menudo supera significativamente los costes directos de su implementación y soporte.

Casos de estudio y ejemplos de uso de HashiCorp Vault

Para comprender mejor el valor práctico de HashiCorp Vault, consideremos algunos escenarios de uso realistas en diferentes tipos de organizaciones e infraestructuras.

Caso 1: Startup SaaS con microservicios en Kubernetes y VPS

Problema: "Secret Sprawl" y gestión manual

Una startup SaaS pequeña pero de rápido crecimiento (15 desarrolladores, 5 ingenieros de DevOps) utiliza una arquitectura de microservicios desplegada en Kubernetes (EKS) para la mayoría de los servicios y varias aplicaciones "legacy" en VPS separados. El equipo se enfrentó al problema de "Secret Sprawl": las contraseñas de las bases de datos, las claves API de servicios de terceros, los tokens de acceso a recursos en la nube estaban dispersos en archivos de configuración, variables de entorno en despliegues de Kubernetes e incluso en el código. La rotación de secretos era rara y manual, lo que creaba graves riesgos de seguridad y dificultaba el cumplimiento normativo (SOC2 Tipo 2).

Solución: Implementación de HashiCorp Vault OSS con AppRole y Kubernetes Auth

El equipo decidió implementar HashiCorp Vault OSS. Para garantizar alta disponibilidad y escalabilidad, Vault se desplegó en un clúster HA de 3 nodos en un namespace separado de Kubernetes en EKS, utilizando Integrated Storage y AWS KMS para Auto Unseal. Se configuraron los siguientes motores y métodos de autenticación:

- **Kubernetes Auth Method:** Para microservicios en EKS. Cada Service Account se vinculó a un rol de Vault con mínimos privilegios.

- **AppRole Auth Method:** Para pipelines de CI/CD (GitLab CI) y aplicaciones "legacy" en VPS. El RoleID era parte de la configuración de GitLab CI, y el SecretID se entregaba de forma segura a través de AWS KMS (cifrado al crearse, descifrado por el runner de CI al iniciar). Para VPS se utilizó Vault Agent.

- **Database Secret Engine (PostgreSQL, MongoDB):** Para la generación dinámica de credenciales para bases de datos. Cada aplicación recibía credenciales temporales con un TTL de 1 hora.

- **AWS Secret Engine:** Para la generación de credenciales IAM temporales para CI/CD y algunos servicios que requerían acceso directo a S3 o SQS.

- **KV Secret Engine (v2):** Para almacenar claves API estáticas de servicios de terceros (por ejemplo, Stripe, Twilio), que se rotaban manualmente cada 3 meses.

Resultados:

- **Mejora de la seguridad:** Reducción significativa del riesgo de fuga de secretos. Eliminado el almacenamiento de secretos en código y archivos de configuración. Todos los accesos a secretos se registran y auditan.

- **Automatización:** Proceso completamente automatizado de rotación de credenciales de bases de datos y credenciales de AWS. Simplificado el proceso de emisión de secretos para nuevos servicios.

- **Cumplimiento normativo:** Simplificada la preparación para auditorías SOC2 gracias a la auditoría centralizada y el control de acceso.

- **Reducción de costes operativos:** Disminuido el tiempo dedicado a la rotación manual y la gestión de secretos, permitiendo a los ingenieros de DevOps centrarse en tareas más estratégicas.

- **Aumento de la velocidad de desarrollo:** Los desarrolladores ya no se preocupan por dónde almacenar los secretos, sino que simplemente los solicitan a Vault.

Caso 2: Gran empresa con infraestructura híbrida

Problema: Complejidad de la gestión de secretos a escala y multitenencia

Una gran organización financiera (miles de empleados, cientos de equipos) con una infraestructura híbrida (centros de datos on-premises, AWS, Azure) se enfrentó a enormes complejidades en la gestión de secretos. Diferentes equipos utilizaban diferentes enfoques (algunos, Key Vaults locales; otros, archivos cifrados), lo que llevaba a la ausencia de una política de seguridad unificada, una auditoría deficiente y la imposibilidad de un control centralizado. Se requería multitenencia y un estricto cumplimiento normativo (PCI DSS, GDPR, SOX).

Solución: Implementación de HashiCorp Vault Enterprise con Multi-datacenter Replication y Namespaces

La empresa eligió HashiCorp Vault Enterprise debido a sus funciones ampliadas. Se desplegaron dos clústeres HA de Vault Enterprise: uno en el centro de datos principal on-premises, otro en AWS (con replicación entre ellos para Disaster Recovery). Para garantizar la multitenencia y el aislamiento, se utilizaron Namespaces, donde cada unidad de negocio o proyecto grande recibía su propio Namespace dedicado en Vault.

- **Autenticación:** Integración con el Active Directory corporativo (LDAP Auth Method) para usuarios y AWS/Azure IAM Auth Methods para aplicaciones en la nube.

- **Motores de secretos:** Amplio uso de Database Secret Engine (Oracle, MSSQL, PostgreSQL), PKI Secret Engine para la gestión de certificados TLS internos, SSH Secret Engine para el acceso a servidores.

- **Sentinel Policies:** Para garantizar un estricto control de acceso y el cumplimiento de las políticas de seguridad internas (por ejemplo, prohibición de crear secretos sin una etiqueta específica, limitación de TTL para algunos tipos de secretos).

- **Automated Secret Rotation:** Configurada la rotación automática para todos los secretos estáticos almacenados en KV v2.

- **Performance Standby Nodes:** Desplegados en cada región para aumentar el rendimiento de lectura y reducir las latencias.

Resultados:

- **Plataforma unificada:** Creada una plataforma centralizada única para la gestión de todos los tipos de secretos en toda la infraestructura híbrida.

- **Estricto cumplimiento normativo:** Gracias a la auditoría, las Sentinel Policies y el control de acceso basado en el principio de mínimos privilegios, la empresa pudo superar con éxito las auditorías PCI DSS y SOX.

- **Multitenencia y aislamiento:** Los Namespaces permitieron a cada equipo trabajar en su propio espacio aislado, sin afectar a los demás, manteniendo al mismo tiempo un control centralizado.

- **DR y tolerancia a fallos:** La replicación entre centros de datos (Multi-datacenter Replication) garantizó la continuidad del negocio en caso de un fallo catastrófico en uno de los centros de datos.

- **Reducción de riesgos:** La automatización de la rotación y los secretos dinámicos redujeron significativamente el riesgo de compromiso de credenciales de larga duración.

Caso 3: Pequeña startup que utiliza HCP Vault

Problema: Falta de experiencia en DevOps y deseo de un inicio rápido

Una joven startup con un equipo de 5 desarrolladores y un ingeniero polivalente que actúa como "fundador de DevOps". El equipo no tiene una profunda experiencia en el despliegue y mantenimiento de soluciones de infraestructura complejas, pero tiene una necesidad urgente de gestionar de forma segura los secretos para su aplicación SaaS en la nube (AWS). La principal prioridad es la velocidad de desarrollo y la minimización de la carga operativa.

Solución: Uso de HashiCorp Cloud Platform (HCP) Vault

El fundador decidió no perder tiempo en el despliegue y mantenimiento de Vault OSS por su cuenta, y optó por HCP Vault. Esto permitió obtener todas las ventajas de Vault como servicio gestionado.

- **Despliegue:** El lanzamiento de un clúster de HCP Vault tardó solo unos minutos. Se integró automáticamente con AWS KMS para Auto Unseal.

- **Autenticación:** Se utilizó el método de autenticación AWS IAM para aplicaciones que se ejecutan en EC2 y en ECS. Para los desarrolladores, se configuró la autenticación a través de GitHub (OIDC Auth Method).

- **Motores de secretos:** Se utilizaron activamente Database Secret Engine (para AWS RDS PostgreSQL) y AWS Secret Engine para generar credenciales IAM temporales. KV v2 se utilizó para una pequeña cantidad de secretos estáticos.

- **Integración:** Las aplicaciones se integraron fácilmente con HCP Vault, utilizando los SDK oficiales y Vault Agent.

Resultados:

- **Inicio rápido:** El equipo obtuvo una solución de gestión de secretos en funcionamiento en cuestión de horas, no días o semanas.

- **Baja carga operativa:** HashiCorp se encargó de todas las tareas de gestión, escalado, actualización y garantía de HA. El fundador pudo centrarse en el desarrollo del producto, no en la infraestructura.

- **Alta seguridad:** De serie obtuvo HA, Auto Unseal, cifrado, auditoría, cumpliendo con las mejores prácticas.

- **Ahorro de tiempo y recursos:** A pesar de los costes directos de HCP Vault, el coste total de propiedad resultó ser menor que intentar desplegar y mantener la versión OSS con un equipo de experiencia limitada.

Estos casos demuestran la versatilidad de HashiCorp Vault y su capacidad para adaptarse a las necesidades de las organizaciones más diversas, desde pequeñas startups hasta grandes empresas, garantizando al mismo tiempo un alto nivel de seguridad y automatización.

Herramientas y recursos para trabajar con HashiCorp Vault

El trabajo eficaz con HashiCorp Vault requiere no solo la comprensión de sus conceptos, sino también la capacidad de utilizar las herramientas y recursos adecuados. Para 2026, el ecosistema alrededor de Vault se ha expandido significativamente, ofreciendo una multitud de utilidades auxiliares, bibliotecas y fuentes de información.

1. Utilidades principales para trabajar con Vault

-

Vault CLI (Command Line Interface)

La herramienta oficial de línea de comandos para interactuar con Vault. Permite realizar todas las operaciones: inicialización, "desprecintado", gestión de secretos, políticas, métodos de autenticación. Es la herramienta principal para administradores e ingenieros de DevOps.

# Instalación en Debian/Ubuntu sudo apt update && sudo apt install -y vault # Autorización export VAULT_ADDR='https://vault.yourdomain.com' vault login # Lectura de un secreto vault read secret/data/production/my-app/db -

Vault Agent

Un cliente ligero que se ejecuta en cada host (VM, contenedor) y ayuda a las aplicaciones a obtener secretos de Vault de forma segura. Funciones clave:

- **Auto-Auth:** Se autentica automáticamente en Vault, utilizando los métodos configurados (AppRole, Kubernetes, AWS IAM).

- **Caching:** Almacena en caché los tokens de Vault y los secretos para mejorar el rendimiento y la tolerancia a fallos.

- **Template Rendering:** Renderiza secretos en archivos o variables de entorno, utilizando plantillas basadas en Go. Esto permite que las aplicaciones obtengan secretos de archivos, sin saber nada de Vault.

# Ejemplo de configuración de Vault Agent (agent-config.hcl) auto_auth { method "approle" { mount_path = "auth/approle" config { role_id_file_path = "/etc/vault-agent-config/role_id" secret_id_file_path = "/etc/vault-agent-config/secret_id" } } sink "file" { config { path = "/etc/vault-agent-config/vault_token" } } } template { source = "/vault/config/db_config.ctmpl" destination = "/etc/db_config.json" command = "systemctl reload my-app" # Reiniciar la aplicación al actualizar el secreto } -

Vault UI (Web Interface)

Interfaz gráfica para la gestión de Vault. Conveniente para ver secretos, políticas, el estado de Vault, así como para la configuración inicial y la depuración. Disponible por defecto al instalar Vault.

-

Terraform Provider for Vault

El proveedor oficial de Terraform permite gestionar la configuración de Vault (métodos de autenticación, motores de secretos, políticas, roles) de forma declarativa, como Infrastructure as Code. Esto es críticamente importante para la automatización del despliegue y la gestión de Vault en producción.

# Ejemplo de Terraform para crear un AppRole resource "vault_auth_backend" "approle" { type = "approle" } resource "vault_approle_auth_backend_role" "app_role" { backend = vault_auth_backend.approle.path role_name = "my-application" token_policies = ["my-application-policy"] token_ttl = 3600 token_max_ttl = 86400 } -

Vault Helm Chart

El Helm-chart oficial para desplegar Vault en Kubernetes. Simplifica significativamente la instalación y configuración de un clúster HA de Vault en K8s, incluyendo la integración con Auto Unseal, Ingress, Persistent Volumes.

helm repo add hashicorp https://helm.releases.hashicorp.com helm install vault hashicorp/vault --values my-vault-values.yaml

2. Herramientas para monitorización y pruebas

-

Prometheus & Grafana

Vault proporciona métricas en formato Prometheus. Al configurar Prometheus para recopilar estas métricas y Grafana para su visualización, se puede obtener una comprensión profunda del rendimiento, la disponibilidad y el uso de Vault.

-

Sistemas de registro centralizados (ELK Stack, Splunk, Loki/Grafana)

Los registros de auditoría de Vault deben integrarse con un sistema de registro centralizado para análisis, alertas y almacenamiento a largo plazo. Esto permite rastrear todas las operaciones con secretos e identificar anomalías.

-

Terratest

Una biblioteca Go para escribir pruebas automatizadas de Infrastructure as Code. Puede utilizarse para probar el despliegue y la configuración de Vault a través de Terraform.

-

Vault Policy Analyzer

Una herramienta de código abierto de HashiCorp para analizar y visualizar las políticas de Vault, ayudando a identificar privilegios excesivos y posibles vulnerabilidades.

3. Enlaces útiles y documentación

- Documentación oficial de HashiCorp Vault: Una fuente exhaustiva de información sobre todos los aspectos de Vault.

- HashiCorp Learn - Vault: Guías paso a paso y tutoriales para diversos escenarios de uso.

- Documentación de la API de Vault: Información detallada sobre la API HTTP para la interacción programática con Vault.

- Repositorio GitHub de HashiCorp Vault: Código fuente, se pueden seguir los cambios y contribuir.

- Foro de la comunidad de HashiCorp: Un lugar para discutir problemas, preguntas e intercambiar experiencias con la comunidad.

- Blog de HashiCorp Vault: Artículos, noticias y anuncios sobre Vault.

- Repositorio GitHub de ejemplos de Vault: Una colección de ejemplos de configuraciones e integraciones.

El uso de estas herramientas y recursos simplificará significativamente el proceso de implementación, gestión y soporte de HashiCorp Vault, permitiendo a su equipo centrarse en la creación de valor, en lugar de luchar con la infraestructura.

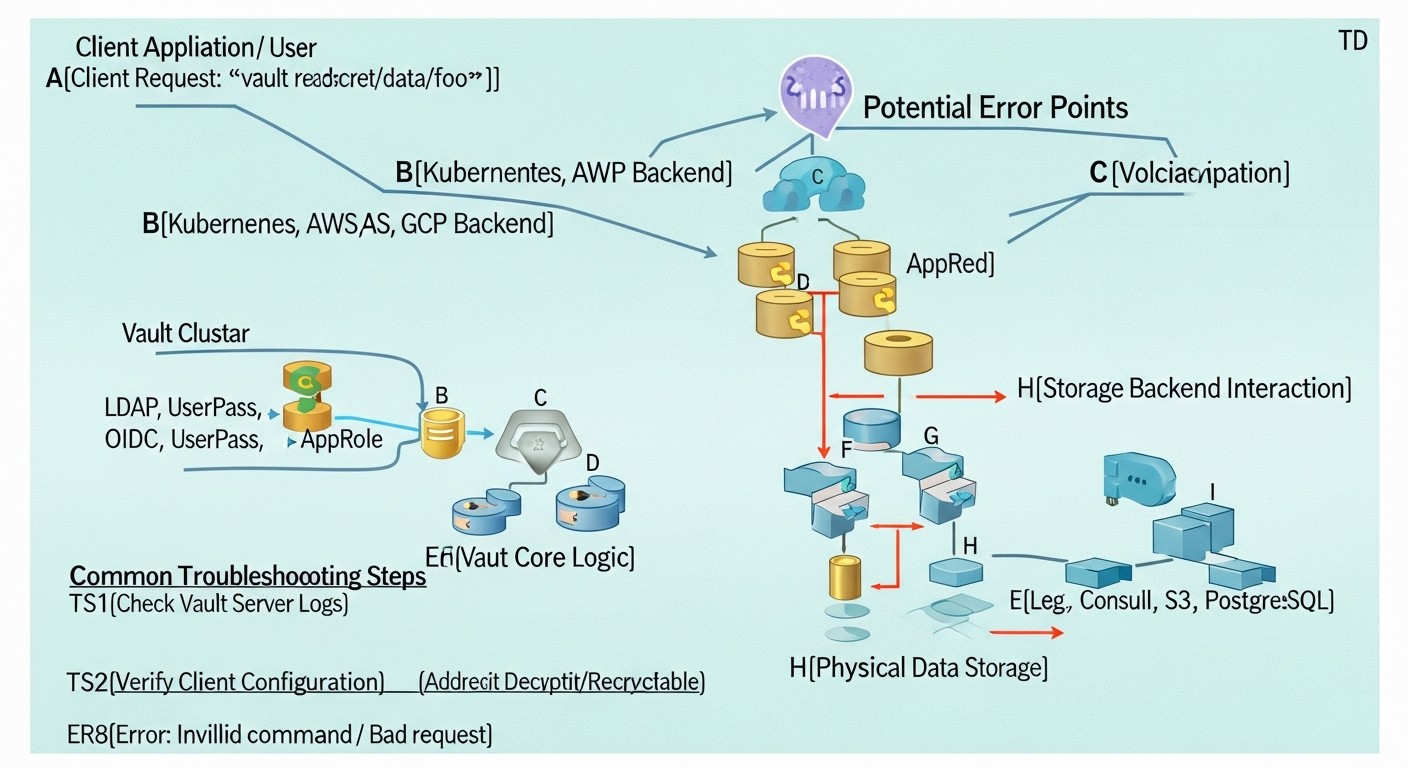

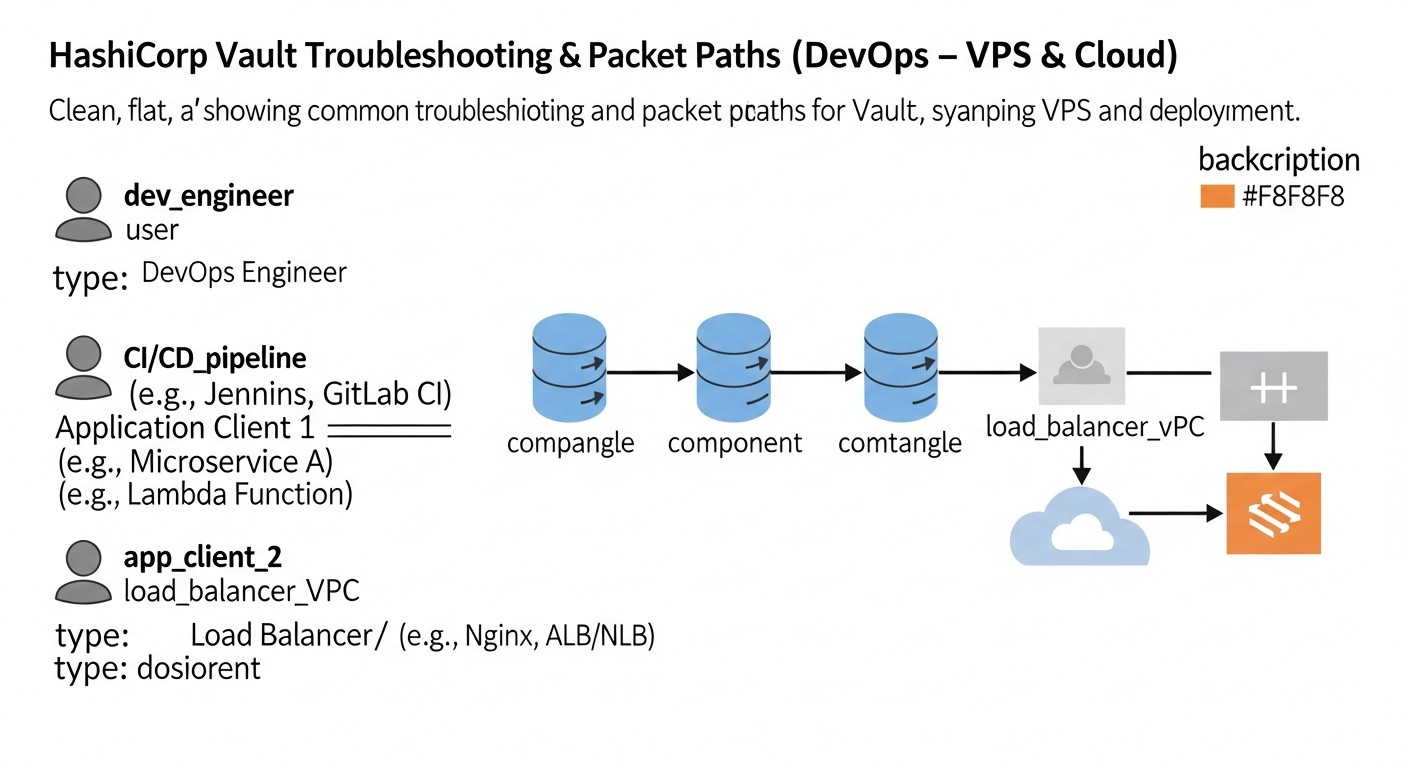

Troubleshooting: resolución de problemas típicos con HashiCorp Vault

Incluso con el software más fiable, pueden surgir problemas. HashiCorp Vault no es una excepción. Conocer los problemas típicos y los métodos para diagnosticarlos y resolverlos es fundamental para los ingenieros de DevOps. Aquí se presentan algunos escenarios comunes y enfoques para su solución.

1. Vault no se inicia o no responde

Síntomas: El proceso de Vault no se inicia, o el servicio se inicia pero no responde a las solicitudes de API/CLI.

Diagnóstico:

- [ ] **Verifique los registros de Vault:** Esto es lo primero que debe hacer. Los registros suelen estar en

/var/log/vault/vault.logo se imprimen enstdout/stderrsi Vault se ejecuta como un servicio (journalctl -u vault.service). Busque errores relacionados con la configuración, el backend de almacenamiento o TLS. - [ ] **Verifique el archivo de configuración:** Errores en

server.hclpueden impedir el inicio. Usevault validate -config=/etc/vault/server.hclpara verificar la sintaxis. - [ ] **Verifique la disponibilidad del backend de almacenamiento:** Asegúrese de que Vault pueda conectarse a su backend de almacenamiento (Consul, S3, Integrated Storage). Por ejemplo, para Consul, verifique si está en ejecución y accesible por la red.

- [ ] **Verifique la conectividad de red:** Asegúrese de que los puertos 8200 (API) y 8201 (Cluster) no estén bloqueados por el firewall y sean accesibles.

- [ ] **Verifique los permisos de archivo:** Asegúrese de que el usuario bajo el cual se ejecuta Vault tenga permisos para leer el archivo de configuración y escribir en el directorio de datos (para Integrated Storage).

Solución: Corrija los errores encontrados en los registros o durante el diagnóstico. Reinicie el servicio de Vault.

2. Vault está en estado "Sealed" (sellado)

Síntomas: Vault está en ejecución, pero todas las solicitudes a él devuelven el error "Vault is sealed". Este es el estado normal después de un inicio o reinicio si no se ha configurado Auto Unseal.

Diagnóstico:

- [ ] **Verifique el estado de Vault:**

vault status. MostraráSealed: true. - [ ] **Verifique la configuración de Auto Unseal:** Si Auto Unseal está configurado, asegúrese de que Vault tenga acceso al KMS (por ejemplo, rol IAM para AWS KMS) y que la clave KMS sea válida. Verifique los registros de Vault en busca de errores al intentar Auto Unseal.

Solución:

- **"Desprecintado" manual:** Si no se utiliza Auto Unseal, ejecute

vault operator unseal, introduciendo las claves Unseal hasta que se alcance el umbral. - **Corrección de Auto Unseal:** Si Auto Unseal está configurado, resuelva el problema de acceso al KMS o la configuración del KMS.

3. Problemas de autenticación

Síntomas: Los usuarios o las aplicaciones no pueden obtener un token de Vault, reciben errores de "permission denied" o "invalid credentials".

Diagnóstico:

- [ ] **Verifique el método de autenticación:** Asegúrese de que el método de autenticación utilizado (AppRole, Kubernetes, LDAP, etc.) esté habilitado y configurado correctamente.

- [ ] **Verifique los registros de auditoría de Vault:** Mostrarán qué solicitudes de autenticación se realizaron y por qué fallaron (por ejemplo, "invalid secret_id", "role not found").

- [ ] **Verifique las credenciales:** Asegúrese de que el RoleID/SecretID (para AppRole), el token de Service Account (para Kubernetes), el nombre de usuario/contraseña (para LDAP) sean correctos y no hayan caducado.

- [ ] **Verifique las políticas:** Asegúrese de que el rol de autenticación esté vinculado a las políticas correctas de Vault.

- [ ] **Verifique la desviación del reloj (clock skew):** Una gran diferencia horaria entre el cliente y el servidor de Vault puede causar problemas con los tokens JWT.

Solución: Corrija las credenciales, las políticas o la configuración del método de autenticación. Si el problema está en AppRole SecretID, genere un nuevo SecretID.

4. "Permission denied" al acceder a secretos

Síntomas: El usuario o la aplicación se autenticó correctamente, pero no puede leer, escribir o actualizar un secreto.

Diagnóstico:

- [ ] **Verifique las políticas de Vault:** Esta es la causa más común. Use

vault token capabilities <token> <path>ovault policy read <policy-name>para ver qué derechos de acceso se otorgan a una ruta específica. - [ ] **Verifique la vinculación de la política:** Asegúrese de que el token o el rol de autenticación estén vinculados a la política correcta.