GitOps en la práctica: Gestión declarativa de infraestructura y despliegue de aplicaciones en VPS/Dedicated en 2026

TL;DR

- GitOps no es solo Kubernetes: Los principios de gestión declarativa, control de versiones y automatización pueden aplicarse eficazmente a VPS y servidores dedicados, mejorando significativamente la fiabilidad y la velocidad de despliegue.

- Herramientas clave: En 2026, para GitOps en VPS, dominan Ansible, Terraform (o Pulumi) para la infraestructura, y sistemas CI/CD (GitLab CI, GitHub Actions) para la orquestación.

- La declarativad es la base: Toda la infraestructura y las configuraciones de las aplicaciones se describen en un repositorio Git como código (YAML, HCL, Python), lo que garantiza una única fuente de verdad.

- Automatización e idempotencia: Los procesos automatizados basados en cambios en Git garantizan que el estado del servidor siempre coincida con lo descrito, minimizando errores manuales y la deriva de configuración.

- Seguridad y tolerancia a fallos: El repositorio Git como centro de control mejora la auditoría, facilita la reversión a estados anteriores y aumenta la seguridad general del sistema.

- Ahorro y escalado: Un GitOps correctamente implementado reduce los costos operativos, acelera la salida de productos al mercado y simplifica el escalado de la infraestructura.

- Relevancia en 2026: Con el crecimiento de la complejidad de los sistemas y los requisitos de velocidad, GitOps se convierte en un estándar incluso para equipos pequeños que gestionan entornos que no son Kubernetes, ofreciendo ventajas que antes solo estaban disponibles para grandes infraestructuras en la nube.

Introducción: GitOps en la era de VPS/Dedicated 2026

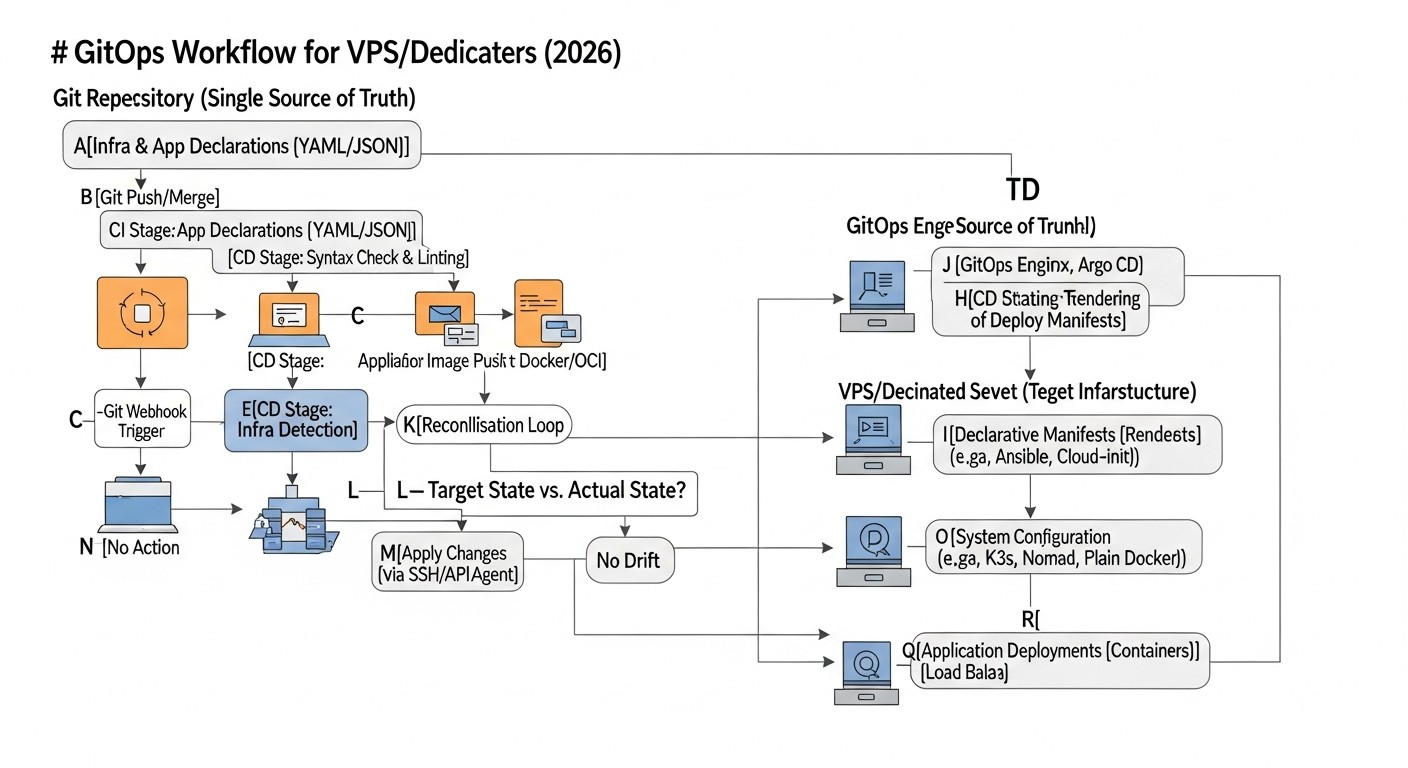

En 2026, el mundo del desarrollo y la operación de software continúa cambiando rápidamente. La velocidad de lanzamiento de nuevas funciones, la estabilidad de los servicios y la eficiencia en el uso de los recursos se han vuelto críticas para la supervivencia de cualquier proyecto. Si hace unos años GitOps se asociaba exclusivamente con Kubernetes y grandes infraestructuras en la nube, ahora sus principios están penetrando activamente en el segmento de los Servidores Privados Virtuales (VPS) y los servidores dedicados (Dedicated). ¿Por qué está sucediendo esto y por qué este tema es tan importante precisamente ahora?

El enfoque tradicional para la gestión de VPS o servidores dedicados a menudo se reducía a operaciones manuales, acceso SSH, scripts que se ejecutaban ad-hoc y la ausencia de una única fuente de verdad para el estado de la infraestructura. Esto conducía a la "deriva de configuración", dificultades con la reproducibilidad de los entornos, despliegues largos y arriesgados, así como una alta dependencia de especialistas específicos. En un contexto en el que incluso las pequeñas startups y los proyectos SaaS buscan la máxima automatización y fiabilidad, este enfoque se vuelve inaceptable.

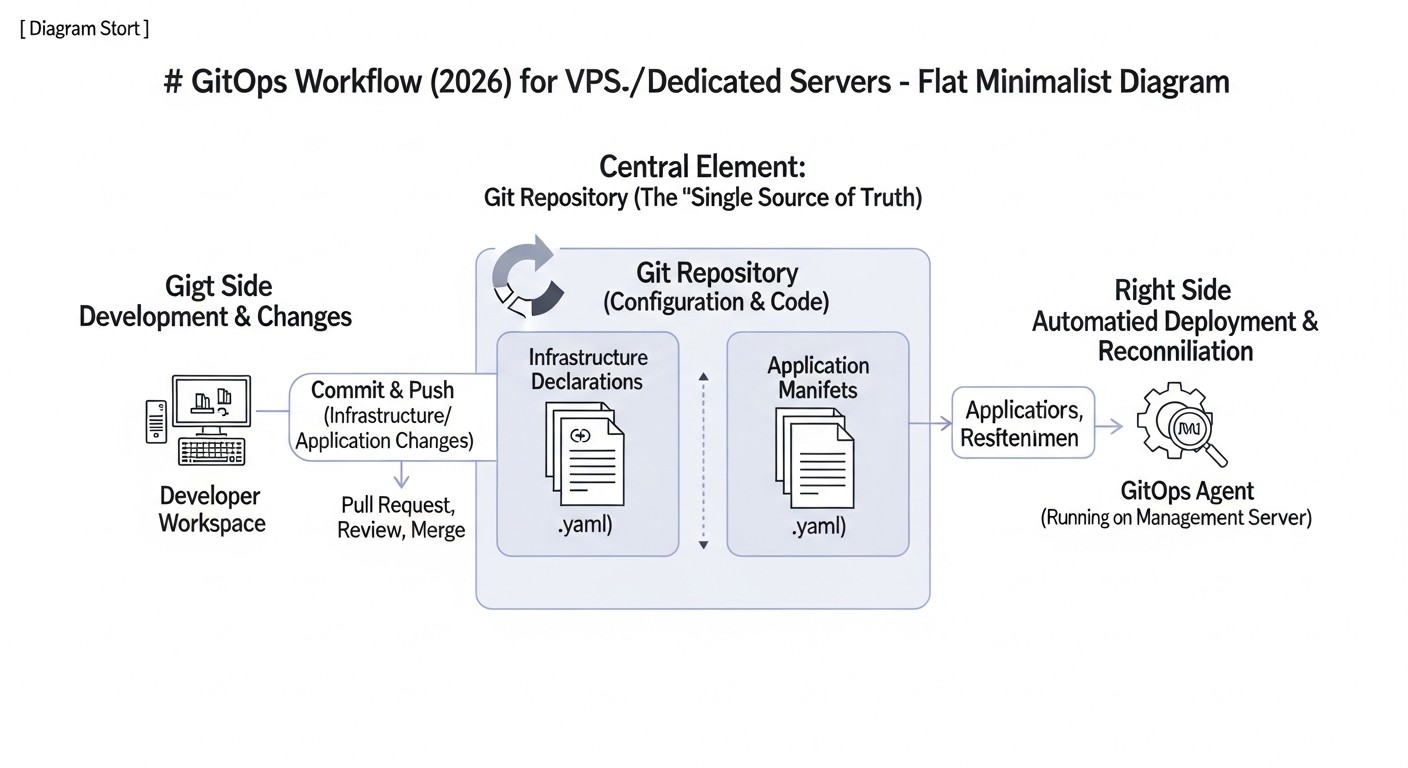

GitOps ofrece una solución elegante a estos problemas, trasladando todos los aspectos de la gestión de la infraestructura y el despliegue de aplicaciones a un repositorio Git. Esto significa que el estado deseado de su sistema (desde la configuración del sistema operativo hasta la versión de la aplicación) se describe de forma declarativa en archivos de texto, se almacena en Git y se aplica automáticamente a los servidores. Cualquier cambio en el repositorio Git se convierte en un disparador para la actualización automática de la infraestructura o el despliegue de la aplicación. En 2026, cuando el costo de un ingeniero sigue aumentando y la competencia exige la máxima eficiencia, la implementación de GitOps en VPS/Dedicated deja de ser un lujo y se convierte en una necesidad.

Este artículo está dirigido a ingenieros DevOps, desarrolladores Backend (Python, Node.js, Go, PHP), fundadores de proyectos SaaS, administradores de sistemas y directores técnicos de startups. Analizaremos cómo aplicar los principios de GitOps a su infraestructura en VPS/Dedicated, qué herramientas utilizar, cómo evitar errores comunes y cómo calcular el beneficio económico. Nuestro objetivo es brindarle una guía práctica que le permita construir un sistema fiable, automatizado y fácil de gestionar, listo para los desafíos de 2026 y más allá.

Criterios clave y factores para un GitOps exitoso en VPS/Dedicated

La implementación exitosa de GitOps en VPS o servidores dedicados depende de una comprensión profunda y la aplicación de varios criterios y factores clave. En 2026, a medida que las tecnologías continúan evolucionando, estos principios siguen siendo la piedra angular de una gestión eficaz de la infraestructura.

1. Declaratividad de las configuraciones

Por qué es importante: La base de GitOps. En lugar de describir cómo alcanzar un estado (imperativamente), usted describe qué estado debe ser. Por ejemplo, "en este servidor debe estar instalado Nginx versión 1.25.3 y en ejecución" en lugar de "ejecutar apt update, luego apt install nginx, luego systemctl start nginx". Esto es críticamente importante para la reproducibilidad, la previsibilidad y la idempotencia. En 2026, con el crecimiento del número de servicios y servidores, la gestión manual se vuelve imposible, y la declarativad asegura la escalabilidad del enfoque.

Cómo evaluar: Qué tan fácil y completamente se puede describir el estado deseado de toda su infraestructura y aplicaciones en archivos de texto. ¿Se utilizan formatos estandarizados (YAML, JSON, HCL)? ¿Existe la posibilidad de describir las dependencias entre componentes? Una buena declarativad significa que al mirar el repositorio, usted sabe exactamente qué debe desplegarse.

2. Única fuente de verdad (Single Source of Truth) – Repositorio Git

Por qué es importante: Todos los cambios en la infraestructura y las aplicaciones comienzan con un commit en Git. Esto elimina la "deriva de configuración", donde el estado real del servidor difiere del documentado. Git proporciona un historial de cambios, la capacidad de revertir, auditar y colaborar. En 2026, cuando los equipos a menudo están distribuidos y trabajan de forma asíncrona, Git como centro central para todas las operaciones se vuelve indispensable.

Cómo evaluar: ¿Todos los aspectos (infraestructura, configuración del SO, ajustes de aplicaciones, variables de entorno) se almacenan en Git? ¿Hay cambios manuales en los servidores que no se reflejan en Git? Si la respuesta es "sí", entonces Git no es la única fuente de verdad, y el sistema es vulnerable a errores.

3. Automatización e idempotencia

Por qué es importante: Una vez que el estado deseado se describe en Git, debe existir un sistema automatizado que sincronice ese estado con la infraestructura real. La idempotencia garantiza que la aplicación de la misma operación varias veces conducirá al mismo resultado, sin causar efectos secundarios no deseados. Esta es la clave para despliegues fiables y repetibles. En 2026, cuando los pipelines de CI/CD se han convertido en un estándar, la automatización de GitOps se integra en ellos, asegurando la entrega y el despliegue continuos.

Cómo evaluar: ¿Con qué frecuencia se requiere intervención manual después de un commit en Git? ¿Puede ejecutar el proceso de despliegue varias veces sin temor a fallos? ¿Qué tan rápido reacciona el sistema a los cambios en el repositorio? Un sistema GitOps ideal requiere un control manual mínimo después de la configuración.

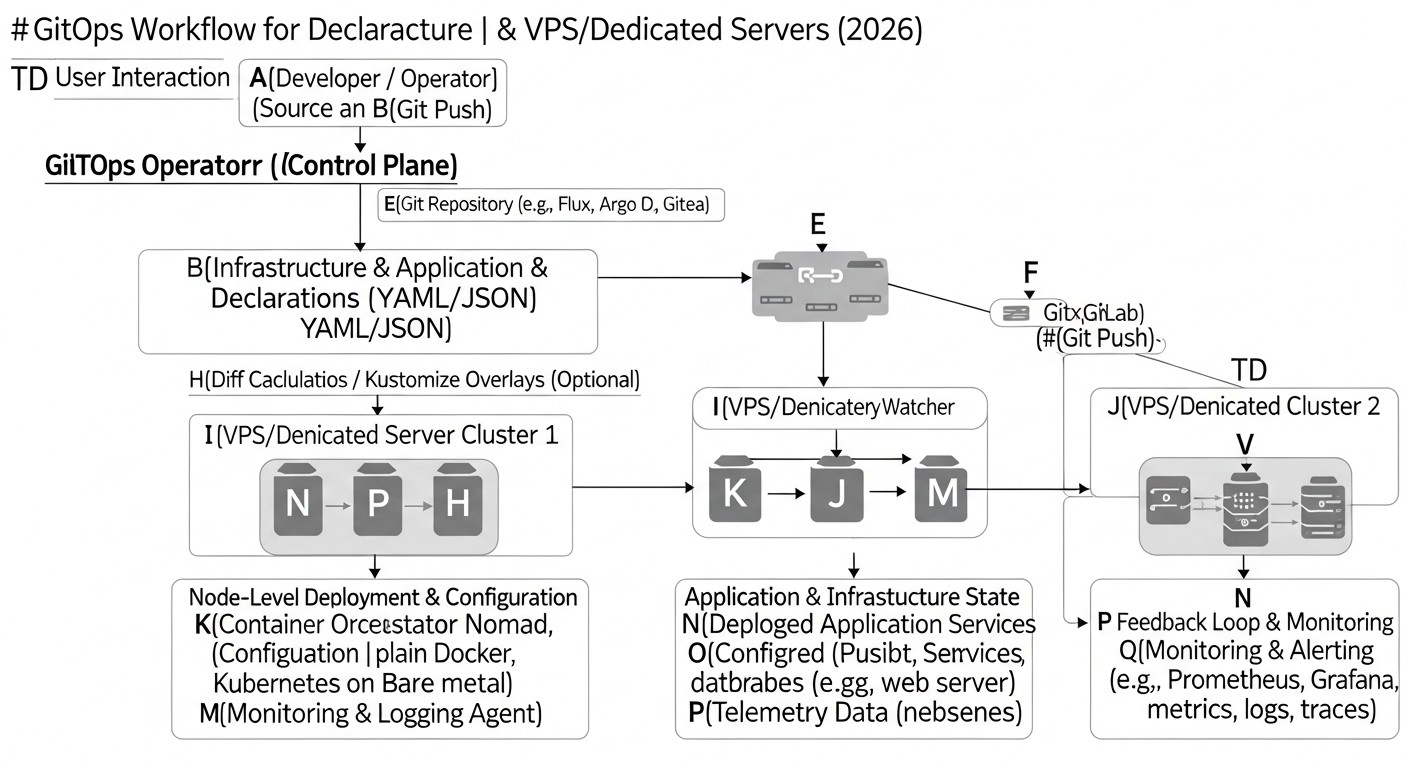

4. Mecanismo "Pull-based" o "Push-based" (con énfasis en Pull)

Por qué es importante: El GitOps clásico implica un enfoque "pull-based", donde un agente en el servidor o un controlador externo "observa" constantemente el repositorio Git y "extrae" los cambios, aplicándolos. Esto proporciona alta seguridad (el servidor no necesita un puerto abierto para comandos entrantes) y autorrecuperación (si la configuración "deriva", el agente la devolverá al estado deseado). Sin embargo, en VPS/Dedicated a menudo se utilizan herramientas "push-based" (Ansible), donde el sistema CI/CD "envía" los cambios al servidor. Es importante comprender las compensaciones. En 2026, los enfoques híbridos que combinan lo mejor de ambos mundos están ganando popularidad.

Cómo evaluar: ¿Qué mecanismo se utiliza para entregar los cambios a los servidores? ¿Qué tan seguro y fiable es el método elegido? ¿Existen mecanismos de autorrecuperación de la configuración? Para proyectos pequeños, el push-based suele ser más fácil de implementar, pero el pull-based gana en seguridad y tolerancia a fallos.

5. Auditoría y tolerancia a fallos

Por qué es importante: Cada cambio en Git tiene un autor, una fecha, un mensaje de commit y un hash único. Esto proporciona una auditoría completa de todas las operaciones. En caso de problemas, se puede revertir rápidamente a una versión anterior que funcione, simplemente haciendo un revert del commit. Esto reduce significativamente los riesgos de despliegue y simplifica el análisis post-mortem. En 2026, cuando los requisitos de cumplimiento normativo y seguridad se intensifican, una auditoría completa se vuelve críticamente importante.

Cómo evaluar: ¿Qué tan fácil es rastrear quién, cuándo y qué cambió en la infraestructura? ¿Puede revertir de forma rápida y segura a un estado anterior? ¿Existe la posibilidad de ver el historial de cambios y su aplicación?

6. Seguridad

Por qué es importante: La gestión de secretos, el acceso a los servidores, los derechos de acceso al repositorio Git, todo esto debe ser cuidadosamente considerado. GitOps, cuando se implementa correctamente, puede aumentar significativamente la seguridad, minimizando el acceso directo a los servidores y centralizando la gestión de secretos. En 2026, las ciberamenazas se vuelven cada vez más sofisticadas, y un modelo de seguridad robusto no es solo "sería bueno", sino "obligatorio".

Cómo evaluar: ¿Cómo se almacenan y gestionan los secretos (contraseñas, claves API)? ¿Se utilizan los principios de menor privilegio? ¿Existen mecanismos para proteger el repositorio Git y el pipeline de CI/CD del acceso no autorizado? ¿Se utilizan claves SSH con restricción por IP o certificados para acceder a los servidores?

7. Flexibilidad y extensibilidad

Por qué es importante: Su infraestructura crecerá y cambiará. Las herramientas y el enfoque elegidos deben permitir agregar fácilmente nuevos servicios, servidores, tecnologías sin una revisión radical de todo el sistema. En 2026, los microservicios y los patrones nativos de la nube dictan la necesidad de soluciones lo más flexibles y modulares posible.

Cómo evaluar: ¿Qué tan fácil es agregar un nuevo servidor o aplicación al modelo GitOps existente? ¿La herramienta elegida soporta diferentes sistemas operativos o tipos de servidores? ¿Existe la posibilidad de integrarse con otras herramientas (monitoreo, registro)?

8. Costo Total de Propiedad (TCO) y complejidad de implementación

Por qué es importante: La implementación de GitOps requiere una inversión de tiempo y recursos. Es importante evaluar no solo los costos directos de las herramientas, sino también el costo de capacitación del equipo y el soporte del sistema. Para VPS/Dedicated de tamaño mediano, generalmente se busca la optimización de costos. En 2026, cuando muchas soluciones de código abierto ofrecen una excelente funcionalidad, el TCO a menudo se reduce a los recursos humanos.

Cómo evaluar: ¿Cuánto tiempo le tomará al equipo dominar las nuevas herramientas? ¿Cuáles son los costos de licencia o alojamiento de las soluciones elegidas? ¿Qué tan fácil es encontrar especialistas con experiencia en estas herramientas? ¿Hay módulos y roles listos para tareas típicas?

Un análisis cuidadoso de estos criterios ayudará a elegir las herramientas y la estrategia adecuadas para una implementación exitosa de GitOps en su entorno VPS/Dedicated, asegurando estabilidad y eficiencia a largo plazo.

Tabla comparativa de herramientas y enfoques GitOps para VPS/Dedicated

En 2026, el mercado ofrece una multitud de herramientas que pueden adaptarse para implementar los principios de GitOps en VPS y servidores dedicados. En esta tabla compararemos los enfoques más populares y efectivos, centrándonos en su aplicabilidad a la infraestructura tradicional, y no solo a Kubernetes. Los precios y características son actuales para 2026 y son estimaciones.

| Criterio | Ansible + CI/CD | Terraform/Pulumi + Ansible/Shell + CI/CD | SaltStack + GitFS | Scripts personalizados + Git Hooks + CI/CD | Chef/Puppet (para comparación) |

|---|---|---|---|---|---|

| Tipo de herramienta | Gestión de configuraciones, orquestación | IaaC (Infraestructura como Código) + Gestión de configuraciones | Gestión de configuraciones, orquestación | Enfoque de scripting | Gestión de configuraciones |

| Modelo GitOps | Push-based (a través de CI/CD) | Push-based (para IaaC) + Push/Pull para configuraciones | Pull-based (Salt Minion) con GitFS | Push-based (a través de CI/CD) | Pull-based (Chef/Puppet Agent) |

| Declaratividad | Alta (YAML) | Alta (HCL/Python/TypeScript/Go) para IaaC, YAML para Ansible | Alta (YAML/SLS) | Media (depende de la calidad de los scripts) | Alta (DSL) |

| Idempotencia | Alta (incorporada) | Alta (incorporada) | Alta (incorporada) | Baja/Media (requiere implementación manual) | Alta (incorporada) |

| Gestión de secretos | Ansible Vault, HashiCorp Vault | HashiCorp Vault, AWS/GCP/Azure Secrets Manager | Salt Master Encrypted Data, HashiCorp Vault | KMS, HashiCorp Vault, variables de entorno CI/CD | Chef Vault, Puppet Hiera-Eyaml |

| Complejidad de implementación | Media | Superior a la media (dos niveles de abstracción) | Media/Alta (requiere Salt Master) | Baja (para tareas simples), Alta (para tareas complejas) | Alta (requiere servidor Master) |

| Curva de aprendizaje | Media | Media (para cada herramienta por separado) | Superior a la media | Baja (para scripts), Alta (para el enfoque GitOps) | Alta |

| Requisitos de infraestructura | Acceso SSH a servidores, runner de CI/CD | Acceso API al proveedor, acceso SSH, runner de CI/CD | Salt Master, Salt Minions en cada servidor | Acceso SSH, runner de CI/CD | Servidor Master, agentes en cada servidor |

| Escalabilidad | Excelente | Excelente | Excelente | Limitada (difícil de mantener) | Excelente |

| Costo (estimado 2026) | CI/CD desde $0 (Open Source) hasta $40-100/mes (Managed) | CI/CD + costos de API en la nube (si aplica) | Desde $0 (Open Source) hasta $100-300/mes (Enterprise) | CI/CD desde $0 hasta $40-100/mes | Desde $0 (Open Source) hasta $500-1000+/mes (Enterprise) |

| Comunidad y soporte | Muy grande, activa | Grande, activa | Media, activa | Depende de las tecnologías utilizadas | Grande, activa |

| Aplicabilidad para VPS/Dedicated | Muy alta | Alta (para IaaC y configuraciones) | Alta | Baja (para un GitOps completo) | Media/Alta (pero menos popular) |

Conclusiones de la tabla:

- Ansible + CI/CD es la solución más equilibrada y popular para GitOps en VPS/Dedicated en 2026, ofreciendo alta declarativad, idempotencia y un umbral de entrada relativamente bajo. Es excelente para la gestión de configuraciones y el despliegue de aplicaciones.

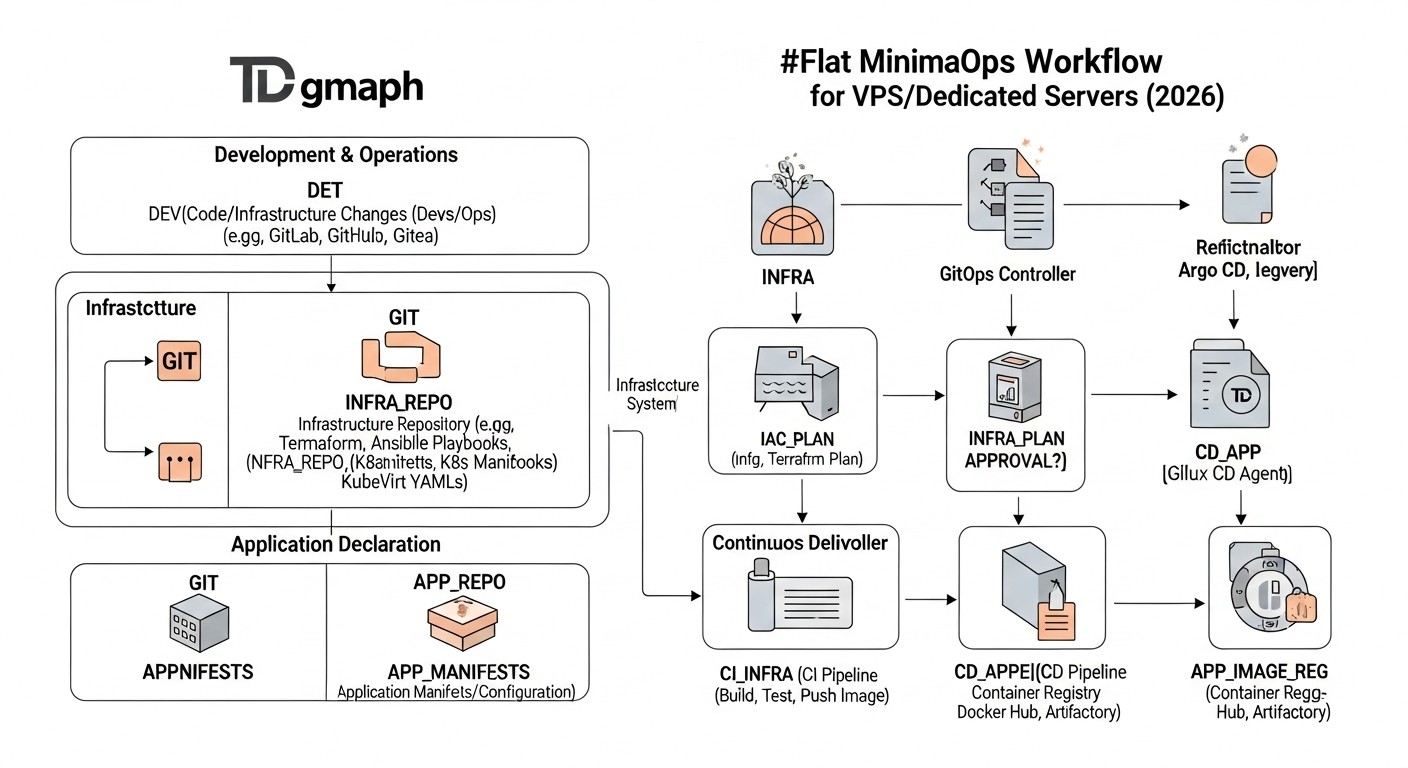

- Terraform/Pulumi complementan idealmente a Ansible, permitiendo gestionar declarativamente la propia infraestructura (creación de VPS, configuración de redes, firewalls) antes de que Ansible se encargue de la configuración dentro del SO. Esta combinación es el "estándar de oro" para un IaaC/GitOps completo.

- SaltStack ofrece un potente mecanismo pull-based, que para algunos escenarios es más seguro y tolerante a fallos. Sin embargo, su instalación y configuración de la infraestructura Master-Minion puede ser más compleja que la de Ansible.

- Los Scripts personalizados solo son adecuados para tareas muy simples y no críticas. Para un GitOps completo, no proporcionan la fiabilidad, idempotencia y auditoría necesarias.

- Chef/Puppet, aunque son soluciones maduras, en 2026 ceden terreno a Ansible en popularidad y facilidad de implementación para GitOps en VPS/Dedicated, especialmente para equipos sin experiencia histórica con ellos.

Revisión detallada de cada punto/opción

Profundicemos en las características de cada uno de los enfoques más relevantes para GitOps en VPS/Dedicated, destacados en la tabla comparativa, considerando el contexto de 2026.

1. Ansible + CI/CD (por ejemplo, GitLab CI, GitHub Actions)

Este enfoque es el estándar de facto para muchos equipos que implementan GitOps en infraestructura tradicional. Ansible es una herramienta potente, fácil de aprender y sin agentes para la automatización de tareas de TI, la gestión de configuraciones y el despliegue de aplicaciones. Funciona a través de SSH, lo que simplifica su integración con los servidores VPS/Dedicated existentes.

- Ventajas:

- Arquitectura sin agentes: No requiere la instalación de software adicional en los servidores gestionados, lo que simplifica la configuración inicial y reduce los gastos generales.

- Simplicidad y legibilidad: Los Playbooks se escriben en YAML, lo que los hace fácilmente legibles incluso para no especialistas.

- Idempotencia: La mayoría de los módulos de Ansible son idempotentes por naturaleza, garantizando que la ejecución repetida no provoque cambios no deseados.

- Amplia comunidad y módulos: Miles de módulos y roles listos para casi cualquier tarea, desde la instalación de paquetes hasta la configuración de bases de datos y servidores web.

- Gestión de secretos: Ansible Vault incorporado permite almacenar de forma segura datos confidenciales en el repositorio Git.

- Excelente integración con CI/CD: Se integra fácilmente en cualquier pipeline de CI/CD (GitLab CI, GitHub Actions, Jenkins, etc.) para su ejecución automática ante cambios en Git.

- Desventajas:

- Modelo Push-based: En su forma pura, Ansible es una herramienta push. El sistema CI/CD "envía" los cambios al servidor. No existe un mecanismo incorporado de "autorrecuperación" de la configuración en el servidor si esta ha sido modificada manualmente (aunque se pueden configurar ejecuciones periódicas).

- Dependencia de SSH: Requiere un puerto SSH abierto y una configuración correcta de las claves para el acceso.

- No hay IaaC nativo: Ansible no gestiona el ciclo de vida de la propia infraestructura (creación/eliminación de VPS), solo la configuración dentro de ella.

- Para quién es adecuado: Para la mayoría de los equipos que comienzan con GitOps en VPS/Dedicated. Ideal para la gestión de configuraciones del SO, el despliegue de aplicaciones monolíticas, la configuración de bases de datos, servidores web y microservicios que se ejecutan directamente en las VM. Excelente para proyectos SaaS que desean desplegar sus aplicaciones de forma rápida y fiable.

- Ejemplos de uso: Despliegue automático de un nuevo servicio backend en un VPS después de una fusión en la rama

main, configuración de un nuevo servidor LAMP/LEMP, actualización de la configuración de Nginx/Apache, despliegue de contenedores Docker en hosts remotos.

2. Terraform/Pulumi + Ansible/Shell + CI/CD

Este enfoque representa una combinación de herramientas, donde Terraform (o Pulumi) se encarga de la gestión declarativa de la propia infraestructura (Infrastructure as Code - IaaC), y Ansible (o scripts shell simples) se encarga de la configuración dentro de esa infraestructura. El sistema CI/CD une todo.

- Ventajas:

- Ciclo de vida completo de la infraestructura: Terraform/Pulumi pueden crear, modificar y eliminar VPS, redes, firewalls, balanceadores de carga en cualquier proveedor de la nube o hipervisor (a través de los proveedores correspondientes).

- Declaratividad de IaaC: Toda la infraestructura se describe en código (HCL para Terraform, Python/TypeScript/Go para Pulumi), lo que garantiza la reproducibilidad y el versionado.

- Plan de ejecución: Terraform/Pulumi muestran qué cambios se aplicarán antes de su ejecución real (

terraform plan,pulumi preview), lo que reduce los riesgos. - Modularidad: Posibilidad de crear módulos reutilizables para componentes de infraestructura típicos.

- Sinergia: Terraform crea el VPS, y Ansible luego lo configura, utilizando los datos de salida de Terraform (por ejemplo, direcciones IP).

- Desventajas:

- Dos niveles de abstracción: Requiere el aprendizaje de dos herramientas diferentes y su interacción.

- Complejidad en la gestión del estado: Terraform almacena el estado de la infraestructura en un archivo (state file), que debe almacenarse de forma segura y estar accesible para el equipo (por ejemplo, en S3 o Terraform Cloud).

- No siempre adecuado para Dedicated "puros": Si no tiene una API para gestionar servidores dedicados (como los proveedores de la nube), Terraform/Pulumi estarán limitados en las capacidades de IaaC, aunque pueden usarse para la configuración básica (por ejemplo, a través de

null_resourceyremote-exec).

- Para quién es adecuado: Para equipos que requieren un control total sobre el ciclo de vida de la infraestructura, incluida la creación/eliminación de servidores, y no solo su configuración. Ideal para proyectos que utilizan VPS en la nube (DigitalOcean, Linode, Vultr) o nubes privadas con API. Los fundadores de proyectos SaaS apreciarán la capacidad de desplegar rápidamente nuevos entornos (desarrollo/staging/producción).

- Ejemplos de uso: Creación de un nuevo grupo de VPS para escalado, configuración automática de red y firewalls, luego despliegue de la aplicación en esos VPS con Ansible, recreación completa de un entorno de prueba bajo demanda.

3. SaltStack + GitFS

SaltStack es otra potente herramienta para la gestión de configuraciones, similar a Ansible, pero con una arquitectura completamente diferente. Utiliza un modelo Master-Minion, donde un agente (Minion) se instala en cada servidor gestionado y se comunica con un Salt Master central. GitFS permite que Salt Master obtenga estados (states) y fórmulas directamente de un repositorio Git.

- Ventajas:

- Modelo Pull-based: Los Minions solicitan la configuración al Master, lo que hace que el sistema sea más tolerante a fallos (el Minion puede restaurar la configuración después de un cambio manual) y seguro (el Master no inicia conexiones con los Minions).

- Alta velocidad de ejecución: SaltStack es conocido por su velocidad gracias al uso de ZeroMQ para la comunicación.

- Gestión reactiva: La arquitectura basada en eventos permite a Salt reaccionar a eventos en el sistema (por ejemplo, un cambio de archivo) y aplicar los estados correspondientes.

- Declaratividad: Las configuraciones se describen en archivos SLS (YAML), de forma similar a Ansible.

- GitFS: Permite integrar fácilmente un repositorio Git como fuente de estados y fórmulas, implementando un GitOps completo.

- Desventajas:

- Requiere un servidor Master: La necesidad de instalar y mantener un Salt Master, lo que complica la arquitectura y añade un punto único de fallo.

- Requiere la instalación de Minion: El agente (Minion) debe instalarse en cada servidor gestionado.

- Curva de aprendizaje: Más alta que la de Ansible, debido al concepto de Master-Minion, pillar, grains, runners, returners.

- Comunidad menos popular: Aunque la comunidad es activa, es más pequeña que la de Ansible.

- Para quién es adecuado: Para equipos o proyectos más grandes donde la tolerancia a fallos, la autorrecuperación de la configuración y la alta velocidad de ejecución de comandos en un gran número de servidores son críticamente importantes. También es adecuado para escenarios donde la seguridad requiere un modelo pull-based. Los administradores de sistemas con experiencia en sistemas de gestión centralizados apreciarán su potencia.

- Ejemplos de uso: Mantenimiento de una configuración de seguridad estricta en cientos de servidores, restauración automática de configuraciones "derivadas", gestión centralizada de actualizaciones de paquetes y parches de seguridad, despliegue de aplicaciones utilizando la orquestación de Salt.

4. Chef/Puppet (para comparación)

Chef y Puppet son veteranos en el campo de la gestión de configuraciones y, en muchos aspectos, son similares a SaltStack en su arquitectura Master-Agent. También utilizan un modelo pull-based y una descripción declarativa de estados (DSL en Ruby para Chef, DSL propio para Puppet).

- Ventajas:

- Madurez y fiabilidad: Muchos años en el mercado, soluciones probadas para grandes empresas.

- Declaratividad e idempotencia: Similar a otras herramientas de gestión de configuraciones.

- Modelo Pull-based: Los agentes en los servidores se comunican con el servidor Master.

- Desventajas:

- Alta complejidad: La curva de aprendizaje es significativamente más alta que la de Ansible.

- Requieren servidor Master y agentes: Similar a SaltStack, lo que aumenta los gastos generales.

- DSL complejo: Requieren el aprendizaje de un lenguaje específico de dominio (DSL), lo que puede ser una barrera de entrada.

- Menos flexibles para GitOps: La integración con GitOps es posible, pero a menudo requiere envoltorios adicionales o configuraciones específicas, no tan "listas para usar" como con Ansible o SaltStack con GitFS.

- Disminución de la popularidad: En 2026, su popularidad para nuevos proyectos en VPS/Dedicated es menor que la de Ansible, aunque todavía se utilizan en grandes entornos corporativos.

- Para quién es adecuado: Principalmente para empresas que ya utilizan estas herramientas y tienen inversiones en su ecosistema. Para nuevos proyectos en VPS/Dedicated, generalmente se eligen soluciones más modernas y fáciles de aprender.

5. Scripts personalizados + Git Hooks + CI/CD

Este enfoque implica el uso de un conjunto de scripts shell, scripts Python u otros lenguajes, que se almacenan en un repositorio Git y se ejecutan manualmente o automáticamente a través de CI/CD o Git hooks.

- Ventajas:

- Máxima flexibilidad: Puede escribir un script para absolutamente cualquier tarea.

- Bajo umbral de entrada: Si ya tiene experiencia en la escritura de scripts, comenzar es muy fácil.

- Ausencia de dependencias: No es necesario instalar frameworks adicionales, aparte del entorno base.

- Desventajas:

- Ausencia de idempotencia incorporada: Los scripts deben escribirse teniendo en cuenta la idempotencia manualmente, lo cual es muy difícil y conduce a errores.

- Complejidad de mantenimiento: A medida que el sistema crece, el mantenimiento y la depuración de scripts personalizados se convierte en una pesadilla.

- Baja declarativad: A menudo, los scripts son imperativos, no declarativos.

- Auditoría limitada: El seguimiento de cambios y las reversiones son más difíciles que con herramientas completas.

- Gestión de secretos: Requiere una solución separada, no integrada en el propio enfoque.

- Para quién es adecuado: Para proyectos muy pequeños con uno o dos servidores y requisitos mínimos de automatización, donde el presupuesto y el tiempo para aprender otras herramientas son extremadamente limitados. Sin embargo, incluso en tales casos, se recomienda pasar a soluciones más maduras lo antes posible.

- Ejemplos de uso: Un script simple para desplegar un sitio estático, un script para reiniciar un servicio, un script para crear copias de seguridad.

En 2026, para lograr un GitOps completo y eficaz en VPS/Dedicated, la elección más razonable es una combinación de Terraform/Pulumi para IaaC y Ansible para la gestión de configuraciones y el despliegue de aplicaciones, orquestada a través de un sistema CI/CD. Esto proporciona un equilibrio entre potencia, flexibilidad, simplicidad y fiabilidad.

Consejos prácticos y recomendaciones para implementar GitOps

La implementación de GitOps en VPS/Dedicated no es solo la elección de herramientas, sino un cambio de filosofía de trabajo. Aquí hay instrucciones paso a paso, comandos y ejemplos de configuraciones que le ayudarán en este camino en 2026.

1. Preparación del repositorio Git y estructura del proyecto

Comience creando un repositorio Git estructurado. Esta será su "única fuente de verdad". Estructura recomendada:

.

├── infrastructure/ # Descripción de la infraestructura (Terraform/Pulumi)

│ ├── main.tf

│ ├── variables.tf

│ └── outputs.tf

├── ansible/ # Playbooks y roles de Ansible

│ ├── inventory/ # Inventario de servidores

│ │ ├── production.ini

│ │ └── staging.ini

│ ├── playbooks/ # Playbooks principales

│ │ ├── deploy_app.yml

│ │ └── setup_server.yml

│ ├── roles/ # Roles reutilizables

│ │ ├── common/

│ │ ├── nginx/

│ │ └── app_service/

│ └── group_vars/ # Variables para grupos de servidores

│ ├── all.yml

│ └── webservers.yml

├── applications/ # Configuraciones de aplicaciones

│ ├── my-app-backend/

│ │ ├── config.yml

│ │ └── systemd/ # Servicios systemd

│ ├── my-app-frontend/

│ │ └── nginx_conf.conf

├── .gitlab-ci.yml # Pipeline de CI/CD (o .github/workflows/...)

├── README.md

└── .gitignore

Consejo: Utilice ramas separadas para diferentes entornos (main para producción, develop para staging) o un enfoque "estilo gitops" con repositorios/directorios separados para cada entorno.

2. Gestión de infraestructura con Terraform/Pulumi

Si gestiona el ciclo de vida de los propios VPS, comience con IaaC. Ejemplo para DigitalOcean (Terraform):

# infrastructure/main.tf

provider "digitalocean" {

token = var.do_token

}

resource "digitalocean_droplet" "web" {

count = var.web_server_count

name = "web-${count.index + 1}-${var.environment}"

image = "ubuntu-22-04-x64"

region = var.do_region

size = "s-1vcpu-1gb" # Ejemplo de tamaño

ssh_keys = [

data.digitalocean_ssh_key.default.id

]

tags = ["webserver", var.environment]

}

data "digitalocean_ssh_key" "default" {

name = "your-ssh-key-name" # Reemplace con el nombre de su clave SSH en DO

}

output "web_server_ips" {

value = digitalocean_droplet.web.*.ipv4_address

}

Comandos:

cd infrastructure

terraform init

terraform plan -var="environment=staging" -var="web_server_count=1"

terraform apply -var="environment=staging" -var="web_server_count=1"

Consejo: Almacene terraform.tfstate en un backend remoto (por ejemplo, S3, DigitalOcean Spaces, Terraform Cloud) para colaboración y fiabilidad.

3. Gestión de configuraciones y despliegue con Ansible

Después de crear los servidores, Ansible se encarga de su configuración y del despliegue de aplicaciones.

Ejemplo de inventario (ansible/inventory/production.ini):

[webservers]

web-1-prod ansible_host=192.0.2.1

web-2-prod ansible_host=192.0.2.2

[dbservers]

db-1-prod ansible_host=192.0.2.3

[all:vars]

ansible_user=root

ansible_python_interpreter=/usr/bin/python3

Ejemplo de playbook para despliegue (ansible/playbooks/deploy_app.yml):

---

- name: Deploy My Application

hosts: webservers

become: yes

vars:

app_version: "1.0.0" # Se puede pasar a través de CI/CD

app_repo: "https://github.com/myorg/my-app.git"

app_path: "/opt/my-app"

roles:

- common

- app_service # Rol que instala y ejecuta la aplicación

tasks:

- name: Ensure app directory exists

ansible.builtin.file:

path: "{{ app_path }}"

state: directory

mode: '0755'

- name: Clone or update application repository

ansible.builtin.git:

repo: "{{ app_repo }}"

dest: "{{ app_path }}"

version: "{{ app_version }}" # Desplegamos una etiqueta o rama específica

update: yes

force: yes # ¡Cuidado con force!

- name: Install application dependencies (example for Python)

ansible.builtin.pip:

requirements: "{{ app_path }}/requirements.txt"

when: ansible_os_family == "Debian" # Ejemplo de condición

- name: Copy systemd service file

ansible.builtin.template:

src: "{{ role_path }}/templates/my_app.service.j2"

dest: "/etc/systemd/system/my_app.service"

mode: '0644'

notify: Restart my_app service

- name: Start and enable my_app service

ansible.builtin.systemd:

name: my_app

state: started

enabled: yes

handlers:

- name: Restart my_app service

ansible.builtin.systemd:

name: my_app

state: restarted

Comandos:

cd ansible

ansible-playbook playbooks/deploy_app.yml -i inventory/production.ini --limit webservers -e "app_version=1.0.1"

Consejo: Utilice Ansible Vault para cifrar datos confidenciales (contraseñas, claves API) directamente en el repositorio. Nunca almacene secretos en texto plano.

ansible-vault create group_vars/production_secrets.yml

ansible-vault edit group_vars/production_secrets.yml

ansible-playbook ... --vault-password-file ~/.ansible_vault_password

4. Configuración del pipeline de CI/CD

Su CI/CD observará el repositorio Git y ejecutará las tareas correspondientes.

Ejemplo de .gitlab-ci.yml para GitLab CI:

# .gitlab-ci.yml

stages:

- validate

- infra

- deploy

variables:

TERRAFORM_VERSION: "1.5.7" # Versión actual para 2026

ANSIBLE_VERSION: "2.14.0"

# Validación de Terraform

terraform_validate:

stage: validate

image:

name: hashicorp/terraform:${TERRAFORM_VERSION}

entrypoint: [""]

script:

- cd infrastructure

- terraform init

- terraform validate

rules:

- if: '$CI_COMMIT_BRANCH == "main" || $CI_COMMIT_BRANCH == "develop"'

changes:

- infrastructure/**/*.tf

# Aplicación de Terraform (infraestructura)

terraform_apply_staging:

stage: infra

image:

name: hashicorp/terraform:${TERRAFORM_VERSION}

entrypoint: [""]

script:

- cd infrastructure

- terraform init

- terraform plan -var="environment=staging" -var="web_server_count=1" -out="tfplan"

- terraform apply -auto-approve "tfplan"

- terraform output -json > ../ansible/inventory/staging_hosts.json # Pasamos IPs al inventario de Ansible

rules:

- if: '$CI_COMMIT_BRANCH == "develop"'

changes:

- infrastructure/**/*.tf

environment:

name: staging

resource_group: terraform_staging

# Despliegue de la aplicación en Staging

deploy_app_staging:

stage: deploy

image: python:3.11-slim-bookworm # Imagen con Python para Ansible

before_script:

- pip install ansible==${ANSIBLE_VERSION} # Instalamos Ansible

- eval $(ssh-agent -s)

- echo "$SSH_PRIVATE_KEY" | ssh-add - # Añadimos la clave SSH desde la variable CI/CD

- mkdir -p ~/.ssh

- chmod 700 ~/.ssh

- echo "$SSH_KNOWN_HOSTS" > ~/.ssh/known_hosts

- chmod 600 ~/.ssh/known_hosts

script:

- cd ansible

- python generate_inventory.py ../infrastructure/staging_hosts.json > inventory/generated_staging.ini # Generación de inventario

- ansible-playbook playbooks/deploy_app.yml -i inventory/generated_staging.ini --limit webservers -e "app_version=$CI_COMMIT_SHORT_SHA" --vault-password-file /etc/gitlab-runner/ansible_vault_pass.txt # Ruta al archivo de contraseña

rules:

- if: '$CI_COMMIT_BRANCH == "develop"'

changes:

- ansible/**/*.yml

- applications/**/*

environment:

name: staging

needs: ["terraform_apply_staging"]

# Pasos similares para Producción, pero con confirmación manual (manual job) y otras variables

# ...

Importante: Nunca almacene claves SSH privadas o contraseñas de Ansible Vault directamente en el repositorio Git. Utilice variables de entorno de CI/CD (SSH_PRIVATE_KEY, SSH_KNOWN_HOSTS, ANSIBLE_VAULT_PASSWORD) o integración con HashiCorp Vault.

5. Gestión de secretos

Los secretos son el talón de Aquiles de cualquier sistema. En 2026, existen varios enfoques fiables:

- Ansible Vault: Para secretos que necesita Ansible. Cifra archivos o variables dentro del repositorio Git. La contraseña del Vault se almacena por separado (por ejemplo, en una variable de CI/CD o HashiCorp Vault).

- HashiCorp Vault: Solución centralizada para la gestión de secretos. El pipeline de CI/CD puede obtener tokens temporales para acceder al Vault y extraer los secretos necesarios. Este es el enfoque más seguro.

- Variables de entorno CI/CD: Para una pequeña cantidad de secretos no críticos que no cambian con frecuencia. Sin embargo, esta no es una solución escalable.

Ejemplo de uso de HashiCorp Vault en CI/CD (pseudocódigo):

# En el pipeline de CI/CD

# Obtenemos el token de Vault (por ejemplo, a través de la autenticación JWT de GitLab CI/GitHub Actions)

VAULT_TOKEN=$(vault login -method=jwt role=my-ci-role jwt=$CI_JOB_JWT --format=json | jq -r .auth.client_token)

# Extraemos el secreto

DB_PASSWORD=$(VAULT_TOKEN=$VAULT_TOKEN vault kv get -field=password secret/my-app/db)

# Lo usamos en Ansible

ansible-playbook ... -e "db_password=$DB_PASSWORD"

6. Monitoreo y registro

Después de implementar GitOps, asegúrese de tener un monitoreo adecuado y un registro centralizado para rastrear el estado de sus servidores y aplicaciones. Herramientas: Prometheus + Grafana para métricas, ELK Stack (Elasticsearch, Logstash, Kibana) o Loki + Grafana para registros.

Consejo: Habilite el monitoreo de cambios de configuración. Si alguien cambia manualmente un archivo que debe ser gestionado por GitOps, esto debe ser detectado y alertado.

7. Principios de "Infraestructura Inmutable"

Aunque en VPS/Dedicated es más difícil que en contenedores, apunte a los principios de infraestructura inmutable. En lugar de actualizar servidores existentes, cree nuevos con la nueva configuración/versión de la aplicación, redirija el tráfico y elimine los antiguos. Esto reduce el riesgo de "deriva" y simplifica la reversión.

Ejemplo: Al desplegar una nueva versión de la aplicación, Terraform crea un nuevo VPS, Ansible lo configura y despliega la aplicación, luego el balanceador de carga cambia el tráfico al nuevo VPS. El VPS antiguo se elimina.

Al aplicar estos consejos prácticos, podrá construir un entorno GitOps robusto y eficiente en su infraestructura VPS/Dedicated, mejorando significativamente la fiabilidad y la velocidad de desarrollo y despliegue.

Errores comunes al implementar GitOps en VPS/Dedicated

La implementación de GitOps, especialmente en infraestructura tradicional, puede estar asociada con una serie de trampas. Comprender estos errores comunes y cómo evitarlos es críticamente importante para una transición exitosa.

1. Ausencia de control total sobre el repositorio Git

Error: Permitir cambios manuales en los servidores sin reflejarlos en Git. Por ejemplo, un administrador accede al servidor por SSH y cambia la configuración de Nginx o la versión de PHP. Esto viola el principio de "única fuente de verdad", conduce a la deriva de configuración y hace que GitOps sea inútil.

Cómo evitarlo:

- Política estricta: Prohíba cualquier cambio manual en los servidores que no haya pasado por Git. La excepción son los hotfixes de emergencia, que deben ser inmediatamente commiteados a Git después de su aplicación.

- Monitoreo automático de la deriva: Implemente herramientas que verifiquen periódicamente el estado del servidor y lo comparen con el estado deseado en Git. Por ejemplo, un playbook de Ansible que verifique las sumas de control de los archivos o las versiones de los paquetes.

- Eliminación del acceso directo: Restrinja al máximo el acceso SSH directo a los servidores, especialmente para entornos de producción. Todas las operaciones deben pasar por CI/CD.

Consecuencias: Inconsistencia de entornos, errores no reproducibles, depuraciones largas, imposibilidad de revertir rápidamente, disminución de la seguridad.

2. Gestión insuficiente de secretos

Error: Almacenar contraseñas, claves API, certificados en texto plano en el repositorio Git o en las variables de entorno de CI/CD sin el cifrado adecuado.

Cómo evitarlo:

- Utilice Ansible Vault: Para cifrar datos sensibles utilizados por Ansible. La contraseña del Vault debe almacenarse en un lugar seguro, por ejemplo, en variables de CI/CD o HashiCorp Vault.

- Implemente HashiCorp Vault: Para una gestión centralizada y segura de todos los secretos. Este es el estándar de oro en 2026.

- Principio de menor privilegio: El pipeline de CI/CD debe tener acceso solo a los secretos que necesita para la tarea actual, y solo durante el tiempo de ejecución de la tarea (por ejemplo, a través de tokens temporales de Vault).

Consecuencias: Fuga de datos, compromiso de servidores, pérdidas financieras, daño a la reputación.

3. Ignorar la idempotencia

Error: Escribir scripts o playbooks que no son idempotentes, es decir, cuya ejecución repetida conduce a resultados impredecibles o errores. Por ejemplo, un script que siempre crea un usuario, incluso si ya existe.

Cómo evitarlo:

- Utilice herramientas con idempotencia incorporada: Ansible, Terraform, SaltStack están diseñados para ser idempotentes. Utilice sus módulos según lo previsto.

- Verifique el estado antes de cambiar: En scripts personalizados, siempre verifique el estado actual del sistema antes de realizar cambios.

- Pruebe: Ejecute el despliegue varias veces seguidas en entornos de prueba para asegurarse de la idempotencia.

Consecuencias: Errores en despliegues repetidos, inconsistencia de entornos, dificultad de depuración, aumento del tiempo de inactividad.

4. Ausencia de pruebas de configuración

Error: Aplicar cambios en un entorno de producción sin probar previamente las configuraciones y el despliegue en un entorno de staging o desarrollo.

Cómo evitarlo:

- Separación de entornos: Siempre tenga al menos un entorno de staging, lo más parecido posible a producción.

- Pruebas automáticas: Incluya en el pipeline de CI/CD pruebas para sus roles de Ansible (por ejemplo, Molecule), configuraciones de Terraform (por ejemplo, Terratest) y pruebas de la propia aplicación después del despliegue.

- Proceso de revisión: Todos los cambios en Git deben pasar por una revisión de código.

Consecuencias: Despliegues fallidos en producción, interrupciones de servicios, pérdida de datos, daño a la reputación.

5. Repositorio Git demasiado complejo o monolítico

Error: Intentar gestionar absolutamente todo en un único y enorme repositorio Git, lo que dificulta la navegación, aumenta el tiempo de clonación y ralentiza el CI/CD.

Cómo evitarlo:

- Modularidad: Divida el repositorio en partes lógicas (por ejemplo, un repositorio para la infraestructura, otro para los playbooks de Ansible, un tercero para las configuraciones de las aplicaciones). Utilice submódulos de Git o un monorepositorio con una estructura clara.

- Granularidad de los commits: Realice commits pequeños y atómicos, cada uno de los cuales resuelva una tarea específica.

- Optimización de CI/CD: Configure CI/CD para que ejecute solo las partes del pipeline afectadas por los cambios (por ejemplo, a través de

rules: changesen GitLab CI).

Consecuencias: Bajo rendimiento de CI/CD, dificultad de colaboración, problemas para encontrar los archivos necesarios, aumenta la probabilidad de errores debido a la escala de los cambios.

6. Ausencia de documentación y capacitación del equipo

Error: Implementar GitOps sin capacitar al equipo y sin documentar los nuevos procesos y herramientas.

Cómo evitarlo:

- Capacitación: Realice capacitaciones para el equipo sobre las nuevas herramientas y principios de GitOps.

- Documentación: Cree documentación detallada sobre la estructura del repositorio, el funcionamiento de CI/CD, el proceso de despliegue, la gestión de secretos y la resolución de problemas. Almacénela junto al código (por ejemplo, en README.md o en una carpeta separada

docs/). - Cultura: Promueva una cultura de "todo a través de Git" e "infraestructura como código".

Consecuencias: Resistencia al cambio, baja eficiencia del equipo, dependencia de unos pocos especialistas clave, largo proceso de adaptación de nuevos empleados.

Evitando estos errores comunes, los equipos pueden aumentar significativamente sus posibilidades de una implementación exitosa y eficiente de GitOps en VPS/Dedicated, asegurando la estabilidad, seguridad y escalabilidad de sus operaciones.

Lista de verificación para la aplicación práctica de GitOps

Esta lista de verificación paso a paso le ayudará a estructurar el proceso de implementación y uso de GitOps para su infraestructura en VPS/Dedicated en 2026.

Etapa preparatoria

- Definir el objetivo y el alcance:

- ¿Qué partes de la infraestructura y las aplicaciones se gestionarán a través de GitOps? (Comience con algo pequeño, por ejemplo, con un solo servicio o entorno de prueba).

- ¿Qué problemas desea resolver con GitOps? (Acelerar el despliegue, reducir errores, mejorar la auditoría).

- Elegir las herramientas:

- Sistema de control de versiones: Git (GitHub, GitLab, Bitbucket).

- IaaC: Terraform o Pulumi (si gestiona la propia infraestructura de VPS).

- Gestión de configuraciones y despliegue: Ansible o SaltStack.

- CI/CD: GitLab CI, GitHub Actions, Jenkins.

- Gestión de secretos: Ansible Vault, HashiCorp Vault.

- Crear un repositorio Git central:

- Inicializar un nuevo repositorio.

- Definir la estructura de directorios (

infrastructure/,ansible/,applications/,.gitlab-ci.yml). - Configurar ramas (

main,develop) u otros enfoques para los entornos.

Etapa de implementación de IaaC (si aplica)

- Describir la infraestructura en código (Terraform/Pulumi):

- Crear archivos

.tf(Terraform) o.py/.ts(Pulumi) para describir VPS, redes, firewalls, claves SSH. - Utilizar variables para mayor flexibilidad (por ejemplo, número de servidores, región, tipo de SO).

- Configurar un backend remoto para almacenar el estado (

.tfstate).

- Crear archivos

- Integrar IaaC en CI/CD:

- Añadir pasos en CI/CD para

terraform init,terraform plan,terraform apply. - Configurar la ejecución automática ante cambios en el directorio

infrastructure/. - Para entornos de producción, añadir confirmación manual para

terraform apply.

- Añadir pasos en CI/CD para

Etapa de gestión de configuraciones y despliegue

- Crear un inventario de servidores (Ansible):

- Describir grupos de servidores y sus direcciones IP/hosts para cada entorno (

production.ini,staging.ini). - Automatizar la generación del inventario a partir de las salidas de Terraform/Pulumi, si es posible.

- Describir grupos de servidores y sus direcciones IP/hosts para cada entorno (

- Desarrollar Playbooks y roles de Ansible:

- Crear roles para tareas típicas (

common,nginx,postgresql,app_service). - Escribir playbooks para la configuración básica del SO, instalación de dependencias, despliegue de aplicaciones.

- Asegurarse de que todos los playbooks y roles sean idempotentes.

- Crear roles para tareas típicas (

- Configurar la gestión de secretos:

- Utilizar Ansible Vault para cifrar datos confidenciales en el repositorio.

- Almacenar la contraseña del Vault en variables de CI/CD o HashiCorp Vault.

- Integrar HashiCorp Vault, si se requiere una gestión centralizada de secretos.

- Integrar el despliegue en CI/CD:

- Añadir pasos en CI/CD para ejecutar Playbooks de Ansible.

- Configurar la ejecución automática ante cambios en los directorios

ansible/oapplications/. - Pasar variables (por ejemplo, la versión de la aplicación) de CI/CD a Ansible.

Pruebas y monitoreo

- Implementar pruebas automáticas:

- Configurar pruebas para roles de Ansible (Molecule).

- Añadir pruebas de integración para la aplicación después del despliegue.

- Utilizar un entorno de prueba/staging para todos los cambios antes de producción.

- Configurar monitoreo y registro:

- Instalar agentes de monitoreo (Node Exporter, Prometheus) y configurar Grafana.

- Configurar el registro centralizado (ELK Stack, Loki).

- Habilitar alertas sobre anomalías y deriva de configuración.

Procesos y cultura

- Definir el proceso de revisión de cambios:

- Todos los cambios en Git pasan por una revisión de código.

- La aprobación de cambios en la rama de producción requiere el consentimiento de varias personas.

- Documentar los procesos:

- Crear un README.md para el repositorio con instrucciones.

- Describir el proceso de despliegue, gestión de secretos, resolución de problemas.

- Capacitar al equipo:

- Realizar seminarios internos sobre GitOps y las herramientas utilizadas.

- Fomentar el uso de GitOps para todas las operaciones.

- Auditoría y optimización regulares:

- Verificar periódicamente la correspondencia del estado real de los servidores con el repositorio Git.

- Buscar formas de optimizar playbooks, scripts y pipelines.

- Actualizar las versiones de las herramientas utilizadas.

Siguiendo esta lista de verificación, podrá implementar y utilizar GitOps de forma gradual y eficaz, transformando su infraestructura en VPS/Dedicated en un sistema gestionable, fiable y automatizado.

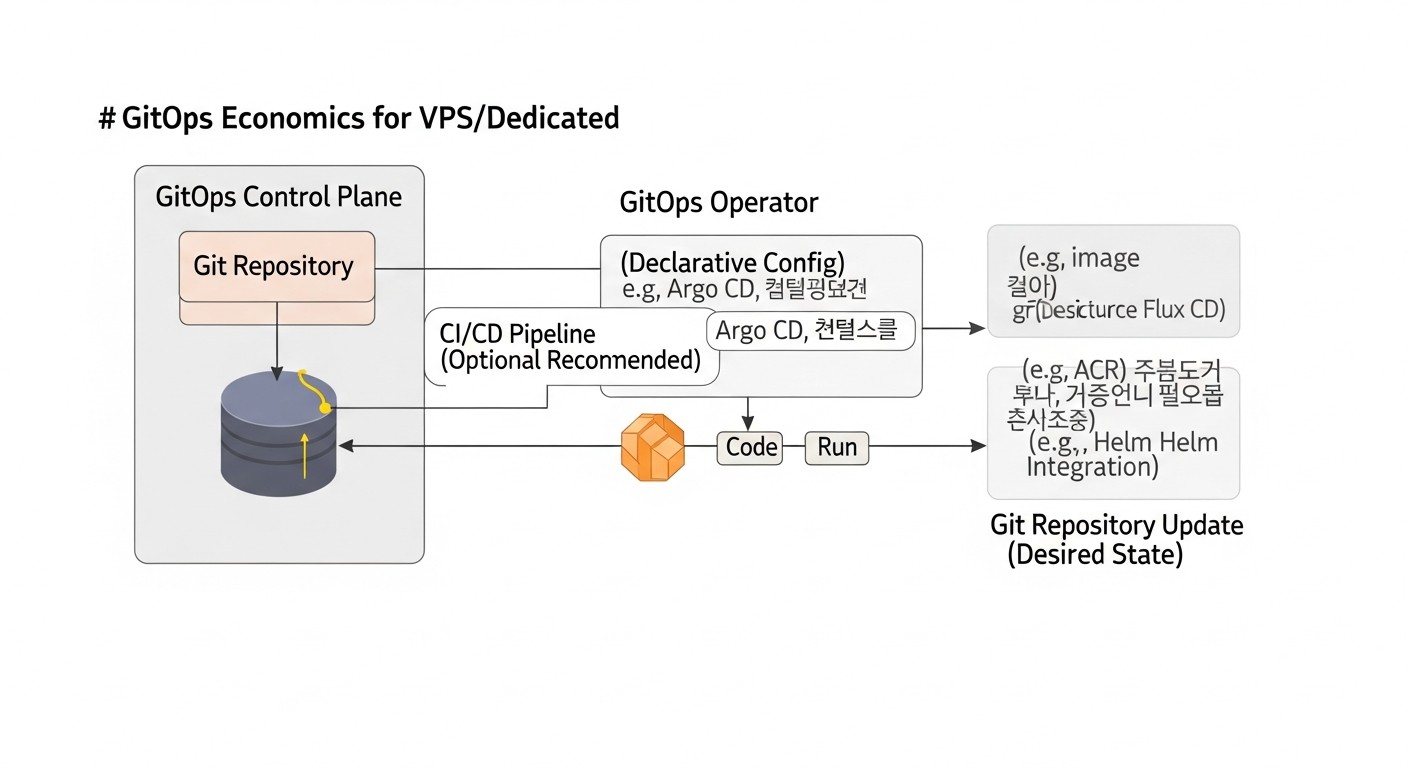

Cálculo de costos / Economía de GitOps para VPS/Dedicated

En 2026, la eficiencia económica es un factor clave para cualquier proyecto. La implementación de GitOps en VPS/Dedicated no siempre significa un ahorro directo en infraestructura, pero casi siempre conduce a un ahorro significativo en costos operativos, una aceleración del Time-to-Market y una reducción de riesgos. Analicemos diferentes escenarios y costos ocultos.

Componentes principales del costo

- Costo de la infraestructura (VPS/Dedicated):

- Los propios servidores: DigitalOcean, Linode, Vultr, Hetzner, OVH, etc. Los precios en 2026 siguen siendo competitivos.

- Servicios adicionales: Balanceadores de carga, bases de datos gestionadas (si no están en VPS), almacenamiento, CDN.

- Costo de las herramientas GitOps:

- Sistema de control de versiones: GitHub (Gratis/Team desde $4/mes/usuario), GitLab (Gratis/Premium desde $19/mes/usuario), Bitbucket (Gratis/Standard desde $3/mes/usuario). Muchas funciones están disponibles de forma gratuita.

- Sistema CI/CD: GitLab CI (integrado, los runners pueden estar en sus VPS), GitHub Actions (hasta 2000-3000 min/mes gratis, luego $0.008/min), Jenkins (gratis, requiere alojamiento).

- IaaC/Configuración: Terraform, Pulumi, Ansible, SaltStack, Chef, Puppet – todos tienen versiones Open Source que son gratuitas. Terraform Cloud/Enterprise, Pulumi Cloud, SaltStack Enterprise, Ansible Automation Platform – opciones de pago con funcionalidad y soporte extendidos.

- Gestión de secretos: HashiCorp Vault (Open Source gratis, Enterprise de pago).

- Monitoreo/Registro: Prometheus, Grafana, Loki, ELK Stack – Open Source gratis, versiones en la nube (Datadog, New Relic) de pago.

- Recursos humanos (el factor más grande):

- Tiempo de los ingenieros para la implementación y configuración de GitOps.

- Tiempo para la capacitación del equipo.

- Tiempo para el soporte y desarrollo del sistema GitOps.

Ejemplos de cálculos para diferentes escenarios (2026, estimado)

Escenario 1: Pequeña startup (1-2 desarrolladores, 1 DevOps, 3 VPS)

Objetivo: Despliegue rápido y fiable de una aplicación SaaS en 3 VPS.

- Infraestructura:

- 3 VPS (por ejemplo, DigitalOcean S-2vcpu-2gb): 3 * $12/mes = $36/mes.

- Balanceador de carga (DigitalOcean): $15/mes.

- Base de datos gestionada (PostgreSQL 1GB RAM): $15/mes.

- Total infraestructura: ~$66/mes.

- Herramientas GitOps (Open Source / Free Tier):

- GitLab (gratis, runner en uno de los VPS).

- Terraform/Ansible (gratis).

- Ansible Vault (gratis).

- Prometheus/Grafana (gratis, en uno de los VPS).

- Total herramientas: $0/mes (costos directos).

- Recursos humanos:

- Configuración de GitOps: 20-40 horas (por ejemplo, 1 DevOps * 20-40 horas * $70/hora) = $1400 - $2800 (una sola vez).

- Soporte/desarrollo: 5 horas/mes * $70/hora = $350/mes.

- Costo total en el primer mes: $66 (infraestructura) + $1400-2800 (configuración) = $1466 - $2866.

- Costo total después del primer mes: $66 (infraestructura) + $350 (soporte) = $416/mes.

Ahorro: Debido a la reducción del tiempo de despliegue (de horas a minutos), la disminución de errores e interrupciones, lo que permite al equipo centrarse en el desarrollo. Por ejemplo, si el despliegue tomaba 2 horas/semana (8 horas/mes) y costaba $70/hora, esto era $560/mes. Con GitOps, se reduce a 10-20 minutos, lo que libera recursos.

Escenario 2: Mediana empresa (5-10 desarrolladores, 2-3 DevOps, 20 VPS)

Objetivo: Estandarización, escalado, aumento de la fiabilidad y seguridad.

- Infraestructura:

- 20 VPS (por ejemplo, Hetzner CX21): 20 * €8/mes ≈ $175/mes.

- VPS adicionales para runners de CI/CD, Salt Master, Vault: 3 * $10/mes = $30/mes.

- Balanceadores de carga, recursos de red: $50/mes.

- Bases de datos gestionadas, almacenamiento: $150/mes.

- Total infraestructura: ~$405/mes.

- Herramientas GitOps (parcialmente de pago / Open Source):

- GitLab Premium: $19/mes * 10 usuarios = $190/mes.

- Terraform Cloud (Team & Governance): $20/usuario * 3 DevOps = $60/mes.

- Ansible Automation Platform (Managed): $1000/mes (opcional, para gran automatización).

- HashiCorp Vault Enterprise (si se requiere): desde $500/mes (o Open Source gratis).

- Datadog/New Relic (monitoreo): desde $300/mes.

- Total herramientas: ~$550 - $2050/mes (dependiendo de la elección de soluciones Enterprise).

- Recursos humanos:

- Configuración de GitOps: 80-160 horas (2 DevOps * 40-80 horas * $80/hora) = $6400 - $12800 (una sola vez).

- Soporte/desarrollo: 20 horas/mes * $80/hora = $1600/mes.

- Costo total en el primer mes: $405 (infraestructura) + $550-2050 (herramientas) + $6400-12800 (configuración) = $7355 - $15255.

- Costo total después del primer mes: $405 (infraestructura) + $550-2050 (herramientas) + $1600 (soporte) = $2555 - $4055/mes.

Ahorro: Para una mediana empresa, GitOps es críticamente importante. Reduce los riesgos de errores en producción (el costo de una interrupción puede ser de $1000+/hora), acelera el Time-to-Market para nuevas funciones, permite escalar más rápido, reduce la dependencia de ingenieros individuales y mejora la seguridad. El ahorro en incidentes prevenidos y la aceleración del desarrollo superan significativamente los costos.

Costos ocultos y cómo optimizarlos

- Costo de capacitación: Subestimación de la complejidad de capacitar al equipo en nuevas herramientas y enfoques.

- Optimización: Invierta en capacitación de calidad, talleres internos, contratación de especialistas con experiencia. Comience con herramientas simples (Ansible).

- Complejidad de integración: Problemas con la integración de varias herramientas (Terraform, Ansible, CI/CD, Vault).

- Optimización: Utilice combinaciones de herramientas probadas, siga las recomendaciones, automatice la transferencia de datos entre ellas (por ejemplo, la salida de Terraform al inventario de Ansible).

- Deuda técnica: Soporte y actualización insuficientes del sistema GitOps.

- Optimización: Asigne tiempo regularmente para refactorizar playbooks/configuraciones, actualizar versiones de herramientas, monitorear su rendimiento.

- Pipelines ineficientes: Pipelines de CI/CD lentos o poco fiables.

- Optimización: Paralelización de tareas, almacenamiento en caché de dependencias, uso de imágenes ligeras para runners de CI/CD, optimización de playbooks de Ansible.

- Interrupciones: Errores en los procesos de GitOps pueden llevar a interrupciones.

- Optimización: Pruebas exhaustivas, revisión de código, uso de entornos de staging, mecanismos de reversión.

Tabla con ejemplos de cálculos de ahorro (hipotéticos)

| Indicador | Antes de GitOps | Después de GitOps | Ahorro / Beneficio mensual |

|---|---|---|---|

| Tiempo de despliegue de la aplicación | 2 horas | 10 minutos | ~1.8 horas por despliegue * $70/hora = $126 (por cada despliegue) |

| Número de incidentes críticos debido a errores de configuración | 1-2 al mes | 0-0.2 al mes | ~$500-2000 (por incidente prevenido) |

| Tiempo en operaciones rutinarias de administración (instalación de software, actualización) | 10 horas/mes | 2 horas/mes | 8 horas * $70/hora = $560 |

| Tiempo de onboarding de un nuevo ingeniero (comprensión de la infraestructura) | 2-3 semanas | 1 semana | ~1-2 semanas de salario de ingeniero (una sola vez) |

| Velocidad de lanzamiento de nuevas funciones (Time-to-Market) | Lento | Rápido | Beneficio indirecto pero significativo en competitividad e ingresos. |

En 2026, GitOps para VPS/Dedicated no es solo una solución técnica, sino una inversión estratégica. Aunque los costos iniciales de implementación y capacitación pueden ser sustanciales, los beneficios a largo plazo en forma de mayor estabilidad, seguridad, velocidad de desarrollo y reducción de costos operativos lo hacen extremadamente rentable para la mayoría de los proyectos.

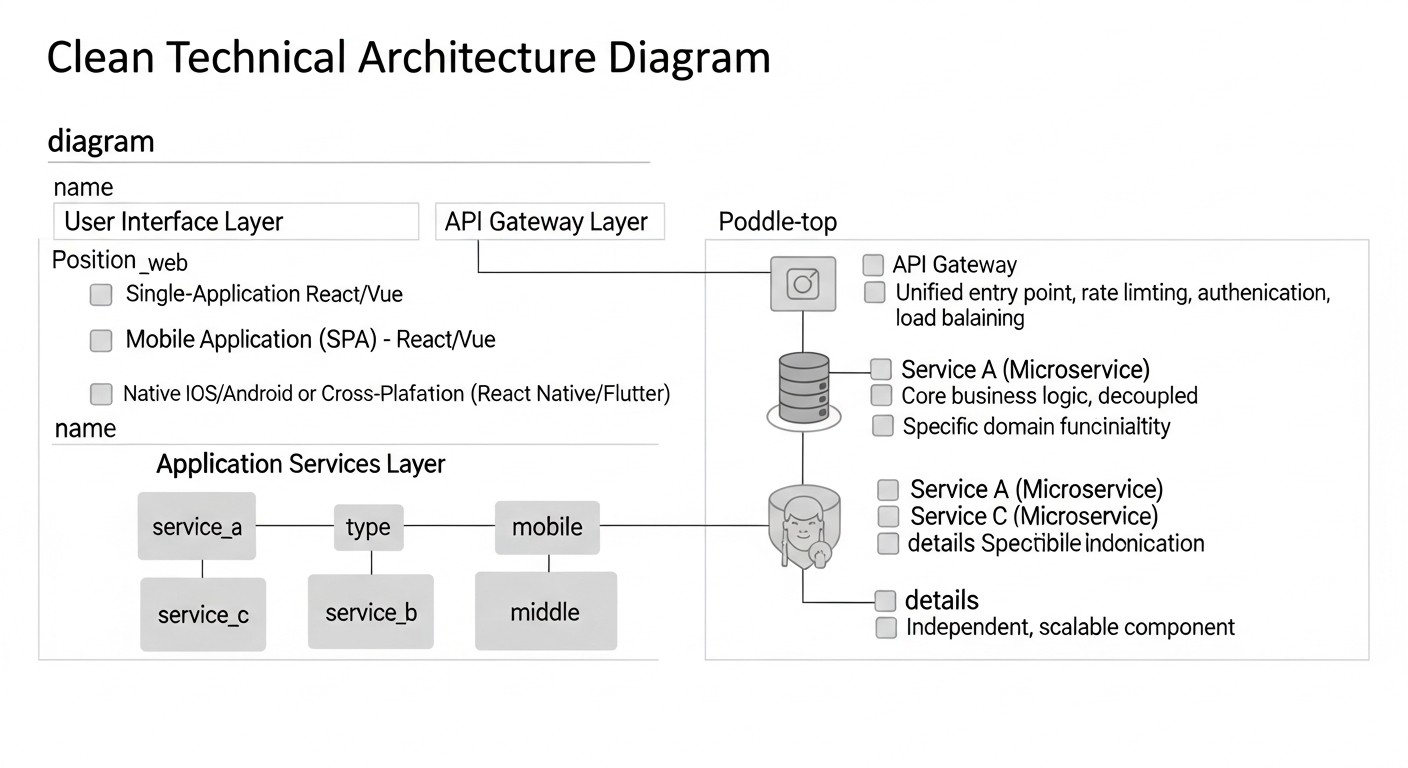

Casos de estudio y ejemplos de implementación de GitOps

Para comprender mejor cómo se aplica GitOps en la práctica en 2026 para VPS/Dedicated, consideremos algunos escenarios realistas. Estos ejemplos ilustran cómo diferentes equipos utilizan los principios de gestión declarativa y automatización para resolver sus tareas.

Caso 1: Startup SaaS con MVP en 5 VPS

Empresa: "TaskFlow" – una startup que desarrolla una plataforma SaaS para la gestión de proyectos. Equipo: 3 desarrolladores, 1 ingeniero DevOps. Infraestructura: 5 VPS en DigitalOcean (2 para frontend/backend, 1 para base de datos, 1 para Redis/caché, 1 para runner de CI/CD).

Problema: Proceso de despliegue lento e impredecible. Los desarrolladores a menudo se encontraban con errores de "funciona en mi máquina". La actualización manual de los servidores provocaba una deriva de configuración y largos tiempos de inactividad en las reversiones. Falta de estandarización.

Solución con GitOps:

- Repositorio Git: Se creó un monorepositorio en GitLab, que contiene:

infrastructure/: Terraform para la creación y configuración de VPS, firewalls, balanceador de carga de DigitalOcean.ansible/: Playbooks y roles para la instalación de Docker, Nginx, PostgreSQL, Redis y el despliegue de contenedores Docker con microservicios de TaskFlow.applications/: Dockerfiles y configuraciones para cada microservicio..gitlab-ci.yml: Pipeline para la construcción de imágenes Docker, Terraform apply y Ansible playbook.

- Pipeline de CI/CD:

- Al hacer push a la rama

develop: Terraform crea/actualiza la infraestructura de staging, luego Ansible despliega la última versión de las imágenes Docker en los servidores de staging. - Al fusionar en

main: Terraform apply en la infraestructura de producción, luego Ansible despliega en producción. El despliegue en producción requiere confirmación manual en la interfaz de usuario de GitLab.

- Al hacer push a la rama

- Gestión de secretos: Se utiliza Ansible Vault para cifrar claves API y contraseñas de bases de datos, y la contraseña del Vault se pasa a través de variables protegidas de GitLab CI.

Resultados:

- Velocidad de despliegue: Se redujo de 1-2 horas a 15-20 minutos (incluida la construcción de imágenes).

- Fiabilidad: El número de errores de despliegue se redujo en un 80%. La reversión a una versión anterior ahora toma 5 minutos (a través de revert del commit y reinicio del pipeline).

- Reproducibilidad: Un nuevo entorno (por ejemplo, para un nuevo desarrollador) puede desplegarse en 30-40 minutos.

- Auditoría: Todo el historial de cambios de infraestructura y despliegues está disponible en el registro de Git.

- Ahorro: El ingeniero DevOps dedica significativamente menos tiempo a operaciones rutinarias, centrándose en la mejora del sistema.

Caso 2: Agencia web con múltiples sitios de clientes en servidores Dedicated

Empresa: "PixelCraft" – una agencia web que soporta más de 50 sitios de clientes (WordPress, Laravel) en varios servidores dedicados (Hetzner, OVH). Equipo: 2 administradores de sistemas, 5 desarrolladores web.

Problema: El soporte de un gran número de sitios heterogéneos en diferentes servidores era una pesadilla. La actualización de PHP, Nginx, la instalación de parches de seguridad, el despliegue de nuevas versiones de sitios, todo esto se hacía manualmente o con scripts no idempotentes. Alto riesgo de errores, dificultades con el escalado y la seguridad.

Solución con GitOps:

- Repositorios Git:

server-configs/: Playbooks y roles de Ansible para la configuración básica del SO, instalación de servidores web (Nginx, Apache), PHP-FPM, MySQL, Certbot.client-sites/: Un repositorio separado para cada cliente, que contiene la configuración de Nginx para el sitio, el archivo.env(con secretos cifrados), claves SSH para acceder al repositorio del sitio.

- Pipeline de CI/CD (Jenkins):

- Para

server-configs/: Ejecución semanal de playbooks de Ansible para todos los servidores para garantizar la actualidad de las configuraciones y la seguridad. Los cambios en el repositorioserver-configs/inician el pipeline para servidores seleccionados. - Para

client-sites/: Al hacer push a la ramamaindel repositorio del cliente: Jenkins ejecuta un playbook de Ansible que actualiza el código del sitio en el servidor Dedicated correspondiente, aplica la nueva configuración de Nginx y reinicia PHP-FPM.

- Para

- Gestión de secretos: HashiCorp Vault se utiliza para almacenar todos los secretos de los clientes (contraseñas de bases de datos, claves API, claves SSH para repositorios Git de sitios). Jenkins obtiene tokens temporales de Vault para acceder a los secretos necesarios durante el despliegue.

- Monitoreo de la deriva: Un playbook adicional de Ansible se ejecuta diariamente, comparando el estado actual de los archivos de configuración clave en los servidores con sus versiones en Git. Si se detectan discrepancias, se envía una alerta a Slack.

Resultados:

- Automatización: El 80% de las operaciones rutinarias de administración de servidores y despliegue de sitios se automatizaron.

- Estandarización: Todos los servidores y sitios ahora utilizan configuraciones estandarizadas, lo que simplifica el mantenimiento.

- Seguridad: La gestión mejorada de secretos y los parches de seguridad regulares redujeron los riesgos.

- Escalado: Añadir un nuevo cliente o servidor ahora toma 10-15 minutos, en lugar de horas.

- Ahorro: Los administradores de sistemas se liberaron para tareas más complejas, en lugar de operaciones rutinarias.

Caso 3: Laboratorio de investigación con computación de alto rendimiento en Bare Metal

Empresa: "QuantumLab" – un laboratorio de investigación que utiliza varios servidores dedicados potentes (Bare Metal) para aprendizaje automático y cálculos científicos. Infraestructura: 10 servidores con GPU, que ejecutan Ubuntu/CentOS.

Problema: La configuración de cada servidor requería la instalación de software específico (CUDA, TensorFlow, PyTorch, controladores especializados), lo que era extremadamente laborioso y a menudo conducía a errores de compatibilidad. La actualización del software era compleja y arriesgada. Falta de un método unificado para gestionar las configuraciones.

Solución con GitOps:

- Repositorio Git: Un único repositorio en GitHub Enterprise.

ansible/: Un conjunto de roles para la instalación del SO, controladores de GPU, CUDA, Docker, Conda, entornos Python, así como para el despliegue de aplicaciones científicas en contenedores Docker.compute-nodes/: Archivos de inventario de Ansible, específicos para cada nodo de cómputo (por ejemplo, tipo de GPU, cantidad de RAM).experiments/: Configuraciones para ejecutar experimentos científicos específicos (parámetros, versiones de bibliotecas, rutas a datos), que también se despliegan con Ansible.

- Pipeline de CI/CD (GitHub Actions):

- Al hacer push a

mainenansible/: Se ejecuta GitHub Actions, que aplica los cambios a todos los nodos de cómputo. - Al hacer push a

experiments/: Se ejecuta GitHub Actions, que despliega o actualiza un experimento específico en los nodos de destino.

- Al hacer push a

- Modelo: Se utiliza un modelo pull-based, donde en cada servidor se instala un Minion que consulta periódicamente al Salt Master. El Salt Master, a su vez, sincroniza sus estados con el repositorio Git a través de GitFS. (En lugar de Ansible, aquí se eligió SaltStack debido a los requisitos de autorrecuperación y velocidad en un clúster grande).

- Versionado: Cada "construcción" de entorno o experimento se etiqueta en Git. La reversión a una versión anterior del entorno es posible mediante un checkout de la etiqueta y la aplicación de los estados de Salt.

Resultados:

- Reproducibilidad: Cualquier servidor puede configurarse rápidamente desde cero con una configuración precisa. Los nuevos nodos de cómputo se añaden en 30 minutos.

- Estabilidad: Se eliminó el problema de la "deriva de configuración", asegurando la estabilidad del entorno de cómputo.

- Eficiencia: Los científicos pueden ejecutar y versionar sus experimentos de forma independiente, sin distraer a los ingenieros.

- Auditoría: Cada cambio en la pila de software o en un experimento se registra en Git, lo cual es importante para el trabajo científico.

Estos casos demuestran que GitOps es un enfoque flexible y potente que puede adaptarse a una amplia variedad de escenarios en VPS y servidores dedicados, aportando importantes ventajas en fiabilidad, velocidad y eficiencia.

Herramientas y recursos para GitOps en VPS/Dedicated

En 2026, el ecosistema GitOps continúa evolucionando, ofreciendo un rico conjunto de herramientas y recursos. A continuación, se presentan los más actuales y útiles para trabajar con VPS/Dedicated.

1. Sistemas de control de versiones (VCS)

- GitLab: Plataforma completa para todo el ciclo DevOps. Incluye repositorios Git, CI/CD, Registry, Issue Tracking. Ideal para un pipeline GitOps completo.

- GitHub: La plataforma más popular para alojar repositorios Git. GitHub Actions ofrece potentes capacidades de CI/CD, fácilmente integrables con GitOps.

- Bitbucket: Popular entre equipos que utilizan Jira y otros productos de Atlassian. Incluye repositorios Git y Bitbucket Pipelines para CI/CD.

2. Infraestructura como Código (IaaC)

- Terraform (HashiCorp): Herramienta declarativa para crear, modificar y eliminar infraestructura. Tiene proveedores para la mayoría de los servicios en la nube e incluso para algunas soluciones Bare Metal.

- Pulumi: Permite describir la infraestructura en lenguajes de programación familiares (Python, TypeScript, Go, C#), lo que es conveniente para los desarrolladores.

3. Gestión de configuraciones y orquestación

- Ansible: Herramienta sin agentes, fácil de aprender para la gestión de configuraciones, despliegue de aplicaciones y orquestación. Ideal para VPS/Dedicated.

- SaltStack: Potente herramienta pull-based con arquitectura Master-Minion, excelente velocidad y capacidades reactivas. Adecuada para infraestructuras grandes y dinámicas.

4. Sistemas de integración/entrega continua (CI/CD)

- GitLab CI/CD: Potente y flexible CI/CD integrado en GitLab. Se configura fácilmente con

.gitlab-ci.yml. - GitHub Actions: CI/CD propio de GitHub. Permite automatizar flujos de trabajo directamente en el repositorio mediante archivos YAML.

- Jenkins: Uno de los servidores CI/CD más antiguos y flexibles. Requiere más esfuerzo para configurar, pero ofrece enormes posibilidades de personalización.

5. Gestión de secretos

- HashiCorp Vault: Solución centralizada para el almacenamiento y acceso seguro a secretos. Admite secretos dinámicos, auditoría y varios métodos de autenticación.

- Ansible Vault: Herramienta integrada de Ansible para cifrar archivos o variables directamente en el repositorio Git. Bueno para proyectos pequeños.

6. Monitoreo y registro

- Prometheus: Sistema de monitoreo de código abierto que recopila métricas de los sistemas de destino.

- Grafana: Plataforma para la visualización de métricas y registros. Se integra excelentemente con Prometheus, Loki, Elasticsearch.

- Loki (Grafana Labs): Sistema para la recopilación centralizada de registros, optimizado para su uso con Grafana.

- ELK Stack (Elasticsearch, Logstash, Kibana): Potente pila para la recopilación, almacenamiento, análisis y visualización de registros.

7. Pruebas de IaaC y configuraciones

- Molecule (para Ansible): Framework para probar roles de Ansible en diferentes entornos (Docker, Vagrant).

- Terratest (para Terraform/Pulumi): Biblioteca Go para escribir pruebas automatizadas para infraestructura como código.

- InSpec (Chef): Framework para escribir pruebas de conformidad de configuración y seguridad.

8. Enlaces útiles y documentación

- Documentación oficial: Siempre comience con la documentación oficial de cada herramienta. Contiene la información más actualizada y detallada.

- Awesome GitOps: Lista curada de recursos, herramientas y artículos sobre GitOps.

- HashiCorp Learn: Tutoriales gratuitos sobre Terraform, Vault y otros productos de HashiCorp.

- DigitalOcean Community Tutorials: Numerosas guías prácticas para configurar servidores y aplicaciones.

- Stack Overflow / Reddit (r/devops, r/sysadmin): Excelentes lugares para encontrar soluciones a problemas específicos y discutir las mejores prácticas.

El uso de este conjunto de herramientas y recursos le permitirá construir un entorno GitOps fiable, automatizado y escalable en VPS/Dedicated, que cumpla con los requisitos de 2026.

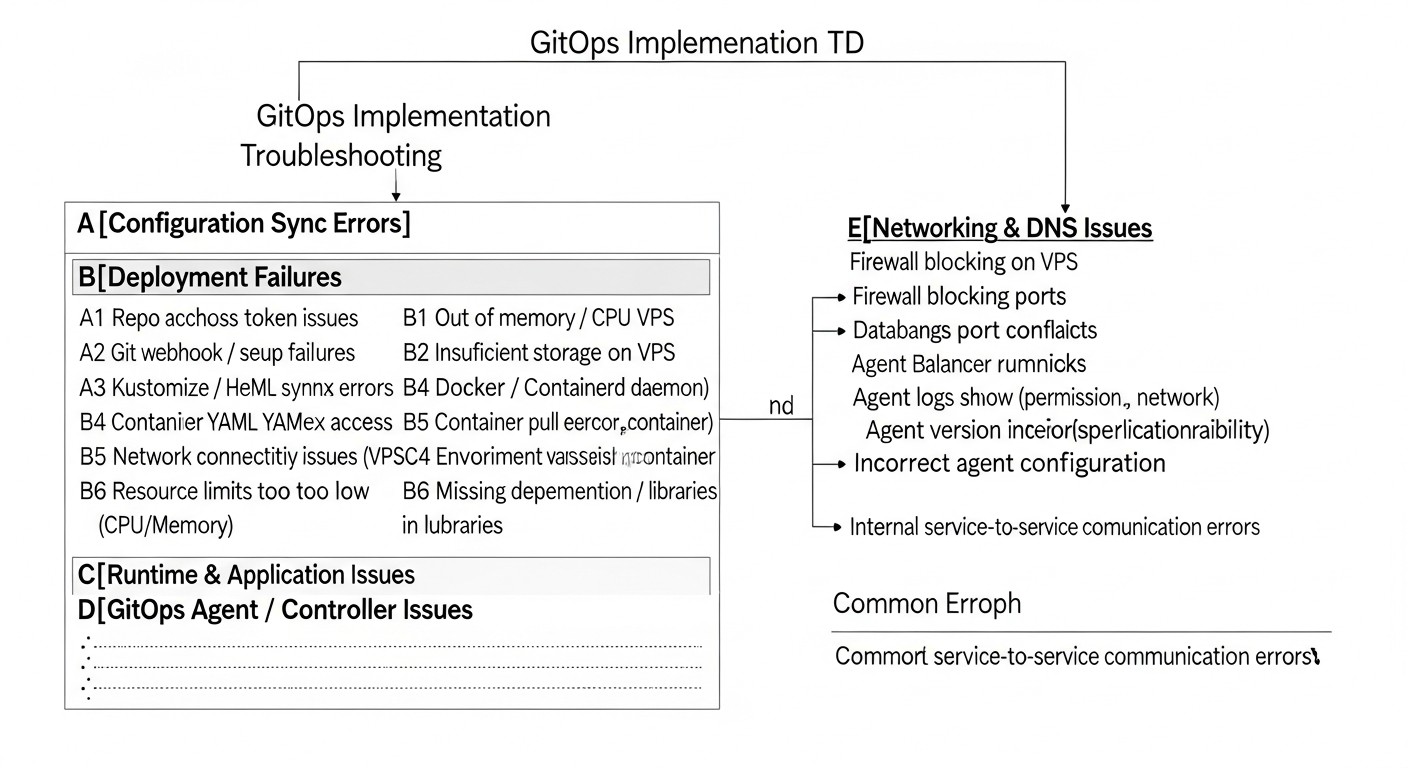

Troubleshooting: Resolución de problemas en un entorno GitOps

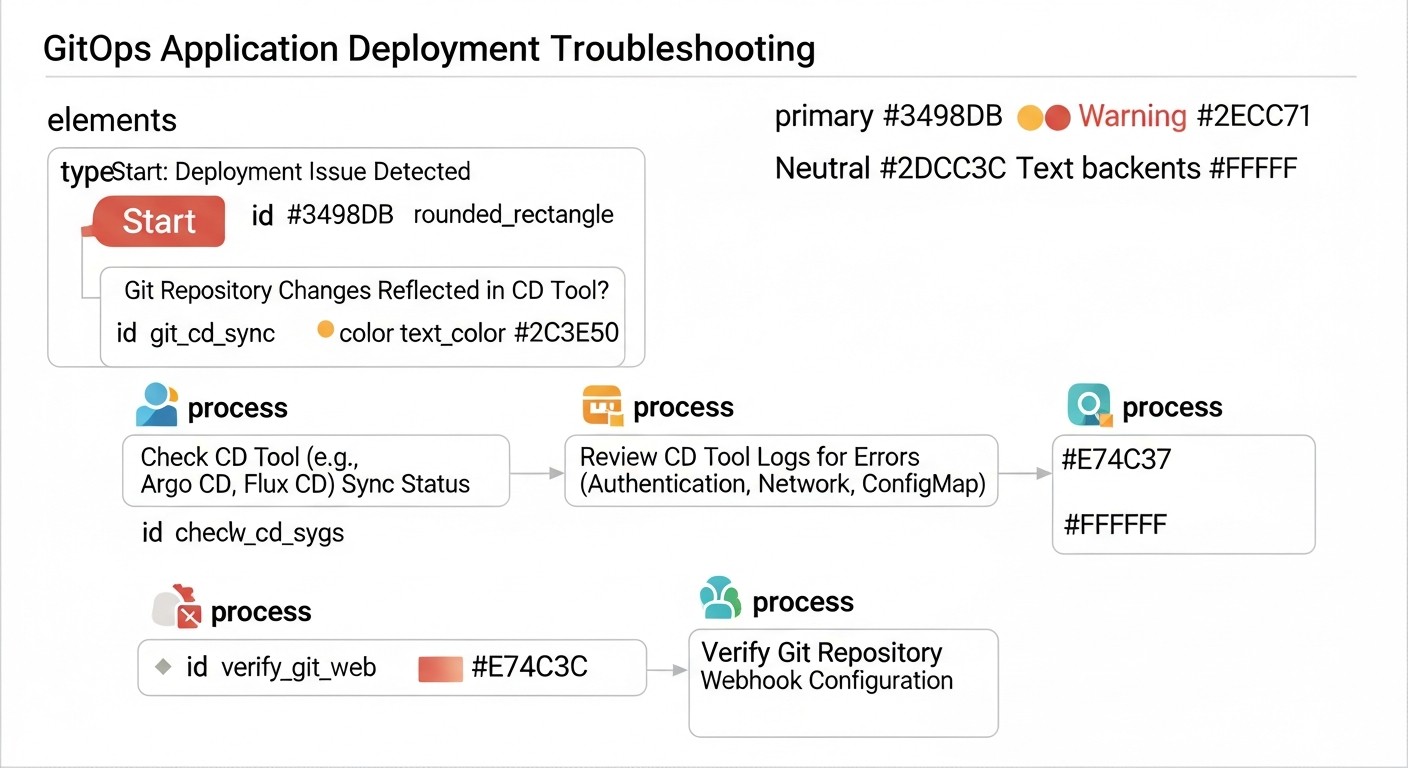

Incluso con la planificación e implementación más cuidadosas, los problemas en un entorno GitOps en VPS/Dedicated son inevitables. Es importante poder diagnosticarlos rápidamente y resolverlos de manera efectiva. Aquí se presentan problemas típicos y enfoques para su solución.

1. Problemas de sincronización del repositorio Git y la infraestructura

Síntomas: Los cambios en Git no se aplican a los servidores, o los servidores no reflejan el estado deseado de Git.

Posibles causas:

- El pipeline de CI/CD no se inicia o falla.

- Problemas de acceso de CI/CD al repositorio Git o a los servidores.

- Error en las configuraciones de Terraform/Ansible/Salt.

- Deriva de configuración en el servidor (cambios manuales).

Comandos y acciones de diagnóstico:

- Verificar el pipeline de CI/CD:

- Vaya a la interfaz de usuario de su sistema CI/CD (GitLab, GitHub Actions, Jenkins).

- Verifique el estado de la última ejecución del pipeline, asociada a su commit.

- Examine los registros de cada paso del pipeline en busca de errores.

- Verificar el acceso:

- Asegúrese de que las claves SSH utilizadas por CI/CD estén correctamente añadidas y tengan los permisos necesarios.

- Verifique que la dirección IP del runner de CI/CD esté permitida en los firewalls de los servidores (para push-based).

- Para pull-based (SaltStack): asegúrese de que el Minion esté en ejecución y pueda comunicarse con el Master.

- Ejecución manual de la herramienta:

- Intente ejecutar manualmente Terraform/Ansible/Salt en su máquina local o en el runner de CI/CD (con las mismas variables y secretos) para reproducir el error.

cd infrastructure && terraform plancd ansible && ansible-playbook playbooks/deploy_app.yml -i inventory/production.ini

- Verificación de la deriva:

- Si usa Ansible, ejecute el playbook en modo dry-run (

--check) o use el módulostatpara verificar archivos. - Para SaltStack,

salt '*' state.highstate test=Truemostrará qué cambios se aplicarán.

- Si usa Ansible, ejecute el playbook en modo dry-run (

2. Problemas de acceso y autenticación

Síntomas: CI/CD no puede conectarse a los servidores, Terraform no puede interactuar con la API del proveedor, Ansible no puede ejecutar comandos.

Posibles causas:

- Claves SSH incorrectas o ausentes.

- Problemas con el firewall o la accesibilidad de la red.

- Credenciales incorrectas para la API del proveedor (Terraform/Pulumi).

- Secretos extraídos incorrectamente de Vault o Ansible Vault.

Comandos y acciones de diagnóstico:

- Verificar el acceso SSH:

- Desde el runner de CI/CD (si es posible) o desde una máquina local:

ssh -i /path/to/key user@server_ip. - Asegúrese de que la clave tenga los permisos correctos (

chmod 600 /path/to/key). - Verifique

~/.ssh/known_hosts.

- Desde el runner de CI/CD (si es posible) o desde una máquina local:

- Verificar los firewalls:

- Asegúrese de que el puerto 22 (SSH) esté abierto en el servidor para la dirección IP del runner de CI/CD.

- Para SaltStack: los puertos 4505 y 4506 deben estar abiertos para Salt Master.

- Verificar los secretos:

- Asegúrese de que las variables de CI/CD que contienen secretos estén correctamente configuradas y disponibles.

- Para Ansible Vault: verifique la ruta al archivo de contraseña y la contraseña misma.

- Para HashiCorp Vault: verifique que el token de Vault sea válido y tenga los permisos necesarios.

- Verificar los registros del proveedor: Si Terraform no puede crear un recurso, verifique los registros del proveedor de la nube en busca de errores de API.

3. Errores en las configuraciones (YAML, HCL)

Síntomas: El análisis de los archivos de configuración falla o la herramienta informa de un error de sintaxis.

Posibles causas:

- Errores tipográficos, sangría incorrecta en YAML.

- Sintaxis HCL (Terraform) o DSL incorrecta.

- Nombres de variables o recursos incorrectos.

Comandos y acciones de diagnóstico:

- Validación de sintaxis:

yamllint <archivo.yml>terraform validateansible-playbook --syntax-check <playbook.yml>

- Linters e IDE: Utilice un IDE con soporte para YAML/HCL y linters que ayuden a detectar errores durante la escritura del código.

- Búsqueda en la documentación: A menudo, el error apunta a una línea o sección específica donde se puede encontrar un parámetro o sintaxis incorrecta.

4. Problemas con la aplicación después del despliegue

Síntomas: El despliegue se completó con éxito, pero la aplicación no se inicia, funciona incorrectamente o no está disponible.

Posibles causas:

- Error en el código de la aplicación.

- Configuración incorrecta de la aplicación (variables de entorno, archivos).

- Problemas con las dependencias (paquetes faltantes, versiones incorrectas).

- Puerto ocupado, firewall bloquea el acceso a la aplicación.

- Problemas con la base de datos u otros servicios externos.

Comandos y acciones de diagnóstico:

- Verificar los registros de la aplicación:

journalctl -u my_app_servicedocker logs <container_name>- Verifique los registros del servidor web (Nginx, Apache).

- Verificar el estado del servicio:

systemctl status my_app_servicedocker ps

- Verificar la accesibilidad de la red:

netstat -tulnp | grep <port>(asegúrese de que la aplicación esté escuchando el puerto correcto).curl localhost:<port>(verificar el acceso localmente).- Verificar el firewall del servidor (

ufw status,iptables -L).

- Verificar la configuración de la aplicación:

- Asegúrese de que todas las variables de entorno y los archivos de configuración de la aplicación sean correctos y correspondan al entorno.

- Verifique la disponibilidad de la base de datos (

psql -h db_host -U db_user -d db_name).

- Reversión: Si el problema no se resuelve rápidamente, revierta a la versión anterior que funcionaba, haciendo un revert del commit en Git y reiniciando el pipeline.

Cuándo contactar al soporte

- Problemas con el proveedor de la nube/hosting: Si sospecha problemas con la propia infraestructura (inaccesibilidad de VPS, problemas de red del proveedor, fallos de disco).

- Problemas con versiones de pago de herramientas: Si utiliza versiones Enterprise de Terraform Cloud, Ansible Automation Platform, SaltStack Enterprise y ha encontrado errores o problemas inexplicables.

- Problemas de seguridad: Si sospecha un compromiso del repositorio Git, el sistema CI/CD o el servidor.

- Imposibilidad de reproducir el problema: Si ha agotado todas sus capacidades de diagnóstico y no puede localizar la fuente del problema, busque ayuda de colegas o la comunidad.

Un enfoque sistemático para la resolución de problemas, basado en la verificación de cada eslabón de la cadena GitOps (Git -> CI/CD -> Herramienta IaaC/Configuración -> Servidor -> Aplicación), le permitirá encontrar y resolver rápidamente la mayoría de los problemas.

FAQ: Preguntas frecuentes sobre GitOps en VPS/Dedicated

1. ¿Se necesita Kubernetes para GitOps?

No, Kubernetes no es un requisito obligatorio para GitOps. Aunque muchas herramientas de GitOps (por ejemplo, Argo CD, FluxCD) fueron desarrolladas inicialmente para Kubernetes, los principios de GitOps (gestión declarativa, Git como fuente de verdad, automatización) son aplicables a cualquier infraestructura, incluyendo VPS y servidores dedicados. Para estos entornos se utilizan herramientas de gestión de configuraciones, como Ansible o SaltStack, en conjunto con sistemas CI/CD.

2. ¿Cuál es la diferencia entre GitOps e Infraestructura como Código (IaaC)?

IaaC es la práctica de gestionar y aprovisionar infraestructura mediante código, en lugar de procesos manuales. GitOps es un conjunto de principios operativos, basados en IaaC, donde el repositorio Git es la única fuente de verdad, y todos los cambios en la infraestructura y las aplicaciones se gestionan a través de commits de Git y pipelines automatizados. GitOps es, en esencia, un modelo operativo para IaaC.

3. ¿Se puede usar GitOps para bases de datos en VPS?