GitOps на практике: Декларативное управление инфраструктурой и деплоем приложений на VPS/Dedicated в 2026 году

TL;DR

- GitOps – это не только Kubernetes: Принципы декларативного управления, контроля версий и автоматизации могут быть эффективно применены к VPS и выделенным серверам, значительно повышая надежность и скорость деплоя.

- Ключевые инструменты: В 2026 году для GitOps на VPS доминируют Ansible, Terraform (или Pulumi) для инфраструктуры, и CI/CD-системы (GitLab CI, GitHub Actions) для оркестрации.

- Декларативность – основа: Вся инфраструктура и конфигурации приложений описываются в Git-репозитории в виде кода (YAML, HCL, Python), что обеспечивает единый источник истины.

- Автоматизация и идемпотентность: Автоматизированные процессы на основе изменений в Git гарантируют, что состояние сервера всегда соответствует описанному, минимизируя ручные ошибки и дрифт конфигурации.

- Безопасность и отказоустойчивость: Git-репозиторий как центр управления улучшает аудит, облегчает откат к предыдущим состояниям и повышает общую безопасность системы.

- Экономия и масштабирование: Правильно внедренный GitOps снижает операционные расходы, ускоряет вывод продуктов на рынок и упрощает масштабирование инфраструктуры.

- Актуальность в 2026 году: С ростом сложности систем и требований к скорости, GitOps становится стандартом даже для небольших команд, управляющих не-Kubernetes средами, предлагая преимущества, ранее доступные только крупным облачным инфраструктурам.

Введение: GitOps в эпоху VPS/Dedicated 2026

В 2026 году мир разработки и эксплуатации программного обеспечения продолжает стремительно меняться. Скорость вывода новых функций, стабильность работы сервисов и эффективность использования ресурсов стали критически важными для выживания любого проекта. Если еще несколько лет назад GitOps ассоциировался исключительно с Kubernetes и крупными облачными инфраструктурами, то сейчас его принципы активно проникают и в сегмент Virtual Private Servers (VPS) и выделенных серверов (Dedicated). Почему это происходит и почему эта тема так важна именно сейчас?

Традиционный подход к управлению VPS или выделенными серверами часто сводился к ручным операциям, SSH-доступу, скриптам, которые запускались ad-hoc, и отсутствию единого источника истины для состояния инфраструктуры. Это приводило к "дрифту конфигурации", сложностям с воспроизводимостью окружений, долгим и рискованным деплоям, а также высокой зависимости от конкретных специалистов. В условиях, когда даже небольшие стартапы и SaaS-проекты стремятся к максимальной автоматизации и надежности, такой подход становится неприемлемым.

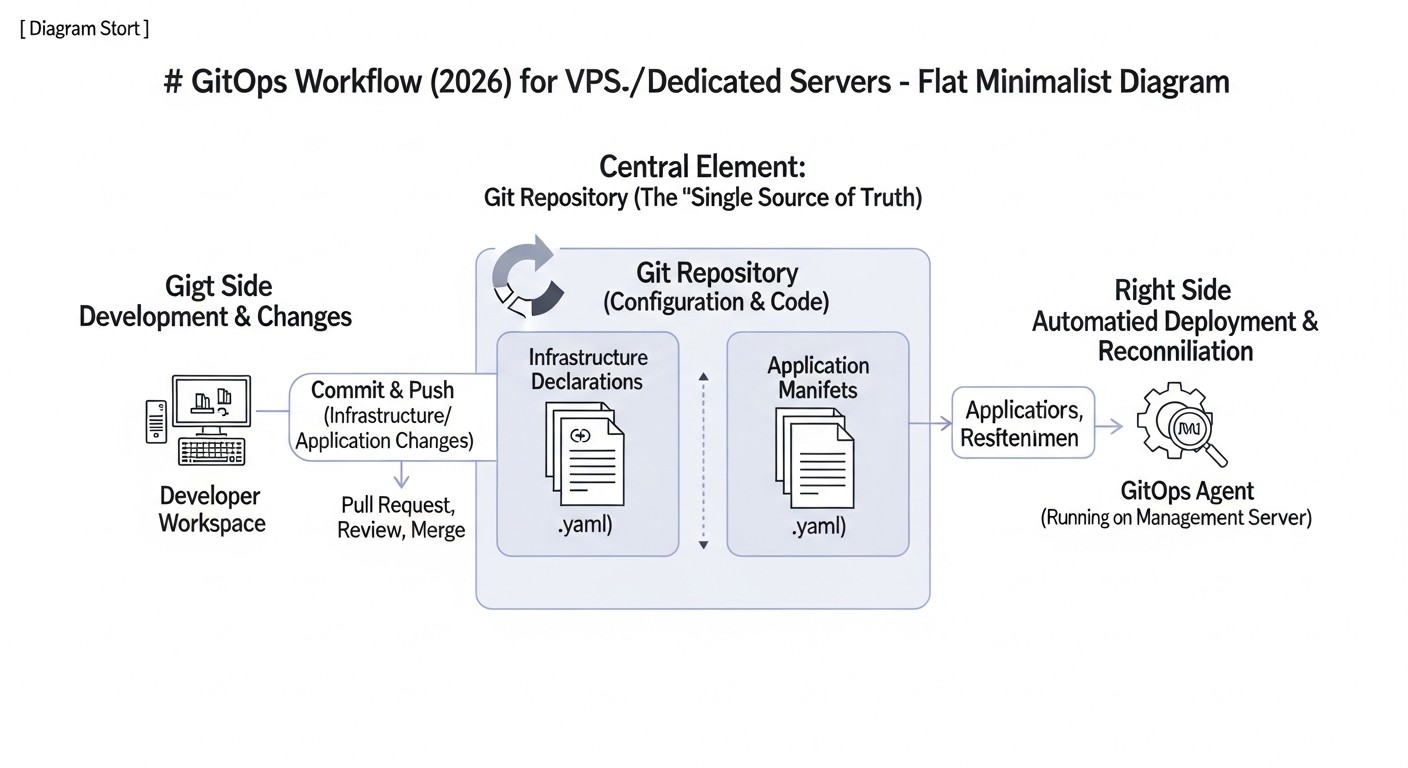

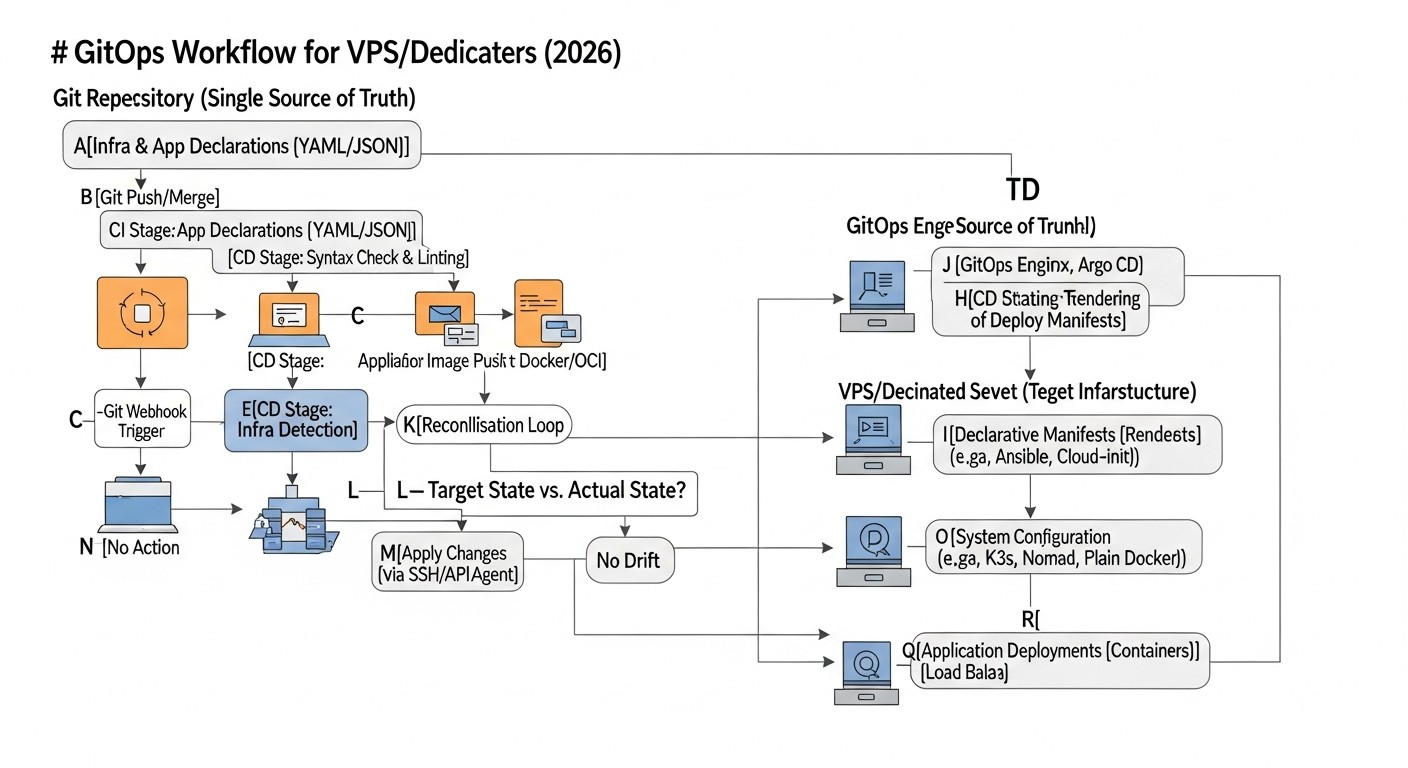

GitOps предлагает элегантное решение этих проблем, перенося все аспекты управления инфраструктурой и деплоем приложений в Git-репозиторий. Это означает, что желаемое состояние вашей системы (от настроек операционной системы до версии приложения) описывается декларативно в текстовых файлах, хранится в Git и автоматически применяется к серверам. Любое изменение в Git-репозитории становится триггером для автоматического обновления инфраструктуры или деплоя приложения. В 2026 году, когда стоимость инженера продолжает расти, а конкуренция требует максимальной эффективности, внедрение GitOps на VPS/Dedicated перестает быть роскошью и становится необходимостью.

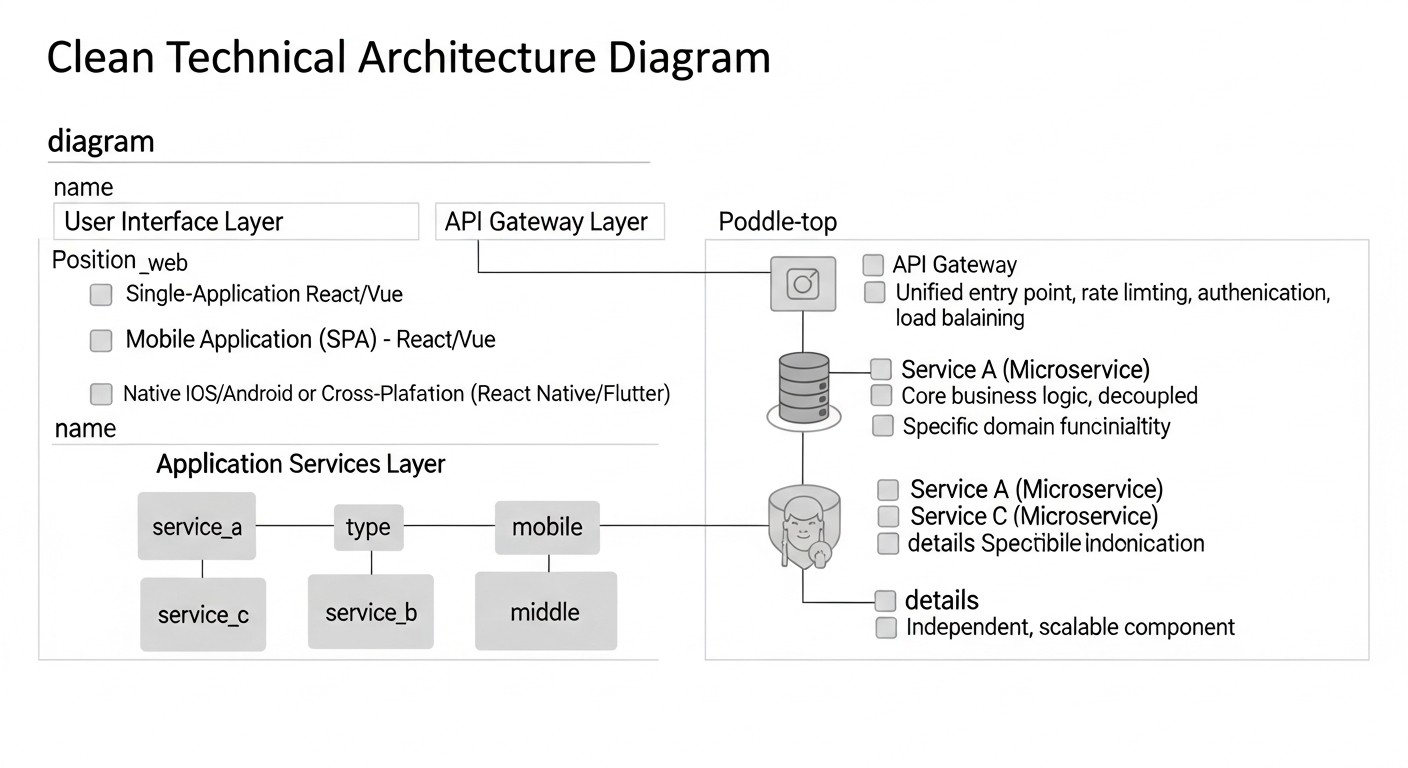

Эта статья написана для DevOps-инженеров, Backend-разработчиков (Python, Node.js, Go, PHP), фаундеров SaaS-проектов, системных администраторов и технических директоров стартапов. Мы рассмотрим, как применить принципы GitOps к вашей инфраструктуре на VPS/Dedicated, какие инструменты использовать, как избежать типичных ошибок и как рассчитать экономическую выгоду. Наша цель – дать вам практическое руководство, которое позволит построить надежную, автоматизированную и легко управляемую систему, готовую к вызовам 2026 года и далее.

Основные критерии и факторы успешного GitOps на VPS/Dedicated

Успешное внедрение GitOps на VPS или выделенных серверах зависит от глубокого понимания и применения нескольких ключевых критериев и факторов. В 2026 году, когда технологии продолжают развиваться, эти принципы остаются краеугольным камнем эффективного управления инфраструктурой.

1. Декларативность конфигураций

Почему важен: Основа GitOps. Вместо того чтобы описывать как достичь состояния (императивно), вы описываете какое состояние должно быть. Например, "на этом сервере должен быть установлен Nginx версии 1.25.3 и запущен" вместо "запусти apt update, потом apt install nginx, потом systemctl start nginx". Это критически важно для воспроизводимости, предсказуемости и идемпотентности. В 2026 году с ростом числа сервисов и серверов, ручное управление становится невозможным, и декларативность обеспечивает масштабируемость подхода.

Как оценивать: Насколько легко и полно можно описать желаемое состояние всей вашей инфраструктуры и приложений в текстовых файлах. Используются ли стандартизированные форматы (YAML, JSON, HCL)? Есть ли возможность описать зависимости между компонентами? Хорошая декларативность означает, что глядя на репозиторий, вы точно знаете, что должно быть развернуто.

2. Единый источник истины (Single Source of Truth) – Git-репозиторий

Почему важен: Все изменения в инфраструктуре и приложениях начинаются с коммита в Git. Это устраняет "дрифт конфигурации", когда реальное состояние сервера отличается от задокументированного. Git предоставляет историю изменений, возможность отката, аудит и коллаборацию. В 2026 году, когда команды часто распределены и работают асинхронно, Git как центральный хаб для всех операций становится незаменимым.

Как оценивать: Все ли аспекты (инфраструктура, конфигурация ОС, настройки приложений, переменные окружения) хранятся в Git? Есть ли ручные изменения на серверах, которые не отражены в Git? Если ответ "да", то Git не является единственным источником истины, и система уязвима для ошибок.

3. Автоматизация и идемпотентность

Почему важен: После того как желаемое состояние описано в Git, должна существовать автоматизированная система, которая синхронизирует это состояние с реальной инфраструктурой. Идемпотентность гарантирует, что применение одной и той же операции несколько раз приведет к одному и тому же результату, не вызывая нежелательных побочных эффектов. Это ключ к надежным и повторяемым деплоям. В 2026 году, когда CI/CD-пайплайны стали стандартом, автоматизация GitOps интегрируется в них, обеспечивая непрерывную доставку и развертывание.

Как оценивать: Насколько часто требуется ручное вмешательство после коммита в Git? Можете ли вы запустить процесс деплоя несколько раз, не опасаясь поломки? Насколько быстро система реагирует на изменения в репозитории? Идеальная система GitOps требует минимального ручного контроля после настройки.

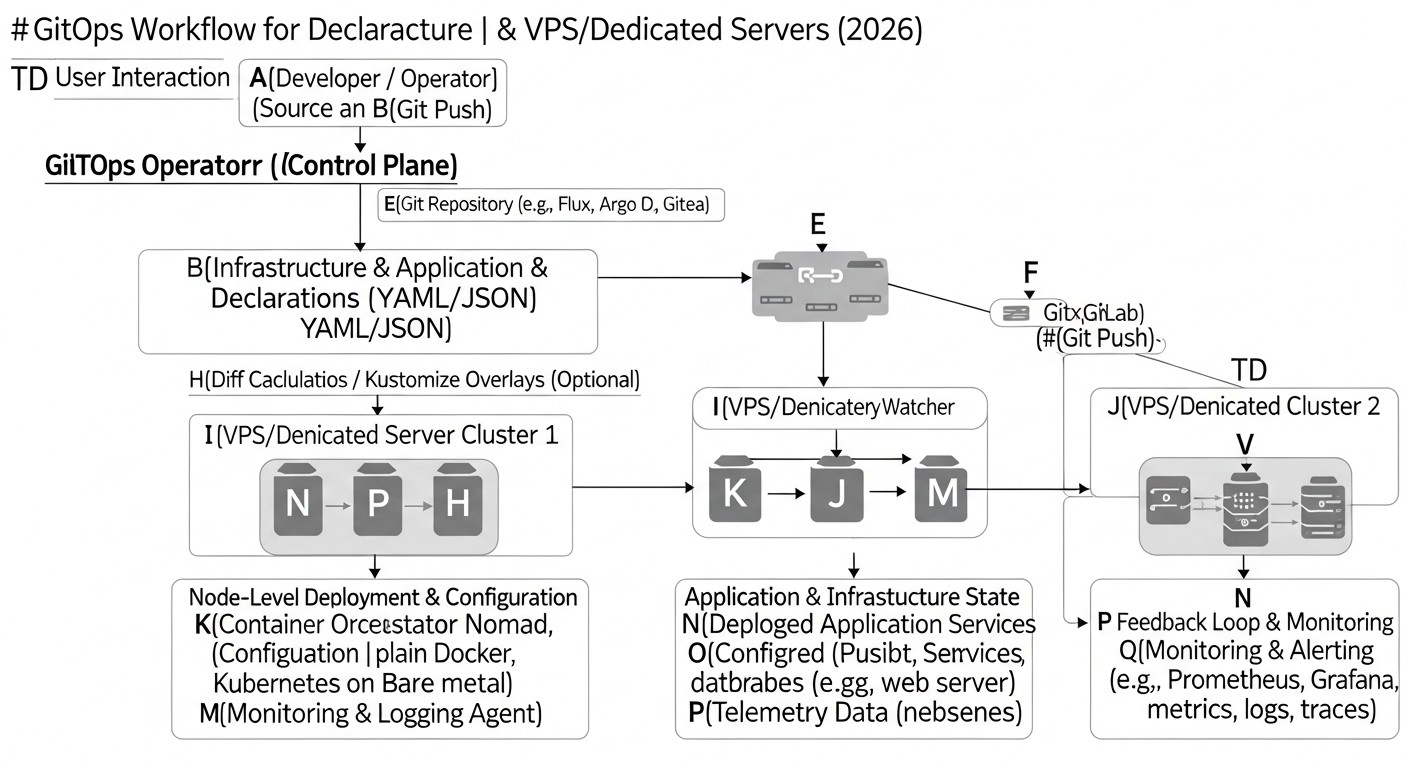

4. Механизм "Pull-based" или "Push-based" (с акцентом на Pull)

Почему важен: Классический GitOps подразумевает "pull-based" подход, когда агент на сервере или внешний контроллер постоянно "наблюдает" за Git-репозиторием и "стягивает" изменения, применяя их. Это обеспечивает высокую безопасность (серверу не нужен открытый порт для входящих команд) и самовосстановление (если конфигурация "дрифтует", агент вернет ее в желаемое состояние). Однако на VPS/Dedicated часто используются "push-based" инструменты (Ansible), где CI/CD-система "пушит" изменения на сервер. Важно понимать компромиссы. В 2026 году набирают популярность гибридные подходы, сочетающие лучшее от обоих миров.

Как оценивать: Какой механизм используется для доставки изменений на серверы? Насколько безопасен и надежен выбранный метод? Есть ли механизмы самовосстановления конфигурации? Для небольших проектов push-based часто проще в реализации, но pull-based выигрывает в безопасности и отказоустойчивости.

5. Аудит и отказоустойчивость

Почему важен: Каждое изменение в Git имеет автора, дату, сообщение коммита и уникальный хеш. Это обеспечивает полный аудит всех операций. В случае проблем можно быстро откатиться к предыдущей рабочей версии, просто сделав revert коммита. Это значительно снижает риски деплоя и упрощает постмортем-анализ. В 2026 году, когда требования к комплаенсу и безопасности усиливаются, полноценный аудит становится критически важным.

Как оценивать: Насколько легко отследить, кто, когда и что изменил в инфраструктуре? Можете ли вы быстро и безопасно откатиться к предыдущему состоянию? Есть ли возможность просматривать историю изменений и их применение?

6. Безопасность

Почему важен: Управление секретами, доступ к серверам, права доступа к Git-репозиторию – все это должно быть тщательно продумано. GitOps, при правильной реализации, может значительно повысить безопасность, минимизируя прямой доступ к серверам и централизуя управление секретами. В 2026 году киберугрозы становятся все изощреннее, и надежная модель безопасности – не просто "хорошо бы", а "обязательно".

Как оценивать: Как хранятся и управляются секреты (пароли, API-ключи)? Используются ли принципы наименьших привилегий? Есть ли механизмы для защиты Git-репозитория и CI/CD-пайплайна от несанкционированного доступа? Используется ли SSH-ключи с ограничением по IP или сертификаты для доступа к серверам?

7. Гибкость и расширяемость

Почему важен: Ваша инфраструктура будет расти и меняться. Выбранные инструменты и подход должны позволять легко добавлять новые сервисы, серверы, технологии без кардинального пересмотра всей системы. В 2026 году микросервисы и облачные нативные паттерны диктуют потребность в максимально гибких и модульных решениях.

Как оценивать: Насколько легко добавить новый сервер или приложение в существующую GitOps-модель? Поддерживает ли выбранный инструмент различные операционные системы или типы серверов? Есть ли возможность интегрироваться с другими инструментами (мониторинг, логирование)?

8. Стоимость владения (TCO) и сложность внедрения

Почему важен: Внедрение GitOps требует инвестиций времени и ресурсов. Важно оценить не только прямые затраты на инструменты, но и стоимость обучения команды, поддержки системы. Для VPS/Dedicated средних размеров, обычно, стремятся к оптимизации расходов. В 2026 году, когда многие Open Source решения предлагают отличную функциональность, TCO часто сводится к человеческим ресурсам.

Как оценивать: Сколько времени потребуется команде для освоения новых инструментов? Каковы лицензионные или хостинговые расходы на выбранные решения? Насколько легко найти специалистов, имеющих опыт работы с этими инструментами? Доступны ли готовые модули и роли для типовых задач?

Тщательный анализ этих критериев поможет выбрать правильные инструменты и стратегию для успешного внедрения GitOps в вашей среде VPS/Dedicated, обеспечивая долгосрочную стабильность и эффективность.

Сравнительная таблица инструментов и подходов GitOps для VPS/Dedicated

В 2026 году на рынке представлено множество инструментов, которые можно адаптировать для реализации принципов GitOps на VPS и выделенных серверах. В этой таблице мы сравним наиболее популярные и эффективные подходы, фокусируясь на их применимости к традиционной инфраструктуре, а не только к Kubernetes. Цены и характеристики актуальны для 2026 года и являются оценочными.

| Критерий | Ansible + CI/CD | Terraform/Pulumi + Ansible/Shell + CI/CD | SaltStack + GitFS | Custom Scripts + Git Hooks + CI/CD | Chef/Puppet (для сравнения) |

|---|---|---|---|---|---|

| Тип инструмента | Управление конфигурациями, оркестрация | IaaC (Инфраструктура как Код) + Управление конфигурациями | Управление конфигурациями, оркестрация | Скриптовый подход | Управление конфигурациями |

| Модель GitOps | Push-based (через CI/CD) | Push-based (для IaaC) + Push/Pull для конфигураций | Pull-based (Salt Minion) с GitFS | Push-based (через CI/CD) | Pull-based (Chef/Puppet Agent) |

| Декларативность | Высокая (YAML) | Высокая (HCL/Python/TypeScript/Go) для IaaC, YAML для Ansible | Высокая (YAML/SLS) | Средняя (зависит от качества скриптов) | Высокая (DSL) |

| Идемпотентность | Высокая (встроенная) | Высокая (встроенная) | Высокая (встроенная) | Низкая/Средняя (требует ручной реализации) | Высокая (встроенная) |

| Управление секретами | Ansible Vault, HashiCorp Vault | HashiCorp Vault, AWS/GCP/Azure Secrets Manager | Salt Master Encrypted Data, HashiCorp Vault | KMS, HashiCorp Vault, env-переменные CI/CD | Chef Vault, Puppet Hiera-Eyaml |

| Сложность внедрения | Средняя | Выше средней (два уровня абстракции) | Средняя/Высокая (требует Salt Master) | Низкая (для простых задач), Высокая (для комплексных) | Высокая (требует Master-сервера) |

| Кривая обучения | Средняя | Средняя (для каждого инструмента отдельно) | Выше средней | Низкая (для скриптов), Высокая (для GitOps-подхода) | Высокая |

| Требования к инфраструктуре | SSH доступ к серверам, CI/CD-раннер | API доступ к провайдеру, SSH доступ, CI/CD-раннер | Salt Master, Salt Minions на каждом сервере | SSH доступ, CI/CD-раннер | Master-сервер, агенты на каждом сервере |

| Масштабируемость | Отличная | Отличная | Отличная | Ограниченная (трудно поддерживать) | Отличная |

| Стоимость (ориентировочно 2026) | CI/CD от $0 (Open Source) до $40-100/мес (Managed) | CI/CD + Cloud API costs (если есть) | От $0 (Open Source) до $100-300/мес (Enterprise) | CI/CD от $0 до $40-100/мес | От $0 (Open Source) до $500-1000+/мес (Enterprise) |

| Сообщество и поддержка | Очень большое, активное | Большое, активное | Среднее, активное | Зависит от используемых технологий | Большое, активное |

| Применимость для VPS/Dedicated | Очень высокая | Высокая (для IaaC и конфигураций) | Высокая | Низкая (для полноценного GitOps) | Средняя/Высокая (но менее популярна) |

Выводы из таблицы:

- Ansible + CI/CD является наиболее сбалансированным и популярным решением для GitOps на VPS/Dedicated в 2026 году, предлагая высокую декларативность, идемпотентность и относительно низкий порог входа. Он отлично подходит для управления конфигурациями и деплоя приложений.

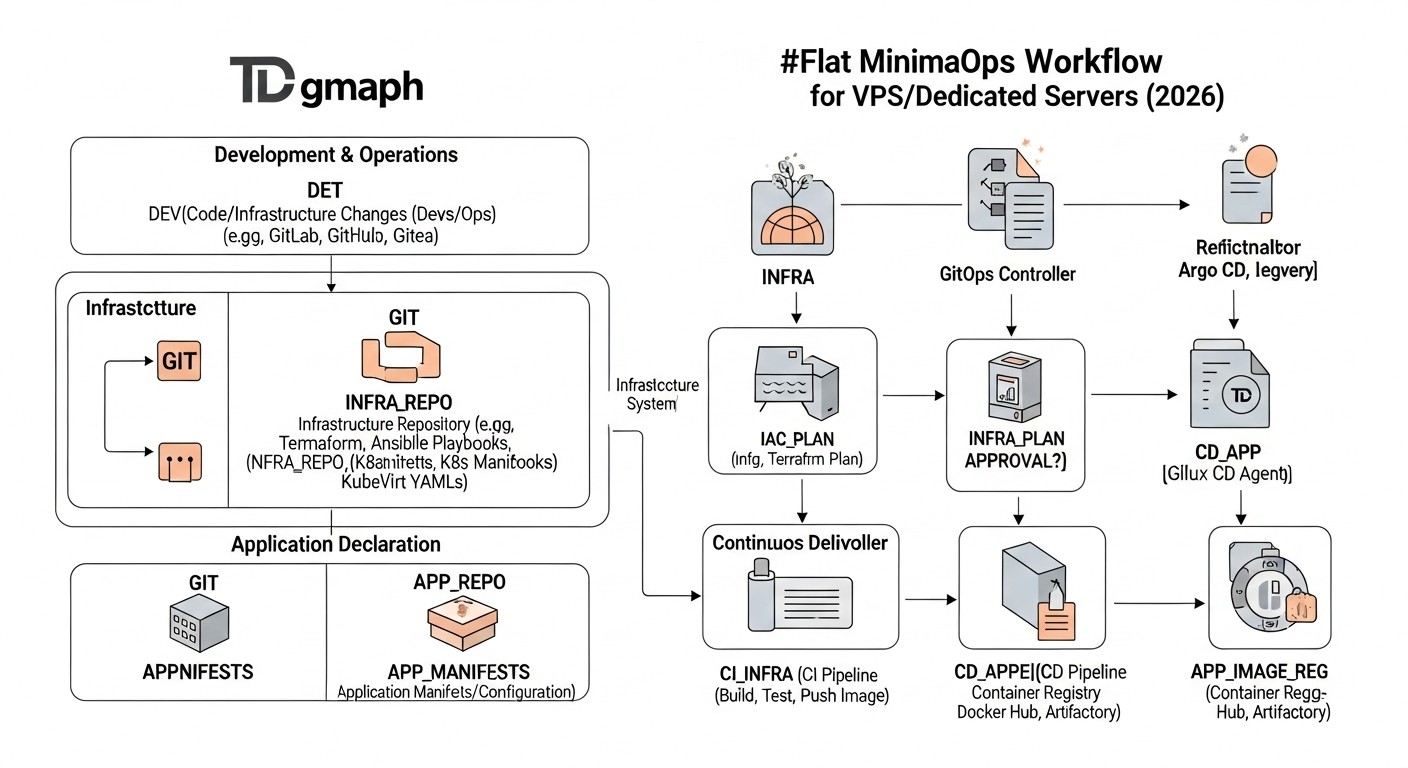

- Terraform/Pulumi идеально дополняют Ansible, позволяя декларативно управлять самой инфраструктурой (создание VPS, настройка сетей, фаерволов) перед тем, как Ansible займется конфигурацией внутри ОС. Это связка "золотого стандарта" для комплексного IaaC/GitOps.

- SaltStack предлагает мощный pull-based механизм, что для некоторых сценариев более безопасно и отказоустойчиво. Однако его установка и настройка Master-Minion инфраструктуры может быть более сложной, чем у Ansible.

- Custom Scripts подходят только для очень простых, некритичных задач. Для полноценного GitOps они не обеспечивают необходимой надежности, идемпотентности и аудита.

- Chef/Puppet, хотя и являются зрелыми решениями, в 2026 году уступают Ansible по популярности и простоте внедрения для GitOps на VPS/Dedicated, особенно для команд, не имеющих исторического опыта работы с ними.

Детальный обзор каждого пункта/варианта

Давайте углубимся в особенности каждого из наиболее актуальных подходов к GitOps на VPS/Dedicated, выделенных в сравнительной таблице, с учетом контекста 2026 года.

1. Ansible + CI/CD (например, GitLab CI, GitHub Actions)

Этот подход является де-факто стандартом для многих команд, внедряющих GitOps на традиционной инфраструктуре. Ansible — это мощный, простой в освоении и безагентный инструмент для автоматизации ИТ-задач, управления конфигурациями и деплоя приложений. Он работает по SSH, что упрощает его интеграцию с существующими VPS/Dedicated серверами.

- Плюсы:

- Безагентная архитектура: Не требует установки дополнительного ПО на управляемые серверы, что упрощает начальную настройку и снижает накладные расходы.

- Простота и читаемость: Playbooks пишутся на YAML, что делает их легко читаемыми даже для неспециалистов.

- Идемпотентность: Большинство модулей Ansible идемпотентны по своей природе, гарантируя, что повторное выполнение не приведет к нежелательным изменениям.

- Обширное сообщество и модули: Тысячи готовых модулей и ролей для практически любой задачи, от установки пакетов до настройки баз данных и веб-серверов.

- Управление секретами: Встроенный Ansible Vault позволяет безопасно хранить конфиденциальные данные в Git-репозитории.

- Отличная интеграция с CI/CD: Легко встраивается в любой CI/CD пайплайн (GitLab CI, GitHub Actions, Jenkins и т.д.) для автоматического запуска при изменениях в Git.

- Минусы:

- Push-based модель: В чистом виде Ansible — это push-инструмент. CI/CD-система "пушит" изменения на сервер. Отсутствует встроенный механизм "самовосстановления" конфигурации на сервере, если она была изменена вручную (хотя можно настроить периодические запуски).

- Зависимость от SSH: Требует открытого SSH-порта и корректной настройки ключей для доступа.

- Нет нативного IaaC: Ansible не управляет жизненным циклом самой инфраструктуры (создание/удаление VPS), только конфигурацией внутри нее.

- Для кого подходит: Для большинства команд, начинающих с GitOps на VPS/Dedicated. Идеален для управления конфигурациями ОС, деплоя монолитных приложений, настройки баз данных, веб-серверов и микросервисов, работающих непосредственно на ВМ. Отлично подходит для SaaS-проектов, которые хотят быстро и надежно развертывать свои приложения.

- Примеры использования: Автоматический деплой нового бэкенд-сервиса на VPS после слияния в ветку

main, настройка нового сервера LAMP/LEMP, обновление конфигурации Nginx/Apache, развертывание Docker-контейнеров на удаленных хостах.

2. Terraform/Pulumi + Ansible/Shell + CI/CD

Этот подход представляет собой комбинацию инструментов, где Terraform (или Pulumi) отвечает за декларативное управление самой инфраструктурой (Infrastructure as Code - IaaC), а Ansible (или простые shell-скрипты) — за конфигурацию внутри этой инфраструктуры. CI/CD система связывает все воедино.

- Плюсы:

- Полный жизненный цикл инфраструктуры: Terraform/Pulumi могут создавать, изменять и удалять VPS, сети, фаерволы, балансировщики нагрузки у любого облачного провайдера или гипервизора (через соответствующие провайдеры).

- Декларативность IaaC: Вся инфраструктура описывается в коде (HCL для Terraform, Python/TypeScript/Go для Pulumi), что обеспечивает воспроизводимость и версионирование.

- План выполнения: Terraform/Pulumi показывают, какие изменения будут применены до их фактического выполнения (

terraform plan,pulumi preview), что снижает риски. - Модульность: Возможность создавать переиспользуемые модули для типовых компонентов инфраструктуры.

- Синергия: Terraform создает VPS, а Ansible затем настраивает его, используя выходные данные Terraform (например, IP-адреса).

- Минусы:

- Два уровня абстракции: Требует изучения двух разных инструментов и их взаимодействия.

- Сложность управления состоянием: Terraform хранит состояние инфраструктуры в файле (state file), который должен быть надежно храниться и быть доступен команде (например, в S3 или Terraform Cloud).

- Не всегда подходит для "голых" Dedicated: Если у вас нет API для управления выделенными серверами (как у облачных провайдеров), то Terraform/Pulumi будут ограничены в возможностях IaaC, хотя могут использоваться для базовой настройки (например, через

null_resourceиremote-exec).

- Для кого подходит: Для команд, которым требуется полный контроль над жизненным циклом инфраструктуры, включая создание/удаление серверов, а не только их конфигурацию. Идеально для проектов, использующих облачные VPS (DigitalOcean, Linode, Vultr) или частные облака с API. Фаундеры SaaS-проектов оценят возможность быстрого развертывания новых окружений (dev/staging/prod).

- Примеры использования: Создание новой группы VPS для масштабирования, автоматическая настройка сети и фаерволов, затем деплой приложения на эти VPS с помощью Ansible, полное пересоздание тестового окружения по запросу.

3. SaltStack + GitFS

SaltStack — это еще один мощный инструмент для управления конфигурациями, похожий на Ansible, но с совершенно другой архитектурой. Он использует модель Master-Minion, где агент (Minion) устанавливается на каждый управляемый сервер и связывается с центральным Salt Master. GitFS позволяет Salt Master получать состояния (states) и формулы непосредственно из Git-репозитория.

- Плюсы:

- Pull-based модель: Minions сами запрашивают конфигурацию у Master, что делает систему более отказоустойчивой (Minion может восстановить конфигурацию после ручного изменения) и безопасной (Master не инициирует соединения с Minions).

- Высокая скорость выполнения: SaltStack известен своей скоростью благодаря использованию ZeroMQ для связи.

- Реактивное управление: Event-driven архитектура позволяет Salt реагировать на события в системе (например, изменение файла) и применять соответствующие состояния.

- Декларативность: Конфигурации описываются в SLS-файлах (YAML), аналогично Ansible.

- GitFS: Позволяет легко интегрировать Git-репозиторий как источник состояний и формул, реализуя полноценный GitOps.

- Минусы:

- Требует Master-сервера: Необходимость установки и поддержки Salt Master, что усложняет архитектуру и добавляет точку отказа.

- Требует установки Minion: Агент (Minion) должен быть установлен на каждый управляемый сервер.

- Кривая обучения: Более высокая, чем у Ansible, из-за концепции Master-Minion, pillar, grains, runners, returners.

- Менее популярное сообщество: Хотя сообщество активное, оно меньше, чем у Ansible.

- Для кого подходит: Для более крупных команд или проектов, где критически важна отказоустойчивость, самовосстановление конфигурации и высокая скорость выполнения команд на большом количестве серверов. Также подходит для сценариев, где безопасность требует pull-based модели. Системные администраторы с опытом работы с централизованными системами управления оценят его мощь.

- Примеры использования: Поддержание строгой конфигурации безопасности на сотнях серверов, автоматическое восстановление "дрифтующих" настроек, централизованное управление обновлениями пакетов и патчами безопасности, деплой приложений с использованием оркестрации Salt.

4. Chef/Puppet (для сравнения)

Chef и Puppet являются ветеранами в области управления конфигурациями и во многом похожи на SaltStack по архитектуре Master-Agent. Они также используют pull-based модель и декларативное описание состояний (DSL на Ruby для Chef, собственный DSL для Puppet).

- Плюсы:

- Зрелость и надежность: Много лет на рынке, проверенные решения для крупных предприятий.

- Декларативность и идемпотентность: Аналогично другим инструментам управления конфигурациями.

- Pull-based модель: Агенты на серверах связываются с Master-сервером.

- Минусы:

- Высокая сложность: Кривая обучения значительно выше, чем у Ansible.

- Требуют Master-сервера и агентов: Аналогично SaltStack, что увеличивает накладные расходы.

- Сложный DSL: Требуют изучения специфического предметно-ориентированного языка (DSL), что может быть барьером для входа.

- Менее гибкие для GitOps: Интеграция с GitOps возможна, но часто требует дополнительных оберток или специфических настроек, не так "из коробки", как у Ansible или SaltStack с GitFS.

- Снижение популярности: В 2026 году их популярность для новых проектов на VPS/Dedicated ниже, чем у Ansible, хотя они по-прежнему используются в больших корпоративных средах.

- Для кого подходит: В основном для компаний, которые уже используют эти инструменты и имеют инвестиции в их экосистему. Для новых проектов на VPS/Dedicated, как правило, выбирают более современные и простые в освоении решения.

5. Custom Scripts + Git Hooks + CI/CD

Этот подход подразумевает использование набора shell-скриптов, Python-скриптов или других языков, которые хранятся в Git-репозитории и запускаются либо вручную, либо автоматически через CI/CD или Git-хуки.

- Плюсы:

- Максимальная гибкость: Вы можете написать скрипт для абсолютно любой задачи.

- Низкий порог входа: Если у вас уже есть опыт написания скриптов, начать очень легко.

- Отсутствие зависимостей: Не нужно устанавливать дополнительные фреймворки, кроме базового окружения.

- Минусы:

- Отсутствие встроенной идемпотентности: Скрипты должны быть написаны с учетом идемпотентности вручную, что очень сложно и ведет к ошибкам.

- Сложность поддержки: По мере роста системы, поддержка и отладка кастомных скриптов становится кошмаром.

- Низкая декларативность: Часто скрипты императивны, а не декларативны.

- Ограниченный аудит: Отслеживание изменений и откаты сложнее, чем с полноценными инструментами.

- Управление секретами: Требует отдельного решения, не встроенного в сам подход.

- Для кого подходит: Для очень маленьких проектов с одним-двумя серверами и минимальными требованиями к автоматизации, где бюджет и время на изучение других инструментов крайне ограничены. Однако, даже в таких случаях, рекомендуется как можно скорее перейти на более зрелые решения.

- Примеры использования: Простой скрипт для деплоя статического сайта, скрипт для перезапуска сервиса, скрипт для создания бэкапов.

В 2026 году, для достижения полноценного и эффективного GitOps на VPS/Dedicated, наиболее разумным выбором является комбинация Terraform/Pulumi для IaaC и Ansible для управления конфигурациями и деплоя приложений, оркестрованная через CI/CD систему. Это обеспечивает баланс между мощностью, гибкостью, простотой и надежностью.

Практические советы и рекомендации по внедрению GitOps

Внедрение GitOps на VPS/Dedicated — это не просто выбор инструментов, а изменение философии работы. Вот пошаговые инструкции, команды и примеры конфигураций, которые помогут вам на этом пути в 2026 году.

1. Подготовка Git-репозитория и структура проекта

Начните с создания структурированного Git-репозитория. Это будет ваш "единый источник истины". Рекомендуемая структура:

.

├── infrastructure/ # Описание инфраструктуры (Terraform/Pulumi)

│ ├── main.tf

│ ├── variables.tf

│ └── outputs.tf

├── ansible/ # Playbooks и роли Ansible

│ ├── inventory/ # Инвентарь серверов

│ │ ├── production.ini

│ │ └── staging.ini

│ ├── playbooks/ # Основные плейбуки

│ │ ├── deploy_app.yml

│ │ └── setup_server.yml

│ ├── roles/ # Переиспользуемые роли

│ │ ├── common/

│ │ ├── nginx/

│ │ └── app_service/

│ └── group_vars/ # Переменные для групп серверов

│ ├── all.yml

│ └── webservers.yml

├── applications/ # Конфигурации приложений

│ ├── my-app-backend/

│ │ ├── config.yml

│ │ └── systemd/ # systemd-сервисы

│ ├── my-app-frontend/

│ │ └── nginx_conf.conf

├── .gitlab-ci.yml # CI/CD пайплайн (или .github/workflows/...)

├── README.md

└── .gitignore

Совет: Используйте отдельные ветки для разных окружений (main для production, develop для staging) или подход "gitops-style" с отдельными репозиториями/директориями для каждого окружения.

2. Управление инфраструктурой с Terraform/Pulumi

Если вы управляете жизненным циклом самих VPS, начните с IaaC. Пример для DigitalOcean (Terraform):

# infrastructure/main.tf

provider "digitalocean" {

token = var.do_token

}

resource "digitalocean_droplet" "web" {

count = var.web_server_count

name = "web-${count.index + 1}-${var.environment}"

image = "ubuntu-22-04-x64"

region = var.do_region

size = "s-1vcpu-1gb" # Пример размера

ssh_keys = [

data.digitalocean_ssh_key.default.id

]

tags = ["webserver", var.environment]

}

data "digitalocean_ssh_key" "default" {

name = "your-ssh-key-name" # Замените на имя вашего SSH-ключа в DO

}

output "web_server_ips" {

value = digitalocean_droplet.web.*.ipv4_address

}

Команды:

cd infrastructure

terraform init

terraform plan -var="environment=staging" -var="web_server_count=1"

terraform apply -var="environment=staging" -var="web_server_count=1"

Совет: Храните terraform.tfstate в удаленном бэкенде (например, S3, DigitalOcean Spaces, Terraform Cloud) для совместной работы и надежности.

3. Управление конфигурациями и деплоем с Ansible

После создания серверов, Ansible берет на себя их конфигурацию и деплой приложений.

Пример инвентаря (ansible/inventory/production.ini):

[webservers]

web-1-prod ansible_host=192.0.2.1

web-2-prod ansible_host=192.0.2.2

[dbservers]

db-1-prod ansible_host=192.0.2.3

[all:vars]

ansible_user=root

ansible_python_interpreter=/usr/bin/python3

Пример плейбука для деплоя (ansible/playbooks/deploy_app.yml):

---

- name: Deploy My Application

hosts: webservers

become: yes

vars:

app_version: "1.0.0" # Можно передавать через CI/CD

app_repo: "https://github.com/myorg/my-app.git"

app_path: "/opt/my-app"

roles:

- common

- app_service # Роль, которая устанавливает и запускает приложение

tasks:

- name: Ensure app directory exists

ansible.builtin.file:

path: "{{ app_path }}"

state: directory

mode: '0755'

- name: Clone or update application repository

ansible.builtin.git:

repo: "{{ app_repo }}"

dest: "{{ app_path }}"

version: "{{ app_version }}" # Деплоим конкретный тег или ветку

update: yes

force: yes # Внимательно с force!

- name: Install application dependencies (example for Python)

ansible.builtin.pip:

requirements: "{{ app_path }}/requirements.txt"

when: ansible_os_family == "Debian" # Пример условия

- name: Copy systemd service file

ansible.builtin.template:

src: "{{ role_path }}/templates/my_app.service.j2"

dest: "/etc/systemd/system/my_app.service"

mode: '0644'

notify: Restart my_app service

- name: Start and enable my_app service

ansible.builtin.systemd:

name: my_app

state: started

enabled: yes

handlers:

- name: Restart my_app service

ansible.builtin.systemd:

name: my_app

state: restarted

Команды:

cd ansible

ansible-playbook playbooks/deploy_app.yml -i inventory/production.ini --limit webservers -e "app_version=1.0.1"

Совет: Используйте Ansible Vault для шифрования конфиденциальных данных (пароли, API-ключи) прямо в репозитории. Никогда не храните секреты в открытом виде.

ansible-vault create group_vars/production_secrets.yml

ansible-vault edit group_vars/production_secrets.yml

ansible-playbook ... --vault-password-file ~/.ansible_vault_password

4. Настройка CI/CD-пайплайна

Ваш CI/CD будет наблюдать за Git-репозиторием и запускать соответствующие задачи.

Пример .gitlab-ci.yml для GitLab CI:

# .gitlab-ci.yml

stages:

- validate

- infra

- deploy

variables:

TERRAFORM_VERSION: "1.5.7" # Актуальная версия для 2026 года

ANSIBLE_VERSION: "2.14.0"

# Валидация Terraform

terraform_validate:

stage: validate

image:

name: hashicorp/terraform:${TERRAFORM_VERSION}

entrypoint: [""]

script:

- cd infrastructure

- terraform init

- terraform validate

rules:

- if: '$CI_COMMIT_BRANCH == "main" || $CI_COMMIT_BRANCH == "develop"'

changes:

- infrastructure/**/*.tf

# Применение Terraform (инфраструктура)

terraform_apply_staging:

stage: infra

image:

name: hashicorp/terraform:${TERRAFORM_VERSION}

entrypoint: [""]

script:

- cd infrastructure

- terraform init

- terraform plan -var="environment=staging" -var="web_server_count=1" -out="tfplan"

- terraform apply -auto-approve "tfplan"

- terraform output -json > ../ansible/inventory/staging_hosts.json # Передаем IP в Ansible инвентарь

rules:

- if: '$CI_COMMIT_BRANCH == "develop"'

changes:

- infrastructure/**/*.tf

environment:

name: staging

resource_group: terraform_staging

# Деплой приложения на Staging

deploy_app_staging:

stage: deploy

image: python:3.11-slim-bookworm # Образ с Python для Ansible

before_script:

- pip install ansible==${ANSIBLE_VERSION} # Устанавливаем Ansible

- eval $(ssh-agent -s)

- echo "$SSH_PRIVATE_KEY" | ssh-add - # Добавляем SSH-ключ из переменной CI/CD

- mkdir -p ~/.ssh

- chmod 700 ~/.ssh

- echo "$SSH_KNOWN_HOSTS" > ~/.ssh/known_hosts

- chmod 600 ~/.ssh/known_hosts

script:

- cd ansible

- python generate_inventory.py ../infrastructure/staging_hosts.json > inventory/generated_staging.ini # Генерация инвентаря

- ansible-playbook playbooks/deploy_app.yml -i inventory/generated_staging.ini --limit webservers -e "app_version=$CI_COMMIT_SHORT_SHA" --vault-password-file /etc/gitlab-runner/ansible_vault_pass.txt # Путь к файлу с паролем

rules:

- if: '$CI_COMMIT_BRANCH == "develop"'

changes:

- ansible/**/*.yml

- applications/**/*

environment:

name: staging

needs: ["terraform_apply_staging"]

# Аналогичные шаги для Production, но с ручным подтверждением (manual job) и другими переменными

# ...

Важно: Никогда не храните приватные SSH-ключи или пароли Ansible Vault непосредственно в Git-репозитории. Используйте переменные окружения CI/CD (SSH_PRIVATE_KEY, SSH_KNOWN_HOSTS, ANSIBLE_VAULT_PASSWORD) или интеграцию с HashiCorp Vault.

5. Управление секретами

Секреты — это ахиллесова пята любой системы. В 2026 году существует несколько надежных подходов:

- Ansible Vault: Для секретов, которые нужны Ansible. Шифрует файлы или переменные внутри Git-репозитория. Пароль к Vault хранится отдельно (например, в переменной CI/CD или HashiCorp Vault).

- HashiCorp Vault: Централизованное решение для управления секретами. CI/CD-пайплайн может получать временные токены для доступа к Vault и извлекать нужные секреты. Это наиболее безопасный подход.

- Переменные окружения CI/CD: Для небольшого количества некритичных секретов, которые не изменяются часто. Однако это не масштабируемое решение.

Пример использования HashiCorp Vault в CI/CD (псевдокод):

# В CI/CD пайплайне

# Получаем токен Vault (например, через JWT аутентификацию GitLab CI/GitHub Actions)

VAULT_TOKEN=$(vault login -method=jwt role=my-ci-role jwt=$CI_JOB_JWT --format=json | jq -r .auth.client_token)

# Извлекаем секрет

DB_PASSWORD=$(VAULT_TOKEN=$VAULT_TOKEN vault kv get -field=password secret/my-app/db)

# Используем его в Ansible

ansible-playbook ... -e "db_password=$DB_PASSWORD"

6. Мониторинг и логирование

После внедрения GitOps, убедитесь, что у вас есть адекватный мониторинг и централизованное логирование, чтобы отслеживать состояние ваших серверов и приложений. Инструменты: Prometheus + Grafana для метрик, ELK Stack (Elasticsearch, Logstash, Kibana) или Loki + Grafana для логов.

Совет: Включите мониторинг изменений конфигурации. Если кто-то вручную изменит файл, который должен управляться GitOps, это должно быть обнаружено и алертировано.

7. Принципы "Immutable Infrastructure"

Хотя на VPS/Dedicated это сложнее, чем в контейнерах, стремитесь к принципам неизменяемой инфраструктуры. Вместо того чтобы обновлять существующие серверы, создавайте новые с новой конфигурацией/версией приложения, перенаправляйте трафик и удаляйте старые. Это снижает риск "дрифта" и упрощает откат.

Пример: При деплое новой версии приложения, Terraform создает новый VPS, Ansible его настраивает и деплоит приложение, затем балансировщик нагрузки переключает трафик на новый VPS. Старый VPS удаляется.

Применяя эти практические советы, вы сможете построить устойчивую и эффективную GitOps-среду на вашей инфраструктуре VPS/Dedicated, значительно повысив надежность и скорость разработки и деплоя.

Типичные ошибки при внедрении GitOps на VPS/Dedicated

Внедрение GitOps, особенно на традиционной инфраструктуре, может быть сопряжено с рядом подводных камней. Понимание этих типичных ошибок и способов их избежать критически важно для успешного перехода.

1. Отсутствие полного контроля над Git-репозиторием

Ошибка: Разрешение ручных изменений на серверах без отражения их в Git. Например, администратор заходит на сервер по SSH и меняет конфигурацию Nginx или версию PHP. Это нарушает принцип "единого источника истины", приводит к дрифту конфигурации и делает GitOps бессмысленным.

Как избежать:

- Строгая политика: Запретите любые ручные изменения на серверах, которые не прошли через Git. Исключение – экстренные hotfix'ы, которые должны быть немедленно закоммичены в Git после применения.

- Автоматический мониторинг дрифта: Внедрите инструменты, которые периодически проверяют состояние сервера и сравнивают его с желаемым состоянием в Git. Например, Ansible-playbook, который проверяет контрольные суммы файлов или версии пакетов.

- Удаление прямого доступа: Максимально ограничьте прямой SSH-доступ к серверам, особенно для production-окружений. Все операции должны проходить через CI/CD.

Последствия: Несогласованность окружений, невоспроизводимые ошибки, долгие отладки, невозможность быстрого отката, снижение безопасности.

2. Недостаточное управление секретами

Ошибка: Хранение паролей, API-ключей, сертификатов в открытом виде в Git-репозитории или в переменных окружения CI/CD без должного шифрования.

Как избежать:

- Используйте Ansible Vault: Для шифрования чувствительных данных, используемых Ansible. Пароль к Vault должен храниться в безопасном месте, например, в переменных CI/CD или HashiCorp Vault.

- Внедрите HashiCorp Vault: Для централизованного и безопасного управления всеми секретами. Это золотой стандарт в 2026 году.

- Принцип наименьших привилегий: CI/CD-пайплайн должен иметь доступ только к тем секретам, которые ему необходимы для текущей задачи, и только на время выполнения задачи (например, через временные токены Vault).

Последствия: Утечка данных, компрометация серверов, финансовые потери, репутационный ущерб.

3. Игнорирование идемпотентности

Ошибка: Написание скриптов или плейбуков, которые не являются идемпотентными, то есть повторное выполнение которых приводит к непредсказуемым результатам или ошибкам. Например, скрипт, который всегда создает пользователя, даже если он уже существует.

Как избежать:

- Используйте инструменты с встроенной идемпотентностью: Ansible, Terraform, SaltStack спроектированы быть идемпотентными. Используйте их модули по назначению.

- Проверяйте состояние перед изменением: В кастомных скриптах всегда проверяйте текущее состояние системы перед внесением изменений.

- Тестируйте: Запускайте деплой несколько раз подряд на тестовых окружениях, чтобы убедиться в идемпотентности.

Последствия: Ошибки при повторных деплоях, неконсистентность окружений, сложность отладки, увеличение времени простоя.

4. Отсутствие тестирования конфигураций

Ошибка: Применение изменений в production-окружении без предварительного тестирования конфигураций и деплоя на staging- или dev-окружении.

Как избежать:

- Разделение окружений: Всегда имейте как минимум staging-окружение, максимально приближенное к production.

- Автоматические тесты: Включите в CI/CD пайплайн тесты для ваших Ansible-ролей (например, Molecule), Terraform-конфигураций (например, Terratest) и тесты самого приложения после деплоя.

- Процесс ревью: Все изменения в Git должны проходить через код-ревью.

Последствия: Нерабочие деплои в production, простои сервисов, потеря данных, репутационный ущерб.

5. Слишком сложный или монолитный Git-репозиторий

Ошибка: Попытка управлять абсолютно всем в одном огромном Git-репозитории, что затрудняет навигацию, увеличивает время клонирования и замедляет CI/CD.

Как избежать:

- Модульность: Разделите репозиторий на логические части (например, один репозиторий для инфраструктуры, другой для Ansible-плейбуков, третий для конфигураций приложений). Используйте Git-подмодули или монорепозиторий с четкой структурой.

- Гранулярность коммитов: Делайте небольшие, атомарные коммиты, каждый из которых решает одну конкретную задачу.

- Оптимизация CI/CD: Настройте CI/CD так, чтобы он запускал только те части пайплайна, которые затронуты изменениями (например, через

rules: changesв GitLab CI).

Последствия: Низкая производительность CI/CD, сложность совместной работы, трудности в поиске нужных файлов, увеличивается вероятность ошибок из-за масштаба изменений.

6. Отсутствие документации и обучения команды

Ошибка: Внедрение GitOps без обучения команды и без документирования новых процессов и инструментов.

Как избежать:

- Обучение: Проведите тренинги для команды по новым инструментам и принципам GitOps.

- Документация: Создайте подробную документацию по структуре репозитория, работе CI/CD, процессу деплоя, управлению секретами и устранению неполадок. Храните ее рядом с кодом (например, в README.md или отдельной папке

docs/). - Культура: Пропагандируйте культуру "все через Git" и "инфраструктура как код".

Последствия: Сопротивление изменениям, низкая эффективность команды, зависимость от нескольких ключевых специалистов, долгий процесс адаптации новых сотрудников.

Избегая этих распространенных ошибок, команды могут значительно повысить свои шансы на успешное и эффективное внедрение GitOps на VPS/Dedicated, обеспечивая стабильность, безопасность и масштабируемость своих операций.

Чеклист для практического применения GitOps

Этот пошаговый чеклист поможет вам структурировать процесс внедрения и использования GitOps для вашей инфраструктуры на VPS/Dedicated в 2026 году.

Подготовительный этап

- Определить цель и масштаб:

- Какие части инфраструктуры и приложений будут управляться через GitOps? (Начать с малого, например, с одного сервиса или тестового окружения).

- Какие проблемы вы хотите решить с помощью GitOps? (Ускорение деплоя, снижение ошибок, улучшение аудита).

- Выбрать инструменты:

- Система контроля версий: Git (GitHub, GitLab, Bitbucket).

- IaaC: Terraform или Pulumi (если управляете самой инфраструктурой VPS).

- Управление конфигурациями и деплой: Ansible или SaltStack.

- CI/CD: GitLab CI, GitHub Actions, Jenkins.

- Управление секретами: Ansible Vault, HashiCorp Vault.

- Создать центральный Git-репозиторий:

- Инициализировать новый репозиторий.

- Определить структуру директорий (

infrastructure/,ansible/,applications/,.gitlab-ci.yml). - Настроить ветки (

main,develop) или другие подходы для окружений.

Этап реализации IaaC (если применимо)

- Описать инфраструктуру в коде (Terraform/Pulumi):

- Создать файлы

.tf(Terraform) или.py/.ts(Pulumi) для описания VPS, сетей, фаерволов, SSH-ключей. - Использовать переменные для гибкости (например, количество серверов, регион, тип ОС).

- Настроить удаленный бэкенд для хранения состояния (

.tfstate).

- Создать файлы

- Интегрировать IaaC в CI/CD:

- Добавить шаги в CI/CD для

terraform init,terraform plan,terraform apply. - Настроить автоматический запуск при изменениях в директории

infrastructure/. - Для production-окружений добавить ручное подтверждение для

terraform apply.

- Добавить шаги в CI/CD для

Этап управления конфигурациями и деплоя

- Создать инвентарь серверов (Ansible):

- Описать группы серверов и их IP-адреса/хосты для каждого окружения (

production.ini,staging.ini). - Автоматизировать генерацию инвентаря из выходов Terraform/Pulumi, если возможно.

- Описать группы серверов и их IP-адреса/хосты для каждого окружения (

- Разработать Ansible Playbooks и роли:

- Создать роли для типовых задач (

common,nginx,postgresql,app_service). - Написать плейбуки для базовой настройки ОС, установки зависимостей, деплоя приложений.

- Убедиться, что все плейбуки и роли идемпотентны.

- Создать роли для типовых задач (

- Настроить управление секретами:

- Использовать Ansible Vault для шифрования конфиденциальных данных в репозитории.

- Хранить пароль к Vault в переменных CI/CD или HashiCorp Vault.

- Интегрировать HashiCorp Vault, если требуется централизованное управление секретами.

- Интегрировать деплой в CI/CD:

- Добавить шаги в CI/CD для запуска Ansible Playbooks.

- Настроить автоматический запуск при изменениях в директориях

ansible/илиapplications/. - Передавать переменные (например, версию приложения) из CI/CD в Ansible.

Тестирование и мониторинг

- Внедрить автоматическое тестирование:

- Настроить тесты для Ansible-ролей (Molecule).

- Добавить интеграционные тесты для приложения после деплоя.

- Использовать тестовое/staging-окружение для всех изменений перед production.

- Настроить мониторинг и логирование:

- Установить агенты мониторинга (Node Exporter, Prometheus) и настроить Grafana.

- Настроить централизованное логирование (ELK Stack, Loki).

- Включить алерты на аномалии и дрифт конфигурации.

Процессы и культура

- Определить процесс ревью изменений:

- Все изменения в Git проходят через код-ревью.

- Утверждение изменений в production-ветку требует согласия нескольких человек.

- Документировать процессы:

- Создать README.md для репозитория с инструкциями.

- Описать процесс деплоя, управления секретами, устранения неполадок.

- Обучить команду:

- Провести внутренние семинары по GitOps и используемым инструментам.

- Поощрять использование GitOps для всех операций.

- Регулярный аудит и оптимизация:

- Периодически проверять соответствие фактического состояния серверов Git-репозиторию.

- Искать способы оптимизации плейбуков, скриптов и пайплайнов.

- Обновлять версии используемых инструментов.

Следуя этому чеклисту, вы сможете поэтапно внедрить и эффективно использовать GitOps, превратив свою инфраструктуру на VPS/Dedicated в управляемую, надежную и автоматизированную систему.

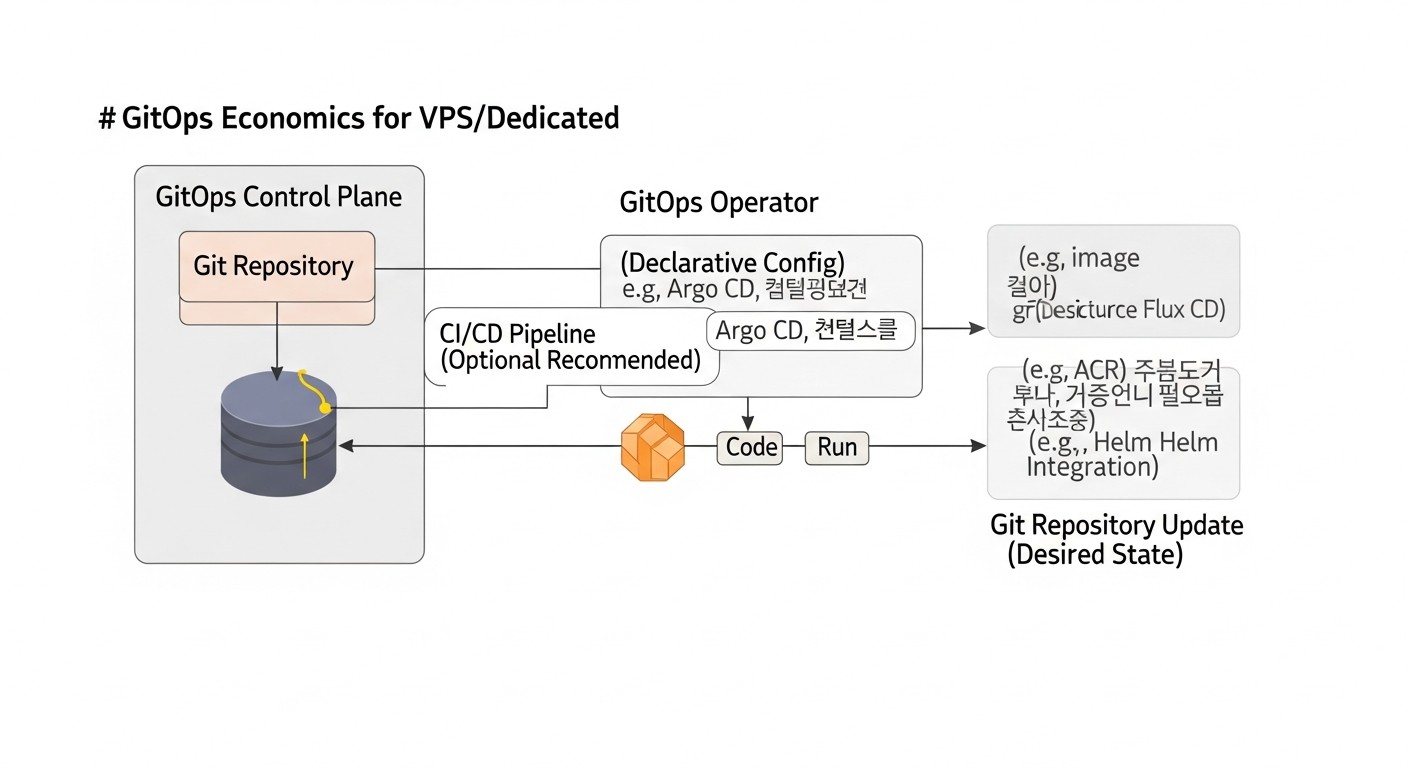

Расчет стоимости / Экономика GitOps для VPS/Dedicated

В 2026 году экономическая эффективность является ключевым фактором для любого проекта. Внедрение GitOps на VPS/Dedicated не всегда означает прямую экономию на инфраструктуре, но почти всегда приводит к значительной экономии на операционных расходах, ускорению Time-to-Market и снижению рисков. Давайте рассмотрим различные сценарии и скрытые расходы.

Основные компоненты стоимости

- Стоимость инфраструктуры (VPS/Dedicated):

- Сами серверы: DigitalOcean, Linode, Vultr, Hetzner, OVH и т.д. Цены в 2026 году продолжают быть конкурентными.

- Дополнительные сервисы: Балансировщики нагрузки, управляемые базы данных (если не на VPS), хранилища, CDN.

- Стоимость инструментов GitOps:

- Система контроля версий: GitHub (Free/Team от $4/мес/пользователь), GitLab (Free/Premium от $19/мес/пользователь), Bitbucket (Free/Standard от $3/мес/пользователь). Многие функции доступны бесплатно.

- CI/CD-система: GitLab CI (встроено, раннеры могут быть на ваших VPS), GitHub Actions (до 2000-3000 мин/мес бесплатно, далее $0.008/мин), Jenkins (бесплатно, требует хостинга).

- IaaC/Конфигурация: Terraform, Pulumi, Ansible, SaltStack, Chef, Puppet – все имеют Open Source версии, которые бесплатны. Terraform Cloud/Enterprise, Pulumi Cloud, SaltStack Enterprise, Ansible Automation Platform – платные опции с расширенной функциональностью и поддержкой.

- Управление секретами: HashiCorp Vault (Open Source бесплатно, Enterprise платно).

- Мониторинг/Логирование: Prometheus, Grafana, Loki, ELK Stack – Open Source бесплатно, облачные версии (Datadog, New Relic) платно.

- Человеческие ресурсы (самый большой фактор):

- Время инженеров на внедрение и настройку GitOps.

- Время на обучение команды.

- Время на поддержку и развитие GitOps-системы.

Примеры расчетов для разных сценариев (2026 год, оценочно)

Сценарий 1: Малый стартап (1-2 разработчика, 1 DevOps, 3 VPS)

Цель: Быстрый и надежный деплой SaaS-приложения на 3 VPS.

- Инфраструктура:

- 3 VPS (например, DigitalOcean S-2vcpu-2gb): 3 * $12/мес = $36/мес.

- Балансировщик нагрузки (DigitalOcean): $15/мес.

- Управляемая база данных (PostgreSQL 1GB RAM): $15/мес.

- Итого инфраструктура: ~$66/мес.

- Инструменты GitOps (Open Source / Free Tier):

- GitLab (бесплатно, раннер на одном из VPS).

- Terraform/Ansible (бесплатно).

- Ansible Vault (бесплатно).

- Prometheus/Grafana (бесплатно, на одном из VPS).

- Итого инструменты: $0/мес (прямые затраты).

- Человеческие ресурсы:

- Настройка GitOps: 20-40 часов (например, 1 DevOps * 20-40 часов * $70/час) = $1400 - $2800 (единовременно).

- Поддержка/развитие: 5 часов/мес * $70/час = $350/мес.

- Общая стоимость в первый месяц: $66 (инфраструктура) + $1400-2800 (настройка) = $1466 - $2866.

- Общая стоимость после первого месяца: $66 (инфраструктура) + $350 (поддержка) = $416/мес.

Экономия: За счет сокращения времени на деплой (с часов до минут), снижения ошибок и простоев, что позволяет команде сосредоточиться на разработке. Например, если деплой занимал 2 часа/неделю (8 часов/мес) и стоил $70/час, это $560/мес. С GitOps это сокращается до 10-20 минут, что высвобождает ресурсы.

Сценарий 2: Средний бизнес (5-10 разработчиков, 2-3 DevOps, 20 VPS)

Цель: Стандартизация, масштабирование, повышение надежности и безопасности.

- Инфраструктура:

- 20 VPS (например, Hetzner CX21): 20 * €8/мес ≈ $175/мес.

- Дополнительные VPS для CI/CD-раннеров, Salt Master, Vault: 3 * $10/мес = $30/мес.

- Балансировщики нагрузки, сетевые ресурсы: $50/мес.

- Управляемые БД, хранилища: $150/мес.

- Итого инфраструктура: ~$405/мес.

- Инструменты GitOps (частично платные / Open Source):

- GitLab Premium: $19/мес * 10 пользователей = $190/мес.

- Terraform Cloud (Team & Governance): $20/пользователь * 3 DevOps = $60/мес.

- Ansible Automation Platform (Managed): $1000/мес (опционально, для большой автоматизации).

- HashiCorp Vault Enterprise (если требуется): от $500/мес (или Open Source бесплатно).

- Datadog/New Relic (мониторинг): от $300/мес.

- Итого инструменты: ~$550 - $2050/мес (в зависимости от выбора Enterprise решений).

- Человеческие ресурсы:

- Настройка GitOps: 80-160 часов (2 DevOps * 40-80 часов * $80/час) = $6400 - $12800 (единовременно).

- Поддержка/развитие: 20 часов/мес * $80/час = $1600/мес.

- Общая стоимость в первый месяц: $405 (инфраструктура) + $550-2050 (инструменты) + $6400-12800 (настройка) = $7355 - $15255.

- Общая стоимость после первого месяца: $405 (инфраструктура) + $550-2050 (инструменты) + $1600 (поддержка) = $2555 - $4055/мес.

Экономия: Для среднего бизнеса GitOps критически важен. Он снижает риски ошибок в production (стоимость одного простоя может быть $1000+/час), ускоряет Time-to-Market для новых функций, позволяет быстрее масштабироваться, снижает зависимость от отдельных инженеров и улучшает безопасность. Экономия на предотвращенных инцидентах и ускорении разработки значительно превышает затраты.

Скрытые расходы и как их оптимизировать

- Стоимость обучения: Недооценка сложности обучения команды новым инструментам и подходам.

- Оптимизация: Инвестируйте в качественное обучение, внутренние воркшопы, найм специалистов с опытом. Начните с простых инструментов (Ansible).

- Сложность интеграции: Проблемы с интеграцией различных инструментов (Terraform, Ansible, CI/CD, Vault).

- Оптимизация: Используйте проверенные связки инструментов, следуйте рекомендациям, автоматизируйте передачу данных между ними (например, output Terraform в inventory Ansible).

- Технический долг: Недостаточная поддержка и обновление GitOps-системы.

- Оптимизация: Выделяйте регулярное время на рефакторинг плейбуков/конфигураций, обновление версий инструментов, мониторинг их производительности.

- Неэффективные пайплайны: Медленные или ненадежные CI/CD пайплайны.

- Оптимизация: Параллелизация задач, кэширование зависимостей, использование легковесных образов для CI/CD-раннеров, оптимизация Ansible-плейбуков.

- Простои: Ошибки в GitOps-процессах могут привести к простоям.

- Оптимизация: Тщательное тестирование, code review, использование staging-окружений, механизмы отката.

Таблица с примерами расчетов экономии (гипотетически)

| Показатель | До GitOps | После GitOps | Ежемесячная экономия / выгода |

|---|---|---|---|

| Время деплоя приложения | 2 часа | 10 минут | ~1.8 часа на деплой * $70/час = $126 (на каждый деплой) |

| Кол-во критических инцидентов из-за ошибок конфигурации | 1-2 в месяц | 0-0.2 в месяц | ~$500-2000 (за предотвращенный инцидент) |

| Время на рутинные операции администрирования (установка ПО, обновление) | 10 часов/мес | 2 часа/мес | 8 часов * $70/час = $560 |

| Время на онбординг нового инженера (понимание инфраструктуры) | 2-3 недели | 1 неделя | ~1-2 недели ЗП инженера (единовременно) |

| Скорость вывода новых функций (Time-to-Market) | Медленно | Быстро | Непрямая, но значительная выгода в конкурентоспособности и доходе. |

В 2026 году GitOps для VPS/Dedicated — это не только техническое решение, но и стратегическая инвестиция. Хотя начальные затраты на внедрение и обучение могут быть существенными, долгосрочные выгоды в виде повышения стабильности, безопасности, скорости разработки и снижения операционных расходов делают его чрезвычайно выгодным для большинства проектов.

Кейсы и примеры внедрения GitOps

Чтобы лучше понять, как GitOps применяется на практике в 2026 году для VPS/Dedicated, рассмотрим несколько реалистичных сценариев. Эти примеры иллюстрируют, как различные команды используют принципы декларативного управления и автоматизации для решения своих задач.

Кейс 1: SaaS-стартап с MVP на 5 VPS

Компания: "TaskFlow" – стартап, разрабатывающий SaaS-платформу для управления проектами. Команда: 3 разработчика, 1 DevOps-инженер. Инфраструктура: 5 VPS на DigitalOcean (2 для фронтенда/бэкенда, 1 для базы данных, 1 для Redis/кэша, 1 для CI/CD раннера).

Проблема: Медленный и непредсказуемый процесс деплоя. Разработчики часто сталкивались с ошибками "работает у меня". Ручное обновление серверов приводило к дрифту конфигурации и долгим простоям при откатах. Отсутствие стандартизации.

Решение с GitOps:

- Git-репозиторий: Создан монорепозиторий на GitLab, содержащий:

infrastructure/: Terraform для создания и настройки VPS, фаерволов, балансировщика нагрузки DigitalOcean.ansible/: Playbooks и роли для установки Docker, Nginx, PostgreSQL, Redis и деплоя Docker-контейнеров с микросервисами TaskFlow.applications/: Dockerfiles и конфигурации для каждого микросервиса..gitlab-ci.yml: Пайплайн для сборки Docker-образов, Terraform apply и Ansible playbook.

- CI/CD-пайплайн:

- При пуше в ветку

develop: Terraform создает/обновляет staging-инфраструктуру, затем Ansible деплоит последнюю версию Docker-образов на staging-серверы. - При слиянии в

main: Terraform apply на production-инфраструктуру, затем Ansible деплоит на production. Деплой на production требует ручного подтверждения в GitLab UI.

- При пуше в ветку

- Управление секретами: Используется Ansible Vault для шифрования API-ключей и паролей БД, а пароль к Vault передается через защищенные переменные GitLab CI.

Результаты:

- Скорость деплоя: Снизилась с 1-2 часов до 15-20 минут (включая сборку образов).

- Надежность: Количество ошибок деплоя сократилось на 80%. Откат к предыдущей версии теперь занимает 5 минут (через revert коммита и перезапуск пайплайна).

- Воспроизводимость: Новое окружение (например, для нового разработчика) может быть развернуто за 30-40 минут.

- Аудит: Вся история изменений инфраструктуры и деплоев доступна в Git-логе.

- Экономия: DevOps-инженер тратит значительно меньше времени на рутинные операции, фокусируясь на улучшении системы.

Кейс 2: Веб-агентство с множеством клиентских сайтов на Dedicated-серверах

Компания: "PixelCraft" – веб-агентство, поддерживающее более 50 клиентских сайтов (WordPress, Laravel) на нескольких выделенных серверах (Hetzner, OVH). Команда: 2 системных администратора, 5 веб-разработчиков.

Проблема: Поддержка большого количества разнородных сайтов на разных серверах была кошмаром. Обновление PHP, Nginx, установка патчей безопасности, деплой новых версий сайтов – все это делалось вручную или с помощью неидемпотентных скриптов. Высокий риск ошибок, трудности с масштабированием и обеспечением безопасности.

Решение с GitOps:

- Git-репозитории:

server-configs/: Ansible-плейбуки и роли для базовой настройки ОС, установки веб-серверов (Nginx, Apache), PHP-FPM, MySQL, Certbot.client-sites/: Отдельный репозиторий для каждого клиента, содержащий конфигурацию Nginx для сайта,.envфайл (с зашифрованными секретами), SSH-ключи для доступа к репозиторию сайта.

- CI/CD-пайплайн (Jenkins):

- Для

server-configs/: Еженедельный запуск Ansible-плейбуков для всех серверов для обеспечения актуальности конфигураций и безопасности. Изменения в репозиторииserver-configs/запускают пайплайн для выборочных серверов. - Для

client-sites/: При пуше в веткуmainклиентского репозитория: Jenkins запускает Ansible-плейбук, который обновляет код сайта на соответствующем Dedicated-сервере, применяет новую конфигурацию Nginx и перезапускает PHP-FPM.

- Для

- Управление секретами: HashiCorp Vault используется для хранения всех секретов клиентов (пароли к БД, API-ключи, SSH-ключи для Git-репозиториев сайтов). Jenkins получает временные токены Vault для доступа к нужным секретам во время деплоя.

- Мониторинг дрифта: Дополнительный Ansible-плейбук запускается ежедневно, сравнивая текущее состояние ключевых конфигурационных файлов на серверах с их версиями в Git. При обнаружении расхождений отправляется алерт в Slack.

Результаты:

- Автоматизация: 80% рутинных операций по администрированию серверов и деплою сайтов были автоматизированы.

- Стандартизация: Все серверы и сайты теперь используют стандартизированные конфигурации, что упрощает поддержку.

- Безопасность: Улучшенное управление секретами и регулярные патчи безопасности снизили риски.

- Масштабирование: Добавление нового клиента или сервера теперь занимает 10-15 минут, вместо часов.

- Экономия: Сисадмины освободились для более сложных задач, а не для рутинных операций.

Кейс 3: Исследовательская лаборатория с высокопроизводительными вычислениями на Bare Metal

Компания: "QuantumLab" – исследовательская лаборатория, использующая несколько мощных выделенных серверов (Bare Metal) для машинного обучения и научных расчетов. Инфраструктура: 10 серверов с GPU, работающих на Ubuntu/CentOS.

Проблема: Настройка каждого сервера требовала установки специфического ПО (CUDA, TensorFlow, PyTorch, специализированные драйверы), что было крайне трудоемко и часто приводило к ошибкам совместимости. Обновление ПО было сложным и рискованным. Отсутствие единого способа управления конфигурациями.

Решение с GitOps:

- Git-репозиторий: Единый репозиторий на GitHub Enterprise.

ansible/: Набор ролей для установки ОС, драйверов GPU, CUDA, Docker, Conda, Python окружений, а также для деплоя научных приложений в Docker-контейнерах.compute-nodes/: Файлы инвентаря Ansible, специфичные для каждого вычислительного узла (например, тип GPU, количество RAM).experiments/: Конфигурации для запуска конкретных научных экспериментов (параметры, версии библиотек, пути к данным), которые также деплоятся Ansible.

- CI/CD-пайплайн (GitHub Actions):

- При пуше в

mainвansible/: Запускается GitHub Actions, который применяет изменения ко всем вычислительным узлам. - При пуше в

experiments/: Запускается GitHub Actions, который деплоит или обновляет конкретный эксперимент на целевых узлах.

- При пуше в

- Модель: Используется pull-based модель, где на каждом сервере установлен Minion, который периодически опрашивает Salt Master. Salt Master, в свою очередь, синхронизирует свои состояния с Git-репозиторием через GitFS. (Вместо Ansible, здесь выбран SaltStack из-за требований к самовосстановлению и скорости на большом кластере).

- Версионирование: Каждая "сборка" окружения или эксперимента тегируется в Git. Откат к предыдущей версии окружения возможен через checkout тега и применение Salt-состояний.

Результаты:

- Воспроизводимость: Любой сервер может быть быстро настроен с нуля с точной конфигурацией. Новые вычислительные узлы добавляются в течение 30 минут.

- Стабильность: Устранена проблема "дрифта конфигурации", обеспечивая стабильность вычислительной среды.

- Эффективность: Ученые могут самостоятельно запускать и версионировать свои эксперименты, не отвлекая инженеров.

- Аудит: Каждое изменение в программном стеке или эксперименте фиксируется в Git, что важно для научной работы.

Эти кейсы демонстрируют, что GitOps — это гибкий и мощный подход, который может быть адаптирован для самых разных сценариев на VPS и выделенных серверах, принося значительные преимущества в надежности, скорости и эффективности.

Инструменты и ресурсы для GitOps на VPS/Dedicated

В 2026 году экосистема GitOps продолжает развиваться, предлагая богатый набор инструментов и ресурсов. Ниже представлены наиболее актуальные и полезные из них для работы с VPS/Dedicated.

1. Системы контроля версий (VCS)

- GitLab: Комплексная платформа для всего цикла DevOps. Включает Git-репозитории, CI/CD, Registry, Issue Tracking. Идеально подходит для полного GitOps-пайплайна.

- GitHub: Самая популярная платформа для хостинга Git-репозиториев. GitHub Actions предлагает мощные возможности CI/CD, легко интегрируемые с GitOps.

- Bitbucket: Популярен среди команд, использующих Jira и другие продукты Atlassian. Включает Git-репозитории и Bitbucket Pipelines для CI/CD.

2. Инфраструктура как Код (IaaC)

- Terraform (HashiCorp): Декларативный инструмент для создания, изменения и удаления инфраструктуры. Имеет провайдеры для большинства облачных сервисов и даже для некоторых Bare Metal решений.

- Pulumi: Позволяет описывать инфраструктуру на привычных языках программирования (Python, TypeScript, Go, C#), что удобно для разработчиков.

3. Управление конфигурациями и оркестрация

- Ansible: Безагентный, простой в освоении инструмент для управления конфигурациями, деплоя приложений и оркестрации. Идеален для VPS/Dedicated.

- SaltStack: Мощный pull-based инструмент с Master-Minion архитектурой, отличной скоростью и реактивными возможностями. Подходит для больших и динамичных инфраструктур.

4. Системы непрерывной интеграции/доставки (CI/CD)

- GitLab CI/CD: Встроенный в GitLab мощный и гибкий CI/CD. Легко настраивается с помощью

.gitlab-ci.yml. - GitHub Actions: Собственный CI/CD от GitHub. Позволяет автоматизировать рабочие процессы непосредственно в репозитории с помощью YAML-файлов.

- Jenkins: Один из старейших и наиболее гибких CI/CD серверов. Требует больше усилий для настройки, но предлагает огромные возможности кастомизации.

5. Управление секретами

- HashiCorp Vault: Централизованное решение для безопасного хранения и доступа к секретам. Поддерживает динамические секреты, аудит и различные методы аутентификации.

- Ansible Vault: Встроенный инструмент Ansible для шифрования файлов или переменных прямо в Git-репозитории. Хорош для небольших проектов.

6. Мониторинг и логирование

- Prometheus: Система мониторинга с открытым исходным кодом, собирающая метрики из целевых систем.

- Grafana: Платформа для визуализации метрик и логов. Отлично интегрируется с Prometheus, Loki, Elasticsearch.

- Loki (Grafana Labs): Система для централизованного сбора логов, оптимизированная для использования с Grafana.

- ELK Stack (Elasticsearch, Logstash, Kibana): Мощный стек для сбора, хранения, анализа и визуализации логов.

7. Тестирование IaaC и конфигураций

- Molecule (для Ansible): Фреймворк для тестирования Ansible-ролей на различных окружениях (Docker, Vagrant).

- Terratest (для Terraform/Pulumi): Go-библиотека для написания автоматизированных тестов для инфраструктуры как кода.

- InSpec (Chef): Фреймворк для написания тестов соответствия конфигураций и безопасности.

8. Полезные ссылки и документация

- Официальная документация: Всегда начинайте с официальной документации по каждому инструменту. Она содержит самую актуальную и подробную информацию.

- Awesome GitOps: Курируемый список ресурсов, инструментов и статей по GitOps.

- HashiCorp Learn: Бесплатные туториалы по Terraform, Vault и другим продуктам HashiCorp.

- DigitalOcean Community Tutorials: Множество практических руководств по настройке серверов и приложений.

- Stack Overflow / Reddit (r/devops, r/sysadmin): Отличные места для поиска решений конкретных проблем и обсуждения лучших практик.

Использование этого набора инструментов и ресурсов позволит вам построить надежную, автоматизированную и масштабируемую GitOps-среду на VPS/Dedicated, соответствующую требованиям 2026 года.

Troubleshooting: Решение проблем в GitOps-среде

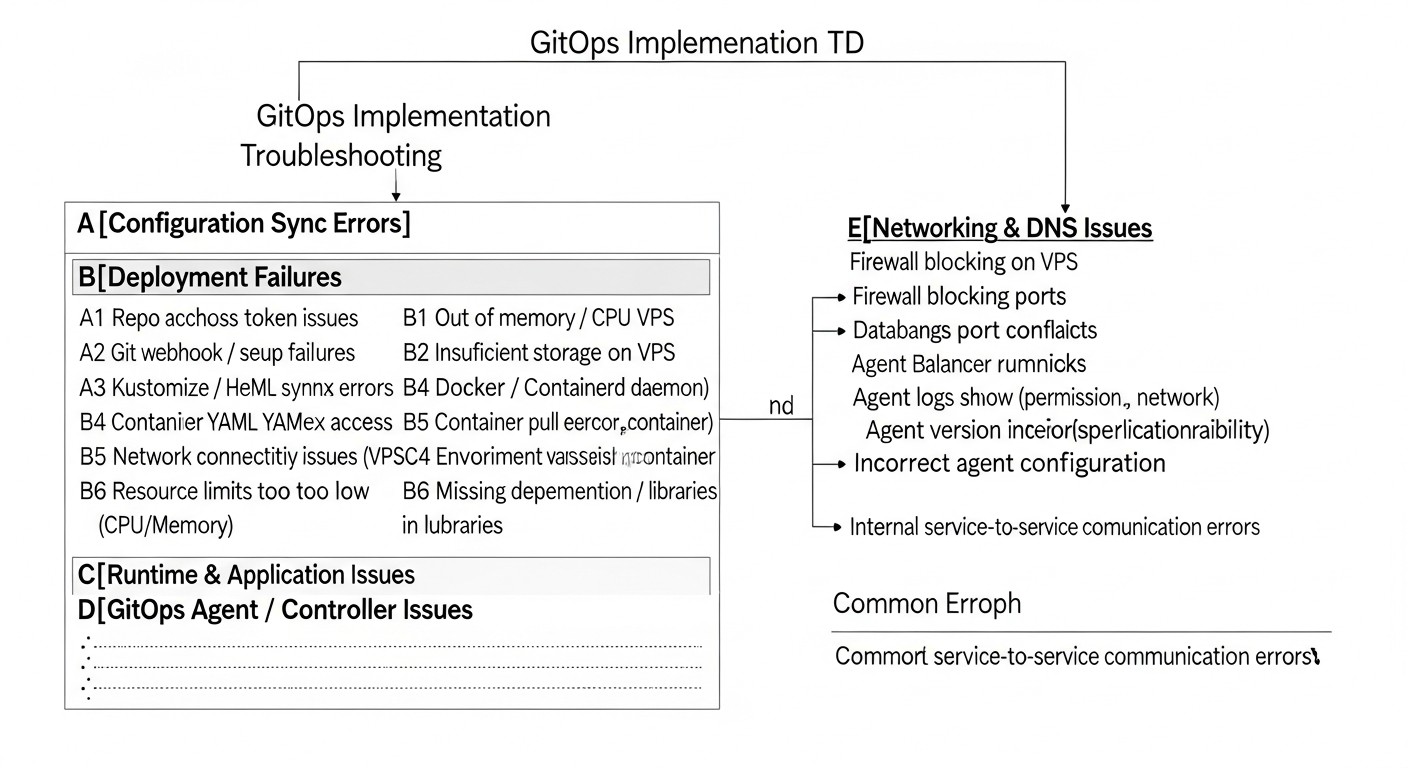

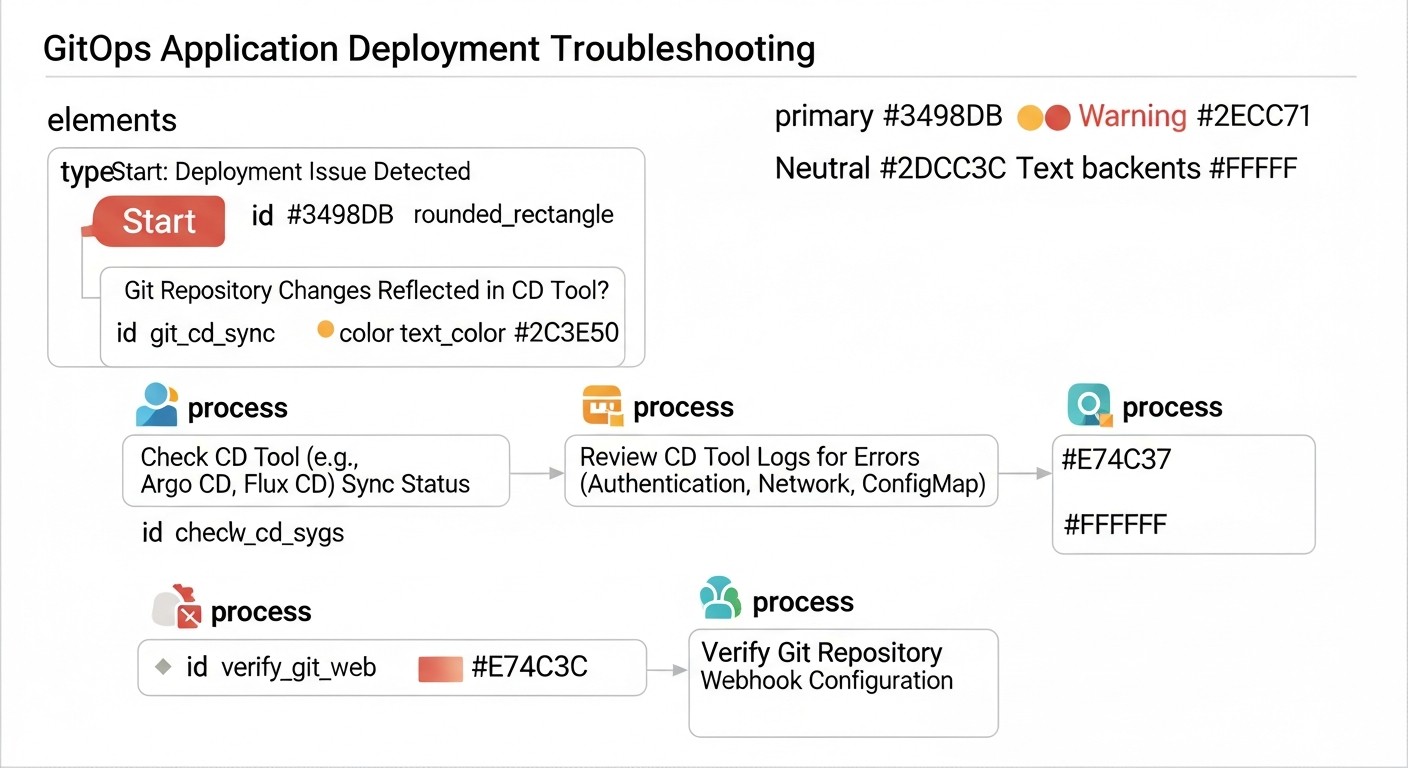

Даже при самом тщательном планировании и внедрении, проблемы в GitOps-среде на VPS/Dedicated неизбежны. Важно уметь быстро диагностировать их и эффективно устранять. Вот типичные проблемы и подходы к их решению.

1. Проблемы с синхронизацией Git-репозитория и инфраструктуры

Симптомы: Изменения в Git не применяются к серверам, или серверы не отражают желаемое состояние из Git.

Возможные причины:

- CI/CD пайплайн не запускается или завершается с ошибкой.

- Проблемы с доступом CI/CD к Git-репозиторию или серверам.

- Ошибка в Terraform/Ansible/Salt конфигурациях.

- Дрифт конфигурации на сервере (ручные изменения).

Диагностические команды и действия:

- Проверить CI/CD пайплайн:

- Перейдите в UI вашей CI/CD системы (GitLab, GitHub Actions, Jenkins).

- Проверьте статус последнего запуска пайплайна, связанного с вашим коммитом.

- Изучите логи каждого шага пайплайна на предмет ошибок.

- Проверить доступ:

- Убедитесь, что SSH-ключи, используемые CI/CD, корректно добавлены и имеют нужные права.

- Проверьте, что IP-адрес CI/CD раннера разрешен в фаерволах серверов (для push-based).

- Для pull-based (SaltStack): убедитесь, что Minion запущен и может связаться с Master.

- Ручной запуск инструмента:

- Попробуйте вручную запустить Terraform/Ansible/Salt на локальной машине или на CI/CD раннере (с теми же переменными и секретами), чтобы воспроизвести ошибку.

cd infrastructure && terraform plancd ansible && ansible-playbook playbooks/deploy_app.yml -i inventory/production.ini

- Проверка дрифта:

- Если используете Ansible, запустите плейбук в режиме dry-run (

--check) или используйте модульstatдля проверки файлов. - Для SaltStack,

salt '*' state.highstate test=Trueпокажет, какие изменения будут применены.

- Если используете Ansible, запустите плейбук в режиме dry-run (

2. Проблемы с доступом и аутентификацией

Симптомы: CI/CD не может подключиться к серверам, Terraform не может взаимодействовать с API провайдера, Ansible не может выполнить команды.

Возможные причины:

- Неверные SSH-ключи или их отсутствие.

- Проблемы с фаерволом или сетевой доступностью.

- Неправильные учетные данные для API провайдера (Terraform/Pulumi).

- Секреты неверно извлечены из Vault или Ansible Vault.

Диагностические команды и действия:

- Проверить SSH-доступ:

- С раннера CI/CD (если это возможно) или с локальной машины:

ssh -i /path/to/key user@server_ip. - Убедитесь, что ключ имеет правильные права (

chmod 600 /path/to/key). - Проверьте

~/.ssh/known_hosts.

- С раннера CI/CD (если это возможно) или с локальной машины:

- Проверить фаерволы:

- Убедитесь, что порт 22 (SSH) открыт на сервере для IP-адреса CI/CD раннера.

- Для SaltStack: порты 4505 и 4506 должны быть открыты для Salt Master.

- Проверить секреты:

- Убедитесь, что переменные CI/CD, содержащие секреты, правильно настроены и доступны.

- Для Ansible Vault: проверьте путь к файлу с паролем и сам пароль.

- Для HashiCorp Vault: проверьте, что токен Vault действителен и имеет необходимые разрешения.

- Проверить логи провайдера: Если Terraform не может создать ресурс, проверьте логи облачного провайдера на предмет ошибок API.

3. Ошибки в конфигурациях (YAML, HCL)

Симптомы: Парсинг файлов конфигурации завершается с ошибкой, или инструмент сообщает о синтаксической ошибке.

Возможные причины:

- Опечатки, неправильный отступ в YAML.

- Неверный синтаксис HCL (Terraform) или DSL.

- Неправильные имена переменных или ресурсов.

Диагностические команды и действия:

- Валидация синтаксиса:

yamllint <файл.yml>terraform validateansible-playbook --syntax-check <плейбук.yml>

- Линтеры и IDE: Используйте IDE с поддержкой YAML/HCL и линтерами, которые помогут выявлять ошибки на этапе написания кода.

- Поиск по документации: Часто ошибка указывает на конкретную строку или секцию, где можно найти неверный параметр или синтаксис.

4. Проблемы с приложением после деплоя

Симптомы: Деплой завершился успешно, но приложение не запускается, работает некорректно или недоступно.

Возможные причины:

- Ошибка в коде приложения.

- Неправильная конфигурация приложения (env-переменные, файлы).

- Проблемы с зависимостями (отсутствуют пакеты, неправильные версии).

- Порт занят, фаервол блокирует доступ к приложению.

- Проблемы с базой данных или другими внешними сервисами.

Диагностические команды и действия:

- Проверить логи приложения:

journalctl -u my_app_servicedocker logs <container_name>- Проверьте логи веб-сервера (Nginx, Apache).

- Проверить статус сервиса:

systemctl status my_app_servicedocker ps

- Проверить сетевой доступность:

netstat -tulnp | grep <port>(убедиться, что приложение слушает нужный порт).curl localhost:<port>(проверить доступ локально).- Проверить фаервол сервера (

ufw status,iptables -L).

- Проверить конфигурацию приложения:

- Убедитесь, что все переменные окружения и конфигурационные файлы приложения корректны и соответствуют окружению.

- Проверьте доступность базы данных (

psql -h db_host -U db_user -d db_name).

- Откат: Если проблема не решается быстро, откатитесь к предыдущей рабочей версии, сделав revert коммита в Git и перезапустив пайплайн.

Когда обращаться в поддержку

- Проблемы с облачным провайдером/хостингом: Если вы подозреваете проблемы с самой инфраструктурой (недоступность VPS, проблемы с сетью провайдера, сбои дисков).

- Проблемы с платными версиями инструментов: Если вы используете Enterprise-версии Terraform Cloud, Ansible Automation Platform, SaltStack Enterprise и столкнулись с багами или непонятными ошибками.

- Проблемы с безопасностью: Если вы подозреваете компрометацию Git-репозитория, CI/CD системы или сервера.

- Невозможность воспроизвести проблему: Если вы исчерпали все свои диагностические возможности и не можете локализовать источник проблемы, обратитесь за помощью к коллегам или сообществу.

Систематический подход к устранению неполадок, основанный на проверке каждого звена GitOps-цепочки (Git -> CI/CD -> IaaC/Config Tool -> Server -> Application), позволит вам быстро находить и решать большинство проблем.

FAQ: Часто задаваемые вопросы по GitOps на VPS/Dedicated

1. Нужен ли Kubernetes для GitOps?

Нет, Kubernetes не является обязательным требованием для GitOps. Хотя многие инструменты GitOps (например, Argo CD, FluxCD) изначально разработаны для Kubernetes, принципы GitOps (декларативное управление, Git как источник истины, автоматизация) применимы к любой инфраструктуре, включая VPS и выделенные серверы. Для таких сред используются инструменты управления конфигурациями, как Ansible или SaltStack, в связке с CI/CD системами.

2. В чем разница между GitOps и Infrastructure as Code (IaaC)?

IaaC — это практика управления и подготовки инфраструктуры с помощью кода, а не ручных процессов. GitOps — это набор операционных принципов, основанных на IaaC, где Git-репозиторий является единственным источником истины, и все изменения в инфраструктуре и приложениях управляются через Git-коммиты и автоматизированные пайплайны. GitOps — это, по сути, операционная модель для IaaC.

3. Можно ли использовать GitOps для баз данных на VPS?

Да, можно и нужно. Вы можете использовать GitOps для управления конфигурациями баз данных (например, параметры PostgreSQL, MySQL), создания пользователей, баз данных, а также для применения миграций схем. Terraform может создавать ресурсы базы данных, а Ansible — управлять их конфигурацией и деплоить миграции. Однако сами данные базы данных не хранятся в Git.

4. Как управлять секретами в GitOps-репозитории?

Никогда не храните секреты в открытом виде в Git. Используйте специализированные инструменты, такие как Ansible Vault для шифрования файлов в репозитории, или HashiCorp Vault для централизованного управления секретами. CI/CD пайплайн должен получать доступ к расшифрованным секретам только во время выполнения задачи, используя защищенные переменные или временные токены Vault.

5. Какие основные преимущества GitOps для малых команд/стартапов на VPS?

Для малых команд GitOps позволяет значительно сократить время на рутинные операции, минимизировать ошибки деплоя, обеспечить воспроизводимость окружений и упростить онбординг новых сотрудников. Это позволяет команде сосредоточиться на разработке продукта, а не на ручном администрировании, что критически важно для быстрых итераций и вывода продукта на рынок.

6. Как обеспечить безопасность CI/CD пайплайна в GitOps?

Безопасность CI/CD критична, так как он имеет доступ к инфраструктуре и секретам. Используйте принципы наименьших привилегий для учетных записей CI/CD, регулярно обновляйте раннеры и образы, изолируйте рабочие нагрузки, используйте защищенные переменные для секретов и настройте аудит всех действий пайплайна. Интеграция с HashiCorp Vault для динамических секретов значительно повышает безопасность.

7. Что такое "дрифт конфигурации" и как GitOps помогает его избежать?

Дрифт конфигурации — это ситуация, когда фактическое состояние сервера или инфраструктуры отличается от задокументированного или желаемого состояния. Это часто происходит из-за ручных изменений. GitOps предотвращает дрифт, делая Git единственным источником истины. Любое изменение должно быть закоммичено в Git и применено автоматически, или система должна автоматически восстанавливать желаемое состояние.

8. Можно ли использовать GitOps для управления обновлениями ОС и патчами безопасности?

Да, это одна из ключевых областей применения. С помощью Ansible или SaltStack вы можете описать желаемые версии пакетов или настроить автоматическое применение патчей безопасности. Изменения в этих конфигурациях в Git будут автоматически применяться к вашим серверам через CI/CD, обеспечивая актуальность и безопасность вашей системы.

9. Насколько сложно перейти на GitOps для существующей инфраструктуры?

Переход может быть сложным, особенно если существующая инфраструктура сильно "дрифтовала" или плохо задокументирована. Рекомендуется начать с малого: выбрать один некритичный сервис или тестовое окружение, полностью описать его состояние в Git, автоматизировать деплой, а затем постепенно расширять охват. Параллельное существование старого и нового подходов (strangler pattern) может помочь.

10. Как GitOps помогает в масштабировании инфраструктуры?

GitOps делает масштабирование предсказуемым и автоматизированным. Когда вам нужно добавить новые серверы, вы просто изменяете число экземпляров в Terraform-конфигурации и коммитите это в Git. CI/CD автоматически создает новые VPS и применяет к ним нужные конфигурации с помощью Ansible. Это позволяет быстро реагировать на изменение нагрузки, не прибегая к ручным операциям.

11. Какую роль играет мониторинг в GitOps-среде?

Мониторинг критически важен в GitOps. Он позволяет убедиться, что изменения, примененные через GitOps, работают корректно, и что инфраструктура соответствует желаемому состоянию. Мониторинг также помогает обнаруживать дрифт конфигурации (если кто-то все же внес ручные изменения), проблемы с производительностью или доступностью приложения после деплоя, и реагировать на них. Инструменты типа Prometheus и Grafana незаменимы.

Заключение: Будущее GitOps на традиционной инфраструктуре

К 2026 году GitOps окончательно утвердился не просто как модное слово, а как фундаментальная парадигма управления инфраструктурой и деплоем приложений. И хотя его корни глубоко уходят в мир Kubernetes, мы убедились, что его принципы и методологии не менее, а порой и более, актуальны и ценны для традиционных сред VPS и выделенных серверов. Для миллионов проектов, которые по тем или иным причинам не используют Kubernetes, GitOps предлагает путь к автоматизации, надежности и масштабируемости, ранее доступный только крупным облачным провайдерам.

Мы рассмотрели, почему GitOps важен в современной ИТ-среде, какие критерии определяют его успех, какие инструменты являются наиболее эффективными (Ansible, Terraform, SaltStack в связке с CI/CD) и как их применять на практике. Мы разобрали типичные ошибки, которые могут возникнуть при внедрении, и предложили чеклист для планомерного перехода. Экономический анализ показал, что, несмотря на первоначальные инвестиции в человеческие ресурсы и обучение, долгосрочные выгоды от GitOps в виде сокращения операционных расходов, повышения стабильности и ускорения вывода продуктов на рынок значительно перевешивают затраты.

Будущее GitOps на VPS/Dedicated выглядит многообещающим. Мы увидим дальнейшую интеграцию инструментов, улучшение удобства использования, возможно, появление новых "pull-based" агентов, специально адаптированных для традиционных ВМ. Искусственный интеллект и машинное обучение, вероятно, будут использоваться для предиктивного обнаружения дрифта конфигурации, автоматического создания плейбуков и оптимизации пайплайнов. Фокус будет смещаться на еще большую автоматизацию, самовосстановление и повышение безопасности.

Итоговые рекомендации:

- Начните с малого: Не пытайтесь автоматизировать все сразу. Выберите один некритичный сервис или тестовое окружение и внедрите GitOps там. Получите опыт, отработайте процессы, а затем масштабируйте.

- Инвестируйте в обучение: GitOps — это не только инструменты, но и изменение мышления. Убедитесь, что ваша команда понимает принципы и готова работать по-новому.

- Автоматизируйте все: Стремитесь к тому, чтобы любое изменение в инфраструктуре или приложении проходило через Git и CI/CD. Минимизируйте ручной доступ к серверам.