Как установить и настроить Fail2ban на VPS Ubuntu?

Защита вашего VPS хостинг от несанкционированного доступа – критически важная задача. Fail2ban – это мощный инструмент, который сканирует логи на предмет подозрительных действий, таких как неудачные попытки входа, и автоматически блокирует IP-адреса, с которых эти попытки исходят. В этой статье мы подробно рассмотрим процесс установки и настройки Fail2ban на VPS под управлением Ubuntu, чтобы обеспечить дополнительный уровень безопасности для вашего сервера.Мы охватим все этапы, от установки пакета Fail2ban до настройки фильтров для защиты от различных типов атак. Вы научитесь определять собственные правила блокировки и адаптировать Fail2ban под конкретные потребности вашего сервера. Этот гайд предназначен как для начинающих, так и для опытных пользователей Linux, стремящихся повысить безопасность своих VPS.

Содержание

- Установка Fail2ban

- Основная конфигурация Fail2ban

- Настройка Jail.local для защиты SSH

- Тестирование и проверка работы Fail2ban

- Автоматическое разблокирование IP-адресов

Установка Fail2ban

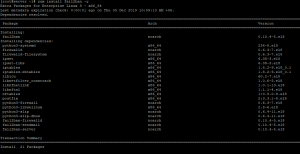

Первым шагом к защите вашего VPS является установка Fail2ban. Ubuntu предоставляет пакет Fail2ban в своих стандартных репозиториях, что значительно упрощает процесс установки. Для начала, обновите список пакетов, чтобы убедиться, что у вас самые последние версии:sudo apt updatesudo apt install fail2bansudo systemctl status fail2bansudo systemctl start fail2bansudo systemctl enable fail2bansudo apt update && sudo apt install fail2banfail2ban-client --versionsudo tail -f /var/log/fail2ban.logОсновная конфигурация Fail2ban

После успешной установки необходимо настроить Fail2ban для эффективной защиты вашего сервера. Конфигурация Fail2ban управляется через файлы `jail.conf` и `jail.local`. Важно понимать, что `jail.conf` является файлом конфигурации по умолчанию и не рекомендуется его напрямую изменять, поскольку обновления пакета могут перезаписать ваши изменения. Вместо этого следует использовать файл `jail.local` для переопределения параметров из `jail.conf`. Сначала создайте файл `jail.local` на основе `jail.conf`:sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.localsudo nano /etc/fail2ban/jail.local- `bantime`: Определяет, на сколько секунд будет заблокирован IP-адрес. Например, `bantime = 600` означает блокировку на 10 минут.

- `findtime`: Определяет, в течение какого времени Fail2ban будет отслеживать попытки входа. Например, `findtime = 600` означает, что Fail2ban будет учитывать попытки входа, сделанные в течение последних 10 минут.

- `maxretry`: Определяет, сколько неудачных попыток входа допустимо в течение `findtime` до блокировки IP-адреса. Например, `maxretry = 3` означает, что после трех неудачных попыток входа IP-адрес будет заблокирован.

- `destemail`: Укажите адрес электронной почты, на который будут отправляться уведомления о блокировках.

- `sendername`: Имя отправителя в электронных письмах уведомлений.

[DEFAULT]

bantime = 3600

findtime = 600

maxretry = 5

destemail = your_email@example.com

sendername = Fail2ban

sudo systemctl restart fail2ban[DEFAULT]

bantime = 7200 ; Блокировка на 2 часа

maxretry = 4 ; 4 неудачные попытки

[DEFAULT]

destemail = admin@example.com

sendername = Fail2ban VPS

mta = sendmail

action = %(action_mwl)s

[DEFAULT]

logfile = /var/log/my_custom_log.log

Настройка Jail.local для защиты SSH

Fail2ban использует «jails» (тюрьмы) для определения правил блокировки для различных сервисов. Каждая тюрьма связана с определенным сервисом (например, SSH, Apache, Nginx) и определяет, какие логи нужно мониторить, какие шаблоны искать и какие действия предпринимать при обнаружении подозрительной активности. По умолчанию, в файле `jail.conf` уже определены некоторые тюрьмы, но они часто отключены. Для активации и настройки тюрьмы для защиты SSH, необходимо внести изменения в файл `jail.local`. Откройте файл `jail.local` для редактирования:sudo nano /etc/fail2ban/jail.local[sshd]

enabled = true

port = ssh

logpath = %(sshd_log)s

backend = systemd

- `enabled = true`: Включает тюрьму sshd.

- `port = ssh`: Указывает порт, который Fail2ban будет защищать. В данном случае, это стандартный порт SSH (22). Если вы используете нестандартный порт SSH, замените `ssh` на номер вашего порта (например, `port = 2222`).

- `logpath = %(sshd_log)s`: Указывает путь к файлу журнала SSH. `%(sshd_log)s` – это переменная, определенная в `jail.conf`, которая указывает на стандартный файл журнала SSH.

- `backend = systemd`: Указывает, как Fail2ban будет отслеживать изменения в файле журнала. `systemd` — это система инициализации, используемая в Ubuntu. Другие возможные значения: `polling`, `gamin`, `inotify`. `systemd` обычно является наиболее эффективным и надежным способом.

sudo systemctl restart fail2ban[sshd]

enabled = true

port = 2222

logpath = %(sshd_log)s

backend = systemd

[sshd]

enabled = true

port = ssh

logpath = %(sshd_log)s

backend = systemd

filter = sshd

[sshd]

enabled = true

port = ssh

logpath = %(sshd_log)s

backend = systemd

bantime = 86400 ; Блокировка на 24 часа

Тестирование и проверка работы Fail2ban

После установки и настройки Fail2ban необходимо проверить его работоспособность, чтобы убедиться, что он эффективно защищает ваш сервер. Существует несколько способов это сделать:- Проверка статуса тюрьмы: Вы можете проверить статус конкретной тюрьмы с помощью команды `fail2ban-client`.

- Анализ журнала Fail2ban: Просмотр журнала Fail2ban позволяет увидеть, какие IP-адреса были заблокированы и почему.

- Эмуляция атаки: Вы можете эмулировать неудачные попытки входа, чтобы проверить, что Fail2ban правильно блокирует IP-адрес.

sudo fail2ban-client status sshd- Статус (включена или выключена)

- Количество заблокированных IP-адресов

- Список заблокированных IP-адресов

sudo tail -f /var/log/fail2ban.logsudo fail2ban-client set sshd unbanip 192.168.1.100sudo iptables -L FAIL2BAN-SSHDsudo fail2ban-client reloadАвтоматическое разблокирование IP-адресов

В некоторых случаях может потребоваться автоматическое разблокирование IP-адресов после определенного периода времени. Fail2ban по умолчанию блокирует IP-адреса на указанное время (`bantime`), но иногда необходимо, чтобы IP-адрес был разблокирован автоматически раньше, например, если блокировка произошла по ошибке или если динамический IP-адрес изменился. Для реализации автоматического разблокирования можно использовать несколько подходов:- Установка короткого времени блокировки: Самый простой способ — установить небольшое значение для параметра `bantime`. Однако это может сделать ваш сервер более уязвимым для атак, поскольку злоумышленник сможет повторить попытки входа через короткий промежуток времени.

- Использование скриптов для автоматической разблокировки: Более сложный, но и более гибкий подход — использование скриптов, которые автоматически разблокируют IP-адреса после определенного периода времени.

#!/bin/bash

# Время в секундах, через которое нужно разблокировать IP-адреса

UNBAN_TIME=3600

# Тюрьмы, для которых нужно выполнять автоматическую разблокировку

JAILS="sshd"

for JAIL in $JAILS; do

fail2ban-client status $JAIL | grep "Banned IP list:" | awk '{print $4}' | tr -d '[]' | tr ',' '\n' | while read IP; do

BAN_TIME=$(fail2ban-client get $JAIL banip $IP | grep "Ban since" | awk '{print $3 " " $4 " " $5 " " $6 " " $7}')

BAN_TIMESTAMP=$(date -d "$BAN_TIME" +%s)

CURRENT_TIMESTAMP=$(date +%s)

ELAPSED_TIME=$((CURRENT_TIMESTAMP - BAN_TIMESTAMP))

if [ "$ELAPSED_TIME" -gt "$UNBAN_TIME" ]; then

fail2ban-client set $JAIL unbanip $IP

echo "$(date) - Разблокирован IP $IP в тюрьме $JAIL" >> /var/log/fail2ban-auto-unban.log

fi

done

done

- Определяет время в секундах, через которое нужно разблокировать IP-адреса (`UNBAN_TIME`).

- Определяет список тюрем, для которых нужно выполнять автоматическую разблокировку (`JAILS`).

- Проходит по списку заблокированных IP-адресов для каждой тюрьмы.

- Определяет время блокировки IP-адреса.

- Если время блокировки превышает заданное значение (`UNBAN_TIME`), разблокирует IP-адрес.

- Записывает информацию о разблокировке в лог-файл.

sudo chmod +x /usr/local/bin/fail2ban-auto-unban.shsudo crontab -e0 * * * * /usr/local/bin/fail2ban-auto-unban.sh[DEFAULT]

bantime = 300 ; Блокировка на 5 минут

; Запуск скрипта раз в минуту для разблокировки

- * * * * /usr/local/bin/fail2ban-auto-unban.sh

JAILS="sshd apache"

echo "$(date) - Разблокирован IP $IP в тюрьме $JAIL" >> /var/log/fail2ban-auto-unban.log