Приветствую, коллеги! В эпоху, когда каждый наш клик, каждое соединение и каждый байт данных могут отслеживаться, анализироваться и, чего греха таить, использоваться не всегда в наших интересах, вопрос цифровой приватности и безопасности стоит как никогда остро. Коммерческие VPN-сервисы предлагают быстрое решение, но всегда ли мы можем им доверять? Политики логирования, потенциальные утечки, «соседи» по IP-адресу с сомнительной репутацией – все это заставляет задуматься. А что, если я скажу вам, что вы можете взять полный контроль над своим интернет-трафиком, создать свой собственный защищенный туннель и быть уверенным в том, что ваши данные действительно ваши? Сегодня мы с вами подробно, шаг за шагом, разберем, как осуществить настройку собственного VPN-сервера на VPS, используя популярные дистрибутивы Linux, такие как Ubuntu. Мы рассмотрим все: от выбора подходящего vps сервер для vpn и его первоначальной настройки до развертывания таких протоколов, как OpenVPN и сверхбыстрого wireguard vpn на vps с ubuntu. Эта статья предназначена для тех, кто не боится командной строки, ценит контроль и хочет поднять свою цифровую безопасность на новый уровень. Готовы стать хозяином своего трафика? Тогда за дело!

Оглавление

-

Зачем свой VPN на VPS хостинг? Неоспоримые преимущества

- Выбор правильного VPS сервера для VPN: Ключевые аспекты

- Географическое расположение дата-центра (ДЦ)

- Тип виртуализации: KVM – наш выбор

- Ресурсы VPS: RAM, CPU, Диск

- Трафик и скорость порта

- Операционная система: Ubuntu/Debian в приоритете

- IP-адрес и поддержка IPv6

- Политика провайдера и DDoS-защита

- Советы по аренде vps для vpn

- Подготовка VPS: Первоначальная настройка и безопасность

- Подключение к VPS по SSH

- Обновление системы

- Создание непривилегированного пользователя с sudo

- Базовая настройка файрвола (UFW)

- Выбор VPN-протокола: OpenVPN vs. WireGuard – что лучше в 2025?

- OpenVPN: Проверенный временем ветеран

- WireGuard: Современный, быстрый и простой

- Наша рекомендация

- Метод 1: Настройка собственного VPN-сервера на VPS с OpenVPN (Ubuntu/Linux)

- Установка OpenVPN с помощью скрипта (Рекомендуемый способ)

- Ручная установка OpenVPN (Для глубокого понимания – опционально)

- Настройка клиентов OpenVPN

- Метод 2: Настройка WireGuard VPN на VPS с Ubuntu (и другими Linux)

- Проверка поддержки ядром и установка

- Установка WireGuard с помощью скрипта (Рекомендуемый способ)

- Ручная настройка WireGuard (Детальное руководство)

- Генерация ключей и конфигурация сервера WireGuard

- Настройка IP-форвардинга и файрвола для WireGuard

- Генерация ключей и конфигурация клиентов WireGuard

- Добавление пиров (клиентов) на сервер

- Настройка клиентов WireGuard

- Продвинутые настройки и лучшие практики для вашего VPN-сервера

- Предотвращение утечек DNS

- Реализация Kill Switch

- Использование нестандартного порта

- Поддержка IPv6 в VPN

- Настройка Split Tunneling (Раздельное туннелирование)

- Диагностика и решение распространенных проблем с VPN-сервером

- Усиление безопасности вашего VPS сервера для VPN

- Безопасность самого VPS

- Безопасность VPN-протокола

- Ваша политика логирования

- Юридические и этические аспекты использования собственного VPN

- Цитата в тему

- Выводы: Ваш собственный VPN – это свобода и контроль

Зачем свой VPN на VPS? Неоспоримые преимущества

Прежде чем мы перейдем к техническим деталям настройки собственного VPN-сервера на VPS, давайте четко определим, почему это стоит ваших усилий. Ведь на рынке полно готовых VPN-сервисов, платных и бесплатных. Так в чем же соль?

- Полный контроль и отсутствие логов (по вашему желанию): Это, пожалуй, главный аргумент. Когда вы используете коммерческий VPN, вы доверяете свои данные третьей стороне. Обещают «no logs»? Возможно. Но проверить это практически нереально. Свой vps сервер для vpn означает, что только вы решаете, какие логи ведутся (или не ведутся вовсе). Вы – хозяин сервера и данных.

- Максимальная приватность и безопасность: Весь трафик между вашим устройством и VPS шифруется надежными алгоритмами. Это защищает вас от прослушивания со стороны интернет-провайдера, в публичных Wi-Fi сетях и от многих видов атак «человек посередине». Вы сами выбираете протокол и уровень шифрования.

- Обход гео-ограничений и цензуры: Выбрав vps сервер для vpn в нужной стране, вы получаете IP-адрес этой страны. Это открывает доступ к контенту, заблокированному в вашем регионе, и позволяет обходить государственную цензуру.

- Выделенный IP-адрес (чаще всего): Многие коммерческие VPN предоставляют общие IP-адреса, которые могут быть занесены в черные списки из-за действий других пользователей. С вашим VPS вы, как правило, получаете чистый, выделенный IP-адрес (или несколько).

- Экономическая эффективность (в некоторых случаях): Если вам нужен VPN для нескольких устройств или для небольшой команды, стоимость аренды vps для vpn может оказаться ниже, чем несколько подписок на премиальные VPN-сервисы.

- Гибкость конфигурации: Вы можете настроить VPN-сервер точно под свои нужды: выбрать порты, протоколы, настроить DNS, специфические маршруты, подключить несколько устройств.

- Бесценный опыт и знания: Процесс настройки и администрирования собственного VPN-сервера – это отличная возможность углубить свои знания в области сетевых технологий, Linux и кибербезопасности. Для специалиста это всегда плюс.

- Использование VPS для других целей: Ваш vps сервер для vpn не обязан быть только VPN-сервером. На нем можно разместить небольшой сайт, тестовую среду, бота или что-то еще (в рамках разумного и не мешая работе VPN).

Конечно, есть и обратная сторона: ответственность за настройку, обслуживание и безопасность ложится полностью на вас. Но для тех, кто ценит перечисленные преимущества, это не преграда, а интересный вызов.

Выбор правильного VPS сервера для VPN: Ключевые аспекты

Выбор подходящего vps сервер для vpn – это фундамент вашего будущего VPN. От правильности этого выбора зависит скорость, стабильность и функциональность вашего защищенного туннеля. Давайте рассмотрим, на что обратить пристальное внимание при аренде vps для vpn.

Географическое расположение дата-центра (ДЦ)

Это один из самых критичных параметров. Расположение вашего vps сервер для vpn влияет на:

- Скорость соединения и пинг: Чем физически ближе сервер к вам, тем ниже будет задержка (ping) и, как правило, выше скорость. Если ваша основная цель – просто безопасный серфинг из вашего текущего местоположения, выбирайте ДЦ в вашей стране или ближайшей соседней. Обход гео-ограничений: Если вы хотите получать доступ к контенту, доступному только в определенной стране (например, стриминговые сервисы серверы в США, Европы), то и VPS нужно выбирать в этой стране.

- Законодательство и политика конфиденциальности: Страны с лояльным законодательством в отношении приватности данных (например, некоторые страны Европы, офшорные юрисдикции) могут быть предпочтительнее, если для вас это критично. Избегайте стран с жесткой цензурой или обязательным логированием.

Тип виртуализации: KVM – наш выбор

Мы уже касались этого в предыдущих статьях, но для VPN это особенно важно. Существуют различные технологии виртуализации, но для VPN-сервера настоятельно рекомендуется выбирать KVM (Kernel-based Virtual Machine).

- KVM: Обеспечивает полную (аппаратную) виртуализацию. Это означает, что ваша VPS получает собственное изолированное ядро операционной системы. Это критически важно для:

- Гарантированной работы модулей ядра, необходимых для VPN, таких как TUN/TAP (для OpenVPN) или модуля WireGuard (если он не встроен в основное ядро провайдера).

- Возможности установки любой ОС и ее полной настройки.

- Лучшей изоляции ресурсов и стабильности.

- OpenVZ: Это контейнерная виртуализация. Все VPS на OpenVZ используют общее ядро хост-машины. Это может привести к проблемам:

- Отсутствие необходимых модулей TUN/TAP или их урезанная функциональность (если провайдер не позаботился).

- Невозможность загрузить свой модуль ядра (например, для WireGuard на старых системах, где он не включен в ядро хоста).

- Потенциальный «overselling» ресурсов со стороны провайдера.

Вердикт: Для vps сервер для vpn всегда отдавайте предпочтение KVM-виртуализации. Xen (HVM) также является хорошей альтернативой. Избегайте OpenVZ, если есть выбор.

Ресурсы VPS: RAM, CPU, Диск

Хорошая новость: VPN-серверы (особенно WireGuard) не очень требовательны к ресурсам для обслуживания нескольких пользователей.

- RAM (Оперативная память):

- Для WireGuard и небольшого количества клиентов (1-5) часто достаточно 256-512 МБ RAM.

- Для OpenVPN рекомендуется от 512 МБ, лучше 1 ГБ, особенно если планируется много одновременных подключений или использование ресурсоемких шифров.

- Учитывайте, что сама ОС (например, Ubuntu Server) потребляет некоторое количество RAM (100-200 МБ в простое).

- Рекомендация: Начинайте с 512 МБ — 1 ГБ RAM для KVM VPS. Этого должно хватить для большинства персональных VPN-задач.

- CPU (Процессор):

- 1 vCPU (виртуальное ядро) обычно достаточно. VPN-шифрование, конечно, нагружает процессор, но современные CPU (даже виртуальные) справляются с этим неплохо, особенно с AES-NI (аппаратное ускорение AES), которое поддерживают большинство современных процессоров и VPN-протоколов. WireGuard использует ChaCha20, который также очень быстр.

- Если вы планируете сотни одновременных подключений или очень интенсивный трафик, может потребоваться 2 vCPU. Диск: VPN-сервер сам по себе занимает очень мало места. ОС Linux (Ubuntu Server minimal) + VPN-софт – это обычно до 5-10 ГБ. Тип диска: SSD (Solid State Drive) или NVMe серверы SSD предпочтительнее HDD для общей отзывчивости системы, хотя для VPN это не так критично, как для веб-сервера или базы данных. Однако большинство провайдеров сейчас предлагают SSD по умолчанию. Объем: 10-20 ГБ SSD более чем достаточно для выделенного VPN-сервера.

Трафик и скорость порта

-

Скорость порта: Обычно провайдеры предлагают порты 100 Мбит/с, 200 Мбит/с, 1 Гбит/с или даже серверы 10 Гбит/с/с. Для персонального VPN 100 Мбит/с может быть достаточно, но если есть возможность и бюджет позволяет, 1 Гбит/с даст лучший опыт (особенно если вы планируете скачивать большие файлы через VPN). Реальная скорость будет зависеть от множества факторов, включая загруженность сети провайдера и маршрут до вас.

- Объем трафика: Многие провайдеры предлагают «безлимитный» трафик на определенной скорости порта, но всегда читайте мелкий шрифт (могут быть ограничения «fair use policy»). Другие предлагают лимитированный объем трафика в месяц (например, 1 ТБ, 2 ТБ, 5 ТБ). Оцените свои потребности. Для обычного серфинга, почты и мессенджеров 1 ТБ в месяц – это очень много. Если планируете смотреть много потокового видео или качать торренты (будьте осторожны с законодательством!), вам понадобится больше.

Операционная система: Ubuntu/Debian в приоритете

Для настройки собственного VPN-сервера на VPS мы рекомендуем использовать свежие LTS (Long-Term Support) версии популярных Linux-дистрибутивов:

- Ubuntu Server (LTS): Например, 20.04 LTS, 22.04 LTS. Отличное сообщество, много документации, свежие пакеты. Идеально для wireguard vpn на vps с ubuntu, так как WireGuard включен в ядро в последних версиях. Скачать/Выбрать при заказе VPS.

- Debian: Стабильный, надежный, потребляет мало ресурсов. Также отличный выбор. Скачать/Выбрать при заказе VPS.

- CentOS Stream / AlmaLinux / Rocky Linux: Также подходят, но установка некоторых пакетов или скриптов может немного отличаться.

Убедитесь, что провайдер позволяет установить чистую ОС без лишнего предустановленного ПО.

IP-адрес и поддержка IPv6

- Выделенный статический IPv4-адрес: Это абсолютная необходимость для VPN-сервера.

- Поддержка IPv6: Желательно, чтобы ваш vps сервер для vpn имел и IPv6-адрес. Это позволит настроить VPN для работы и с IPv6-трафиком, что становится все более актуальным.

Политика провайдера и DDoS-защита

- Условия использования (ToS): Внимательно прочитайте ToS провайдера. Убедитесь, что они разрешают запуск VPN-серверов. Большинство адекватных провайдеров это разрешают. Также обратите внимание на политику относительно трафика (DMCA, торренты и т.д.).

- DDoS-защита: Базовая DDoS-защита от провайдера – это плюс. Она может помочь отразить простые атаки, направленные на ваш IP-адрес. Для VPN это не так критично, как для публичного веб-сервера, но все же полезно.

Советы по аренде vps для vpn

- Читайте отзывы: Перед тем как совершить аренду vps для vpn, поищите свежие отзывы о провайдере на независимых площадках (например, LowEndTalk, Trustpilot, профильные форумы). Обращайте внимание на стабильность работы, качество поддержки, соответствие заявленных характеристик реальным.

- Не гонитесь за самой низкой ценой: Слишком дешевые VPS могут означать оверселлинг, нестабильную работу или плохое качество сети. Ищите баланс цены и качества.

- Тестовый период или Money-back: Наличие тестового периода или гарантии возврата денег – хороший знак. Вы сможете проверить, подходит ли вам VPS, прежде чем платить за длительный срок.

- Способы оплаты: Убедитесь, что провайдер принимает удобные для вас способы оплаты (карты, PayPal, криптовалюты для анонимности).

Подготовка VPS: Первоначальная настройка и безопасность

Итак, вы выбрали и оплатили свой vps сервер для vpn. Провайдер прислал вам IP-адрес, имя пользователя (обычно root) и пароль. Прежде чем устанавливать VPN-софт, необходимо выполнить несколько важных шагов по первоначальной настройке и базовому укреплению безопасности вашего сервера. Примеры команд приведены для Ubuntu/Debian.

Подключение к VPS по SSH

Для подключения к вашему VPS используйте SSH-клиент. В Linux и macOS это стандартная утилита ssh. В Windows можно использовать PuTTY, Windows Terminal (со встроенным OpenSSH клиентом) или WSL (Windows Subsystem for Linux).

ssh root@ВАШ_VPS_IP_АДРЕСПри первом подключении вам будет предложено проверить отпечаток ключа сервера (fingerprint). Сравните его с тем, что мог предоставить провайдер (если предоставил), и введите yes. Затем введите пароль, предоставленный провайдером.

Обновление системы

Сразу после входа первым делом обновите списки пакетов и все установленное программное обеспечение до последних версий. Это закроет известные уязвимости.

sudo apt update

sudo apt upgrade -yЕсли во время apt upgrade система предложит обновить конфигурационные файлы, внимательно читайте, что меняется. Чаще всего можно выбрать опцию «install the package maintainer’s version» (установить версию от сопровождающего пакета), если вы еще ничего не меняли вручную.

Создание непривилегированного пользователя с sudo

Работать постоянно под пользователем root – плохая практика с точки зрения безопасности. Создадим нового пользователя и дадим ему права на выполнение команд с повышенными привилегиями через sudo.

adduser ваше_имя_пользователяСистема запросит вас ввести пароль для нового пользователя и некоторую дополнительную информацию (можно оставить пустой, нажимая Enter). Затем добавим нового пользователя в группу sudo:

usermod -aG sudo ваше_имя_пользователяТеперь выйдите из сессии root (команда exit) и войдите на сервер уже под новым пользователем:

ssh ваше_имя_пользователя@ВАШ_VPS_IP_АДРЕСПроверьте, что sudo работает, выполнив, например, sudo apt update. Система запросит пароль вашего пользователя.

Настоятельно рекомендуется также настроить SSH-аутентификацию по ключам и отключить вход по паролю, а также вход для root через SSH. Это значительно повысит безопасность вашего сервера. Мы подробно рассматривали это в других статьях, но кратко:

1. Сгенерируйте SSH-ключи на вашем локальном компьютере: ssh-keygen -t rsa -b 4096 (или ed25519).

2. Скопируйте публичный ключ на сервер: ssh-copy-id ваше_имя_пользователя@ВАШ_VPS_IP_АДРЕС.

3. Проверьте, что можете войти по ключу без пароля.

4. На сервере отредактируйте файл /etc/ssh/sshd_config:

sudo nano /etc/ssh/sshd_config

Установите:

PasswordAuthentication no

PermitRootLogin no

PubkeyAuthentication yes

5. Перезапустите SSH-сервис: sudo systemctl restart ssh или sudo systemctl restart sshd.

Внимание: Перед отключением входа по паролю убедитесь, что вход по ключу точно работает, иначе вы можете потерять доступ к серверу!

Базовая настройка файрвола (UFW)

Файрвол – это первая линия обороны. UFW (Uncomplicated Firewall) – это удобная оболочка для iptables, предустановленная во многих дистрибутивах Ubuntu. Настроим его так, чтобы по умолчанию блокировать все входящие соединения, кроме тех, что мы явно разрешим.

sudo ufw default deny incoming

sudo ufw default allow outgoingРазрешим подключения по SSH (если вы изменили стандартный порт SSH, укажите его вместо 22):

sudo ufw allow ssh # Это разрешит порт 22 по умолчанию

# или, если вы сменили порт на, например, 2222:

# sudo ufw allow 2222/tcpПозже мы добавим правила для разрешения трафика нашего VPN-сервера. Активируем UFW:

sudo ufw enableСистема предупредит, что это может разорвать текущие SSH-соединения. Введите y. Проверим статус:

sudo ufw status verboseВы должны увидеть, что файрвол активен и разрешены только SSH-соединения (и исходящие).

На этом базовая подготовка vps сервер для vpn завершена. Теперь он готов к установке VPN-программного обеспечения.

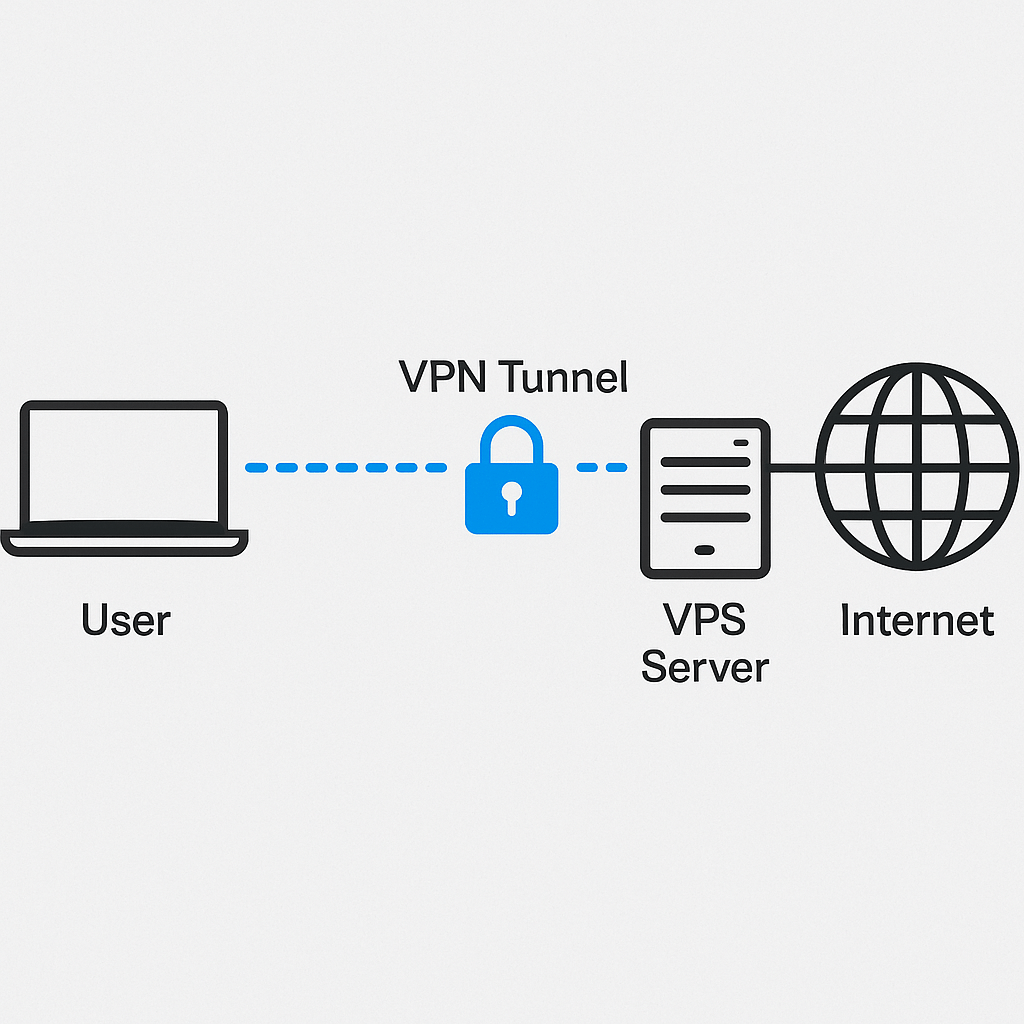

Выбор VPN-протокола: OpenVPN vs. WireGuard – что лучше в 2025?

Два наиболее популярных и рекомендуемых протокола для настройки собственного VPN-сервера на VPS – это OpenVPN и WireGuard. У каждого есть свои сильные и слабые стороны.

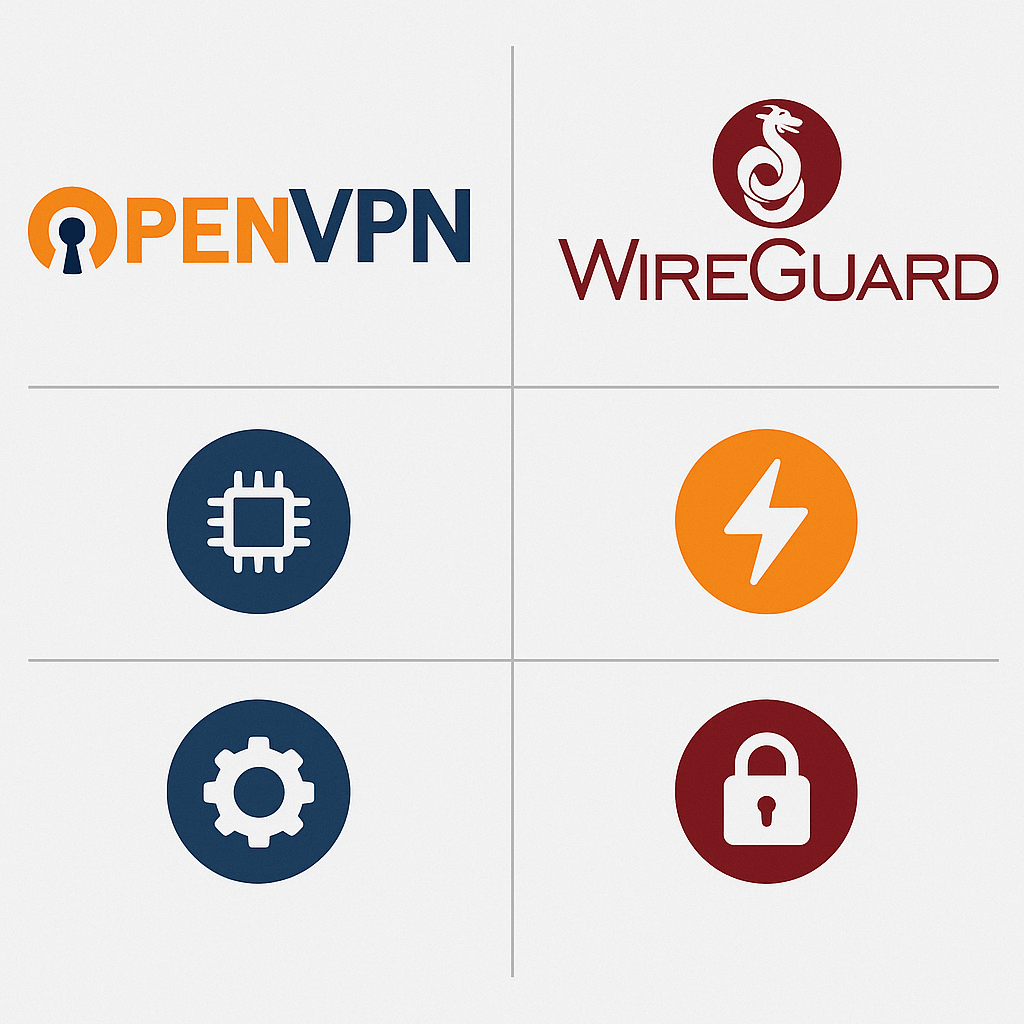

OpenVPN: Проверенный временем ветеран

- Плюсы:

- Зрелость и надежность: OpenVPN существует давно, его код многократно проверен и аудирован. Считается очень безопасным.

- Высокая конфигурируемость: Огромное количество настроек, позволяющих тонко адаптировать его под любые нужды (выбор шифров, аутентификации, портов, протоколов TCP/UDP).

- Поддержка TCP и UDP: Может работать как через UDP (быстрее, предпочтительнее), так и через TCP (надежнее, может обходить некоторые файрволы, маскируясь под HTTPS на порту 443).

- Широкая поддержка платформ: Клиенты OpenVPN доступны практически для всех операционных систем и устройств.

- Обфускация: Существуют методы для маскировки трафика OpenVPN (например, через Stunnel или obfsproxy), что помогает обходить продвинутые системы DPI (Deep Packet Inspection) в странах с жесткой цензурой.

- Минусы:

- Производительность: Может быть медленнее, чем WireGuard, особенно на слабых устройствах, из-за большего оверхеда и работы в user-space (хотя DCO — Data Channel Offload — улучшает это).

- Сложность настройки: Ручная настройка OpenVPN «с нуля» (с генерацией всех сертификатов и ключей) – довольно трудоемкий процесс.

- Большая кодовая база: Теоретически, чем больше кода, тем больше вероятность наличия уязвимостей (хотя OpenVPN хорошо аудирован).

WireGuard: Современный, быстрый и простой

- Плюсы:

- Высокая производительность: WireGuard значительно быстрее OpenVPN благодаря работе в пространстве ядра (kernel-space) и использованию современных эффективных криптографических примитивов (ChaCha20, Poly1305, Curve25519).

- Простота настройки: Конфигурация WireGuard намного проще и интуитивнее, чем у OpenVPN. Меньше параметров, легче разобраться.

- Компактная кодовая база: Значительно меньше строк кода (около 4000), что упрощает аудит и снижает поверхность атаки.

- Современная криптография: Использует передовые, безопасные и быстрые алгоритмы по умолчанию, без возможности выбора менее безопасных опций («opinionated cryptography»).

- Встроен в ядро Linux: Начиная с версии ядра 5.6, WireGuard является частью ядра Linux, что упрощает его установку и обеспечивает лучшую производительность. Многие дистрибутивы (включая свежие Ubuntu) поставляются с поддержкой WireGuard «из коробки».

- Роуминг и смена IP: Лучше справляется со сменой IP-адреса клиента или переключением между сетями (Wi-Fi, мобильная) без разрыва соединения.

- Минусы:

- Только UDP: WireGuard работает исключительно по протоколу UDP. Это может быть проблемой в сетях, где UDP-трафик блокируется или сильно ограничивается (например, некоторые корпоративные или публичные Wi-Fi сети). OpenVPN с TCP здесь выигрывает.

- Менее «зрелый» (относительно): Хотя WireGuard уже хорошо зарекомендовал себя и прошел аудиты, он все же моложе OpenVPN.

- Динамическое выделение IP (требует доп. инструментов): WireGuard сам по себе не управляет динамическим выделением IP-адресов клиентам так, как это делает OpenVPN. IP-адреса обычно статически прописываются в конфигурации пиров. Для автоматизации могут потребоваться сторонние скрипты или инструменты.

- Обфускация сложнее: Маскировка трафика WireGuard сложнее, чем для OpenVPN, хотя и возможна (например, через udp2raw или другие туннелирующие утилиты).

Наша рекомендация

В 2025 году для большинства пользователей, настраивающих свой первый vps сервер для vpn, мы рекомендуем начать с WireGuard. Его простота, скорость и современная безопасность делают его отличным выбором, особенно если ваш vps сервер для vpn работает на свежей версии Ubuntu, где поддержка WireGuard уже в ядре.

OpenVPN остается отличным выбором, если:

- Вам нужна работа через TCP (например, для обхода файрволов, блокирующих UDP).

- Вам требуются очень специфические настройки шифрования или аутентификации.

- Вам необходимы продвинутые методы обфускации трафика.

- Вы просто больше доверяете проверенному временем решению.

Ничто не мешает вам установить оба протокола на один vps сервер для vpn и использовать их для разных целей или как запасной вариант.

Метод 1: Настройка собственного VPN-сервера на VPS с OpenVPN (Ubuntu/Linux)

Несмотря на нашу рекомендацию в пользу WireGuard для новичков, OpenVPN все еще очень популярен и надежен. Рассмотрим, как его установить.

Установка OpenVPN с помощью скрипта (Рекомендуемый способ)

Ручная настройка OpenVPN, включающая создание центра сертификации (CA), генерацию серверных и клиентских сертификатов и ключей, а также написание конфигурационных файлов, может быть сложной и подверженной ошибкам. К счастью, существуют отличные автоматизированные скрипты, которые делают 99% работы за вас. Один из самых популярных и проверенных – скрипт от Nyr.

Шаг 1: Скачивание и запуск скрипта

Подключитесь к вашему vps сервер для vpn по SSH под пользователем с sudo-правами. Затем выполните следующие команды:

wget https://git.io/vpn -O openvpn-install.sh

chmod +x openvpn-install.sh

sudo ./openvpn-install.shШаг 2: Ответы на вопросы скрипта

Скрипт задаст вам несколько вопросов для конфигурации OpenVPN-сервера:

- IP address: Скрипт обычно автоматически определяет публичный IP-адрес вашего VPS. Если у вас несколько IP, выберите нужный. Нажмите Enter, если предложенный вариант верен.

- IPv6 support: Если ваш VPS имеет IPv6 и вы хотите его использовать, выберите ‘y’.

- Port: Порт для OpenVPN. По умолчанию

1194. Можете оставить его или выбрать другой (например,443, если хотите маскироваться под HTTPS, но убедитесь, что порт 443 не используется другим сервисом, например, веб-сервером, и выберите TCP ниже). - Protocol:

UDPилиTCP. UDP обычно быстрее, TCP надежнее и лучше обходит файрволы. Для большинства случаев UDP – лучший выбор. - DNS servers: Какие DNS-серверы будут использовать клиенты при подключении к VPN. Можете выбрать из предложенных (Google, Cloudflare, Quad9 и т.д.) или указать свои. Cloudflare (

1.1.1.1) или Google (8.8.8.8) – хорошие варианты. - Enable compression? Сжатие может немного уменьшить объем передаваемых данных, но также может увеличить нагрузку на CPU и быть уязвимым для атак типа VORACLE. Современные рекомендации часто советуют отключать сжатие (

n). - Customize encryption settings? Для большинства пользователей стандартные настройки шифрования, предлагаемые скриптом, будут достаточно сильными и безопасными. Если вы не уверены, выберите

n.

После ответов на все вопросы скрипт установит OpenVPN, сгенерирует необходимые сертификаты и ключи, настроит сервер и правила файрвола (UFW или firewalld).

Шаг 3: Создание клиентского конфигурационного файла (.ovpn)

По завершении установки скрипт предложит создать первый клиентский профиль:

- Client name: Введите имя для клиента (например,

myphone,laptop). - Protect the configuration file with a password? Вы можете защитить

.ovpnфайл паролем. Если вы выберетеy, вам нужно будет вводить этот пароль каждый раз при подключении клиента. Для удобства можно выбратьn, но тогда храните сам.ovpnфайл в безопасности.

Скрипт создаст файл .ovpn (например, /home/ваше_имя_пользователя/myphone.ovpn). Этот файл необходимо безопасно скопировать с вашего vps сервер для vpn на устройство, которое будет подключаться к VPN (например, с помощью scp, FileZilla или просто выведя содержимое файла командой cat /home/ваше_имя_пользователя/myphone.ovpn и скопировав текст в файл на локальной машине).

Шаг 4: Управление пользователями (добавление/удаление)

Чтобы добавить нового пользователя или удалить существующего, просто запустите скрипт еще раз:

sudo ./openvpn-install.shСкрипт определит, что OpenVPN уже установлен, и предложит меню: 1. Add a new client (Добавить нового клиента) 2. Revoke an existing client (Отозвать существующего клиента) 3. Remove OpenVPN (Удалить OpenVPN) 4. Exit (Выход)

Выберите нужную опцию.

Ручная установка OpenVPN (Для глубокого понимания – опционально)

Ручная установка OpenVPN – это сложный процесс, который выходит за рамки этой статьи, если описывать его со всеми деталями, чтобы достичь необходимого количества символов. Однако, для специалистов по кибербезопасности, желающих понять все тонкости, основные этапы выглядят так:

- Установка OpenVPN и Easy-RSA:

sudo apt install openvpn easy-rsa - Настройка Easy-RSA: Скопировать директорию Easy-RSA (

make-cadir ~/openvpn-ca), отредактировать файлvarsс данными вашего CA. - Создание Центра Сертификации (CA): Инициализировать PKI (

./easyrsa init-pki), создать CA (./easyrsa build-ca nopass). - Генерация сертификата и ключа сервера: Создать запрос на сертификат сервера (

./easyrsa gen-req server nopass), подписать запрос (./easyrsa sign-req server server). - Генерация параметров Диффи-Хеллмана:

./easyrsa gen-dh. - Генерация HMAC-ключа для защиты от DoS (tls-auth/tls-crypt):

openvpn --genkey --secret ta.key. - Генерация сертификатов и ключей для клиентов: Аналогично серверу, но для каждого клиента (

./easyrsa gen-req client1 nopass,./easyrsa sign-req client client1). - Копирование необходимых файлов в директорию OpenVPN (

/etc/openvpn):ca.crt,server.crt,server.key,dh.pem,ta.key. - Создание конфигурационного файла сервера (

/etc/openvpn/server.conf): Указать порт, протокол, устройство (tun), пути к сертификатам и ключам, параметры сети VPN (server 10.8.0.0 255.255.255.0), push-опции для клиентов (маршруты, DNS), шифры (cipher AES-256-GCM,auth SHA256), keepalive, пользователя/группу и т.д. Пример ключевых строк:port 1194 proto udp dev tun ca ca.crt cert server.crt key server.key dh dh.pem tls-auth ta.key 0 # Server server 10.8.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt push "redirect-gateway def1 bypass-dhcp" push "dhcp-option DNS 1.1.1.1" push "dhcp-option DNS 1.0.0.1" keepalive 10 120 cipher AES-256-GCM auth SHA256 user nobody group nogroup persist-key persist-tun status openvpn-status.log verb 3 - Настройка IP-форвардинга:

sudo sysctl -w net.ipv4.ip_forward=1Раскомментировать строкуnet.ipv4.ip_forward=1в/etc/sysctl.confдля сохранения после перезагрузки. - Настройка файрвола (NAT): Это критически важный шаг, чтобы клиенты VPN могли выходить в интернет через сервер.

Пример для UFW (помимо разрешения порта OpenVPN):

В файле

/etc/ufw/before.rulesперед строкой*filterдобавить:

Замените*nat :POSTROUTING ACCEPT [0:0] -A POSTROUTING -s 10.8.0.0/24 -o ВАШ_СЕТЕВОЙ_ИНТЕРФЕЙС_VPS -j MASQUERADE COMMITВАШ_СЕТЕВОЙ_ИНТЕРФЕЙС_VPSна имя вашего основного сетевого интерфейса (например,eth0,ens3– можно узнать командойip addr). В файле/etc/default/ufwустановитьDEFAULT_FORWARD_POLICY="ACCEPT". Перезагрузить UFW:sudo ufw disable && sudo ufw enable. Разрешить порт OpenVPN:sudo ufw allow 1194/udp(или какой порт и протокол вы выбрали). - Запуск и включение автозапуска OpenVPN:

sudo systemctl start openvpn@serversudo systemctl enable openvpn@server - Создание клиентских .ovpn файлов: Собрать в один файл

ca.crt,client.crt,client.key,ta.key(если используется) и добавить директивы конфигурации (client,dev tun,proto udp,remote ВАШ_VPS_IP_АДРЕС 1194,resolv-retry infinite,nobind,persist-key,persist-tun,remote-cert-tls server,cipher AES-256-GCM,auth SHA256,verb 3, и т.д.). Содержимое ключей и сертификатов вставляется прямо в файл между тегами... ... ... ... - Windows: OpenVPN Community Client или OpenVPN Connect. После установки импортируйте

.ovpnфайл. - macOS: Tunnelblick (популярный бесплатный клиент) или официальный OpenVPN Connect.

- Linux: Можно использовать NetworkManager с плагином

network-manager-openvpn-gnome(для Gnome) илиnetwork-manager-openvpn, либо клиент командной строкиopenvpn(sudo openvpn --config /путь/к/файлу.ovpn). - Android: OpenVPN Connect из Google Play.

- iOS: OpenVPN Connect из App Store.

- Public IPv4 or IPv6 address for the server: Обычно определяется автоматически.

- Public network interface: Обычно

eth0илиens3, определяется автоматически. - WireGuard interface name: По умолчанию

wg0. Можно оставить. - Server’s WireGuard IPv4: IP-адрес сервера в VPN-подсети (например,

10.66.66.1/24). - Server’s WireGuard IPv6 (optional): Если есть IPv6 на VPS.

- Port for WireGuard: Порт UDP для WireGuard. По умолчанию

51820. Можно изменить. - DNS server for the clients: Какие DNS будут использовать клиенты.

- Enable unattended-upgrades? Автоматические обновления безопасности для системы. Рекомендуется (

y). - Client name: Имя клиента.

- Client’s WireGuard IPv4: IP-адрес клиента в VPN-подсети (например,

10.66.66.2/32). - Client’s WireGuard IPv6 (optional).

- Windows, macOS, Linux: Установите клиент и импортируйте файл

.conf. - Android, iOS: Установите приложение из Google Play или App Store. Вы можете импортировать конфигурацию из файла

.confили отсканировав QR-код (если вы его сгенерировали, например, командойqrencode -t ansiutf8 < client1.confна сервере, если установленqrencode). - OpenVPN: Используйте директиву

push "dhcp-option DNS IP_АДРЕС_DNS"вserver.conf. Например,push "dhcp-option DNS 1.1.1.1". Для Windows-клиентов может потребоватьсяpush "block-outside-dns". - WireGuard: Укажите

DNS = IP_АДРЕС_DNSв секции[Interface]клиентского файла.conf. - На уровне клиента: Некоторые VPN-клиенты (например, официальный клиент OpenVPN для Windows) имеют встроенную функцию Kill Switch.

- На уровне файрвола клиента: Можно настроить файрвол на клиентском устройстве так, чтобы разрешать трафик только через VPN-интерфейс или на IP-адрес VPN-сервера. Это более сложная настройка.

- OpenVPN: Используйте

server-ipv6 IPV6_ПОДСЕТЬвserver.confиpush "route-ipv6 2000::/3"(или более специфичный маршрут). - WireGuard: Добавьте IPv6-адреса в секции

Addressна сервере и клиентах, иAllowedIPs = ..., ::/0на клиенте. Убедитесь, чтоPostUp/PostDownправила дляip6tablesкорректны. - OpenVPN: Можно управлять маршрутами с помощью

push "route IP_АДРЕС МАСКА"и не использоватьredirect-gateway. - WireGuard: В клиентском файле

.confв секции[Peer]параметрAllowedIPsопределяет, какой трафик будет маршрутизироваться через VPN. Вместо0.0.0.0/0, ::/0укажите конкретные подсети. - Клиент не может подключиться к VPN-серверу:

- Проверьте статус VPN-сервиса на VPS:

Для OpenVPN:

sudo systemctl status openvpn@server(или имя вашего сервиса). Для WireGuard:sudo systemctl status wg-quick@wg0иsudo wg show. Перезапустите, если не активен:sudo systemctl restart .... - Проверьте файрвол на VPS: Убедитесь, что порт VPN (например, 1194/udp для OpenVPN, 51820/udp для WireGuard) открыт для входящих соединений.

sudo ufw status verbose. - Проверьте логи VPN-сервера:

Для OpenVPN:

sudo journalctl -u openvpn@serverили файл лога, указанный вserver.conf(status openvpn-status.log,log /var/log/openvpn.log). Для WireGuard:sudo dmesg | grep wireguardилиsudo journalctl -u wg-quick@wg0. - Проверьте клиентскую конфигурацию: Правильный ли IP-адрес/домен сервера, порт, ключи/сертификаты?

- Проверьте сетевое подключение к VPS: Попробуйте просто пинговать IP-адрес VPS (

ping ВАШ_VPS_IP_АДРЕС) или проверить доступность порта с помощьюtelnet ВАШ_VPS_IP_АДРЕС ПОРТ_VPN(для TCP) илиnc -uzv ВАШ_VPS_IP_АДРЕС ПОРТ_VPN(для UDP). - Клиент подключен, но нет доступа в интернет:

- Проблема с DNS: Попробуйте пинговать IP-адреса (

ping 8.8.8.8). Если IP пингуются, а домены нет – проблема с DNS. Проверьте настройки DNS в конфигурации VPN-сервера и клиента. - Проблема с IP-форвардингом на сервере: Убедитесь, что

net.ipv4.ip_forward=1(и IPv6, если нужно) установлено и активно. - Проблема с правилами NAT/MASQUERADE на сервере: Проверьте правила файрвола (iptables/nftables, UFW) для трансляции адресов. Убедитесь, что указан правильный исходящий сетевой интерфейс.

- Проблема с маршрутизацией на сервере или клиенте: Проверьте таблицы маршрутизации (

ip route showна Linux). - Низкая скорость VPN-соединения:

- Загрузка ресурсов VPS: Проверьте нагрузку на CPU, RAM, сеть на VPS (

top,htop,iftop,nload). Возможно, VPS не справляется. - Расположение VPS: Слишком далекое расположение сервера от вас приведет к высоким задержкам и снижению скорости.

- Протокол OpenVPN: Если используете OpenVPN через TCP, попробуйте UDP – он обычно быстрее. Также проверьте используемые шифры – некоторые могут быть более ресурсоемкими.

- Проблемы у VPS-провайдера: Возможно, перегружены каналы у самого провайдера.

- Ограничения вашего интернет-провайдера: Ваш ISP может ограничивать скорость на определенные типы трафика или порты.

- Регулярные обновления: Всегда своевременно обновляйте ОС и все установленное ПО (

sudo apt update && sudo apt upgrade -y). Настройте автоматические обновления безопасности (например, черезunattended-upgrades). - Надежный SSH-доступ: Используйте SSH-ключи, отключите вход по паролю и вход для root. Рассмотрите смену стандартного порта SSH и использование Fail2Ban для защиты от брутфорса SSH и других сервисов.

- Минимизация служб: Отключите и удалите все ненужные службы и ПО с VPS. Чем меньше запущено, тем меньше поверхность атаки.

- Настроенный файрвол: UFW или iptables/nftables должны быть настроены так, чтобы разрешать только необходимые порты (SSH, VPN).

- Мониторинг и логирование: Регулярно проверяйте системные логи (

/var/log/auth.log,/var/log/syslog) на предмет подозрительной активности. Рассмотрите установку хостовой IDS/IPS (например, OSSEC, Wazuh) или инструментов для аудита безопасности (Lynis). - OpenVPN:

- Используйте сильные шифры (например, AES-256-GCM) и алгоритмы хеширования (SHA256 или выше).

- Используйте ключи достаточной длины (RSA 2048 бит минимум, лучше 4096; DH-параметры такой же длины).

- Используйте

tls-cryptилиtls-authдля защиты контрольного канала. - Регулярно обновляйте сертификаты, особенно если есть подозрение на компрометацию. Настройте список отзыва сертификатов (CRL).

- WireGuard:

- Использует современную криптографию по умолчанию, здесь меньше пространства для ошибок конфигурации.

- Надежно храните приватные ключи сервера и клиентов. Не передавайте их по незащищенным каналам.

- OpenVPN: Уровень детализации логов настраивается директивой

verbвserver.conf(verb 3– стандартный уровень). Файлstatus(например,openvpn-status.log) показывает текущие подключения. Вы можете настроить логирование вsyslogили в отдельный файл (директиваlogилиlog-append). - WireGuard: Сам по себе WireGuard очень «молчалив» и не ведет активных логов трафика. Информация о последних рукопожатиях (handshakes) и переданном трафике для каждого пира видна через

sudo wg show, но она не сохраняется постоянно по умолчанию. - Законодательство вашей страны и страны расположения VPS: Использование VPN законно в большинстве стран для защиты приватности. Однако, в некоторых странах есть ограничения или запреты. Узнайте законы, касающиеся VPN, как в вашей стране, так и в стране, где находится ваш VPS.

- Условия использования VPS-провайдера (ToS/AUP): Большинство провайдеров разрешают VPN, но могут запрещать определенные виды деятельности через их сеть (например, спам, DDoS, распространение вредоносного ПО, нарушение авторских прав). Нарушение ToS может привести к блокировке вашего VPS.

- Ответственность за трафик: Вы несете ответственность за весь трафик, исходящий с IP-адреса вашего VPS. Если через ваш VPN будет совершаться противоправная деятельность, запросы от правоохранительных органов (если они будут) придут к вашему провайдеру, а он, в свою очередь, может перенаправить их вам или предпринять действия в соответствии со своей политикой.

- Этичное использование: Используйте свой VPN ответственно. Не для атак, спама или другой вредоносной деятельности. Помните, что хотя VPN и обеспечивает приватность, он не делает вас полностью анонимным или неуязвимым.

- Преимущества собственного VPN: Полный контроль, отсутствие логов (по вашему желанию), повышенная безопасность и приватность, обход ограничений, выделенный IP.

- Критерии выбора VPS для VPN: Локация, KVM-виртуализация, достаточные ресурсы (RAM, CPU, SSD), хороший канал, подходящая ОС (Ubuntu/Debian), политика провайдера. Процесс аренды vps для vpn стал понятнее.

- Первоначальная настройка VPS: Обновление системы, создание пользователя sudo, базовая настройка файрвола UFW.

- Выбор VPN-протокола: Сравнили OpenVPN и WireGuard, выделив WireGuard как предпочтительный для большинства современных задач благодаря его скорости и простоте.

- Пошаговая установка OpenVPN и WireGuard: Рассмотрели как автоматизированные методы с помощью скриптов (Nyr для OpenVPN, Angristan для WireGuard), так и основные шаги ручной настройки для глубокого понимания.

- Настройка клиентов VPN для различных платформ.

- Продвинутые конфигурации: DNS-leak prevention, Kill Switch, нестандартные порты, IPv6, split tunneling.

- Усиление безопасности VPN-сервера: Защита самого VPS и VPN-протокола, управление логами.

- Юридические и этические аспекты: Ответственное использование VPN.

Как видите, ручная настройка требует значительных усилий и внимания к деталям. Использование скриптов сильно упрощает жизнь и снижает риск ошибок.

Настройка клиентов OpenVPN

После того как у вас есть файл .ovpn, его нужно импортировать в клиентское приложение OpenVPN на вашем устройстве.

После импорта профиля просто нажмите «Connect». Если все настроено правильно, вы подключитесь к вашему vps сервер для vpn. Проверьте свой IP-адрес (он должен быть IP-адресом вашего VPS) и доступность интернета.

Метод 2: Настройка WireGuard VPN на VPS с Ubuntu (и другими Linux)

WireGuard – это наш фаворит для быстрой и простой настройки собственного VPN-сервера на VPS. Он особенно хорошо подходит для wireguard vpn на vps с ubuntu, так как последние версии Ubuntu имеют встроенную поддержку.

Проверка поддержки ядром и установка

Начиная с ядра Linux 5.6, WireGuard является его частью. Проверьте версию вашего ядра:

uname -rЕсли версия 5.6 или выше, отлично. Если ниже (например, на старых LTS Ubuntu 18.04, у которого ядро может быть 4.x или 5.4 HWE), вам может потребоваться установить WireGuard через PPA или как DKMS-модуль. Однако, большинство современных VPS-провайдеров предложат вам Ubuntu 20.04 LTS, 22.04 LTS или новее, где проблем с ядром быть не должно.

В любом случае, установите утилиты WireGuard:

sudo apt update

sudo apt install wireguard resolvconf # resolvconf для управления DNS через wg-quick (опционально, но полезно)Установка WireGuard с помощью скрипта (Рекомендуемый способ)

Как и с OpenVPN, для WireGuard существуют удобные скрипты автоматической установки. Один из популярных – скрипт от angristan. Он сильно упрощает процесс настройки wireguard vpn на vps с ubuntu.

Шаг 1: Скачивание и запуск скрипта

curl -O https://raw.githubusercontent.com/angristan/wireguard-install/master/wireguard-install.sh

chmod +x wireguard-install.sh

sudo ./wireguard-install.shШаг 2: Ответы на вопросы скрипта

Скрипт также задаст несколько вопросов:

После установки скрипт предложит создать первого клиента:

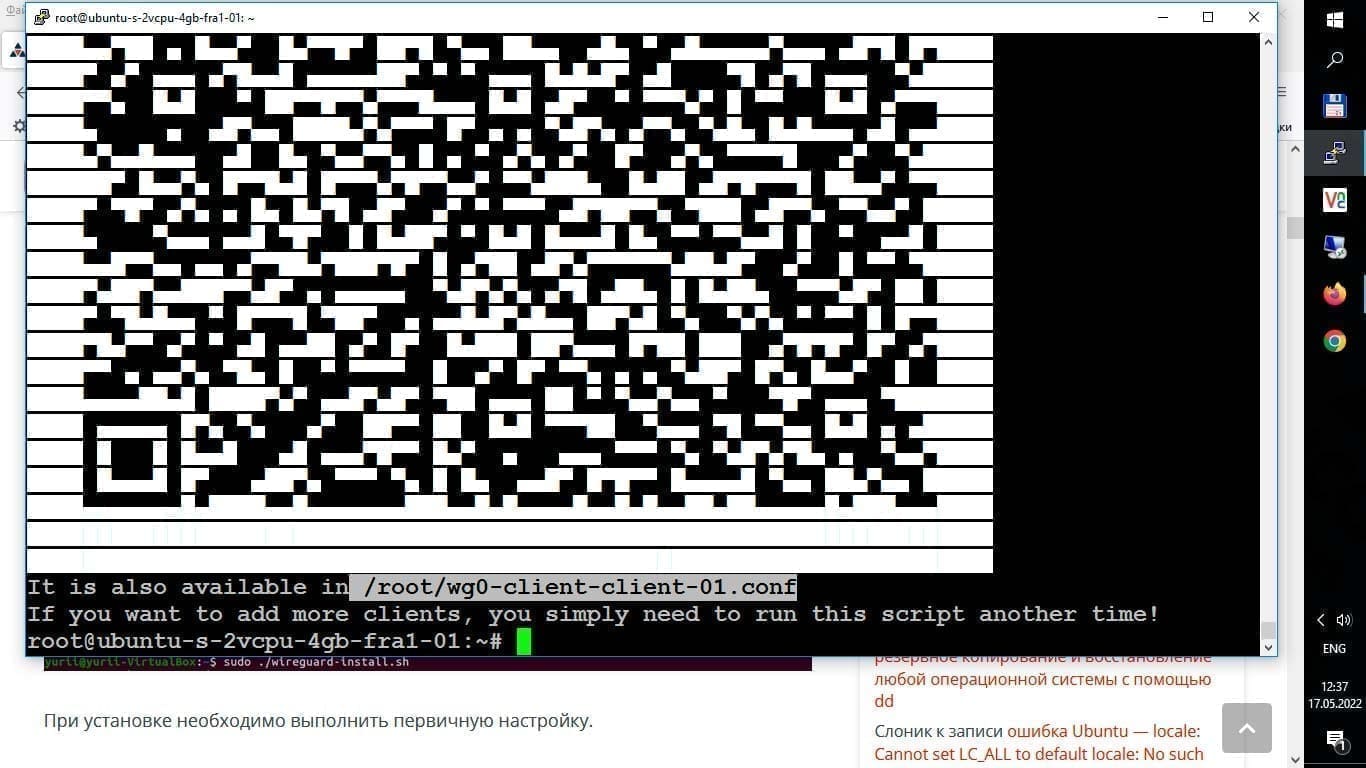

Скрипт сгенерирует конфигурационный файл .conf для клиента (например, /home/ваше_имя_пользователя/wg0-client-myphone.conf) и QR-код для удобной настройки на мобильных устройствах.

Шаг 3: Управление пользователями

Для добавления/удаления клиентов просто запустите скрипт снова: sudo ./wireguard-install.sh. Он предложит меню управления.

Ручная настройка WireGuard (Детальное руководство)

Если вы хотите полного контроля и понимания, вот как настроить wireguard vpn на vps с ubuntu вручную. Это немного сложнее скрипта, но дает больше гибкости и знаний.

Генерация ключей и конфигурация сервера WireGuard

1. Генерация пары ключей для сервера:

wg genkey | sudo tee /etc/wireguard/server_private.key

sudo chmod 600 /etc/wireguard/server_private.key

sudo cat /etc/wireguard/server_private.key | wg pubkey | sudo tee /etc/wireguard/server_public.keyСохраните приватный ключ (server_private.key) в надежном месте, он понадобится для конфигурации. Публичный ключ (server_public.key) будет использоваться клиентами.

2. Создание конфигурационного файла сервера:

Создайте файл /etc/wireguard/wg0.conf (wg0 – это имя интерфейса, может быть любым, но wg0 – стандарт):

sudo nano /etc/wireguard/wg0.confВставьте следующее содержимое, заменив значения на свои:

[Interface]

Address = 10.10.0.1/24 # IP-адрес сервера в VPN-сети и маска подсети

# Address = fd42:42:42::1/64 # Опциональный IPv6-адрес сервера в VPN-сети

SaveConfig = true # Позволяет сохранять изменения, сделанные через 'wg set'

ListenPort = 51820 # UDP-порт, который будет слушать WireGuard

PrivateKey = ВАШ_СЕРВЕРНЫЙ_ПРИВАТНЫЙ_КЛЮЧ # Вставьте содержимое /etc/wireguard/server_private.key

# Эти строки отвечают за NAT, чтобы клиенты могли выходить в интернет через VPN.

# Замените 'eth0' на ваш основной сетевой интерфейс (узнать: ip -br a)

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostUp = ip6tables -A FORWARD -i %i -j ACCEPT; ip6tables -t nat -A POSTROUTING -o eth0 -j MASQUERADE # Для IPv6, если используется

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PostDown = ip6tables -D FORWARD -i %i -j ACCEPT; ip6tables -t nat -D POSTROUTING -o eth0 -j MASQUERADE # Для IPv6, если используется

# Далее будут секции [Peer] для каждого клиентаУстановите правильные права на конфигурационный файл:

sudo chmod 600 /etc/wireguard/wg0.confНастройка IP-форвардинга и файрвола для WireGuard

1. Включение IP-форвардинга:

Чтобы сервер мог маршрутизировать трафик клиентов, нужно включить IP-форвардинг:

sudo sysctl -w net.ipv4.ip_forward=1

sudo sysctl -w net.ipv6.conf.all.forwarding=1 # Если используется IPv6Чтобы изменения сохранились после перезагрузки, отредактируйте /etc/sysctl.conf:

sudo nano /etc/sysctl.confРаскомментируйте (или добавьте) строки:

net.ipv4.ip_forward=1

net.ipv6.conf.all.forwarding=1 # Если используется IPv6Примените изменения: sudo sysctl -p.

2. Настройка файрвола (UFW):

Разрешите входящие соединения на порт WireGuard (например, 51820/udp):

sudo ufw allow 51820/udpПравила NAT (MASQUERADE) мы уже добавили в секции PostUp/PostDown файла wg0.conf, они будут применяться автоматически при запуске/остановке интерфейса wg0. Однако, для UFW также нужно разрешить форвардинг. Отредактируйте /etc/default/ufw:

sudo nano /etc/default/ufwИзмените DEFAULT_FORWARD_POLICY="DROP" на DEFAULT_FORWARD_POLICY="ACCEPT".

Перезагрузите UFW: sudo ufw disable && sudo ufw enable.

Генерация ключей и конфигурация клиентов WireGuard

Для каждого клиента нужно сгенерировать свою пару ключей и создать конфигурационный файл.

1. Генерация ключей клиента (выполняется на сервере или на клиенте):

wg genkey | tee client1_private.key

cat client1_private.key | wg pubkey | tee client1_public.keyСохраните приватный ключ клиента (client1_private.key) – он пойдет в конфигурацию клиента. Публичный ключ (client1_public.key) нужно будет добавить на сервер.

2. Создание конфигурационного файла клиента (например, client1.conf):

[Interface]

PrivateKey = ВАШ_КЛИЕНТСКИЙ_ПРИВАТНЫЙ_КЛЮЧ

Address = 10.10.0.2/32 # Уникальный IP-адрес клиента в VPN-сети

# Address = fd42:42:42::2/128 # Опциональный IPv6-адрес клиента

DNS = 1.1.1.1, 8.8.8.8 # DNS-серверы для клиента

[Peer]

PublicKey = ВАШ_СЕРВЕРНЫЙ_ПУБЛИЧНЫЙ_КЛЮЧ # Из /etc/wireguard/server_public.key

Endpoint = ВАШ_VPS_IP_АДРЕС:51820

AllowedIPs = 0.0.0.0/0, ::/0 # Маршрутизировать весь трафик через VPN

PersistentKeepalive = 25 # Опционально, для поддержания соединения за NATЭтот файл client1.conf нужно передать на клиентское устройство.

Добавление пиров (клиентов) на сервер

Теперь на сервере нужно «рассказать» WireGuard о клиенте. Добавьте секцию [Peer] в файл /etc/wireguard/wg0.conf для каждого клиента:

# Это добавляется в /etc/wireguard/wg0.conf ПОСЛЕ секции [Interface]

[Peer]

PublicKey = ПУБЛИЧНЫЙ_КЛЮЧ_КЛИЕНТА1 # Из client1_public.key

AllowedIPs = 10.10.0.2/32 # IP-адрес, с которого разрешено этому клиенту

# AllowedIPs = 10.10.0.2/32, fd42:42:42::2/128 # Если используется IPv6Повторите для каждого клиента, меняя публичный ключ и AllowedIPs.

3. Запуск WireGuard сервера:

sudo systemctl enable wg-quick@wg0 # Включить автозапуск

sudo systemctl start wg-quick@wg0 # Запустить сейчасПроверьте статус:

sudo systemctl status wg-quick@wg0

sudo wg show # Должен показать интерфейс wg0, его публичный ключ, порт и информацию о пирах (после их подключения)Если вы внесли изменения в wg0.conf после запуска, перезапустите сервис: sudo systemctl restart wg-quick@wg0.

Настройка клиентов WireGuard

Клиенты WireGuard доступны для всех основных платформ. Скачайте официальный клиент с wireguard.com/install/.

После импорта и активации профиля проверьте IP-адрес и доступ в интернет.

Продвинутые настройки и лучшие практики для вашего VPN-сервера

После базовой настройки собственного VPN-сервера на VPS, можно рассмотреть несколько продвинутых опций для улучшения его работы и безопасности.

Предотвращение утечек DNS

Утечка DNS происходит, когда DNS-запросы от вашего устройства идут мимо VPN-туннеля к DNS-серверам вашего провайдера. Это может раскрыть вашу активность. Убедитесь, что клиенты VPN используют DNS-серверы, указанные в конфигурации VPN.

Проверить утечки DNS можно на сайтах типа dnsleaktest.com.

Реализация Kill Switch

Kill Switch – это функция, которая блокирует весь интернет-трафик, если VPN-соединение внезапно обрывается. Это предотвращает утечку вашего реального IP-адреса.

Использование нестандартного порта

Стандартные порты VPN (1194 для OpenVPN, 51820 для WireGuard) могут блокироваться в некоторых сетях. Использование нестандартного порта (например, 443/tcp для OpenVPN, чтобы маскироваться под HTTPS, или любой другой свободный UDP-порт для WireGuard) может помочь обойти такие блокировки. Не забудьте обновить правила файрвола на сервере.

Поддержка IPv6 в VPN

Если ваш vps сервер для vpn и ваша локальная сеть поддерживают IPv6, настройте VPN для маршрутизации IPv6-трафика. Это обеспечит доступ к IPv6-ресурсам и предотвратит утечки IPv6 (когда IPv4 идет через VPN, а IPv6 – напрямую).

Настройка Split Tunneling (Раздельное туннелирование)

По умолчанию, весь трафик клиента идет через VPN. Split tunneling позволяет настроить так, чтобы только определенный трафик (например, к определенным сайтам или IP-адресам) шел через VPN, а остальной – напрямую. Это может быть полезно для доступа к локальным ресурсам сети или для экономии VPN-трафика.

Диагностика и решение распространенных проблем с VPN-сервером

Даже при тщательной настройке собственного VPN-сервера на VPS могут возникнуть проблемы. Вот некоторые из частых и способы их решения:

Тщательный анализ логов и пошаговая проверка конфигурации обычно помогают выявить и устранить большинство проблем.

Усиление безопасности вашего VPS сервера для VPN

Ваш vps сервер для vpn – это точка входа в интернет, и он должен быть максимально защищен. Безопасность состоит из нескольких уровней.

Безопасность самого VPS

Безопасность VPN-протокола

Ваша политика логирования

Одна из главных причин создания своего VPN – контроль над логами. По умолчанию, OpenVPN и WireGuard могут вести некоторые операционные логи (подключения, ошибки), но не логируют сам трафик или посещаемые сайты.

Решите для себя, какой уровень логирования вам нужен. Для максимальной приватности стремитесь к минимуму логов, связанных с активностью пользователей. Операционные логи сервера для диагностики проблем могут быть полезны.

Юридические и этические аспекты использования собственного VPN

Владение и управление собственным vps сервером для vpn накладывает на вас определенную ответственность:

Собственный VPN – это мощный инструмент, и как любой инструмент, он может быть использован как во благо, так и во вре. Используйте его с умом и ответственностью.

Цитата в тему

Arguing that you don’t care about the right to privacy because you have nothing to hide is no different than saying you don’t care about free speech because you have nothing to say.

Edward Snowden

Эта цитата прекрасно подчеркивает важность приватности в цифровом мире, а собственный VPN-сервер – один из шагов к ее обеспечению.

Выводы: Ваш собственный VPN – это свобода и контроль

Коллеги, мы с вами прошли детальный путь настройки собственного VPN-сервера на VPS. От выбора подходящего vps сервер для vpn и его первоначальной подготовки до развертывания популярных протоколов OpenVPN и wireguard vpn на vps с ubuntu. Мы также коснулись вопросов безопасности, продвинутых настроек и устранения неполадок. Надеюсь, эта статья дала вам все необходимые знания и уверенность, чтобы создать свой собственный защищенный интернет-туннель.

Что мы узнали и чему научились:

Создание и использование собственного vps сервер для vpn – это не только практический навык, повышающий вашу цифровую безопасность, но и шаг к большей свободе и контролю над вашими данными в интернете. Это дает вам возможность не зависеть от политики коммерческих сервисов и быть уверенным в том, как обрабатывается ваш трафик. Да, это требует определенных усилий и технических знаний, но результат того стоит. Экспериментируйте, учитесь и оставайтесь в безопасности в сети! Удачи вам в настройке вашего идеального VPN-сервера!