Защита сетевой инфраструктуры от сканирования портов

Введение

Сетевая безопасность становится все более важной в современном мире, где наша жизнь все больше зависит от технологий и интернета. Одним из способов защиты сетевой инфраструктуры от хакерских атак является защита от сканирования портов. В данной статье мы рассмотрим методы защиты сетевой инфраструктуры от сканирования портов, причины его проведения и основные принципы работы.

Обоснование актуальности

В современном мире все больше компаний и организаций переходят на цифровые технологии и хранение данных в облаке. Это делает сетевые атаки и сканирование портов еще более актуальными, так как хакеры могут получить доступ к конфиденциальной информации и причинить серьезный ущерб.

Постановка цели и задач статьи

Цель данной статьи — рассмотреть методы защиты сетевой инфраструктуры от сканирования портов, рассказать о возможных угрозах и предложить практические рекомендации по обеспечению безопасности.

Основные понятия и термины

1. Сканирование портов — процесс поиска открытых портов на компьютере или сетевом устройстве.

2. Фаервол — программа или устройство, которое контролирует входящий и исходящий сетевой трафик, фильтруя его по заданным правилам.

3. Интранет — внутренняя корпоративная сеть, которая отделена от общедоступного интернета.

Обзор текущего состояния проблемы

Сканирование портов может быть использовано злоумышленниками для поиска уязвимостей в сетевой инфраструктуре и осуществления атак. Для защиты от таких угроз необходимо применять соответствующие методы и технологии.

Методология

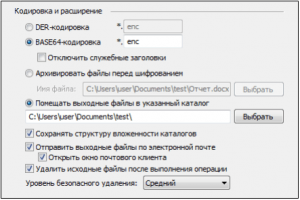

Для защиты сетевой инфраструктуры от сканирования портов необходимо использовать фаерволы, которые блокируют нежелательный трафик и фильтруют входящие подключения. Также важно проверить все открытые порты и закрыть те, которые не используются для работы сети.

Основная часть

Для защиты от сканирования портов можно использовать различные подходы, такие как:

1. Настройка фаерволов — настройка фаерволов для блокировки вредоносных запросов и фильтрации трафика.

2. Мониторинг сетевого трафика — постоянный мониторинг сетевого трафика для выявления подозрительной активности.

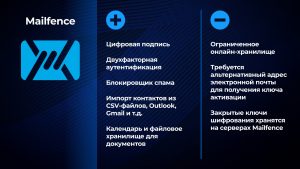

3. Использование VPN — использование виртуальной частной сети для защиты данных и обхода блокировок.

Практические рекомендации

Для обеспечения безопасности сетевой инфраструктуры от сканирования портов рекомендуется следовать следующим рекомендациям:

— Регулярно обновлять программное обеспечение и применять патчи.

— Закрывать ненужные порты и сервисы.

— Использовать сложные пароли и двухфакторную аутентификацию.

Преимущества и недостатки

Преимущества защиты сетевой инфраструктуры от сканирования портов включают повышение уровня безопасности и защиту конфиденциальной информации. Однако, недостатком может быть необходимость вложения времени и ресурсов в настройку и обновление систем защиты.

Заключение

Защита сетевой инфраструктуры от сканирования портов играет важную роль в обеспечении безопасности компьютерных систем и данных. Правильно настроенные фаерволы и системы мониторинга могут значительно снизить риск успешных атак и утечек информации. Поэтому важно не забывать о методах защиты от сканирования портов и обновлять системы безопасности регулярно.